Comment appliquer la gouvernance des données pour Percona Server for MySQL

Les organisations qui s’appuient sur Percona Server for MySQL traitent quotidiennement d’importants volumes d’informations sensibles et critiques pour leur activité. Cela peut inclure des dossiers clients, des données de cartes de paiement, des transactions financières et de la propriété intellectuelle — autant d’éléments devant être protégés contre les accès non autorisés ou les usages abusifs. Les risques ne se limitent pas aux attaquants externes; les menaces internes et les erreurs humaines demeurent également des défis permanents.

Les régulations mondiales telles que GDPR, HIPAA et PCI DSS continuent de renforcer les exigences en matière de gestion et de déclaration des données. Selon le Verizon Data Breach Investigations Report 2024, les intrusions dans les systèmes et l’usage abusif des données figurent parmi les principales causes d’incidents de sécurité dans de nombreux secteurs. Sans une gouvernance efficace, les organisations risquent des sanctions, des dommages à leur réputation et des perturbations opérationnelles.

Percona Server for MySQL offre une solide assise technique, étendant MySQL standard avec des fonctionnalités supplémentaires pour la performance, la fiabilité et la sécurité. Des capacités comme le contrôle d’accès basé sur les rôles (RBAC), les plugins d’audit et le chiffrement améliorent la surveillance de la base de données. Cependant, ces outils à eux seuls peuvent ne pas suffire à satisfaire les exigences de conformité en constante évolution. De nombreuses organisations intègrent des plateformes spécialisées telles que DataSunrise, qui étendent les capacités de gouvernance de Percona avec une surveillance avancée, du masquage, des rapports de conformité automatisés et une gestion centralisée des politiques pour plusieurs environnements.

Qu’est-ce que la gouvernance des données ?

La gouvernance des données désigne l’ensemble des politiques, processus et technologies qui garantissent que les données sont exactes, sécurisées et utilisées de manière responsable. Elle fournit un cadre permettant de définir comment les données sont accessibles, protégées et auditées au sein d’une organisation.

Une gouvernance efficace soutient :

- La responsabilité – Définir les rôles et responsabilités pour la gestion des données.

- La conformité – Répondre aux régulations externes telles que SOX, HIPAA et GDPR.

- La sécurité – Protéger les données sensibles grâce au chiffrement, au masquage et aux contrôles d’accès.

- La transparence – Maintenir des traçabilités d’audit qui enregistrent qui a consulté ou modifié les données.

Dans le contexte de Percona Server for MySQL, la gouvernance garantit que chaque requête, rôle et ensemble de données est contrôlé selon des politiques strictes. Cela instaure la confiance chez les parties prenantes tout en minimisant les risques de non-conformité.

Fonctionnalités de gouvernance natives chez Percona

Contrôle d’accès basé sur les rôles (RBAC)

Le RBAC permet aux administrateurs de définir des rôles avec des privilèges précis, garantissant que seules les personnes autorisées peuvent accéder ou modifier des informations sensibles. Par exemple :

- Les administrateurs peuvent disposer de privilèges étendus pour la gestion de la base de données.

- Les développeurs peuvent être limités aux schémas non production.

- Les auditeurs peuvent obtenir un accès en lecture seule aux journaux et rapports.

Ce contrôle très fin aide à faire respecter le principe du moindre privilège, minimisant la surface d’attaque et prévenant l’exposition accidentelle d’informations confidentielles. Le RBAC simplifie également les audits de conformité en présentant une correspondance claire entre les rôles professionnels et les permissions du système.

Exemples pratiques en SQL :

-- Créer des rôles

CREATE ROLE 'admin_role', 'dev_role', 'auditor_role';

-- Attribuer des privilèges

GRANT ALL PRIVILEGES ON *.* TO 'admin_role';

GRANT SELECT, INSERT, UPDATE, DELETE ON appdb.* TO 'dev_role';

GRANT SELECT ON appdb.* TO 'auditor_role';

-- Créer des utilisateurs et attribuer les rôles

CREATE USER 'alice'@'%' IDENTIFIED BY 'StrongPassword#1';

CREATE USER 'dev_jane'@'%' IDENTIFIED BY 'StrongPassword#2';

CREATE USER 'aud_bob'@'%' IDENTIFIED BY 'StrongPassword#3';

GRANT 'admin_role' TO 'alice'@'%';

GRANT 'dev_role' TO 'dev_jane'@'%';

GRANT 'auditor_role' TO 'aud_bob'@'%';

-- Définir les rôles par défaut

SET DEFAULT ROLE 'admin_role' TO 'alice'@'%';

SET DEFAULT ROLE 'dev_role' TO 'dev_jane'@'%';

SET DEFAULT ROLE 'auditor_role' TO 'aud_bob'@'%';

Journalisation d’audit

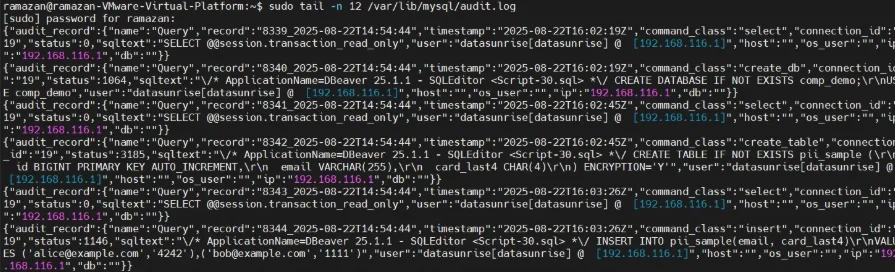

Le plugin de journalisation d’audit capture les requêtes, les connexions et les tentatives d’accès, produisant ainsi un enregistrement chronologique de l’activité de la base de données. Ce journal est précieux pour enquêter sur des incidents de sécurité, prouver la conformité et maintenir la responsabilité.

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

SET GLOBAL audit_log_policy = 'ALL';

Une fois activé, le plugin enregistre les connexions des utilisateurs, les requêtes SQL, les modifications de schémas et les tentatives d’accès échouées. Les journaux peuvent ensuite être exportés pour une analyse plus poussée de la traçabilité d’audit ou pour une intégration avec des outils externes de surveillance de l’activité de la base de données.

Chiffrement et sécurité

Percona Server for MySQL renforce la sécurité des bases de données grâce au chiffrement intégré et à la protection des communications.

- Données au repos : Le chiffrement via des plugins keyring assure que les données sensibles stockées sur disque restent sécurisées.

- Données en transit : SSL/TLS sécurise la communication entre le client et le serveur, empêchant toute interception ou altération.

- Protection des sauvegardes : Les sauvegardes chiffrées réduisent le risque d’exposition en cas de compromission du stockage.

- Gestion des clés : L’intégration avec des systèmes externes de gestion des clés assure une rotation et une gestion du cycle de vie des clés de chiffrement en toute sécurité.

- Surveillance : Les administrateurs peuvent suivre l’état du chiffrement et la validité des certificats pour maintenir une conformité continue.

Ces mesures de sécurité sont essentielles pour se conformer à des normes telles que HIPAA et PCI DSS. Cependant, elles ne préviennent pas l’usage abusif par des utilisateurs autorisés, d’où la nécessité du masquage et de l’analyse comportementale.

Appliquer la gouvernance des données avec DataSunrise

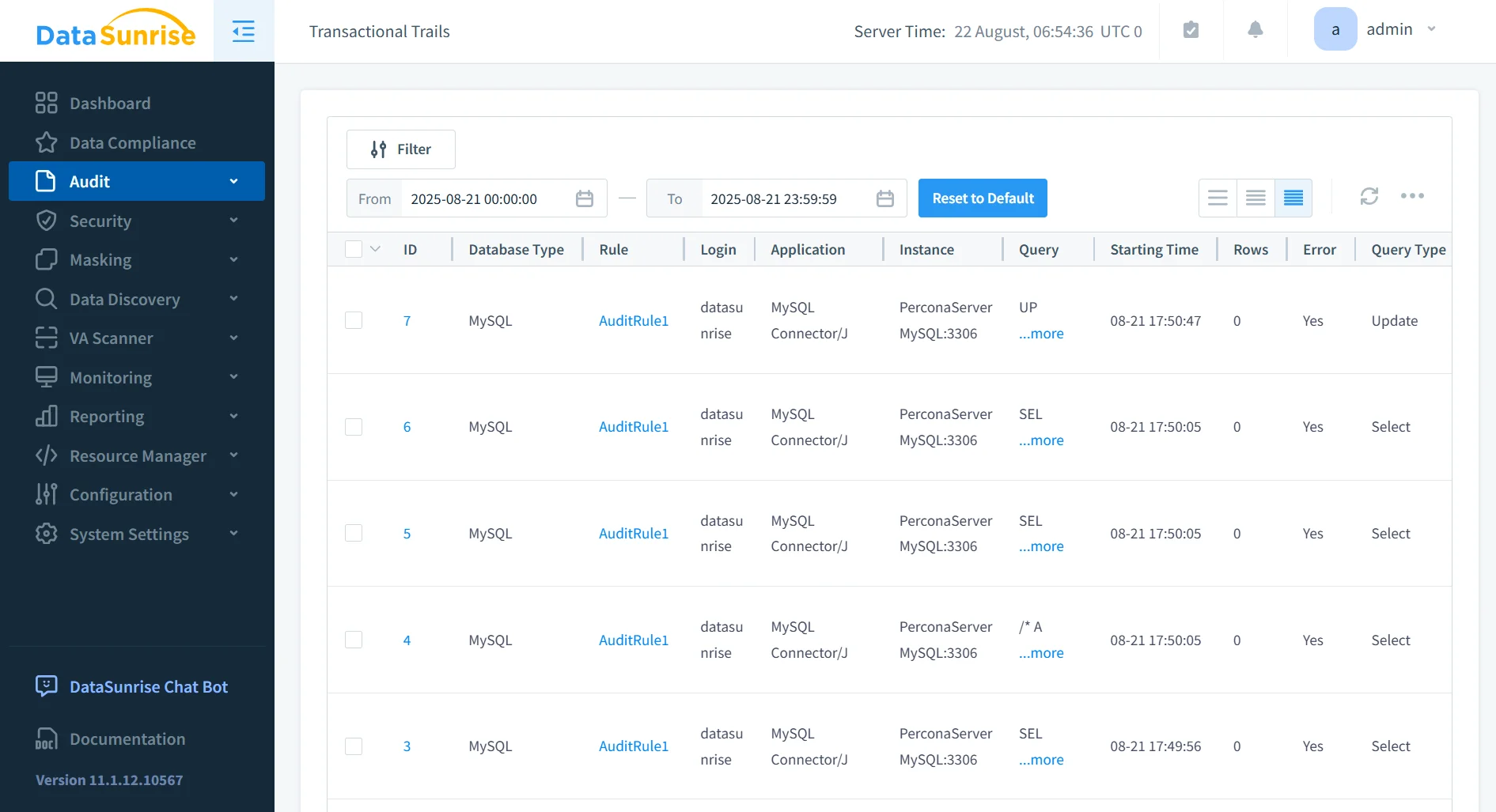

Traçabilités d’audit centralisées

Grâce à des journaux d’audit complets, DataSunrise crée des enregistrements inviolables sur Percona et d’autres bases de données. Contrairement aux journaux d’audit natifs, ceux-ci peuvent être consultés et analysés de manière centralisée. Les administrateurs bénéficient d’une vue unifiée sur des environnements hybrides, ce qui réduit les efforts manuels et renforce la surveillance de l’activité de la base de données. Ces pistes centralisées simplifient également les analyses médico-légales en maintenant des formats cohérents sur plusieurs plateformes.

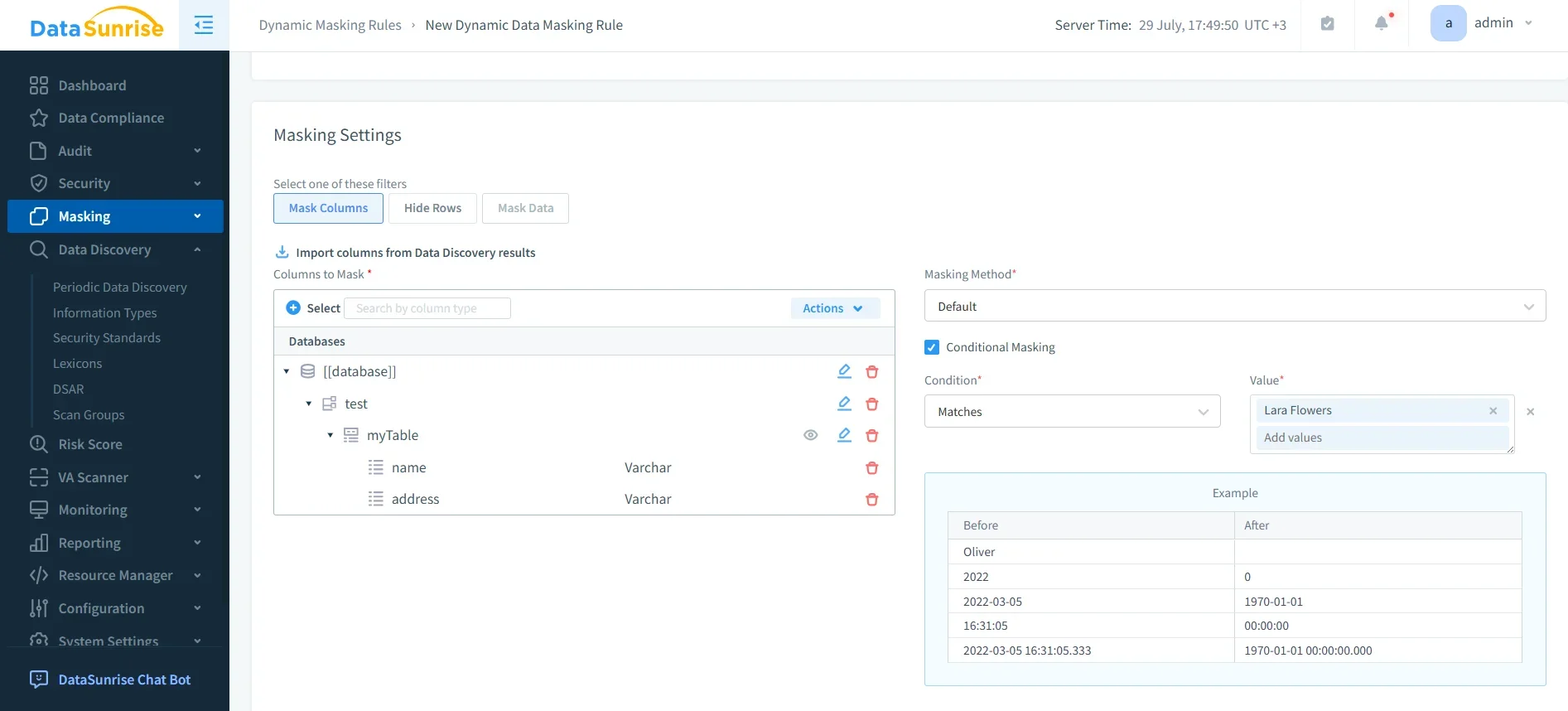

Masquage dynamique des données

Les champs sensibles tels que les numéros de carte de crédit ou les identifiants personnels peuvent être protégés en temps réel grâce au masquage dynamique des données. Les utilisateurs non autorisés voient des valeurs obfusquées tandis que les processus autorisés continuent de fonctionner sans interruption. Les règles de masquage peuvent être configurées selon le rôle de l’utilisateur, assurant un contrôle granulaire et la conformité aux lois sur la protection de la vie privée. Contrairement au masquage statique, cette approche dynamique s’adapte en temps réel aux requêtes, garantissant ainsi l’usabilité continue de l’application.

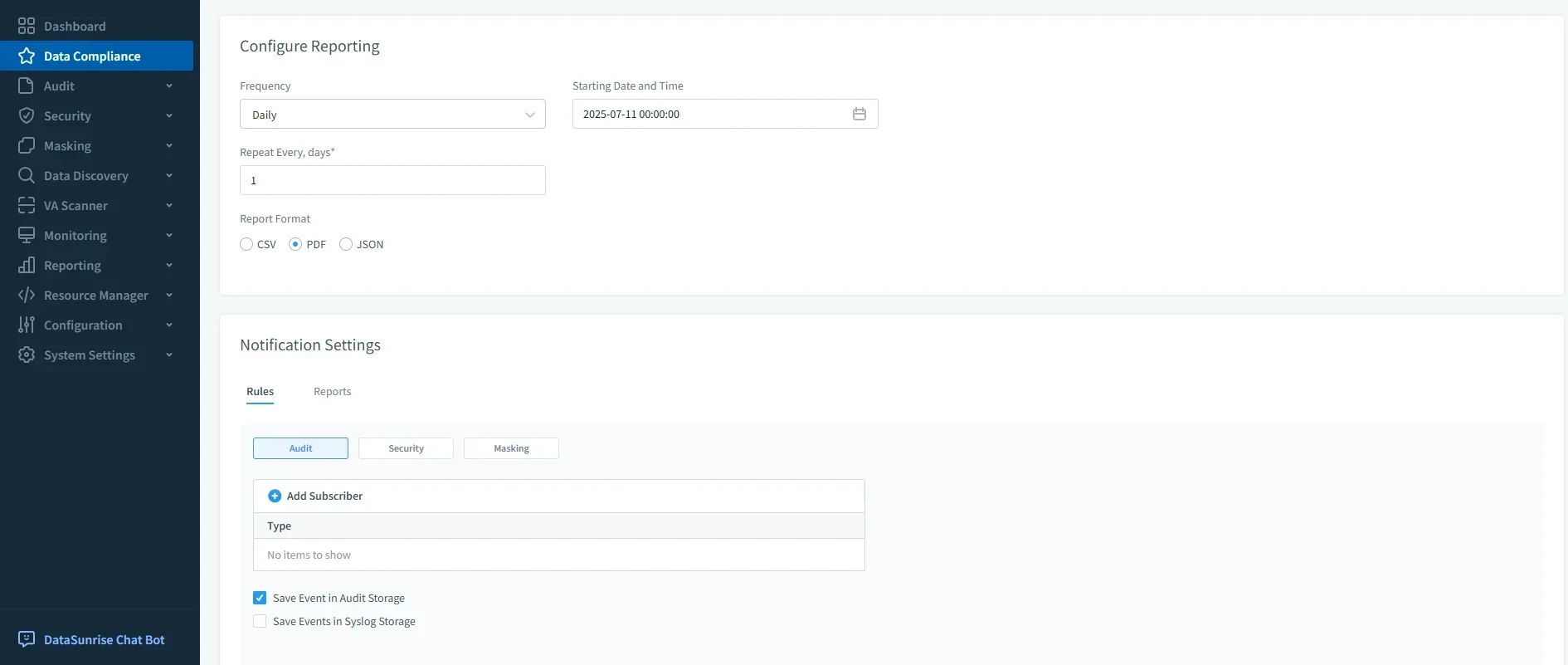

Rapports de conformité automatisés

Grâce au Compliance Manager, les organisations peuvent générer des rapports pour les audits sous SOX, HIPAA, PCI DSS et GDPR. Cette automatisation réduit le temps de préparation et aide à maintenir une posture de conformité continue. Les rapports peuvent être programmés pour s’exécuter périodiquement et exportés dans des formats adaptés aux régulateurs. En supprimant la génération manuelle des rapports, DataSunrise réduit les coûts de préparation des audits tout en garantissant la cohérence sur l’ensemble des cadres réglementaires.

Analyse du comportement des utilisateurs

En appliquant l’analyse du comportement des utilisateurs, DataSunrise détecte des anomalies comme une fréquence inhabituelle de requêtes ou des tentatives d’accès en dehors des heures normales de travail. Il établit des lignes de base de l’activité normale pour détecter les menaces internes ou les comptes compromis plus tôt que les journaux d’audit traditionnels. Les organisations bénéficient d’alertes proactives qui réduisent les délais de réponse aux incidents et renforcent la surveillance de la gouvernance.

- Détecte des horaires de connexion suspects et des pics de requêtes inhabituels

- Fournit des aperçus contextuels pour distinguer les faux positifs des véritables menaces

- Soutient la conformité en documentant les anomalies pour les revues d’audit

Gestion centralisée des politiques

Une interface unique pour les politiques de sécurité permet aux administrateurs de faire appliquer les règles de manière cohérente sur des environnements hybrides ou multi-cloud. Cela réduit la dérive des politiques et garantit l’alignement avec les exigences de l’entreprise et des régulateurs. Grâce à une gestion centralisée, les mises à jour s’appliquent instantanément sur l’ensemble des bases de données, allégeant ainsi la charge administrative et assurant une meilleure conformité aux politiques.

- Simplifie la gouvernance multi-base de données depuis une seule console

- Garantit une application uniforme sur des plateformes sur site et dans le cloud

- Réduit la charge administrative en automatisant la synchronisation des politiques

Impact sur l’activité

| Aspect | Gouvernance native de Percona | Gouvernance avec DataSunrise |

|---|---|---|

| Pistes d’audit | Journaux d’audit de base capturés avec le plugin ; exportation et analyse manuelles requises | Pistes d’audit centralisées et inviolables avec une visibilité inter-plateforme |

| Protection des données | Chiffrement au repos et SSL/TLS en transit | Masquage dynamique des données pour les champs sensibles, application du contrôle d’accès basé sur les rôles et sécurité approfondie des données |

| Rapports de conformité | Compilation manuelle des journaux pour des cadres tels que GDPR, HIPAA, PCI DSS | Rapports de conformité automatisés avec des modèles pour SOX, PCI DSS, HIPAA, GDPR |

| Surveillance des utilisateurs | Les journaux fournissent des détails sur l’accès et les requêtes mais manquent d’analyses | Analyse comportementale avec détection d’anomalies et surveillance des menaces internes |

| Gestion des politiques | Les politiques doivent être appliquées par instance | Gestion centralisée des politiques sur des déploiements hybrides et multi-cloud |

| Multi-plateforme | Limité à l’écosystème MySQL | Prend en charge plus de 40 plateformes, garantissant une gouvernance cohérente |

| Efficacité opérationnelle | Efforts manuels importants pour la gestion des journaux et la génération de rapports | Flux de travail automatisés et génération de rapports |

| Atténuation des risques | Protection de base mais détection limitée des anomalies | Surveillance continue en temps réel et alertes proactives |

Conclusion

Percona Server for MySQL offre une base solide pour la gouvernance des données avec des fonctionnalités telles que le RBAC, le chiffrement et la journalisation d’audit. Pourtant, les défis de conformité modernes exigent une visibilité accrue, de l’automatisation et une protection avancée.

En intégrant DataSunrise, les organisations peuvent renforcer leur stratégie de gouvernance grâce au masquage dynamique, à l’analyse intelligente et aux rapports de conformité centralisés. Cela garantit non seulement l’alignement avec les normes réglementaires mondiales, mais renforce également la résilience face aux menaces évolutives sur les données.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant