Comment auditer Amazon S3

L’audit d’Amazon S3 ne consiste pas seulement à cocher une case pour la conformité — il s’agit d’un pilier fondamental pour la prise de conscience opérationnelle, la gouvernance des données et la prévention des violations. Que vous sécurisiez des fichiers sensibles, vérifiiez l’application des politiques ou construisiez un pipeline prêt pour une analyse judiciaire, une piste d’audit appropriée aide les équipes à voir, comprendre et réagir à l’activité des données entre les comptes.

Dans cet article, nous allons vous expliquer comment auditer Amazon S3 en utilisant à la fois les outils natifs d’AWS et les fonctionnalités avancées de DataSunrise. Vous apprendrez quoi activer, comment structurer les journaux, quelles métadonnées collecter et comment transformer une télémétrie passive en informations exploitables.

Prérequis : Ce qu’il faut configurer en premier

Avant d’activer un processus d’audit efficace pour Amazon S3, vous devez :

- Définir quels buckets et préfixes sont considérés comme sensibles

- Activer CloudTrail avec la journalisation des événements de données pour les actions API au niveau des objets

- Décider où stocker les journaux (idéalement dans un bucket centralisé avec des ACL en écriture seule)

- Établir des politiques d’accès de base afin de pouvoir comparer l’intention et le comportement

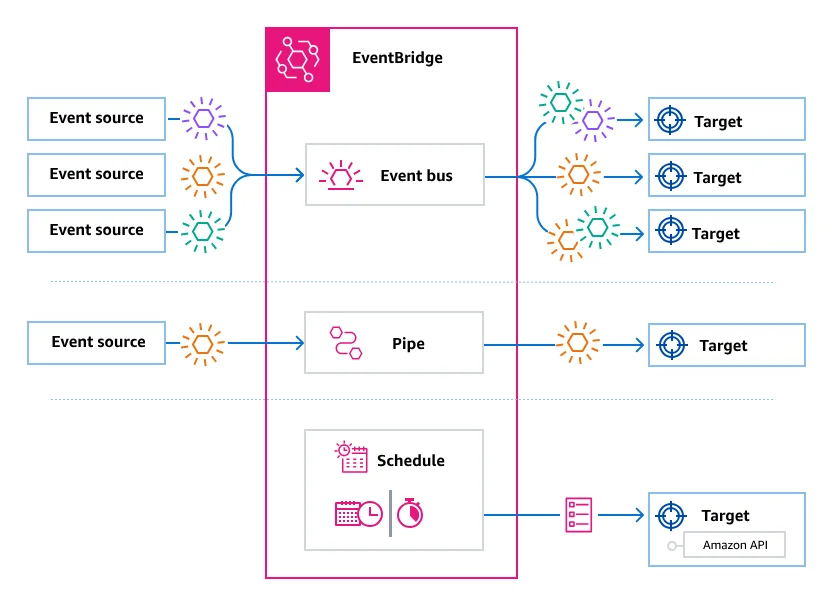

Pour obtenir une sortie structurée et une corrélation, il est préférable d’utiliser CloudTrail conjointement avec Amazon EventBridge pour acheminer les journaux entre les comptes.

Étape par étape : Activation de la journalisation d’audit native S3

✅ Étape 1 : Activer les événements de données CloudTrail

Utilisez la console AWS ou l’interface CLI pour activer les événements de données sur les buckets S3 clés. Cela garantit que CloudTrail capture :

GetObject,PutObject,DeleteObject- Les modifications d’étiquetage et d’ACL

- La gestion des versions et les transitions de cycle de vie

aws cloudtrail put-event-selectors \

--trail-name MyS3Trail \

--event-selectors '[{"ReadWriteType":"All","IncludeManagementEvents":true,"DataResources":[{"Type":"AWS::S3::Object","Values":["arn:aws:s3:::my-sensitive-bucket/"]}]}]'

Astuce : Surveillez l’impact sur le coût des événements de données si vous journalisez de nombreux buckets ou régions.

✅ Étape 2 : Activer les journaux d’accès serveur S3 (optionnel)

Ces journaux fournissent des entrées de type HTTP pour chaque requête, capturant :

- Le statut HTTP

- Les en-têtes de référence

- L’ID du compte demandeur

- Le total des octets transférés

Activez-les sous l’onglet propriétés du bucket. Les journaux serveur sont verbeux mais utiles pour la surveillance de la bande passante et la détection d’anomalies.

✅ Étape 3 : Centraliser les journaux pour un examen multi-comptes

Utilisez AWS Organizations ou EventBridge pour acheminer les journaux CloudTrail de plusieurs comptes vers un compte d’agrégation central. Cela permet aux équipes de sécurité et de conformité d’auditer l’accès à grande échelle.

Remarque : Envisagez de configurer un bucket S3 d’archivage des journaux avec le verrouillage d’objet pour garantir l’immutabilité.

Ce que contiennent les journaux

Un événement de journal typique de CloudTrail pour l’accès S3 inclut :

{

"eventTime": "2025-07-30T14:42:12Z",

"eventName": "GetObject",

"userIdentity": {

"type": "AssumedRole",

"principalId": "ABC123:user@corp"

},

"sourceIPAddress": "192.0.2.0",

"requestParameters": {

"bucketName": "finance-records",

"key": "2024/Q1/earnings.csv"

},

"responseElements": {

"x-amz-request-id": "EXAMPLE123456789"

}

}

Cependant, les journaux seuls ne répondent pas aux questions suivantes :

- L’objet accédé était-il sensible ?

- L’utilisateur avait-il des autorisations alignées sur la politique ?

- L’accès a-t-il été masqué ou dépersonnalisé ?

- Cette action enfreignait-elle des seuils de conformité ?

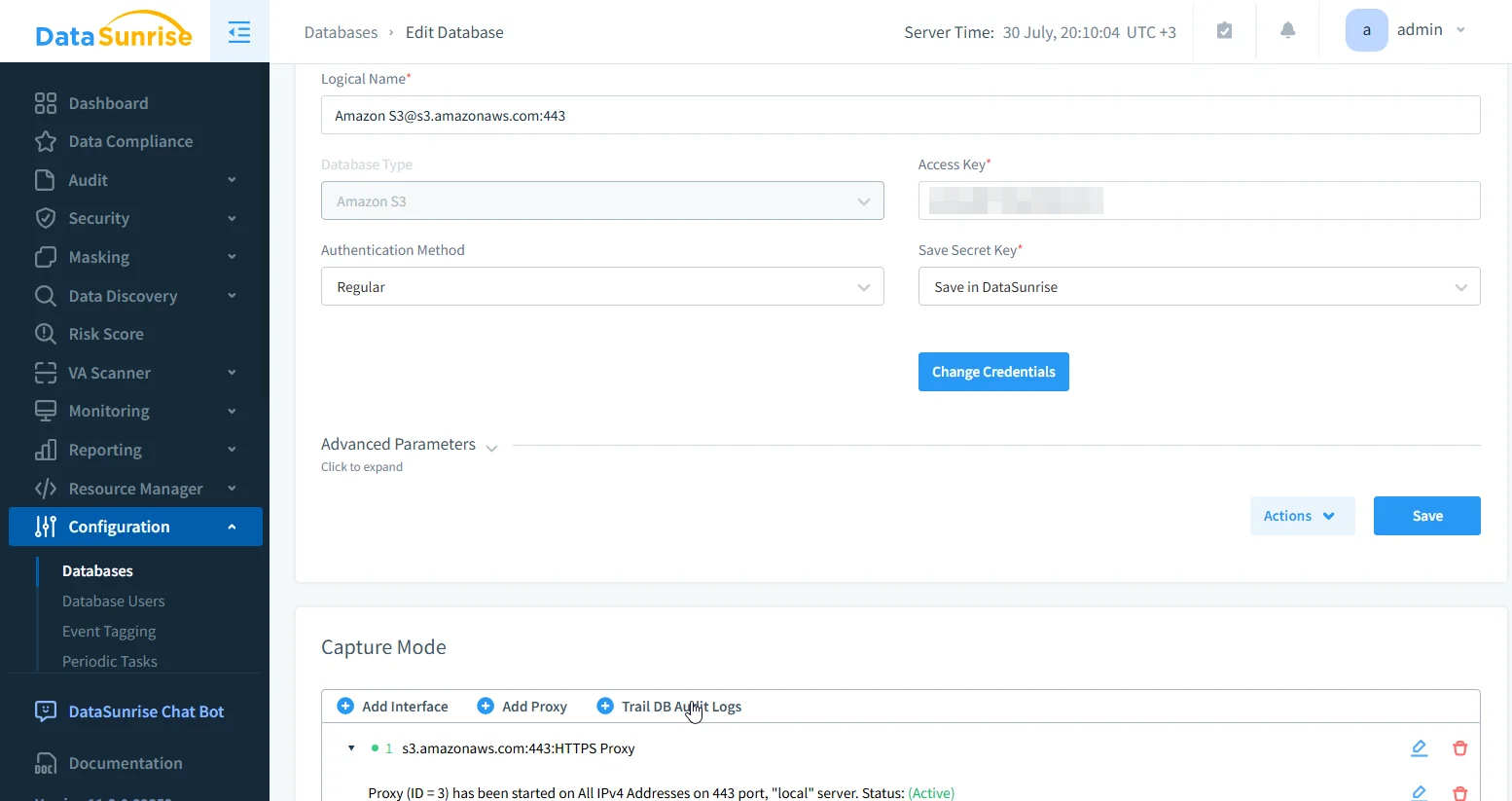

Comment DataSunrise renforce la couche d’audit

DataSunrise transforme la journalisation d’Amazon S3 en une piste d’audit des données structurée et consciente des politiques. Il analyse les journaux CloudTrail, enrichit les événements, applique le masquage dynamique et signale les actions hors politique.

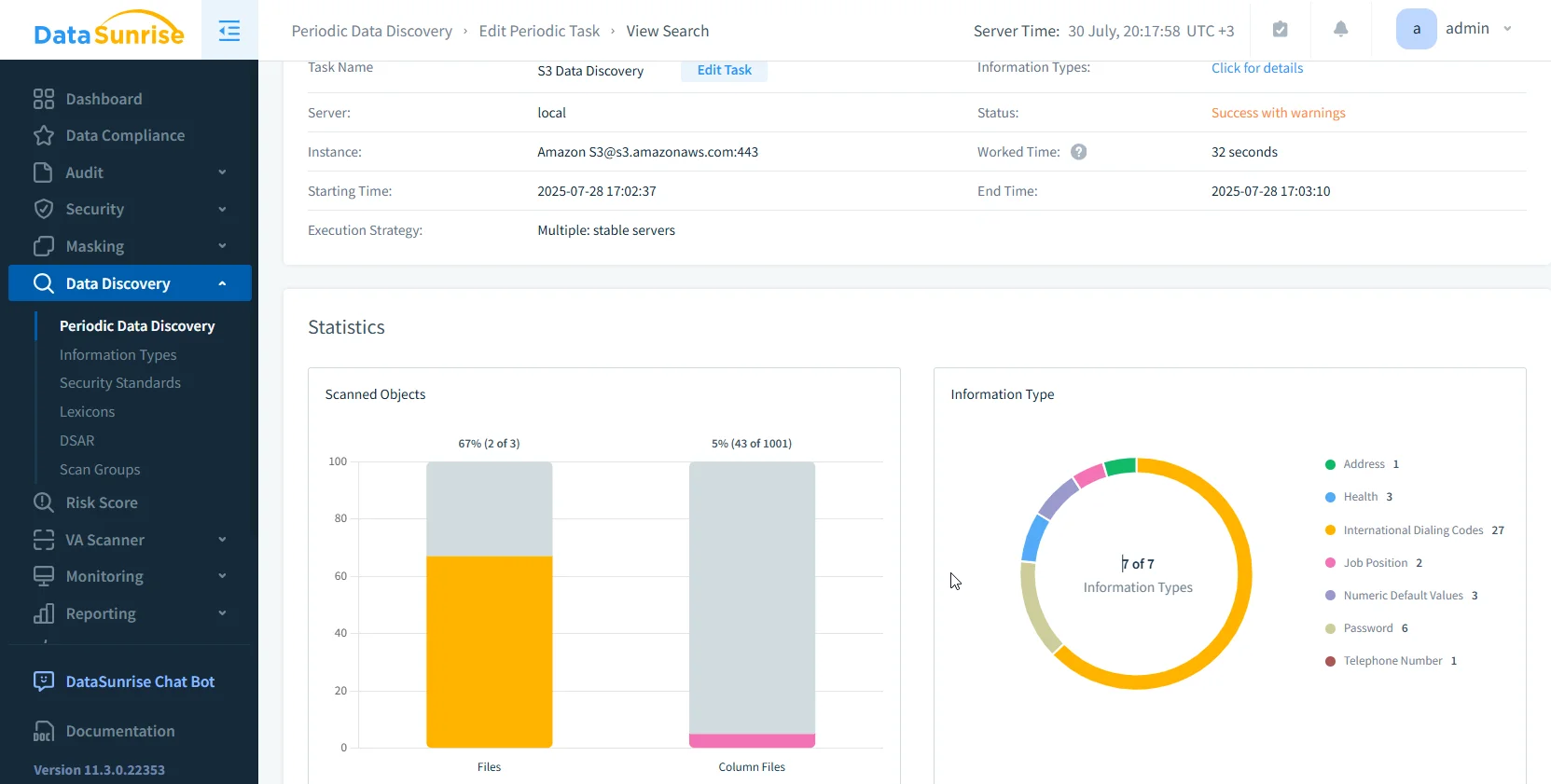

Découverte de données sensibles

Analysez automatiquement les objets S3 à la recherche de données personnelles (PII), de PHI et de PCI, même à l’intérieur de fichiers PDF, Excel et images grâce à la détection OCR.

Application du masquage dynamique

Appliquez le masquage des données sans intervention pour tout événement d’accès enfreignant la politique. Obscurcissez les champs sensibles en fonction du rôle, de l’IP source ou du contexte de la requête.

Pistes d’audit intelligentes

Générez des journaux d’audit enrichis de contexte avec :

- Des scores de risque d’anomalie

- Le statut de masquage (appliqué ou contourné)

- Des schémas de comportement utilisateur en temps réel

- Des violations de règles de sécurité

Tous les journaux peuvent être exportés vers Athena, OpenSearch, ou votre SIEM.

Exemple SQL : Détecter les violations d’audit dans Athena

Une fois les journaux enrichis, exécutez des requêtes comme celle-ci pour détecter les violations :

SELECT

event_time,

bucket,

key,

user,

policy_allowed,

masking_applied,

anomaly_score

FROM

datasunrise_s3_logs

WHERE

event_type = 'GetObject'

AND policy_allowed = false

ORDER BY

event_time DESC

LIMIT 50;

Vous pouvez programmer ces rapports ou déclencher des alertes en utilisant des notifications en temps réel vers Slack, Teams ou par e-mail.

Fonctionnalités d’audit supplémentaires dans DataSunrise

- Moteur de règles granulaires pour l’audit basé sur les objets

- Tableaux de bord unifiés pour S3, RDS, Redshift, MongoDB

- Rapports de conformité automatisés pour SOX, HIPAA, GDPR

- Analyse du comportement utilisateur

- Intégration Slack/MS Teams

Conclusion

Si vous utilisez uniquement les journaux bruts de CloudTrail, vous n’êtes pas en train d’auditer — vous êtes en train de collecter.

Pour auditer correctement Amazon S3, vous avez besoin de :

- La journalisation au niveau des objets (CloudTrail, Journaux serveur)

- Le contexte de données sensibles (classification)

- L’intelligence des politiques (l’accès était-il autorisé ?)

- Des actions de réponse (alertes, masquage, blocage)

- Une cohérence de reporting (tableaux de bord de conformité)

DataSunrise offre tout cela sur une seule plateforme — avec des options de déploiement flexibles et le support de plus de 50 plateformes de données.

Prêt à transformer vos journaux S3 en une véritable piste d’audit ? Réservez une démo et commencez à auditer de manière plus intelligente — sans changer votre architecture.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant