Comment auditer IBM Netezza

L’intelligence artificielle générative a un appétit insatiable pour les données, et IBM Netezza alimente souvent les modèles derrière les chatbots actuels et les pipelines analytiques. Cette commodité comporte néanmoins des risques : une simple requête non contrôlée peut divulguer des valeurs sensibles, enfreindre des règlementations ou fausser le résultat d’un modèle d’apprentissage automatique. L’audit comble cette lacune en montrant qui a accédé à quels enregistrements et pourquoi — en direct, dans leur contexte et avec une profondeur suffisante pour prouver la conformité.

Pourquoi Netezza nécessite une surveillance accrue

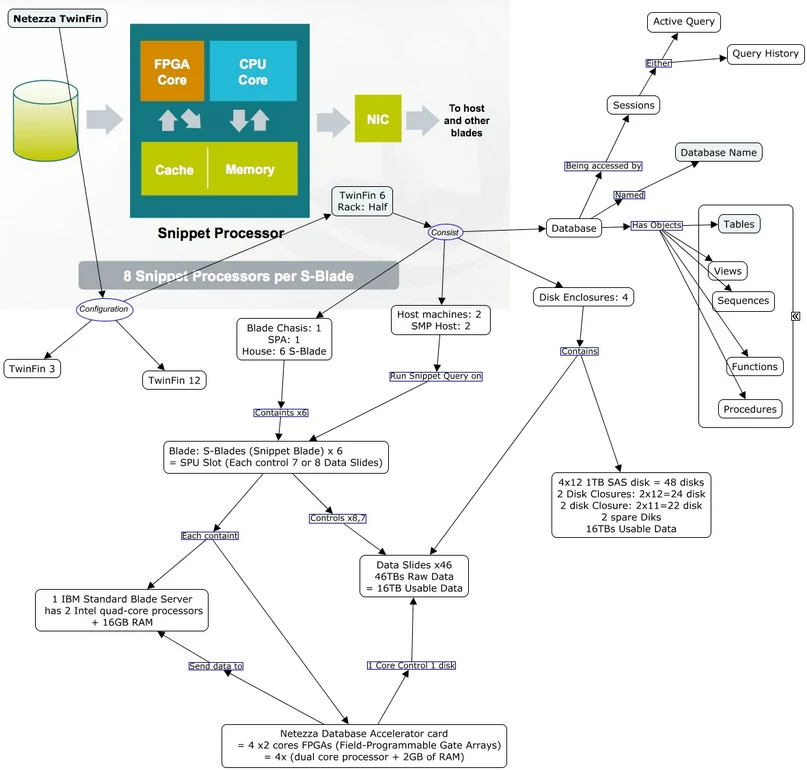

L’architecture AMPP de Netezza excelle dans le traitement intensif de SQL. Lorsque des tâches GenAI commencent à extraire des vecteurs ou des ensembles de réglage fin, la plateforme enregistre des rafales de requêtes imprévisibles. Sans une piste d’audit solide, il est impossible de distinguer une requête de recherche légitime d’une extraction de données illicite. L’analyse en temps réel, le masquage dynamique et la découverte deviennent ainsi des mesures de protection fondamentales plutôt que de simples options complémentaires.

Considérez une étape de génération augmentée par récupération qui évalue les vecteurs clients :

SELECT customer_name, credit_score

FROM customers

WHERE purchase_history_vector <=> 'vector_representation_of_prompt'

ORDER BY similarity_score DESC

LIMIT 5;

Pris isolément, l’instruction semble inoffensive, mais entre de mauvaises mains, ces scores de crédit pourraient enfreindre le PCI DSS ou le GDPR. Capturer le texte, l’utilisateur et l’application lors de l’exécution constitue la première couche de défense.

Options d’audit natives

IBM Netezza fournit des vues système de base — _v_qrystat, _v_sys_event_log et le journal NZ — qui enregistrent l’historique des exécutions. Les administrateurs peuvent transmettre ces enregistrements via nzsql, les envoyer vers des serveurs de logs et exécuter des requêtes ad hoc telles que :

SELECT usr, starttime, querytext

FROM _v_qrystat

WHERE starttime > current_date - interval '1 day';

Pour une configuration étape par étape, consultez le guide de configuration d’audit d’IBM, qui explique comment activer la journalisation des événements et sélectionner les cibles de stockage. Une note complémentaire sur le flux de données d’audit détaille ce qu’il se passe lorsque le serveur de capture atteint ses limites de disque et comment éviter toute interruption. Si vous n’avez besoin que d’informations historiques, la fonctionnalité d’historique avancé des requêtes d’IBM enregistre les plans de requête, l’accès aux tables et les authentifications échouées.

Bien que utiles pour les enquêtes rétrospectives, les pistes intégrées offrent un filtrage limité, aucun masquage et aucune alerte en temps réel. Combler ces lacunes implique généralement de déployer une plateforme d’audit dédiée.

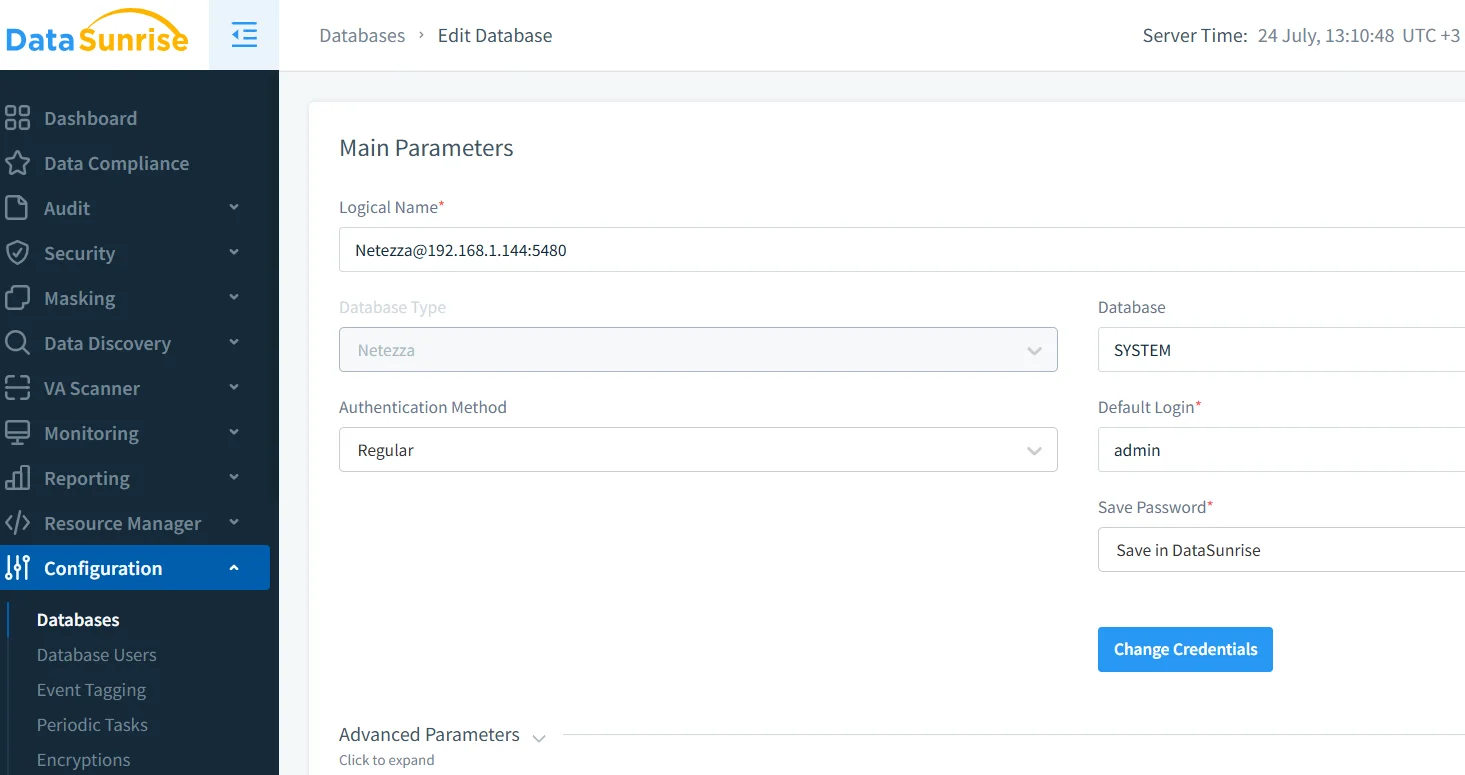

Configuration d’une instance Netezza dans DataSunrise

Après avoir dirigé votre hôte Netezza vers le proxy inverse de DataSunrise, ouvrez l’écran Configuration → Instances, saisissez les détails de connexion et vérifiez les identifiants. Le proxy teste le chemin réseau, crée un compte de service et marque l’instance afin que les règles d’audit et de masquage sachent où s’appliquer.

Création d’une règle d’audit

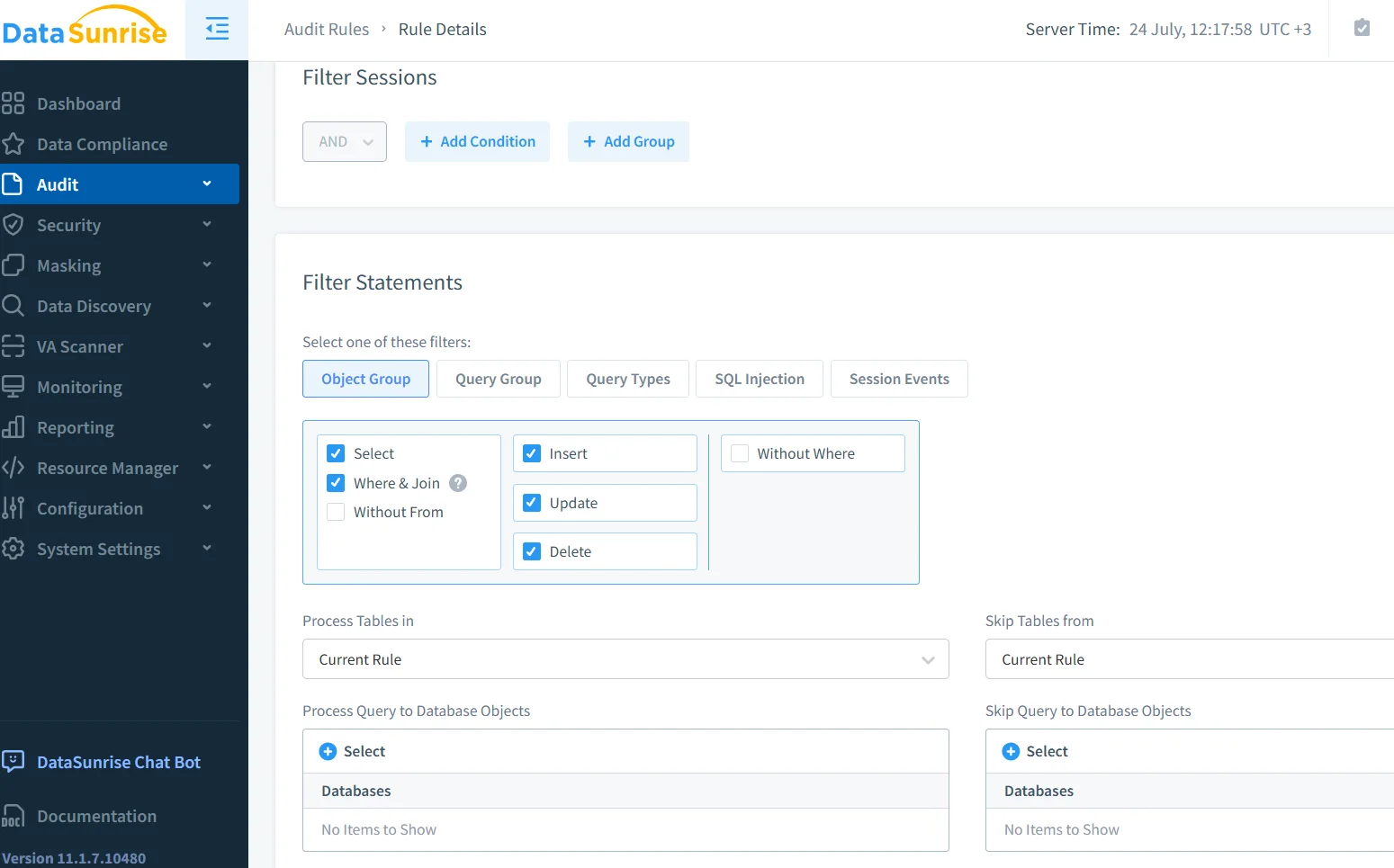

Dans Audit → Règles, choisissez Ajouter une règle et spécifiez les sessions qui vous intéressent — peut-être tous les appels en provenance du cluster d’inférence GenAI — ou limitez la portée à un seul schéma. L’interface vous permet de sélectionner, en une seule opération, les types d’instructions et les groupes d’objets, de sorte que SELECT, UPDATE, DELETE et INSERT bénéficient tous d’une couverture identique.

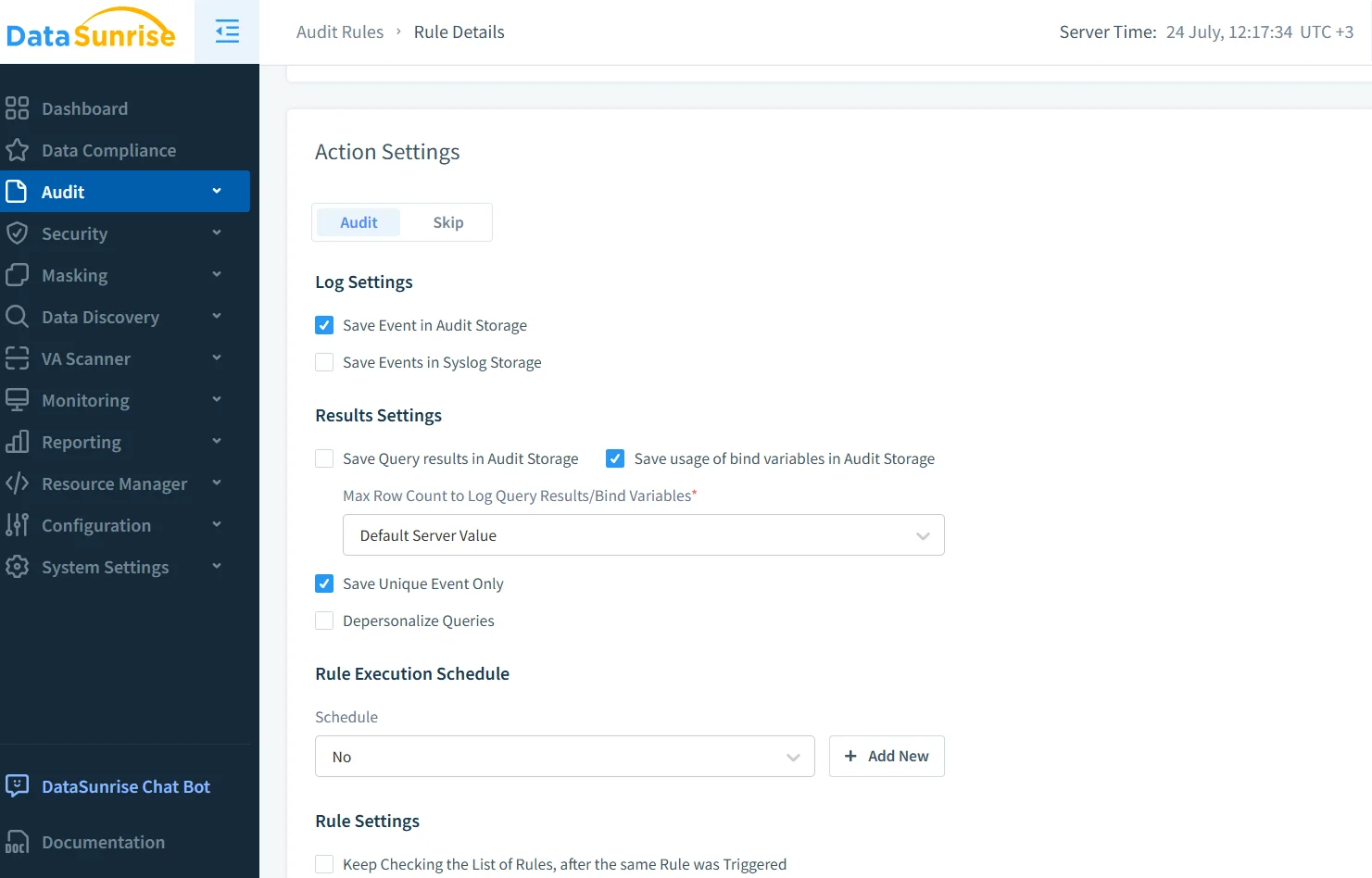

Ajustement des actions et des logs

Ensuite, décidez de la profondeur des logs. De nombreuses équipes enregistrent la requête SQL complète ainsi que les variables de liaison, ne conservent que les cent premières lignes d’un ensemble de résultats et permettent à DataSunrise de fusionner les doublons afin que l’utilisation du disque reste prévisible. Des plannings peuvent regrouper le trafic à faible risque par lots horaires tout en laissant en capture temps réel les objets critiques. Les indicateurs de dépersonnalisation mélangent les informations personnelles identifiables (PII) avant même qu’elles ne quittent le proxy.

Alertes en temps réel

Puisque DataSunrise est intercalé, il peut déclencher une notification immédiate dès qu’un LLM demande des numéros de carte. Slack, Microsoft Teams et les canaux SIEM se connectent tous via le système d’abonnement intégré, décrit dans le guide sur l’envoi d’événements vers Teams. Un analyste en sécurité reçoit le contexte — texte de la requête, identifiant utilisateur, IP source — en quelques secondes et peut choisir de bloquer, masquer ou autoriser l’instruction à l’avenir.

Le masquage dynamique garde les ensembles d’entraînement propres

Les audits complets sont essentiels, mais les logs seuls ne préviennent pas les fuites lors de l’entraînement des modèles. Le masquage dynamique intercepte les réponses, remplace les colonnes sensibles par des pseudonymes ou des constantes, et renvoie le résultat assaini à l’application. Lorsqu’un analyste examine ensuite les logs, il voit toujours les valeurs originales (contrôlées par des accès, bien entendu), alors que le pipeline GenAI n’en a jamais connaissance. L’explicatif sur le masquage dynamique des données expose les stratégies de révélation conditionnelle et de substitution préservant le format.

Découvrir d’abord, puis protéger

Si vous ne savez pas où se trouvent les informations personnelles identifiables (PII) ou protégées (PHI), vous ne pouvez pas les masquer. L’analyse de découverte de DataSunrise passe en revue chaque table, étiquette les colonnes en fonction de leur sensibilité et intègre ces balises directement dans les modèles de règles. Le résultat est une carte vivante des actifs à haut risque, simplifiant à la fois la portée de l’audit et les rapports de conformité. Les détails figurent dans le guide de découverte des données.

Une architecture axée sur la conformité

Que vous soyez soumis au GDPR, HIPAA, PCI DSS ou SOX, chaque cadre réglementaire pose en fin de compte des questions similaires : qui a consulté les données, que voyait-on et l’accès était-il justifié ? Le gestionnaire de conformité de DataSunrise regroupe les preuves dans des rapports prêts à être soumis, réduisant ainsi de plusieurs jours la préparation des audits. Davantage d’informations sur ce processus figurent sur la page de conformité SOX.

Tout réunir

Comment auditer IBM Netezza n’est plus un mystère : collectez les logs natifs pour une visibilité de base, placez DataSunrise en première ligne pour une inspection approfondie, automatisez les alertes, appliquez le masquage et maintenez les analyses de découverte à jour. Le résultat est une plateforme GenAI qui satisfait les data scientists curieux sans contrarier le CISO — ni le régulateur.

Pour un guide étape par étape, consultez le Guide d’audit complet ou planifiez une session pratique via la page de démo.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant