Comment auditer MongoDB

L’audit de MongoDB est essentiel pour les organisations qui traitent des données sensibles ou réglementées. Il permet de suivre les actions des utilisateurs, de détecter les anomalies et de se conformer à des normes telles que GDPR et HIPAA. Ce guide couvre la configuration native de l’audit de MongoDB — disponible dans l’édition Enterprise de MongoDB — ainsi que les améliorations apportées par DataSunrise, avec des stratégies pour la surveillance en temps réel, le masquage dynamique, la découverte et la conformité.

Pourquoi l’audit est important

Les journaux d’audit constituent l’épine dorsale médico-légale de la sécurité des bases de données. Ils enregistrent qui a accédé à quoi, quand et comment. Ces informations aident dans les enquêtes, confirment la conformité aux réglementations sur la protection des données et soutiennent la transparence opérationnelle. Sans audit, des actions malveillantes pourraient rester cachées jusqu’à ce que des dommages importants soient causés. Cela est particulièrement important dans des secteurs tels que la finance, la santé et le gouvernement, où les violations peuvent entraîner des sanctions réglementaires, une perte de réputation et des perturbations opérationnelles.

Configuration native de l’audit de MongoDB (Enterprise)

Le système d’audit natif de MongoDB est uniquement disponible dans MongoDB Enterprise et MongoDB Atlas. Il capture les événements de la base de données à l’aide de filtres flexibles. Pour activer l’audit, modifiez mongod.conf avec la destination du journal, le format de sortie et les filtres d’événements souhaités :

auditLog:

destination: file

format: BSON

path: /var/log/mongodb/auditLog.bson

filter: '{ atype: { $in: ["createCollection", "update", "insert", "remove"] } }'

Démarrez MongoDB avec :

mongod --config /etc/mongod.conf

Convertissez les journaux BSON en JSON pour analyse :

bsondump /var/log/mongodb/auditLog.bson > auditLog.json

Exemples de configuration

Démarrez avec des options en ligne de commande :

mongod \

--auditDestination file \

--auditFormat BSON \

--auditPath /var/log/mongodb/auditLog.bson \

--auditFilter '{ atype: { $in: ["insert","update","remove"] } }' \

--config /etc/mongod.conf

Envoyer les événements d’audit vers syslog :

auditLog:

destination: syslog

format: JSON

systemLog:

destination: syslog

verbosity: 0

Filtrer par espace de noms :

auditLog:

destination: file

format: JSON

path: /var/log/mongodb/audit.json

filter: '{ "param.ns": { $regex: "^sales\\." }, atype: { $in: ["insert","update","remove"] } }'

Filtrer les actions d’administration pour un utilisateur :

auditLog:

destination: file

format: JSON

path: /var/log/mongodb/audit-admin.json

filter: '{ "users.user": "admin", atype: { $in: ["createUser","updateUser","grantRolesToUser","dropUser","authCheck"] } }'

Exemple d’événement Atlas/Enterprise :

{

"atype": "createUser",

"ts": { "$date": "2025-08-15T11:04:12.901Z" },

"local": { "ip": "127.0.0.1", "port": 27017 },

"remote": { "ip": "192.0.2.15", "port": 56024 },

"users": [{ "user": "admin", "db": "admin" }],

"param": { "db": "sales", "user": "reporter", "roles": [{ "role": "read", "db": "sales" }] },

"result": 0

}

Le filtrage avancé permet de cibler des utilisateurs, des rôles ou des opérations spécifiques. Pour la configuration à l’exécution :

db.adminCommand({

setParameter: 1,

auditAuthorizationSuccess: true

})

Voir la documentation sur les journaux d’audit de MongoDB et le guide d’audit de Percona.

Surveillance en temps réel

L’audit natif sert souvent à l’examen post-incident. Associez-le à la surveillance de l’activité de la base de données pour détecter instantanément les actions suspectes, bloquer les requêtes risquées et envoyer des alertes via des canaux intégrés.

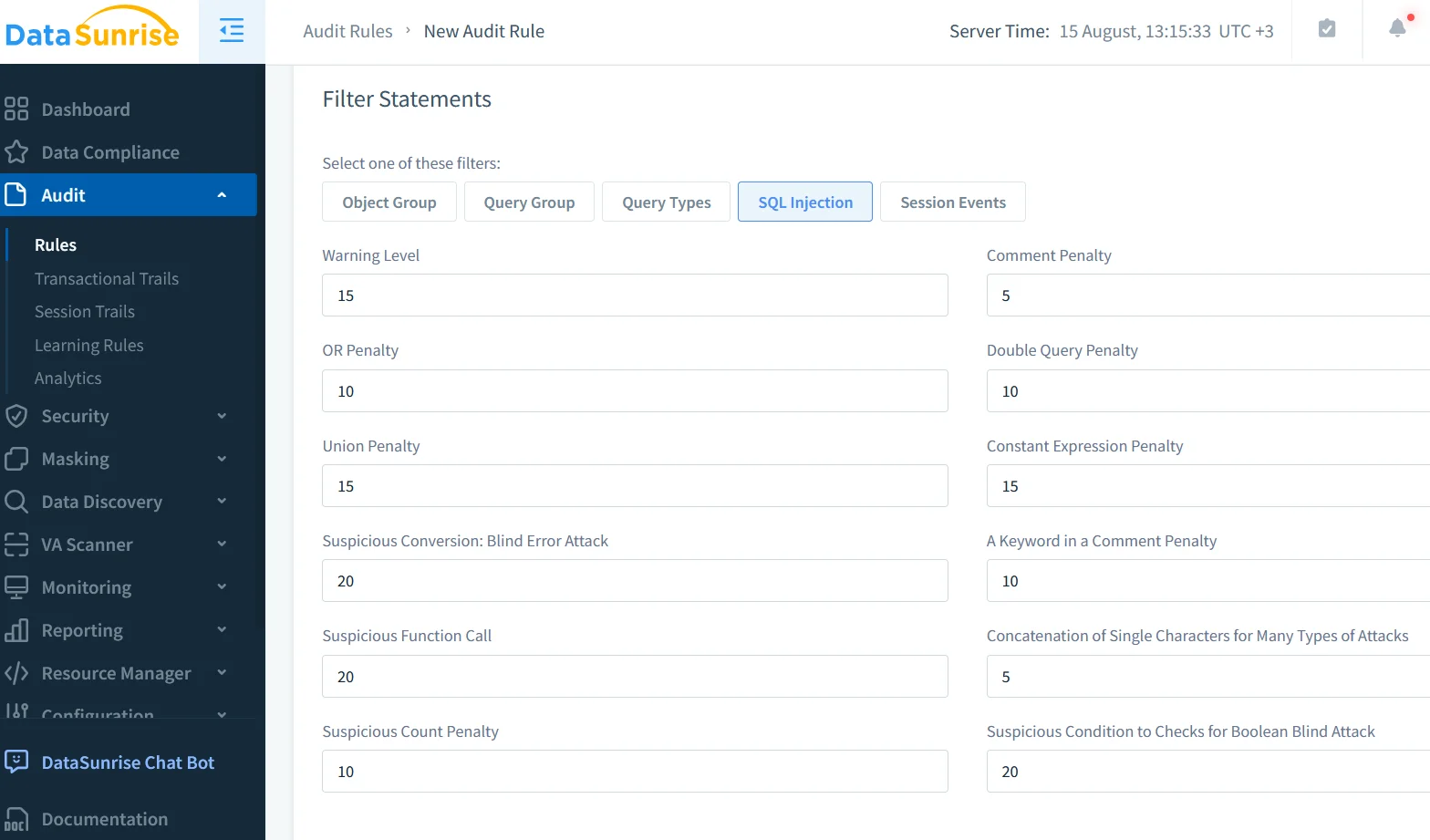

DataSunrise améliore l’audit natif avec un support centralisé de plusieurs bases de données, des règles personnalisables et une application en temps réel. Déployez-le en tant que proxy inverse, définissez les actions surveillées, activez les notifications et lancez l’audit.

Masquage, Conformité et Découverte

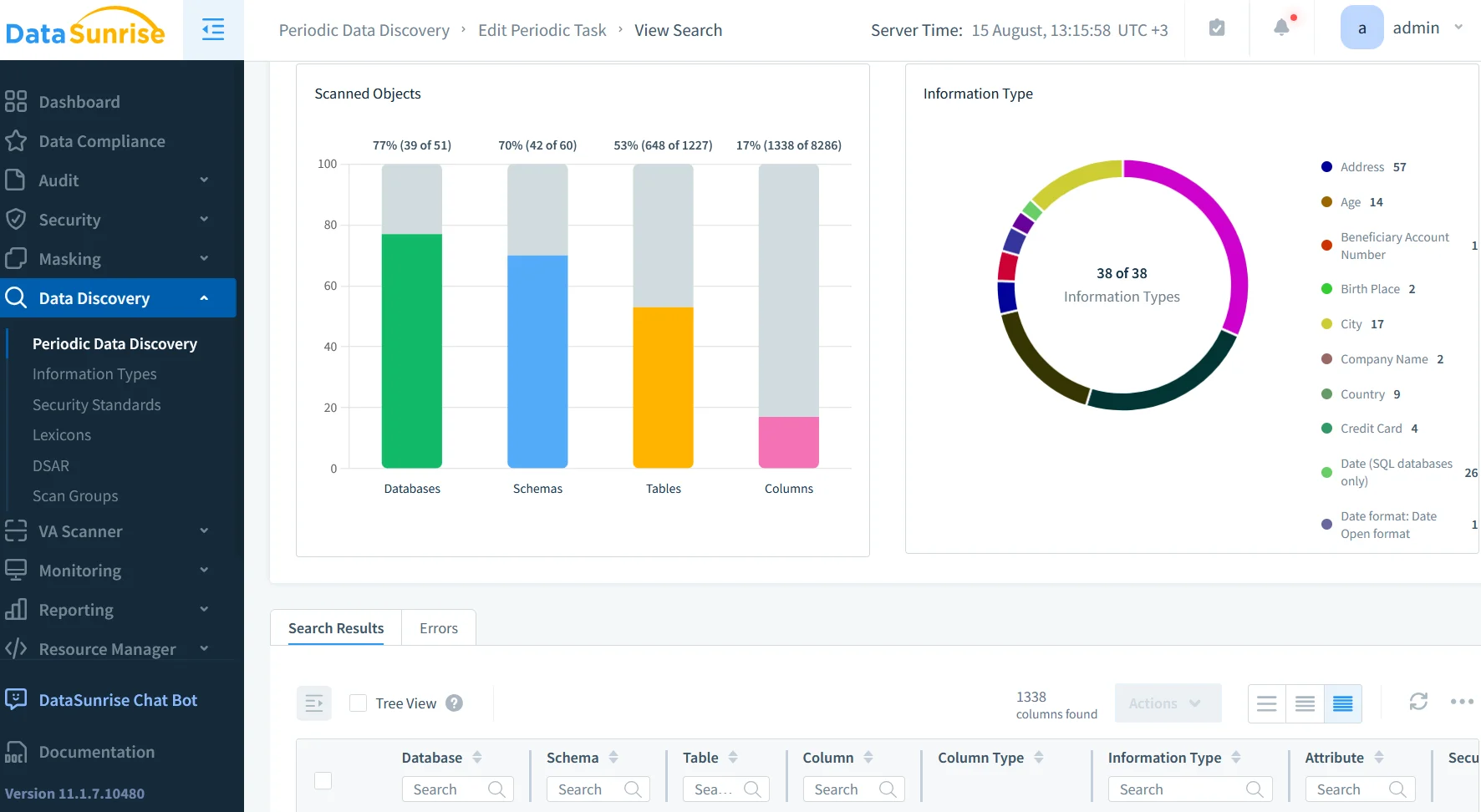

Le masquage dynamique cache les champs sensibles sans modifier les données stockées. La découverte de données analyse les collections à la recherche de champs sensibles, permettant ainsi des audits ciblés. Pour la conformité PCI DSS, SOX ou HIPAA, DataSunrise associe les politiques d’audit aux réglementations, génère des rapports et automatise la livraison.

Exemple combiné

Une entreprise de vente au détail utilise l’audit natif pour enregistrer les mises à jour de prix et DataSunrise pour bloquer les modifications excessives, masquer les données des fournisseurs et alerter les gestionnaires. Veillez à ce que les filtres soient spécifiques afin de réduire la charge, sécurisez les journaux, automatisez les revues avec SIEM, intégrez la détection des menaces et testez régulièrement les configurations. Voir le manuel d’audit MongoDB et la documentation de sécurité Atlas.

Tableau comparatif des fonctionnalités

| Fonctionnalité | Audit natif MongoDB Enterprise | Audit DataSunrise |

|---|---|---|

| Disponibilité | Enterprise / Atlas uniquement | Prend en charge plus de 40 bases de données |

| Filtrage d’événements | Oui, via configuration ou CLI | Oui, avec interface graphique et logique avancée |

| Alertes en temps réel | Non | Oui |

| Masquage des données | Non | Masquage dynamique et statique |

| Découverte de données | Non | Analyse intégrée des données sensibles |

| Correspondance de conformité | Manuelle | Automatisée avec Compliance Manager |

| Intégration | Syslog, fichier | Email, Slack, MS Teams, SIEM |

Conclusion

Savoir comment auditer MongoDB signifie utiliser l’audit Enterprise pour obtenir des informations détaillées et DataSunrise pour la prévention, le masquage et l’automatisation de la conformité. Ensemble, ils créent une approche robuste et multicouche de la sécurité des bases de données.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant