Comment auditer SAP HANA

La vérification des plateformes de données critiques pour l’entreprise n’a jamais été aussi urgente, et SAP HANA se retrouve au cœur de nombreuses entreprises numériques. Comment auditer SAP HANA aujourd’hui signifie aller au-delà de la simple collecte de journaux : vous avez besoin d’une observabilité en temps réel, d’un masquage dynamique, d’une découverte automatisée des données et d’une analyse GenAI qui travaillent ensemble pour maintenir la sécurité et la conformité, tout en préservant de hautes performances.

Pourquoi l’audit de SAP HANA est important en 2025

Des réglementations telles que le RGPD, HIPAA et PCI‑DSS continuent d’évoluer, tandis que la surface d’attaque s’accroît avec chaque nouveau service. Un programme d’audit moderne a donc deux objectifs :

- Détecter et répondre : capturer les événements dès qu’ils se produisent et les enrichir de contexte afin que les incidents puissent être pris en charge en quelques minutes, et non en jours.

- Prouver la conformité : fournir aux auditeurs des preuves montrant que les contrôles appropriés — accès, masquage, conservation — ont été appliqués au bon moment.

GenAI entre en scène en tant que copilote intelligent qui classe les événements d’audit, apprend les usages normaux et signale les anomalies dès leur apparition.

Chaînes d’audit en temps réel dans SAP HANA natif

SAP HANA inclut une piste d’audit intégrée capable de capturer les événements DDL, DML, système et de sécurité. À partir de HANA 2.0 SPS 05, le journal d’audit peut diffuser des événements directement dans Kafka ou vers le cockpit SAP HANA pour une analyse quasi instantanée. Principales étapes de mise en œuvre :

-- activer l'audit global

ALTER SYSTEM ALTER CONFIGURATION ('global.ini','SYSTEM')

SET ('auditing configuration','global_auditing_state') = 'true' WITH RECONFIGURE;

-- créer une politique pour tous les changements de privilèges

CREATE AUDIT POLICY privilege_policy

AUDIT ACTIONS GRANT, REVOKE ON ROLE, USER;

-- acheminer les journaux vers un point de terminaison externe pour l'ingestion SIEM

ALTER SYSTEM ALTER CONFIGURATION ('global.ini','SYSTEM')

SET ('auditing configuration','default_target') = 'syslog' WITH RECONFIGURE;

Le moteur de politique prend en charge les filtres inclusion/exclusion, vous permettant de cibler uniquement les objets à haut risque et de maintenir un volume de journaux gérable. Les métadonnées des événements sont enregistrées dans la vue système SYS.AUDIT_LOG, prêtes pour un traitement ultérieur. Pour une analyse approfondie des paramètres de configuration d’audit, consultez le Guide d’audit SAP HANA.

Masquage dynamique et découverte des données sensibles

L’audit en temps réel ne raconte qu’une partie de l’histoire — des contrôles préventifs tels que le masquage dynamique réduisent le périmètre d’impact en cas de fuite de données d’identification. La clause MASK de SAP HANA masque les colonnes lors de l’exécution des requêtes, tandis que le masquage dynamique de données DataSunrise applique une obfuscation préservant le format sur des dizaines de sources depuis une console de politique unique.

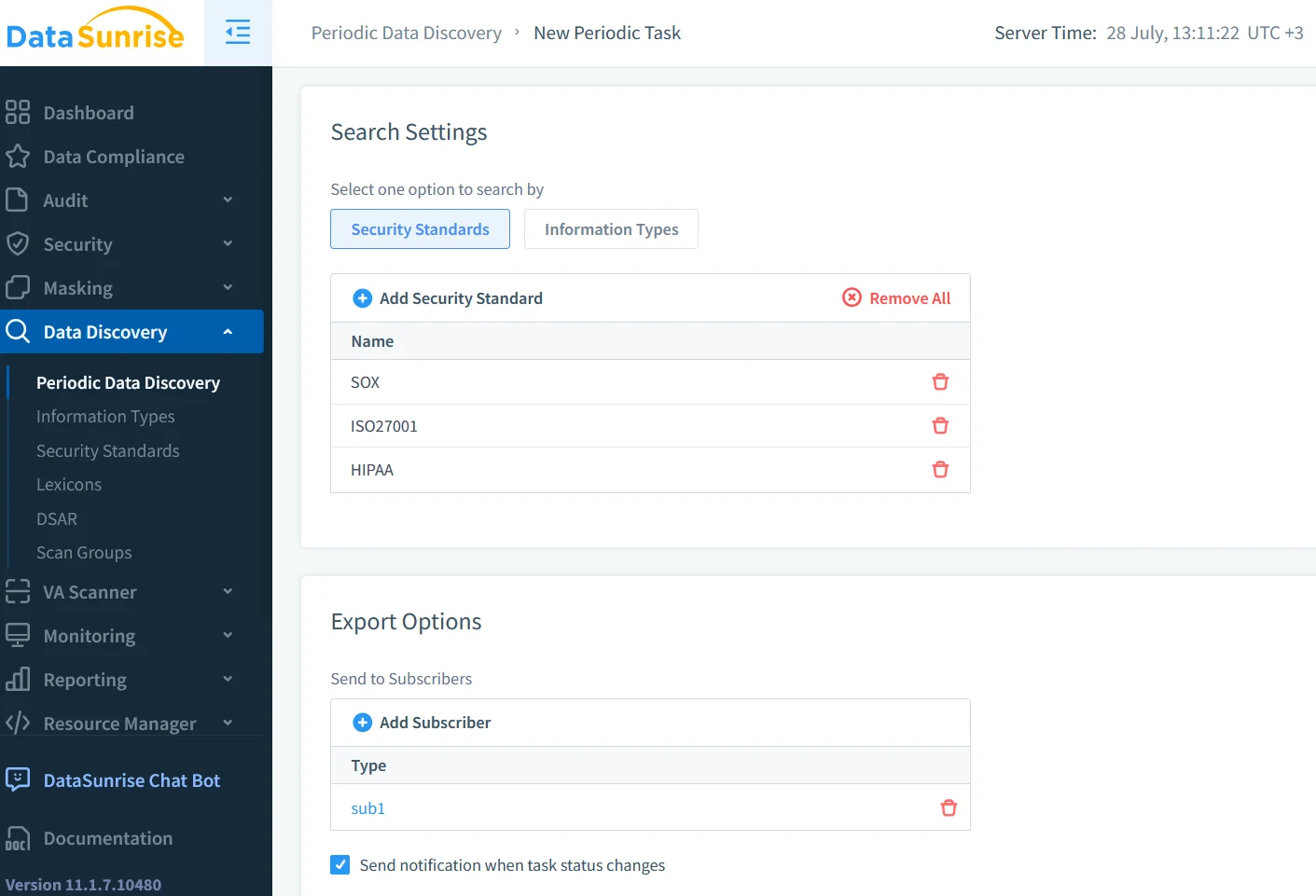

Avant de masquer, vous devez découvrir ce qu’il faut masquer. La reconnaissance de motifs augmentée par GenAI peut parcourir les métadonnées du catalogue, scanner les valeurs et suggérer des classifications telles que PII ou carte de paiement. Complétez cela avec la découverte de données DataSunrise pour étiqueter automatiquement les nouvelles tables dès leur apparition, comblant ainsi l’écart entre les cycles de développement et le niveau de sécurité.

Alignement de la sécurité et de la conformité

Les résultats d’audit ne sont exploitables que s’ils sont associés aux réglementations. Les modèles de conformité intégrés de DataSunrise pour le RGPD et HIPAA lient chaque politique d’audit à un article ou une clause spécifique, transformant ainsi les rapports en un simple clic — et non pas un « week-end tableur ». Le SAP HANA natif prend en charge le Retention Manager pour conserver ou purger les enregistrements d’audit selon les exigences de blocage légal, tandis que les étiquettes de politique vous permettent de séparer les événements de l’UE et des États-Unis pour la résidence des données.

Mise en place de l’audit natif dans SAP HANA

- Portée – Lister les schémas critiques pour l’entreprise et les mapper aux actions d’audit (

SELECT,INSERT, tâches administratives). - Activation – Activer l’audit global comme indiqué ci-dessus. Vérifiez que

SYS.AUDIT_CONFIGURATIONafficheSTATE = ENABLED. - Conception de la politique – Combiner l’action, le type d’objet et la condition utilisateur pour minimiser le bruit. Exemple : surveiller

DROP TABLEen dehors du rôle DBA. - Stockage – Acheminer vers un système de fichiers sécurisé, syslog ou SAP Enterprise Threat Detection. Chiffrer les pistes d’audit à l’aide des clés de base de données.

- Validation – Exécuter des tests unitaires simulant des actions malveillantes et confirmer qu’elles apparaissent dans

AUDIT_LOG. La checklist des meilleures pratiques de SAP est résumée dans cet article de la SAP Community.

Conseil : Stockez les paramètres de conservation des journaux dans le contrôle de versions afin de les suivre en parallèle des versions de l’application.

Étendre la visibilité avec DataSunrise

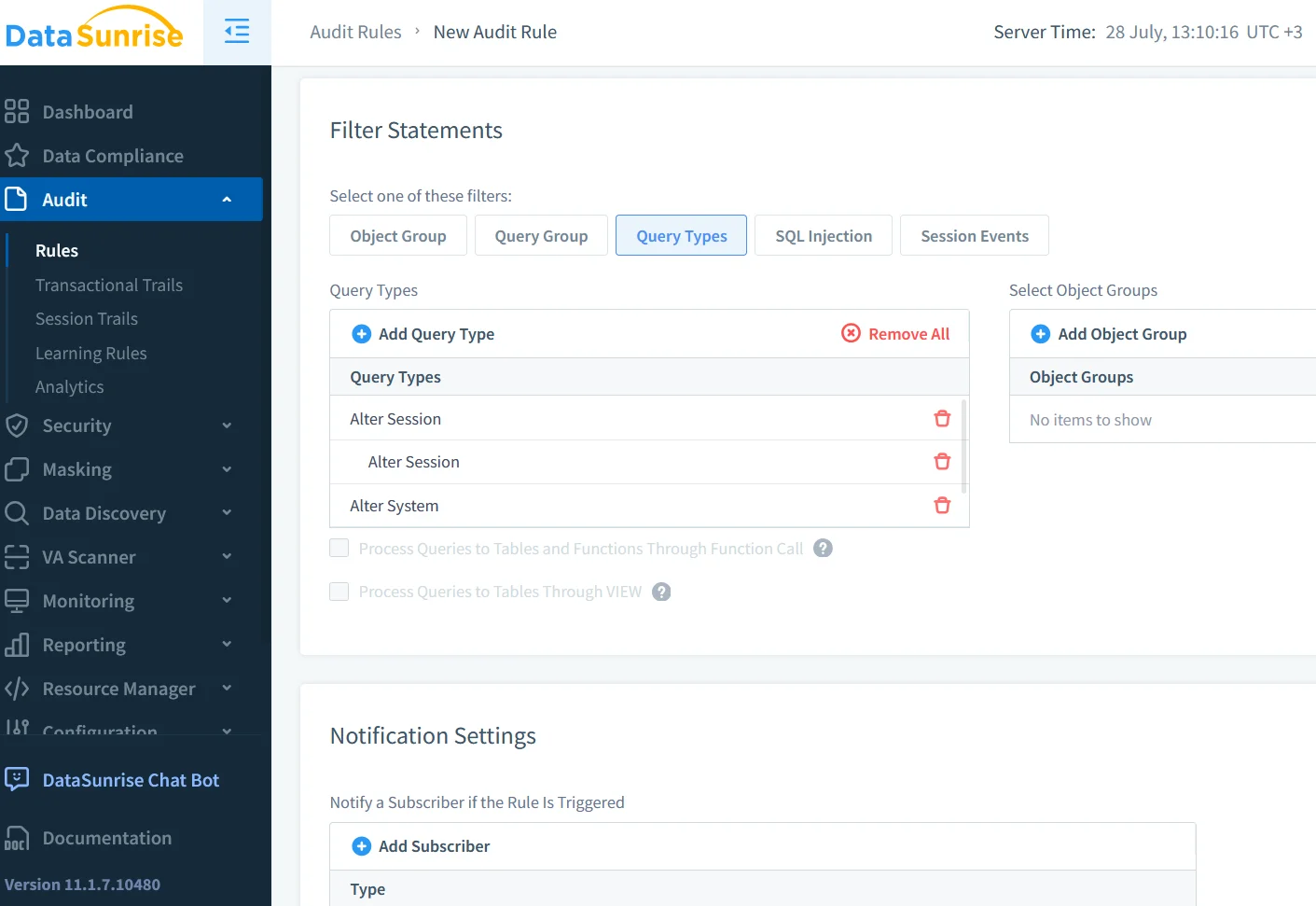

Alors que SAP HANA enregistre ce qui se passe à l’intérieur de la base de données, DataSunrise Activity Monitoring ajoute un pare-feu qui inspecte chaque paquet sur le réseau. Les avantages incluent :

- Couverture multi-moteur – Une seule politique sécurise les clusters HANA, Oracle et PostgreSQL.

- Alertes en temps réel – Notifications via Slack ou MS Teams en tirant parti des abonnés en temps réel.

- Analyse comportementale – Des modèles non supervisés dans les outils LLM et ML établissent une base du comportement des utilisateurs, mettant en lumière les déplacements latéraux de manière précoce.

Pour se connecter, déployez DataSunrise en tant que proxy inversé devant SAP HANA, importez le catalogue de la base de données, et activez le guide d’audit. Les politiques créées dans la console sont compilées en règles et évaluées en ligne, ajoutant pratiquement aucune latence. Un guide pratique avec captures d’écran est disponible dans cet article SAPinsider.

GenAI pour une analyse d’audit intelligente

Les grands modèles de langage excellent pour transformer le bruit d’audit en informations lisibles par l’être humain. Le code ci-dessous récupère la dernière heure d’enregistrements d’audit, les résume avec GPT‑4o‑mini, et retourne un flux étiqueté par niveau de risque, prêt pour la réponse aux incidents :

import hana_ml.dataframe as hdf

from openai import OpenAI

# établir la connexion à HANA

df = hdf.DataFrame(connection_context,

"SELECT * FROM SYS.AUDIT_LOG WHERE EVENT_TIME > ADD_SECONDS(CURRENT_TIMESTAMP, -3600)")

audit_sample = df.head(100).collect().to_json()

client = OpenAI()

messages = [

{"role": "system", "content": "You are a security analyst. Classify HANA audit events."},

{"role": "user", "content": audit_sample}

]

classification = client.chat.completions.create(model="gpt-4o-mini", messages=messages)

print(classification.choices[0].message.content)

Le modèle étiquette des événements tels qu’augmentation de privilèges ou export massif et suggère des scores de gravité. Renvoyez cette information à DataSunrise via l’API REST pour mettre automatiquement en quarantaine les sessions suspectes.

Matrice des capacités : SAP HANA natif vs Proxy vs GenAI

| Capacité | SAP HANA Natif | Proxy DataSunrise | Analyse GenAI |

|---|---|---|---|

| Capture en temps réel | La piste d’audit système se diffuse vers Kafka | Inspection du trafic en ligne | Reçoit les événements diffusés |

| Masquage dynamique | MASK (ligne/col) | Masquage conservant le format | Suggestions de politique |

| Découverte des données sensibles | Recherche regex dans le catalogue | Scanneurs et étiquettes intégrés | Classification assistée par LLM |

| Mappage de la conformité | Vues de rapports manuelles | Modèles (RGPD, HIPAA…) | Mappage automatisé et résumés |

| Analyse comportementale | — | Modules UEBA | Établissement de base et notation des anomalies |

Tout rassembler

Auditer SAP HANA efficacement en 2025 est une stratégie à multiples couches :

- Contrôles natifs pour des journaux faisant autorité et un masquage zéro confiance.

- DataSunrise pour une surveillance unifiée, un masquage dynamique et un mappage de la conformité.

- Analytique GenAI qui transforment des millions de lignes de journaux en une poignée d’actions prioritaires et explicables.

En combinant ces couches, vous passez de la criminalistique réactive à une défense proactive — protégeant les données sensibles, satisfaisant les auditeurs et offrant aux ingénieurs la liberté d’innover sur SAP HANA sans crainte.

Prêt à passer à l’étape suivante ? Découvrez les modes de déploiement de DataSunrise ou demandez un essai gratuit pour voir comment l’audit piloté par GenAI accélère votre parcours de sécurité.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant