Historique d’activité de base de données AlloyDB pour PostgreSQL

AlloyDB for PostgreSQL fusionne l’élasticité à l’échelle de Google avec le confort du psql classique. Cette liberté augmente le rayon d’impact d’une faute de frappe ou d’une intrusion, si bien que l’Historique d’activité de base de données — une carte chronologiquement ordonnée de chaque événement au niveau de la session et de l’objet — devient indispensable. Que vous cherchiez à traquer un UPDATE incontrôlé ou à prouver la conformité PCI‑DSS, l’histoire commence ici.

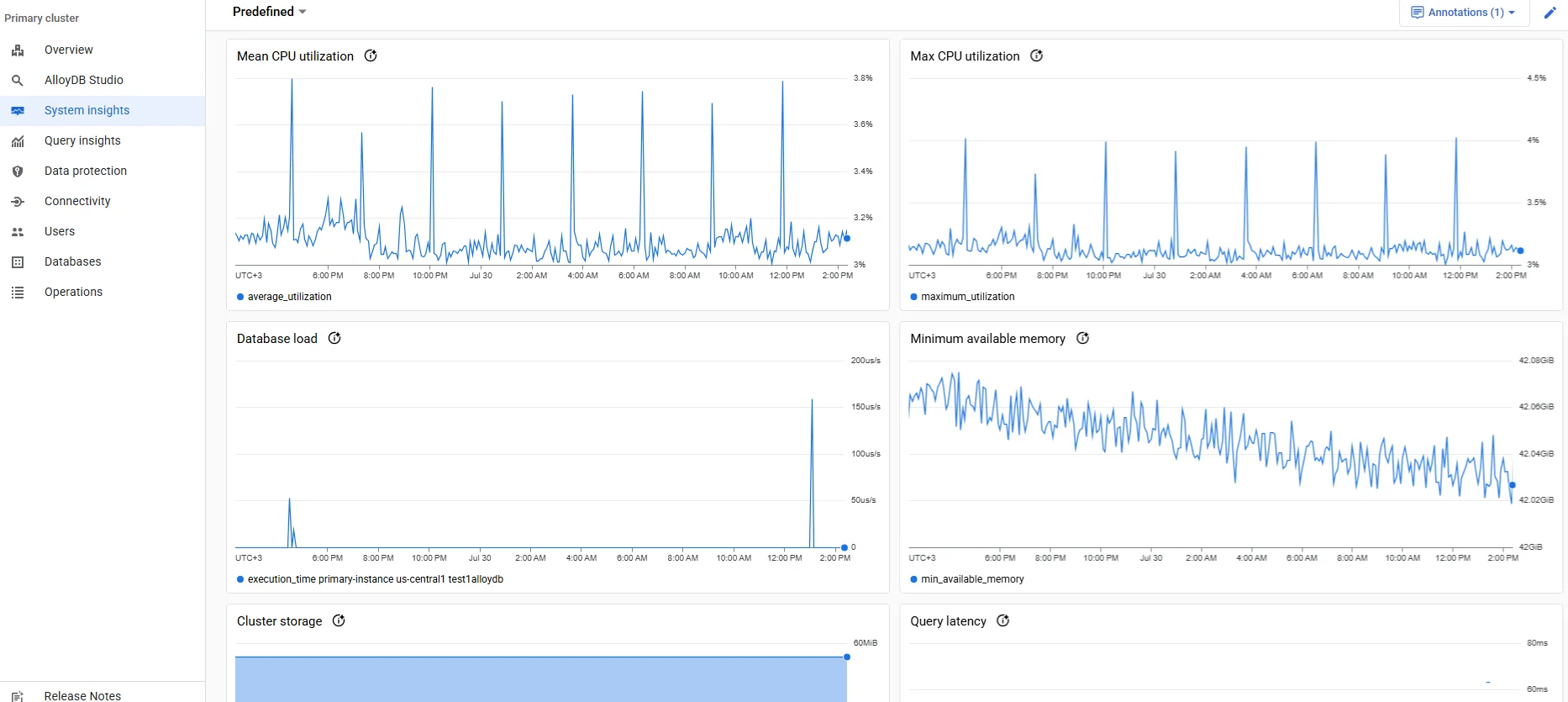

Audit en temps réel : Une visibilité à 360°

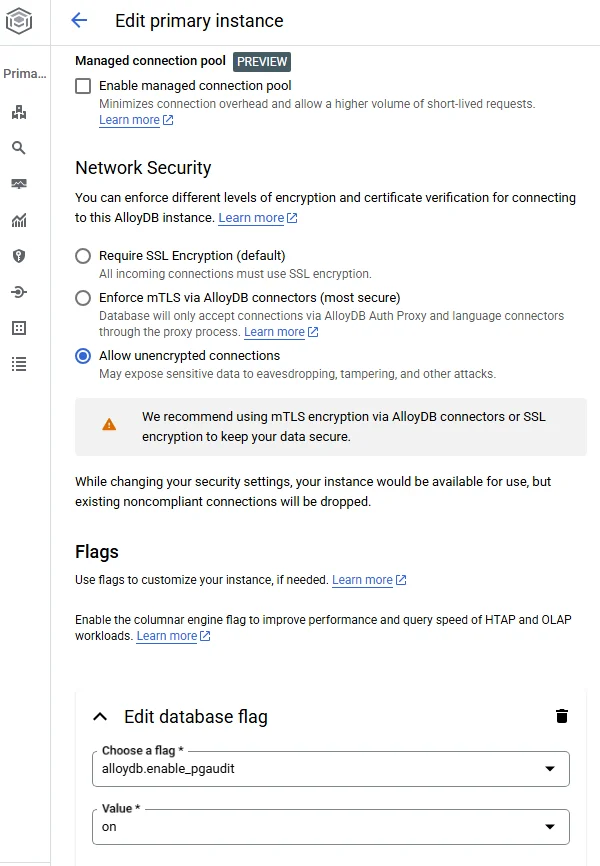

AlloyDB expose deux canaux d’audit complémentaires. Les Journaux d’audit Cloud de Google Cloud enregistrent les actions administratives, tandis que l’extension open‑source pgAudit trace le SQL généré par les utilisateurs. L’activation se fait en une seule commande :

gcloud alloydb clusters update my-cluster \

--region=us-central1 \

--database-flags=alloydb.enable_pgaudit=on,pgaudit.log='all'

# ensuite dans psql

CREATE EXTENSION pgaudit;

De nouvelles entrées apparaissent dans Logs Explorer presque instantanément, où elles peuvent être diffusées vers BigQuery, Pub/Sub ou votre SIEM.

Audit natif dans Google Cloud (presque PostgreSQL)

Puisqu’AlloyDB hérite du catalogue de PostgreSQL, la configuration de l’audit est quasiment identique à celle de la version en amont. Le tutoriel officiel, Activer pgAudit dans AlloyDB, couvre chaque indicateur. Pour une posture de niveau production, vous voudrez également consulter la référence du schéma des journaux d’audit, Acheminer les journaux d’audit d’AlloyDB vers BigQuery pour l’analyse à long terme, et Surveiller les journaux d’audit dans Cloud Logging pour des alertes en temps réel.

GenAI rencontre le DBA : récits autonomes de menaces

Lire des milliers de lignes JSON n’est le passe-temps de personne. L’IA générative peut condenser des heures d’analyse en un seul paragraphe. L’extrait PL/Python ci-dessous récupère les 100 derniers enregistrements pgAudit, les envoie à Gemini via le SDK Vertex AI, puis stocke un résumé convivial dans AlloyDB :

CREATE OR REPLACE FUNCTION summarize_audit()

RETURNS void LANGUAGE plpython3u AS $$

from google.cloud import aiplatform, logging_v2

import datetime, plpy

rows = plpy.execute("SELECT payload FROM audit_log ORDER BY ts DESC LIMIT 100")

text = '\n'.join([r['payload'] for r in rows])

model = aiplatform.TextGenerationModel.from_pretrained('gemini-1.5-pro-preview')

pred = model.predict(text)

plpy.execute("INSERT INTO audit_summaries(ts, summary) VALUES (%s, %s)",

(datetime.datetime.utcnow(), pred.text))

$$;

Pour des recettes supplémentaires — embeddings, recherche vectorielle et détection d’anomalies — consultez le cookbook de l’IA générative Vertex AI.

Masquage dynamique et découverte de données

Les modèles génératifs adorent les données ; les auditeurs, eux, tiennent à les cacher. DataSunrise présente plusieurs schémas d’exécution en temps réel dans son explication sur le masquage dynamique des données. Le moteur de masquage repose sur un catalogue alimenté par la découverte de données, étiquetant chaque colonne selon les taxonomies du RGPD et de la norme PCI‑DSS, de sorte que les valeurs sensibles ne quittent jamais l’environnement de production.

Conformité sans le tableur

Des normes comme SOX et le RGPD exigent des preuves que l’accès est autorisé et consigné. Le Compliance Manager de DataSunrise réconcilie l’activité en direct avec des référentiels spécifiques à la réglementation, comme indiqué dans la note sur les réglementations de conformité des données. Les violations apparaissent sous forme d’alertes ou peuvent même déclencher un masquage dynamique en temps réel.

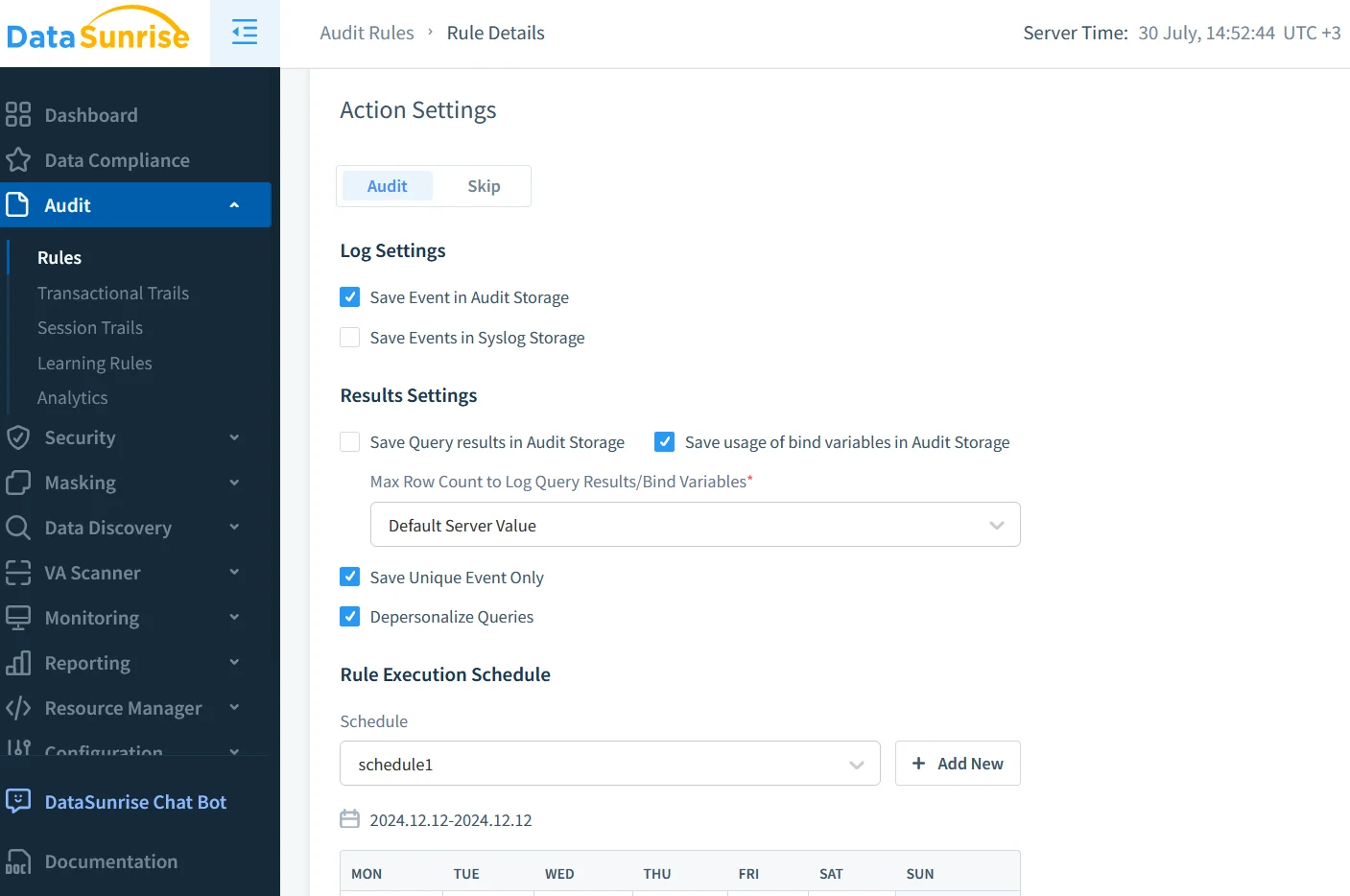

Surveillance Plug‑in avec DataSunrise

Les journaux natifs sont nécessaires mais pas toujours suffisants. DataSunrise opère comme un reverse proxy, enregistrant son propre Historique d’activité de base de données et bloquant en temps réel les instructions malveillantes. L’assistant sous Paramètres → Audit vous permet de déclarer des règles (« enregistrer chaque DROP sur le schéma public ») et de choisir le stockage — PostgreSQL, Kafka ou stockage d’objets. Les détails se trouvent dans le guide d’audit.

Puisque DataSunrise utilise le protocole de communication PostgreSQL, les sessions AlloyDB pointent simplement vers l’adresse du proxy. Les journaux s’affichent dans le visualiseur Historique d’activité des données — voir historique d’activité de base de données — où des résumés générés par l’IA peuvent être ajoutés via l’intégration décrite dans les outils LLM et ML pour la sécurité des bases de données.

Sécurité au-delà des journaux

Les pistes d’audit éclairent les comportements passés, mais une défense proactive nécessite une application en temps réel. Le moteur de politiques de DataSunrise intègre des détecteurs d’injections SQL, un contrôle d’accès basé sur les rôles et une analyse comportementale en continu.

Diffusion en continu de tout vers BigQuery

De nombreuses équipes associent les différents éléments en créant un point de terminaison Log Router qui transmet les entrées pgAudit vers Pub/Sub puis vers BigQuery, partitionné sur ts. Une vue unique peut joindre ces lignes avec les journaux du proxy DataSunrise, ouvrant ainsi la porte à des requêtes fédérées telles que :

SELECT s.summary, d.client_ip

FROM audit_summaries s

JOIN `proxy_logs.events` d

ON s.session_id = d.session_id

WHERE d.action = 'DROP TABLE'

AND s.ts > TIMESTAMP_SUB(CURRENT_TIMESTAMP(), INTERVAL 1 HOUR);

Matérialisez cette vue dans Looker Studio et vous disposerez d’un storyboard en direct des activités hostiles.

Renseignement inter‑domaines avec Security Command Center

Acheminer les journaux d’AlloyDB et de DataSunrise vers le Security Command Center de Google vous permet de mettre en corrélation les événements de la base de données avec les modifications d’IAM et les anomalies réseau. Un seul tableau de bord peut répondre à la question : La même IP qui a créé une règle de pare-feu public a-t-elle également exfiltré des données salariales ? Pour en savoir plus, consultez l’enquête sur les menaces dans Security Command Center.

Gouvernance en tant que code

Les outils de conformité modernes privilégient Git aux tableurs. Des fournisseurs Terraform existent pour AlloyDB et DataSunrise, permettant d’encoder la configuration d’audit dans des demandes de fusion. Un seul plan peut fixer le paramètre alloydb.enable_pgaudit et provisionner une règle DataSunrise, garantissant ainsi la détection des dérives lors de l’intégration continue.

Perspectives d’avenir

PostgreSQL 17 devrait proposer une syntaxe d’audit déclarative native, que AlloyDB adoptera peu après. Parallèlement, Gemini apprend à générer du SQL directement à partir de playbooks en langage naturel, ce qui signifie que votre dossier d’incidents pourrait bientôt se transformer en une fenêtre de chat. Rester prêt signifie garder l’Historique d’activité de base de données AlloyDB pour PostgreSQL complet, fiable et lisible — fourni dès aujourd’hui par pgAudit, DataSunrise et GenAI.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant