Historique d’activité de la base de données Apache Cassandra

Apache Cassandra reste un choix privilégié pour les organisations nécessitant une haute disponibilité, une évolutivité et une tolérance aux pannes. Mais garantir la sécurité et la conformité exige un historique structuré d’activité de la base de données Apache Cassandra qui capture les événements en temps réel, applique le masquage, découvre les données sensibles et supporte les normes réglementaires.

Pourquoi l’historique d’activité de la base de données est important

Des systèmes financiers aux plateformes IoT, Cassandra stocke des données critiques qui doivent être protégées contre les accès non autorisés et toute manipulation. Sans un audit approprié, même de petites anomalies peuvent passer inaperçues. Un historique d’activité robuste offre une visibilité sur les schémas d’exécution des requêtes, les tentatives de connexion, les modifications de schéma et les accès inhabituels aux données. Il supporte la surveillance de l’activité de la base de données pour une détection en temps réel, facilite les enquêtes médico-légales après un incident et fournit la preuve de la conformité avec les réglementations. Il aide également à identifier les requêtes ayant un impact sur les performances, offrant ainsi aux administrateurs une précieuse vue opérationnelle.

Audit natif de Cassandra

La fonctionnalité AuditLogging d’Apache Cassandra permet aux administrateurs d’enregistrer les événements d’authentification, d’autorisation et de modification des données.

Activer l’audit natif dans cassandra.yaml :

audit_logging_options:

enabled: true

logger: BinAuditLogger

included_keyspaces: ["*"]

Accorder les droits de journalisation avec CQL :

ALTER ROLE audit_user WITH OPTIONS = {

'grant_audit_logging' : 'true'

};

Interroger directement les journaux d’audit :

SELECT * FROM system_auth.audit_log WHERE keyspace_name='payments' LIMIT 50;

Les journaux d’audit peuvent être exportés vers des outils SIEM comme Elasticsearch ou Splunk pour corrélation et visualisation. Bien que la journalisation native capture les opérations clés, elle manque de fonctionnalités telles que les alertes automatisées, le masquage au niveau des champs et un contexte d’événement enrichi.

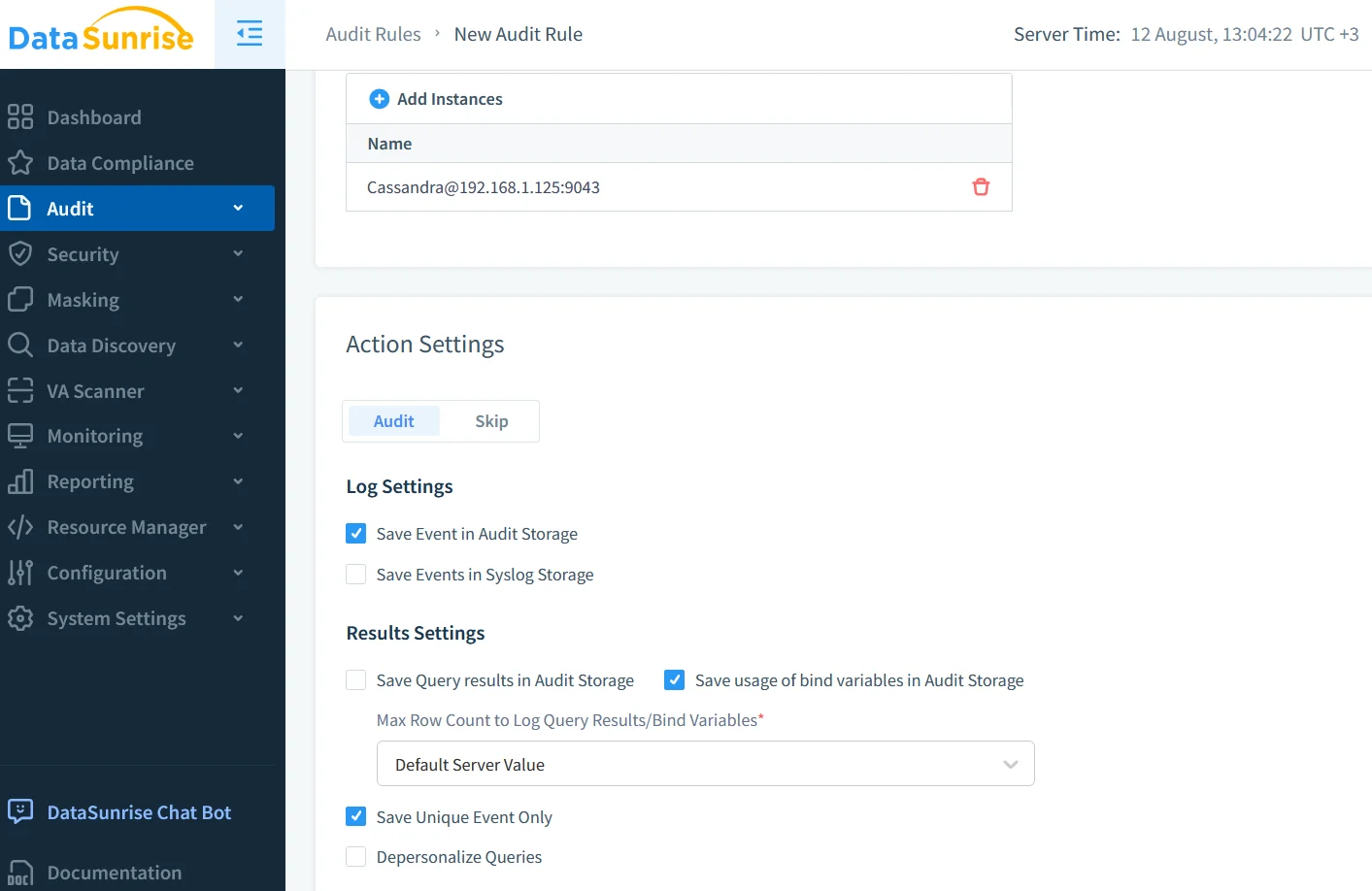

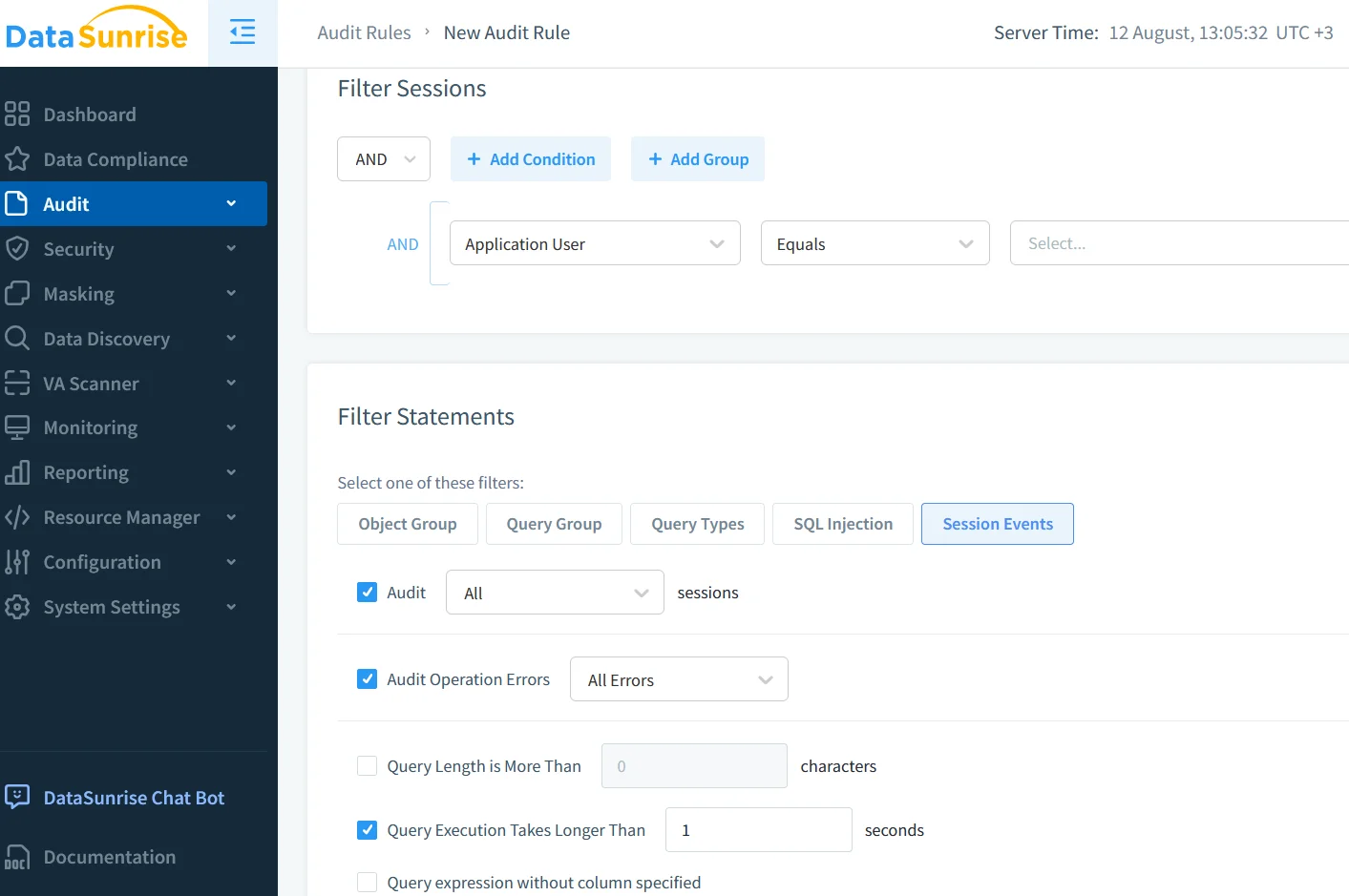

Extension de l’audit avec DataSunrise

DataSunrise Data Audit étend les capacités de Cassandra avec :

- Un flux en temps réel vers des tableaux de bord de sécurité

- Masquage dynamique pour les colonnes sensibles

- Un audit basé sur des règles avec des conditions spécifiques à l’utilisateur et au rôle

- Une cartographie automatisée vers le RGPD, HIPAA et le PCI DSS

Exemple de règle d’audit dans DataSunrise :

CREATE AUDIT RULE cassandra_audit_rule

ON cassandra_db.payments

WHEN query_type = 'SELECT' AND column IN ('credit_card', 'ssn')

THEN log_event, mask_data;

Cela garantit que les utilisateurs non privilégiés voient les données masquées tandis que les rôles autorisés bénéficient d’une visibilité complète.

Alertes en temps réel et détection des menaces

DataSunrise s’intègre avec Slack, MS Teams et l’email pour envoyer des alertes instantanées lorsque les seuils de sécurité définis sont dépassés. Il peut détecter des volumes de requêtes inhabituels, bloquer des tentatives d’accès suspectes et enregistrer les violations de politique. Par exemple, une alerte peut se déclencher lorsqu’un utilisateur récupère plus de 100 000 enregistrements d’un keyspace sensible en peu de temps.

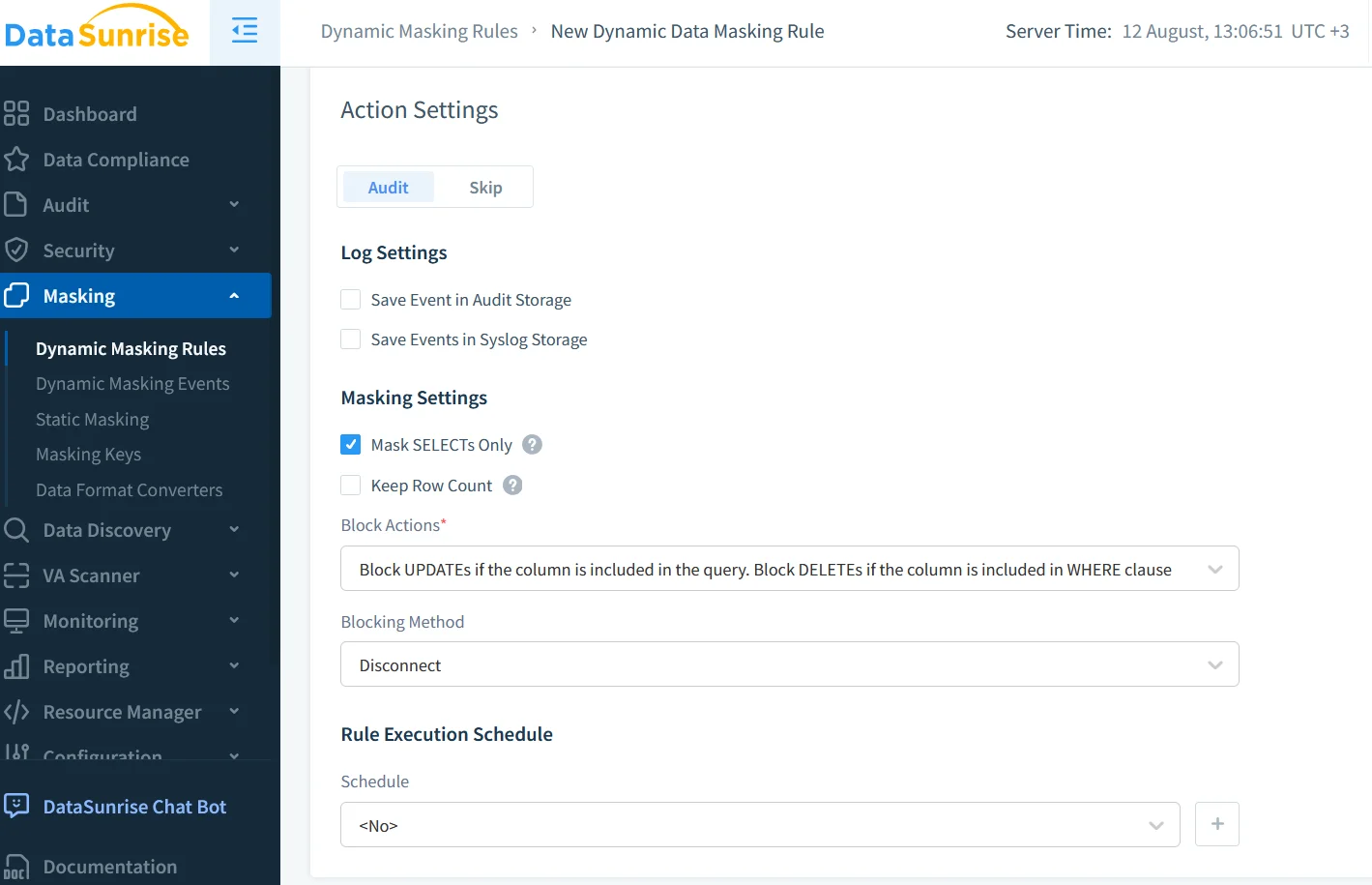

Masquage dynamique des données

Le masquage dynamique cache les informations sensibles en temps réel sans modifier les valeurs stockées. Dans les environnements Cassandra, DataSunrise applique des règles conditionnelles de masquage — affichant partiellement les numéros de carte de crédit ou des identifiants personnels anonymisés en fonction du rôle du demandeur (RBAC). Ceci est essentiel pour satisfaire aux exigences de conformité sans restreindre les requêtes commerciales légitimes.

Découverte des données sensibles

En utilisant la découverte de données, les administrateurs peuvent analyser les keyspaces de Cassandra pour localiser les informations relatives aux données personnelles (PII), aux informations de santé (PHI) et aux données financières. Les résultats de la découverte alimentent directement les politiques d’audit et de masquage, garantissant une couverture complète. Ce processus permet également de maintenir l’historique d’activité de la base de données Apache Cassandra en phase avec l’évolution des structures de données.

Posture de sécurité prête pour la conformité

La conformité dans les environnements Cassandra nécessite :

- Des contrôles d’accès stricts (POLP)

- Un chiffrement bout en bout pour les données en transit

- Un historique d’audit aligné sur des cadres tels que le RGPD, HIPAA et PCI DSS

La combinaison des journaux d’audit natifs et des données enrichies de DataSunrise permet aux organisations de générer des rapports de conformité prêts à être soumis. Ces rapports peuvent être programmés mensuellement ou trimestriellement, réduisant ainsi la charge de travail manuelle lors des audits.

Cas d’utilisation pratique

Considérez un fournisseur de soins de santé qui stocke des dossiers patients dans Cassandra. La journalisation native de l’audit est activée sur tous les keyspaces, avec des journaux envoyés vers un SIEM centralisé. DataSunrise capture ces journaux en temps réel, applique le masquage dynamique aux informations de santé lorsqu’elles sont consultées par le personnel non médical, et envoie des alertes pour tout accès en dehors des heures autorisées. Des rapports de conformité trimestriels sont automatiquement générés, présentant des historiques d’accès détaillés pour l’examen réglementaire.

Conclusion

Un historique d’activité de la base de données Apache Cassandra complet est essentiel tant pour le contrôle opérationnel que pour le respect des réglementations. Bien que la journalisation native d’audit de Cassandra offre une base, ses capacités sont nettement améliorées par l’intégration avec DataSunrise. Cette combinaison offre une surveillance continue, une détection proactive des menaces et une protection dynamique des données sensibles, garantissant que les clusters Cassandra restent à la fois sécurisés et conformes dans des environnements complexes et à forte demande.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant