Historique des activités de la base de données Google Cloud SQL

Introduction

L’Historique des activités de la base de données Google Cloud SQL est le registre des opérations effectuées dans votre base de données — des connexions et requêtes jusqu’aux mises à jour, suppressions et modifications de schéma. Pour les entreprises, il constitue un outil essentiel pour protéger les informations sensibles, garantir la responsabilité et se conformer aux réglementations du secteur.

Google Cloud SQL est le service de base de données relationnelle entièrement géré par Google, conçu pour soulager les organisations de la charge opérationnelle. Au lieu de gérer des bases de données sur leurs propres serveurs, les entreprises peuvent faire fonctionner des moteurs populaires dans le cloud avec des sauvegardes automatisées, une mise à l’échelle et une haute disponibilité. Cloud SQL prend en charge trois grands systèmes de base de données :

- MySQL – Souvent choisi pour les applications web et les piles open source.

- PostgreSQL – Apprécié pour ses fonctionnalités SQL avancées et son extensibilité.

- SQL Server – La base de données de niveau entreprise de Microsoft, largement utilisée dans les environnements corporatifs pour les systèmes transactionnels et les applications métiers.

Les organisations utilisent Google Cloud SQL pour simplifier la gestion, améliorer la fiabilité et intégrer leurs bases de données dans l’écosystème plus vaste de Google Cloud. Dans cet article, nous nous concentrerons sur SQL Server dans Google Cloud SQL et nous montrerons comment construire l’historique d’activité de la base de données en utilisant l’audit natif. Nous aborderons également la façon dont DataSunrise ajoute une surveillance en temps réel, le masquage et des rapports axés sur la conformité.

Pourquoi les entreprises ont besoin de l’historique des activités de la base de données

Pour de nombreuses organisations, les données sensibles représentent à la fois un actif précieux et un risque majeur. Sans un registre des accès ou des modifications, détecter les abus, prouver la conformité ou récupérer après un incident devient difficile.

Les principales raisons pour lesquelles les entreprises mettent en place un historique des activités de la base de données incluent :

- Détection des menaces de sécurité – Qu’il s’agisse d’un attaquant externe ou d’un initié disposant d’un accès excessif, l’historique des activités aide à repérer des schémas suspects avant qu’ils ne causent des dommages.

- Conformité aux réglementations – Les secteurs de la santé, de la finance et du commerce électronique doivent répondre à des normes strictes telles que GDPR, HIPAA, PCI DSS et SOX. Dans ces industries, des registres d’accès détaillés sont souvent exigés légalement.

- Responsabilité opérationnelle – Le suivi des interactions avec la base de données permet de s’assurer que les employés, contractuels et systèmes opèrent conformément aux politiques approuvées, réduisant ainsi les erreurs accidentelles et les modifications non autorisées.

- Investigation judiciaire – En cas de violation ou de perte de données, l’historique des activités fournit les preuves nécessaires pour comprendre ce qui s’est passé, contenir l’impact et empêcher une nouvelle occurrence.

Sans cette visibilité, les entreprises gèrent leurs systèmes les plus critiques les yeux bandés. Cela facilite le passage inaperçu des menaces ou des erreurs.

Capacités natives de Google Cloud SQL

Google Cloud SQL prend en charge MySQL, PostgreSQL et SQL Server, chacun disposant d’outils intégrés de journalisation et de surveillance. Google renforce ces capacités avec des fonctionnalités au niveau de la plateforme telles que les Cloud Audit Logs, qui permettent de suivre qui a fait quoi, où et quand, au sein des ressources Google Cloud, y compris les instances de base de données.

Options de surveillance de l’activité de la base de données par moteur

- MySQL – Utilisez le

general_logpour capturer chaque requête exécutée et leslow_query_logpour le dépannage des performances. - PostgreSQL – Activez

pg_stat_statementspour obtenir des métriques au niveau des requêtes et utilisez le collecteur de journalisation natif pour une capture détaillée des activités. - SQL Server – Exploitez SQL Server Audit pour définir des groupes d’événements et stocker les journaux d’audit dans des répertoires locaux ou les exporter vers Cloud Storage.

Les administrateurs peuvent exporter les journaux vers BigQuery pour analyse ou les intégrer avec des outils SIEM pour la détection des menaces et la conformité.

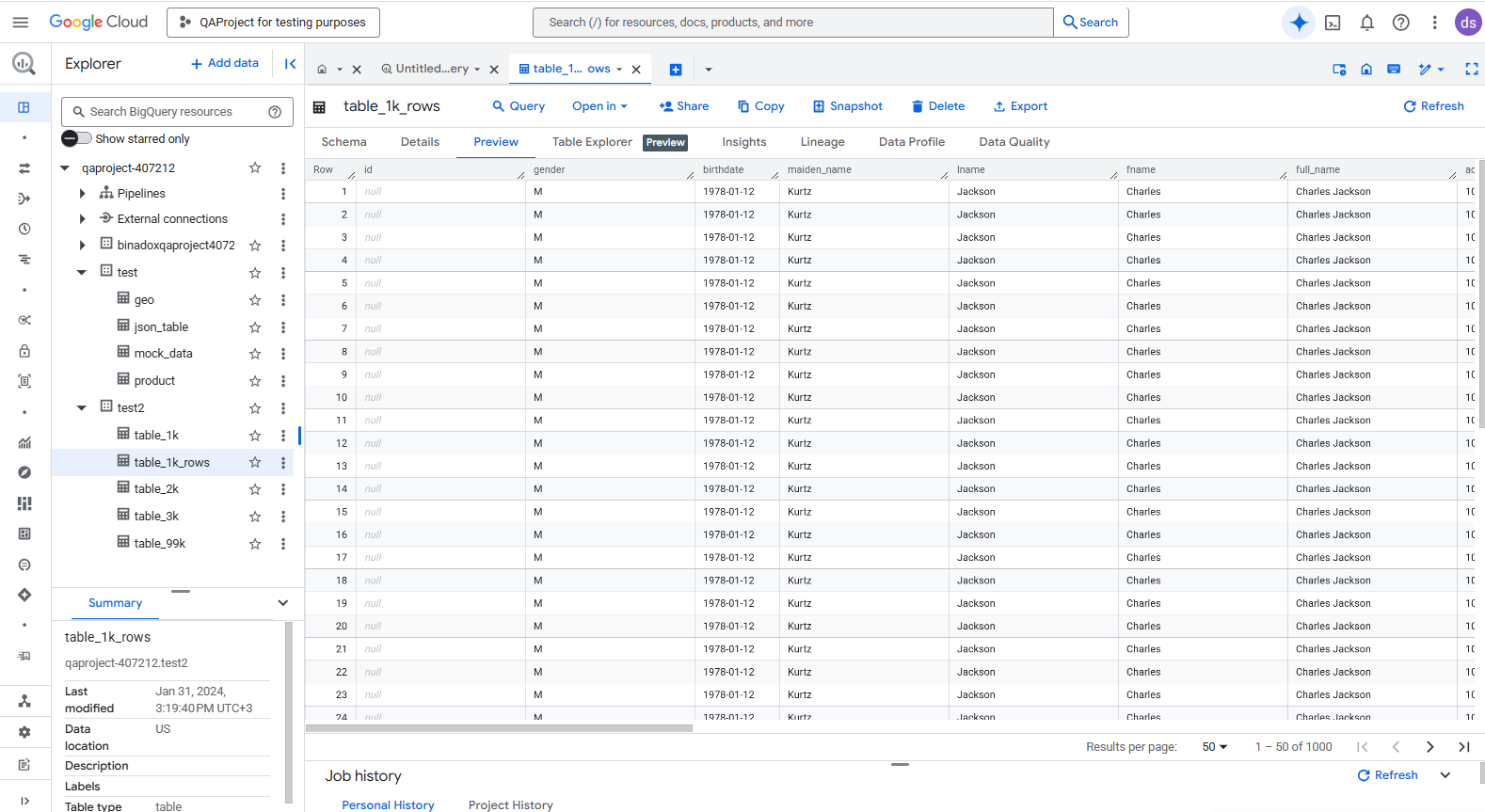

Exemple : Activation de l’historique des activités pour SQL Server sur Google Cloud SQL

Voici un exemple simple pour SQL Server, montrant comment configurer un audit serveur et une spécification d’audit au niveau de la base de données.

Créer l’audit serveur :

CREATE SERVER AUDIT GCloudAudit

TO FILE (FILEPATH = '/var/opt/mssql/audit', MAXSIZE = 50 MB);

ALTER SERVER AUDIT GCloudAudit WITH (STATE = ON);

Ajouter une spécification d’audit au niveau du serveur :

CREATE SERVER AUDIT SPECIFICATION AuditLoginFailures

FOR SERVER AUDIT GCloudAudit

ADD (FAILED_LOGIN_GROUP)

WITH (STATE = ON);

Suivre les opérations SELECT sur une table spécifique :

CREATE DATABASE AUDIT SPECIFICATION AuditTransactions

FOR SERVER AUDIT GCloudAudit

ADD (SELECT ON dbo.transactions BY public)

WITH (STATE = ON);

Afficher les journaux d’audit :

SELECT *

FROM sys.fn_get_audit_file('/var/opt/mssql/audit/*.sqlaudit', NULL, NULL);

Cette configuration permet de capturer à la fois les échecs de connexion et l’accès aux données des tables sensibles, facilitant ainsi des investigations précises.

Limitations des outils natifs

Bien que les fonctionnalités natives de journalisation et d’audit de Google Cloud SQL offrent une visibilité précieuse, elles présentent des contraintes qui peuvent limiter leur efficacité dans des opérations concrètes :

Pas d’alerte en temps réel

Les journaux natifs enregistrent les événements, mais ils ne vous alertent pas au moment où ils se produisent. Cela oblige les équipes de sécurité à vérifier manuellement les journaux ou à attendre des revues programmées pour détecter les incidents. Dans un scénario réel, si un acteur malveillant accède à des données sensibles à 2 heures du matin, vous pourriez ne le remarquer que le jour ouvrable suivant — moment où les données pourraient déjà avoir été exfiltrées.Corrélation limitée entre instances

Chaque instance Cloud SQL conserve ses journaux séparément, ce qui rend difficile la visualisation des schémas d’activité à travers les environnements (par exemple, production, pré-production, reporting). Par exemple, un initié pourrait modifier des données dans une instance de pré-production pour tester une requête malveillante, puis l’exécuter en production. Sans vue unifiée, le lien entre ces événements est facile à manquer.Absence de masquage dynamique intégré pour protéger les données sensibles dans les journaux

Les journaux d’audit de SQL Server peuvent stocker le texte complet des requêtes, ce qui peut inclure des informations personnelles identifiables (PII) ou des données financières. Sans masquage, toute personne ayant accès aux journaux — y compris des rôles non destinés à voir des données sensibles brutes — peut les consulter. Dans les industries réglementées, cela engendre des violations de conformité (par exemple, l’article 32 du GDPR sur la protection des données) et un risque interne.Automatisation minimale des rapports pour la conformité

Bien qu’il soit possible d’exporter et de filtrer les journaux natifs, la création de rapports de conformité prêts pour l’audit est un processus manuel et chronophage. Lors d’un audit trimestriel PCI DSS, par exemple, l’équipe de sécurité pourrait passer des heures à compiler des preuves à partir de plusieurs fichiers journaux au lieu de se concentrer sur la remédiation et la prévention.Filtrage manuel et normalisation des données pour une analyse avancée

Les journaux natifs nécessitent souvent une analyse, un reformatage et une combinaison provenant de différentes sources. Ce n’est qu’alors qu’ils deviennent utilisables dans un SIEM ou une plateforme d’analyse.

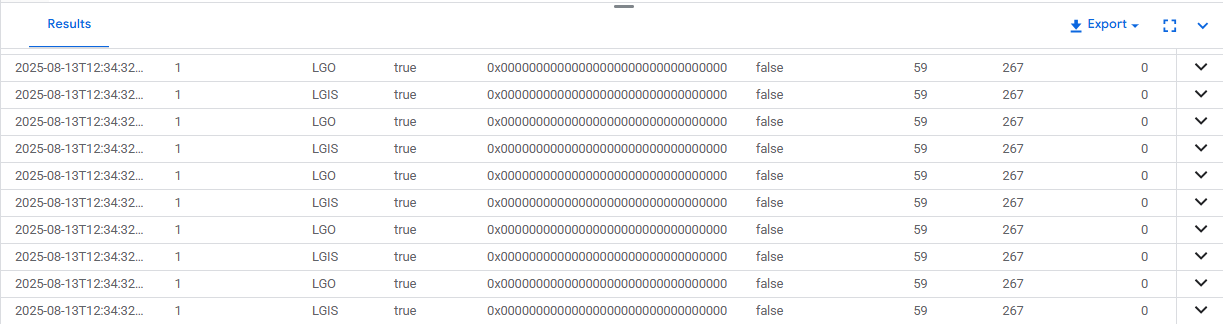

Améliorer l’historique des activités de la base de données avec DataSunrise

DataSunrise est une plateforme de sécurité et de conformité pour bases de données conçue pour surveiller, protéger et gérer les données sur plus de 40 systèmes de bases de données pris en charge, y compris Google Cloud SQL. Elle agit comme une couche intermédiaire entre les utilisateurs et la base de données, permettant un suivi détaillé des activités, un masquage dynamique des données sensibles et un support de conformité automatisé sans modifier les applications existantes.

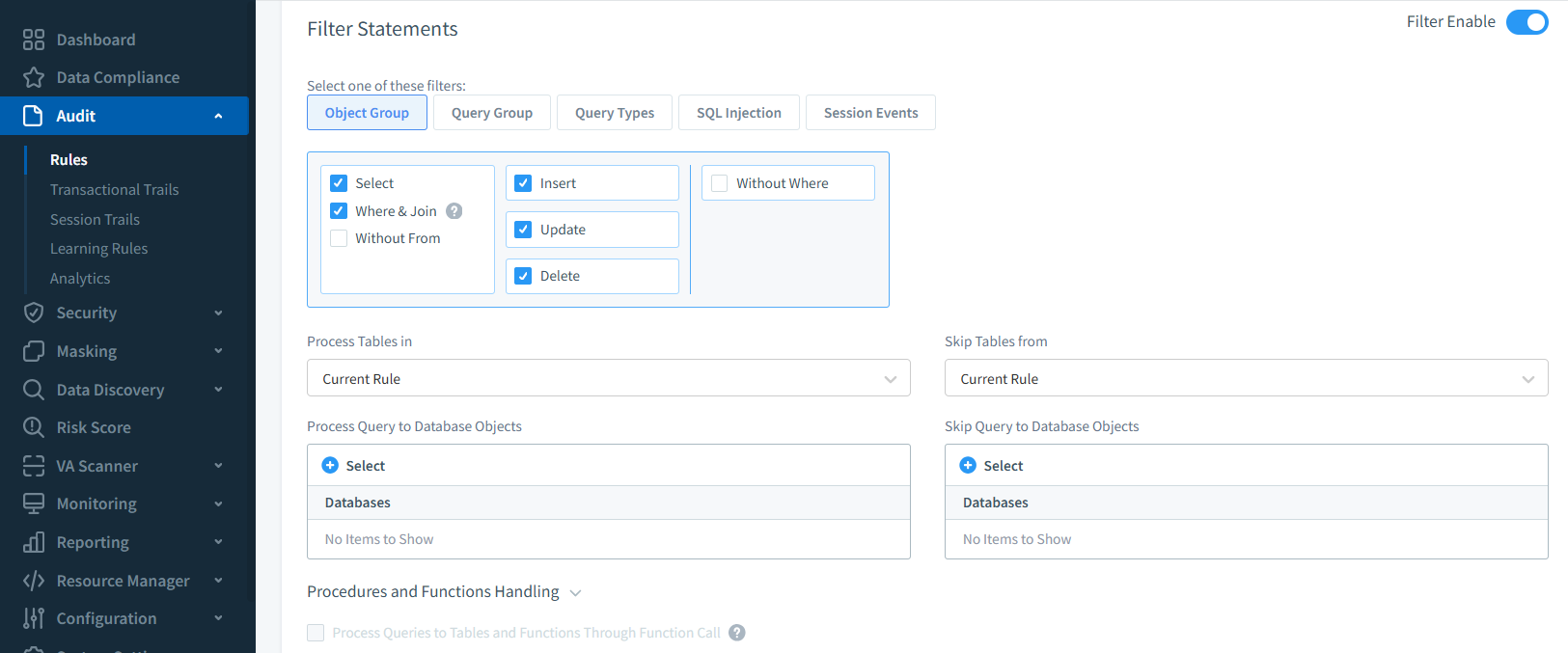

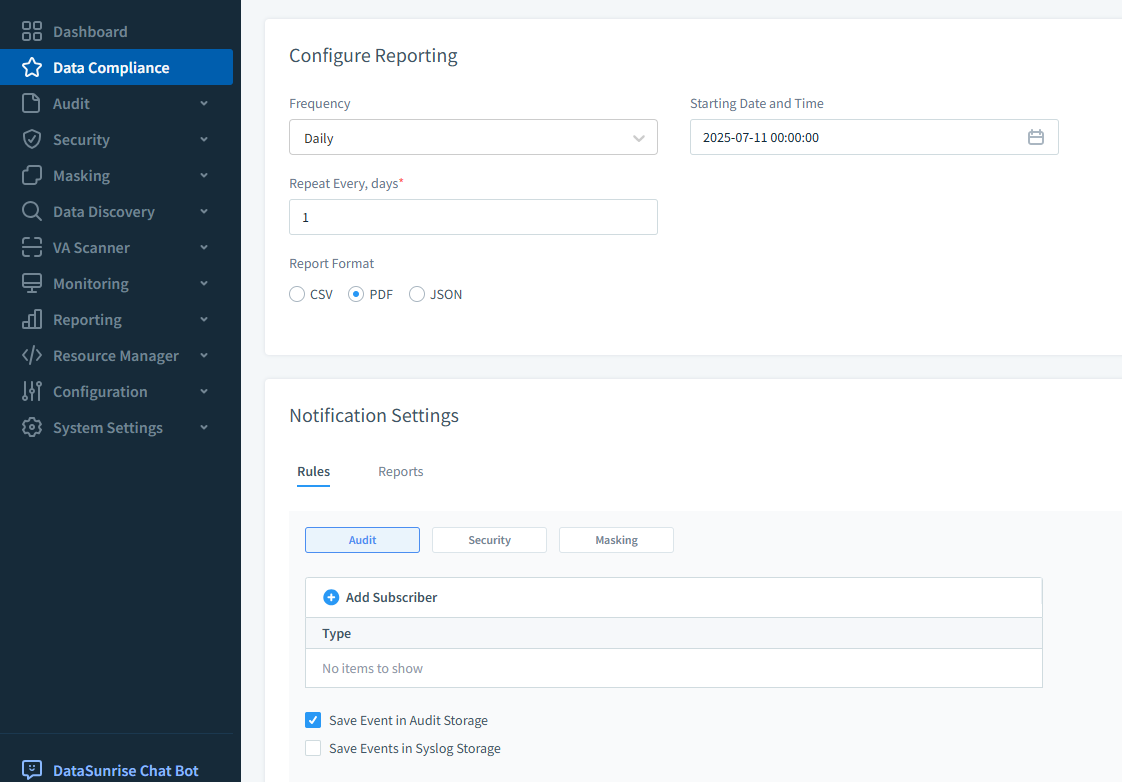

Au sein des environnements Google Cloud SQL, DataSunrise s’appuie sur les capacités d’audit natives en y ajoutant une surveillance en temps réel, des règles d’audit granulaires et des tableaux de bord centralisés pour plusieurs instances. Grâce à ses options de configuration des règles d’audit, vous pouvez vous concentrer sur les activités les plus importantes — telles que des utilisateurs spécifiques, des plages d’IP, des types de requêtes ou des objets de base de données sensibles — réduisant ainsi le bruit des journaux et mettant en lumière les événements exploitables.

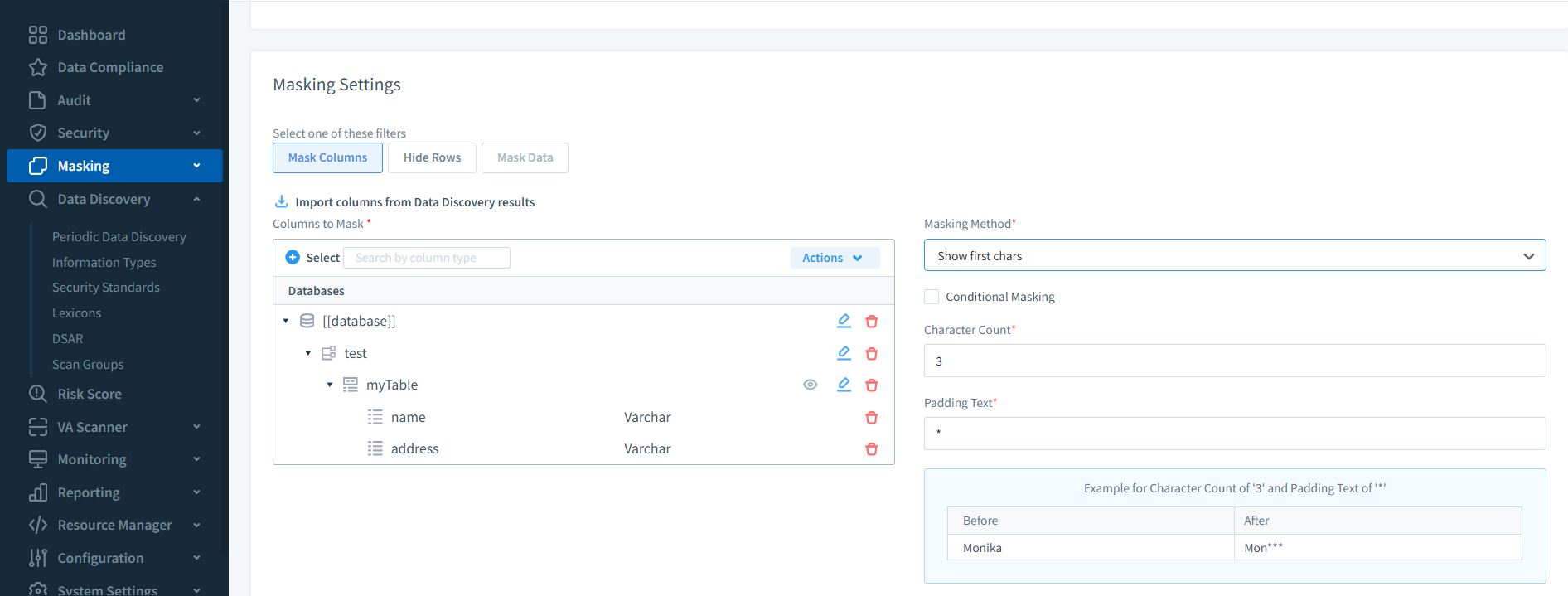

La fonctionnalité d’alerte en temps réel de la plateforme notifie immédiatement les équipes de sécurité en cas d’activité suspecte, en envoyant des messages par e-mail, Slack ou via des intégrations SIEM. Les valeurs sensibles dans les résultats de requêtes peuvent être masquées à l’aide du masquage dynamique des données, garantissant que les utilisateurs non autorisés ne voient jamais les informations personnelles, financières ou liées à la santé réelles.

Pour les organisations des secteurs réglementés, les rapports automatisés de conformité de DataSunrise simplifient la création de preuves prêtes pour l’audit, alignant l’historique des activités sur les normes légales et industrielles pertinentes. Combiné à son tableau de bord de surveillance centralisé, il transforme les journaux bruts en une ressource exploitable en matière de sécurité et de conformité.

Scénarios opérationnels et cas d’utilisation

| Scénario | Description | Avantage |

|---|---|---|

| Investigation des schémas d’accès suspects | Détecte plusieurs tentatives de connexion échouées suivies d’une connexion réussie en provenance d’une adresse IP inhabituelle ; vérification croisée avec l’activité historique du compte pour confirmer la légitimité. | Permet une validation et une réponse rapide aux menaces. |

| Vérification de la conformité lors des audits | Fournit des enregistrements détaillés des accès aux données sensibles, y compris les horodatages, identifiants d’utilisateur et actions effectuées. | Fournit des preuves prêtes à l’emploi pour les audits GDPR, HIPAA, PCI DSS et SOX. |

| Suivi des modifications dans les transactions financières | Corrèle les opérations SELECT, INSERT et UPDATE afin d’identifier qui a modifié les données financières et quand. | Garantit l’intégrité des données financières et soutient les enquêtes sur les fraudes. |

| Analyse du comportement entre instances | Compare les actions entre les instances de production, de pré-production et de reporting pour détecter des modifications simultanées suspectes. | Améliore la supervision sur l’ensemble des environnements. |

| Analyse forensique post-incident | Reconstruit la séquence complète d’événements après une violation, depuis l’accès initial jusqu’aux instructions SQL exécutées. | Soutient l’analyse des causes premières et renforce les défenses futures. |

Conclusion

Suivre l’historique des activités de la base de données dans Google Cloud SQL est essentiel tant pour la conformité que pour la sécurité. Bien que les outils natifs offrent une base solide, DataSunrise ajoute une surveillance centralisée, des alertes en temps réel et un masquage dynamique, transformant les journaux bruts en un atout puissant pour la défense et la conformité.

En combinant ces approches, les organisations peuvent garantir une visibilité complète sur les opérations de la base de données, renforcer leur posture de sécurité et respecter les obligations réglementaires sans surcharge administrative excessive.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant