Historique d’activité des données AlloyDB pour PostgreSQL

Chaque ingénieur en sécurité qui a migré des charges de travail vers Google Cloud finit par se demander : « Puis-je retracer chaque interaction sur mes données – instantanément et de manière défendable ? » Cette question est au cœur de L’Historique d’activité des données AlloyDB pour PostgreSQL, la chronologie vivante qui enregistre qui a fait quoi, où et quand dans l’ensemble de votre cluster. À l’ère du cloud, cet historique doit être à la fois complet et exploitable : instantanément consultable pour la chasse aux menaces, tout en étant suffisamment structuré pour satisfaire aux exigences des régulateurs, du RGPD au PCI‑DSS.

Ci-dessous, nous explorons comment le flux d’audit natif d’AlloyDB et la couche de surveillance de DataSunrise peuvent être combinés avec l’intelligence artificielle générative (GenAI) pour créer un tissu de sécurité qui réagit en quelques secondes, et non en jours.

Pourquoi l’historique d’activité des données est important

Un historique d’activité crédible transforme des lignes de journal brutes en information stratégique. Il sous-tend :

- Réponse aux incidents en temps réel — repérer l’abus de crédentiels avant l’exfiltration.

- Conformité continue — faire correspondre directement les contrôles aux preuves au lieu de rapports ponctuels.

- Valorisation des données — comprendre quelles tables génèrent des revenus par rapport à celles qui se contentent d’exister.

La base de connaissances sur l’Historique d’activité des données de DataSunrise expose comment les pistes d’audit alimentent l’analyse comportementale et l’évaluation du risque, tandis que la Surveillance de l’activité de la base de données fournit le moteur de politique qui détermine quand passer à l’escalade.

Audit en temps réel et masquage dynamique avec GenAI

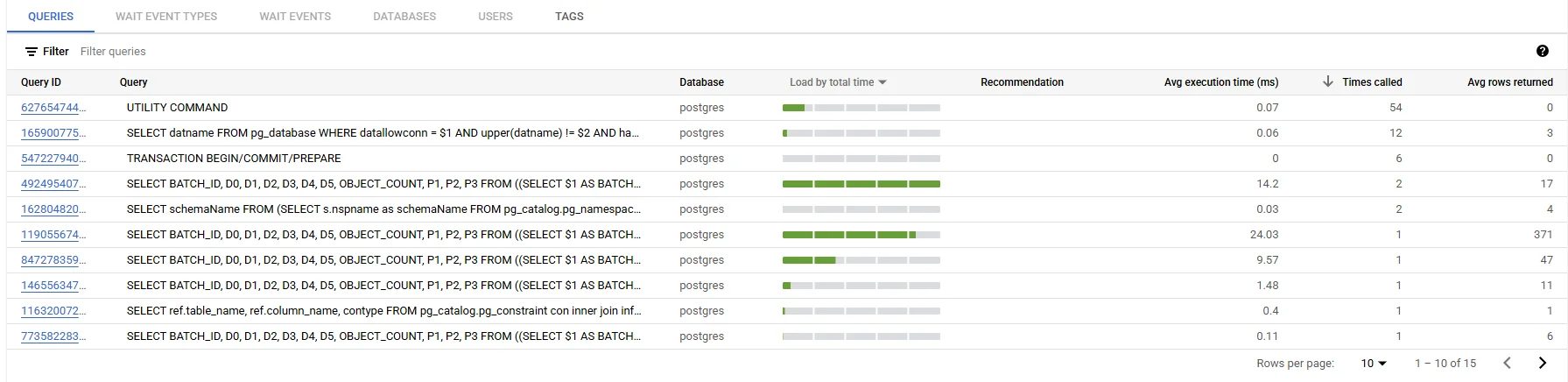

Les règles SIEM traditionnelles peinent à gérer les modèles SQL à haute cardinalité générés par les applications modernes. En intégrant un modèle GenAI léger à côté du flux de journal, vous pouvez résumer des sessions multi-lignes en indices lisibles par l’humain (par exemple, « extraction en masse probable d’e-mails de clients ») et déclencher des politiques de remédiation pertinentes.

Le Masquage Dynamique des données de DataSunrise réécrit les ensembles de résultats à la volée pour les utilisateurs non privilégiés. Le modèle peut classer une colonne comme données personnelles même si celle-ci porte un nom opaque comme extra_01, en s’appuyant sur un LLM ajusté à votre schéma. Ce mélange de GenAI et de masquage protège la valeur tout en garantissant que les analystes voient toujours des substituts sûrs pour l’activité commerciale.

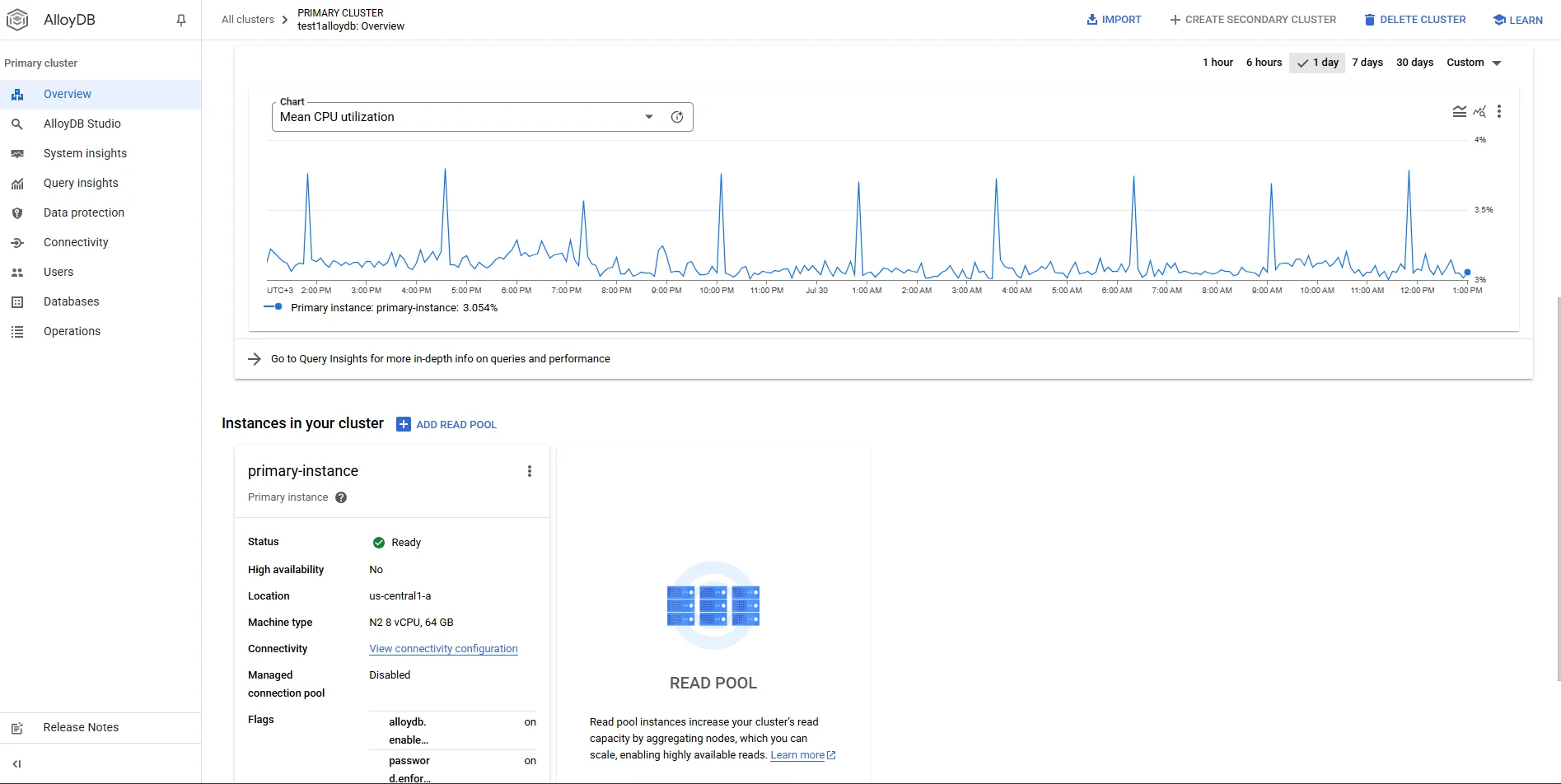

Configuration de l’audit natif dans Google Cloud

AlloyDB hérite de l’ADN éprouvé de journalisation de PostgreSQL, mais le déploiement natif dans le cloud signifie que vous activez simplement un paramètre au lieu de modifier postgresql.conf.

Activez le paramètre d’extension pgAudit

gcloud alloydb instances update my-prod \ --region=us-central1 \ --update-parameters=alloydb.enable_pgaudit=trueCréez l’extension dans chaque base de données

CREATE EXTENSION IF NOT EXISTS pgaudit; ALTER SYSTEM SET pgaudit.log = 'READ, WRITE, FUNCTION'; SELECT pg_reload_conf();

C’est littéralement le même flux de travail que connaissent les vétérans de Postgres, mais présenté via l’interface en ligne de commande de Google Cloud. AlloyDB envoie automatiquement les enregistrements vers Cloud Logging, où ils apparaissent sous les journaux d’Accès aux données (type de ressource alloydb.googleapis.com/Cluster). Consultez les instructions officielles sur Activer pgAudit dans AlloyDB pour des paramètres avancés et des estimations de volume de journaux.

Pour une description complète des protections réseau, des limites IAM et des paramètres par défaut de cryptage, consultez les meilleures pratiques de sécurité d’AlloyDB. Étant donné que les entrées d’audit transitent par la même infrastructure que Vertex AI et d’autres services Google, vous bénéficiez des garanties décrites dans la documentation sur les journaux d’audit Cloud.

Pour visualiser le flux, ouvrez Explorateur de journaux et appliquez le filtre suivant :

resource.type="alloydb_cluster"

logName:"cloudaudit.googleapis.com%2Fdata_access"

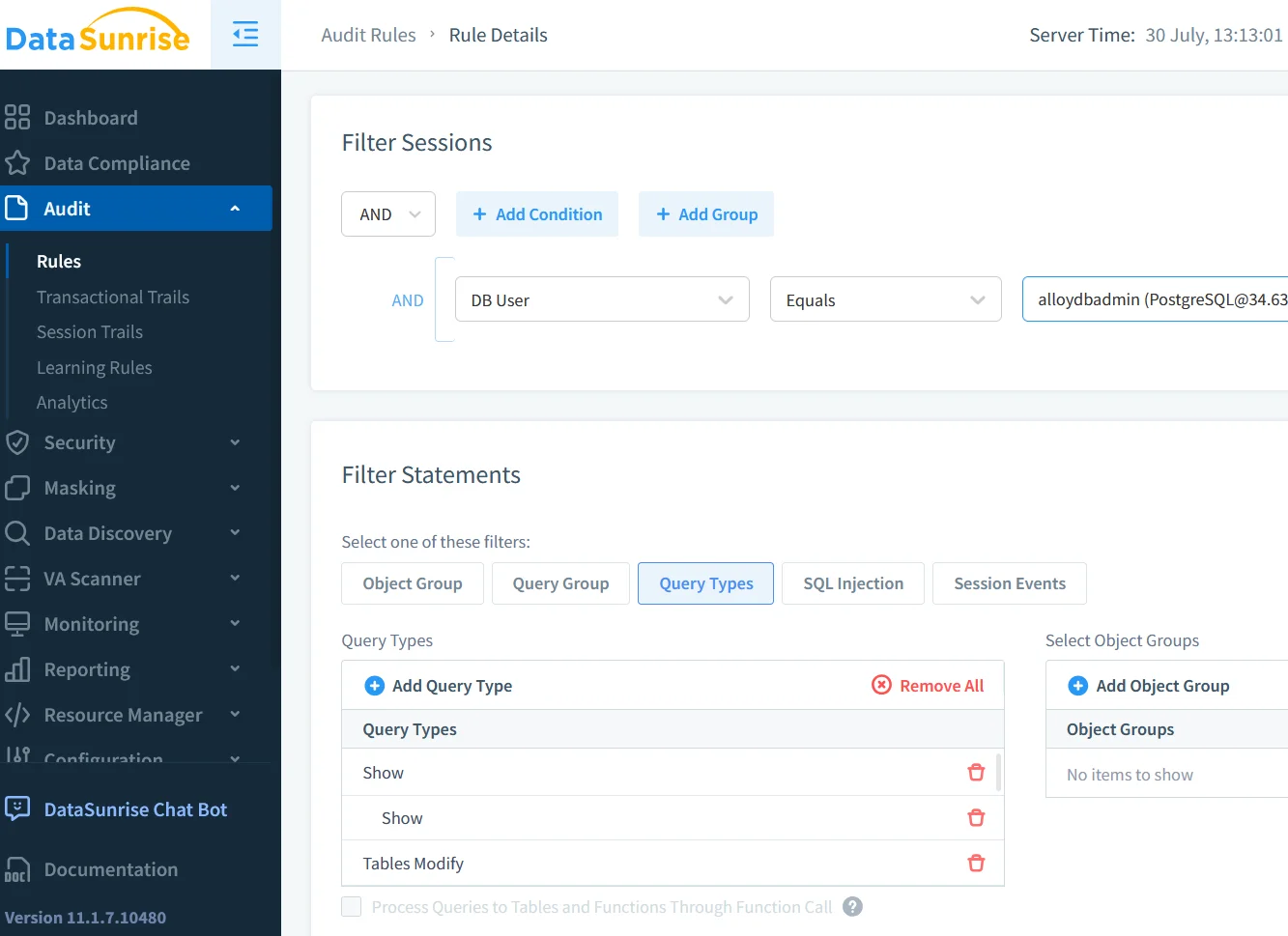

Approfondissement : Audit DataSunrise pour AlloyDB

Les journaux natifs capturent ce qui s’est passé ; DataSunrise se concentre sur pourquoi et si une politique a été violée. Déployé en tant que reverse proxy ou side‑car sur GKE, DataSunrise peut enrichir chaque événement AlloyDB avec :

- Contexte utilisateur — groupes Active Directory, réputation de l’appareil.

- Évaluation du risque et informations GenAI — en tirant parti des outils LLM et ML pour la sécurité des bases de données.

Les correspondances alimentent un tableau de bord temporel qui supporte la génération automatique de rapports de conformité et démontre le respect des régulations sur la conformité des données telles que HIPAA et SOX.

Découverte, sécurité et posture de conformité des données

Avant de pouvoir protéger des données, il faut d’abord les trouver. L’explorateur de données (Data Discovery) de DataSunrise explore les schémas d’AlloyDB à la recherche de données à caractère personnel (PII), de données de santé (PHI) et de données de cartes, en renvoyant des étiquettes à la fois aux politiques pgAudit et de masquage.

Les équipes de sécurité appliquent ensuite des contrôles — des filtres au niveau des lignes ainsi que des règles de pare-feu sensibles au schéma. Combiné avec L’Historique d’activité des données AlloyDB pour PostgreSQL, cela crée une boucle de rétroaction fermée : découverte → classification → politique → audit → analyse GenAI → mise à jour de la politique.

Parce que chaque étape est consignée, les auditeurs peuvent remonter d’un contrôle jusqu’au SQL brut qui l’a déclenché, satisfaisant ainsi l’Article 30 du RGPD et la section 10 du PCI‑DSS — sans avoir recours à des feuilles de calcul.

GenAI en action : Exemple de requête de masquage de données sensibles

Ci-dessous se trouve une illustration minimaliste qui fusionne pgAudit, GenAI et le masquage dans un seul flux. Supposons que le LLM ait été finement ajusté pour détecter les requêtes à risque.

-- Session AlloyDB

BEGIN;

SET LOCAL pgaudit.log_parameter ON;

SELECT email, card_number

FROM customers

WHERE updated_at > NOW() - INTERVAL '1 day';

COMMIT;

Une Cloud Function en streaming récupère cette entrée, transmet le SQL à un modèle Vertex Gemini, et reçoit un verdict en JSON :

{

"risque": 0.92,

"explication": "Extraction massive des données des titulaires de carte"

}

Si risque > 0.8, DataSunrise réécrit immédiatement la réponse :

courriel | numéro_de_carte

------------------+-----------------

[email protected] | **** **** **** 3487

Pendant ce temps, une alerte se déclenche dans Slack avec l’explication GenAI jointe. Le cycle complet — de l’exécution de la requête au résultat masqué, en passant par le ping Slack et le journal de conformité — se termine généralement en moins de 400 ms dans les charges de travail mesurées.

Conclusion

Un Historique d’activité des données AlloyDB pour PostgreSQL efficace est bien plus qu’une simple case à cocher de conformité — c’est le système nerveux sensoriel de votre patrimoine de données. En activant pgAudit, en acheminant les journaux via Cloud Logging, et en superposant la découverte, le masquage et l’analyse GenAI de DataSunrise, les équipes obtiennent un récit constant de chaque interaction avec les données. Le résultat se traduit par une réponse aux incidents plus rapide, une fatigue diminuée lors des audits, et une posture de sécurité qui évolue aussi rapidement que les charges de travail qu’elle protège.

Que vous migriez des systèmes OLTP essentiels ou des microservices IA émergents, le moment est venu de considérer votre piste d’audit non pas comme une archive statique, mais comme un actif vivant — qui apprend de lui-même chaque minute.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant