Historique d’Activité des Données Amazon S3

Introduction

Lorsque les équipes parlent des journaux d’audit Amazon S3 et de l’historique d’activité des données, la plupart pensent aux utilisateurs finaux lisant ou écrivant des fichiers — mais l’historique d’activité va bien au-delà. Il capture les modifications de niveau méta : changements de permissions, transitions de cycle de vie, événements de réplication et schémas d’accès anormaux à travers les environnements. Un historique d’activité complet est inestimable pour les ingénieurs en sécurité, les équipes d’audit et les architectes DevOps recherchant une clarté médico-légale et une visibilité opérationnelle.

Cette analyse approfondie explore les fondations architecturales, les mécanismes natifs (CloudTrail, journaux serveur, Storage Lens) et les schémas avancés (EventBridge, OpenSearch, Lambda) nécessaires pour établir un pipeline d’historique d’activité S3 évolutif, conforme, performant et interrogeable.

Composants Clés de l’Historique d’Activité S3

1. Événements de Données CloudTrail (Niveau Objet)

CloudTrail peut enregistrer des appels API au niveau des objets — tels que GetObject, PutObject, DeleteObject, les balises et les opérations de versionnage des objets. Ces journaux incluent l’identité, l’IP source, les paramètres de la requête et les horodatages. Remarque : les événements de données sont désactivés par défaut et entraînent des coûts supplémentaires (Événements CloudTrail Amazon S3).

2. Journaux d’Accès au Serveur

Cette fonctionnalité héritée enregistre chaque requête à S3 avec le demandeur, le seau, la clé, l’opération, le code HTTP, les octets transférés et l’horodatage. Les journaux sont stockés dans S3 mais nécessitent une analyse approfondie. Ils sont utiles pour détecter des anomalies, telles que des requêtes HEAD inhabituelles ou des schémas d’IP inattendus (Guide des Journaux d’Accès au Serveur, Article de Blog AWS).

3. Inventaire S3 et Storage Lens

- Inventaire S3 : Un rapport programmé au format CSV/Parquet listant tous les objets avec des métadonnées telles que le statut de chiffrement, la réplication, la classe de stockage et l’horodatage de la dernière modification. Idéal pour vérifier l’état de la configuration, mais pas pour les événements d’accès en temps réel (Guide de l’Inventaire S3).

- Storage Lens : Fournit des métriques à l’échelle de l’organisation (par exemple, le nombre de requêtes PUT/GET, le ratio de stockage non chiffré). Peut alimenter des tableaux de bord CloudWatch et des alertes de détection d’anomalies (Nouveautés S3).

Pourquoi les Journaux de Base Sont Insuffisants

| Exigence | Support AWS Natif |

|---|---|

| Alertes d’anomalies en temps réel | Nécessite des pipelines personnalisés |

| Recherche unifiée multi-comptes | Aucune agrégation native |

| Suivi historique des modifications des politiques de seaux | Uniquement les journaux IAM, distincts de l’accès aux données |

| Contexte de classification d’objet (PII, PHI) | Aucun étiquetage de données intégré |

| Interface d’historique d’accès interrogeable | Nécessite Athena, OpenSearch ou une interface utilisateur externe |

Les journaux natifs de S3 répondent au « qu’est-ce qui s’est passé ? », mais pas au « pourquoi ? » ou « est-ce conforme aux politiques ? ». Les équipes de sécurité ont besoin d’une visibilité unifiée à travers les seaux, les comptes et les plages temporelles.

Construction d’un Historique Centralisé d’Activité S3 — Modèle de Référence AWS

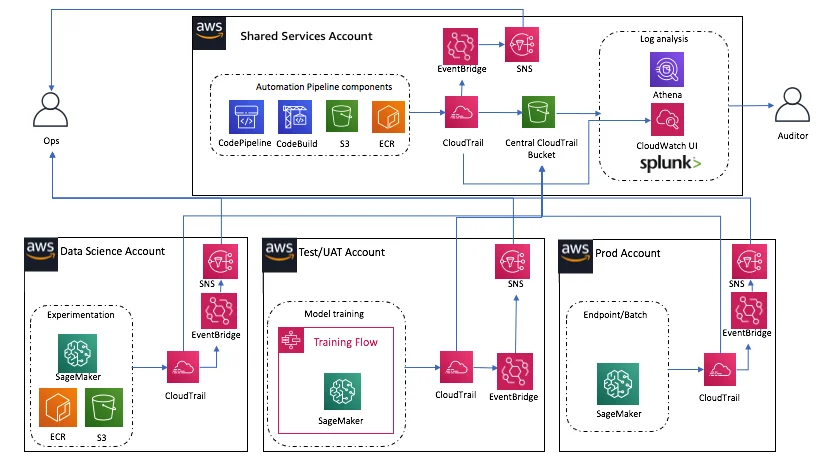

Un modèle moderne, recommandé par AWS Enterprise Search et les directives d’audit, centralise les événements de plusieurs comptes AWS dans un compte d’agrégation, en les traitant vers un backend interrogeable tel qu’Amazon OpenSearch Service (Guide d’Architecture AWS, Architecture PDF, Directives de Journalisation Prescriptives):

- Activer les événements de données CloudTrail pour tous les seaux concernés à travers les comptes.

- Acheminer ces événements vers EventBridge et les transférer vers un compte d’agrégation central.

- Utiliser SNS/SQS pour mettre en mémoire tampon les flux d’événements destinés aux processeurs Lambda.

- Les Lambdas enrichissent les événements : ajout de métadonnées d’objet (via HEAD), modèles de balises, et score de risque.

- Stocker les enregistrements enrichis dans OpenSearch, indexés par seau, utilisateur, opération, balises.

- Interface optionnelle : un site web statique ou un tableau de bord basé sur Kibana pour la recherche et le marquage.

Cette architecture supporte des requêtes rapides telles que « afficher toutes les requêtes GetObject sur le seau X accédant aux clés correspondant aux modèles GDPR dans la région EU west‑1 ».

Exemple d’Enregistrement d’Historique d’Activité des Données Amazon S3 (Enrichi)

{

"eventType": "GetObject",

"timestamp": "2025-07-25T14:12:34Z",

"bucket": "confidential-reports",

"key": "2025/Q2/finance.xlsx",

"userIdentity": {

"type": "Role",

"principal": "analytics-service-role"

},

"sourceIP": "198.51.100.27",

"geo": "IE",

"matchedTag": "financial-pii",

"objectSize": 15487632,

"encryption": "SSE-KMS",

"policyAllowed": true,

"anomalyScore": 8.5

}

Comparé aux journaux bruts, cet enregistrement enrichi de l’historique d’activité ajoute du contexte : s’il contient des informations sensibles, si l’accès était conforme aux politiques, la géolocalisation et le score d’anomalie.

Améliorations et Outils Optionnels

- Surveillance automatique : Configurez AWS Lambda + SNS/Kinesis pour distribuer les notifications d’événements S3 dans un seau d’historique ou un flux analytique (Blog sur la Surveillance).

- Python Pandas + Athena : Analysez à grande échelle les journaux d’accès au serveur pour générer des rapports personnalisés (par exemple, suppressions en dehors des heures ouvrables, pics de requêtes GET de fort volume) (Blog sur la Surveillance avec Pandas).

- Protection S3 GuardDuty : Exploite les journaux CloudTrail pour détecter des schémas d’accès anormaux, des abus d’IAM ou des tentatives de force brute (Vue d’Ensemble de la Surveillance).

Cas d’Utilisation par Audience

Sécurité & Réaction aux Incidents

- Enquêter sur les téléchargements non autorisés en recoupant l’IP, l’utilisateur et les balises d’objet.

- Créer des alertes concernant des taux de requêtes GET anormaux ou des volumes d’utilisation inhabituels.

Conformité et Audit

- Fournir aux auditeurs une traçabilité interrogeable des accès aux objets et des opérations de cycle de vie.

- Démontrer l’évolution du statut de chiffrement dans le temps et des modifications des métadonnées au niveau des objets.

DevOps & Gouvernance

- Assurer une cohérence des politiques de seaux et des ACL à travers les comptes en associant les changements de politique aux événements d’accès.

- Suivre la réplication et le statut de verrouillage des objets pour la conformité au RGPD/aux exigences de rétention.

Liste de Contrôle Rapide : Historique d’Activité Natif AWS

- Activer les événements de données CloudTrail pour les seaux cibles avec la journalisation au niveau des objets

- Acheminer les journaux de manière centralisée via EventBridge vers le compte d’agrégation

- Mettre en mémoire tampon et acheminer les événements à l’aide de SNS/SQS + Lambda

- Enrichir les enregistrements avec les métadonnées HEAD, la classification par balises, et des scores d’anomalie

- Stocker l’historique structuré dans OpenSearch ou un lac de données interrogeable

- Visualiser et interroger à l’aide de Kibana, Athena ou d’une interface statique

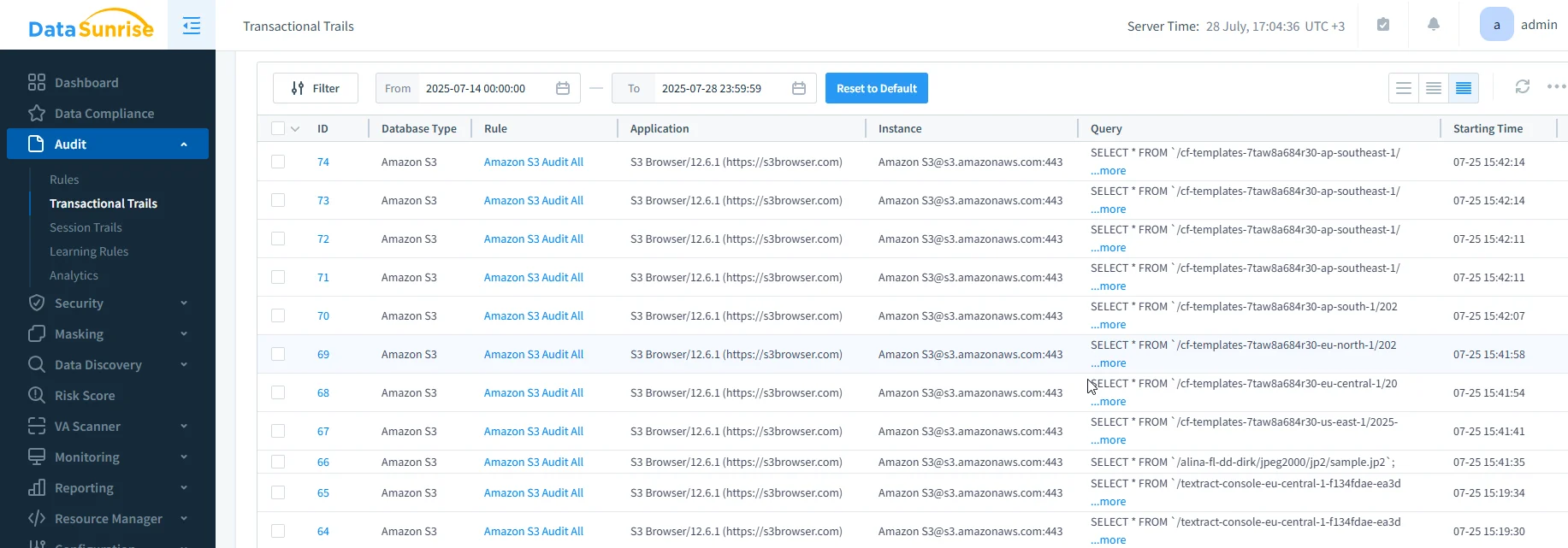

Historique d’Activité des Données Amazon S3 avec DataSunrise

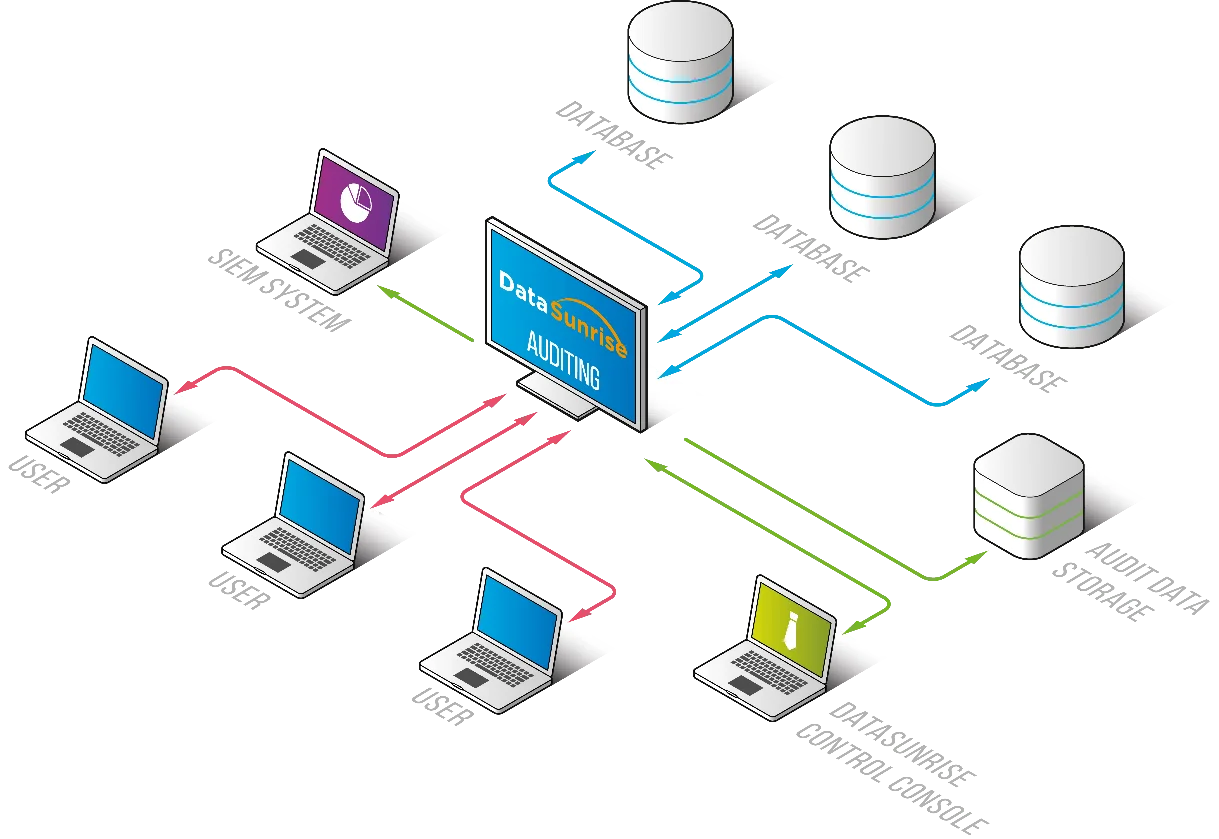

Alors que les outils natifs AWS tels que CloudTrail, les Journaux d’Accès au Serveur et l’Inventaire S3 fournissent une télémétrie fondamentale, des plateformes comme DataSunrise améliorent considérablement l’historique d’activité S3 en offrant une approche centralisée, intelligente et prête pour la conformité pour le suivi et la sécurisation des accès au niveau objet.

Contrairement à l’agrégation brute des journaux, DataSunrise offre un contexte en temps réel, un étiquetage automatisé et l’application des politiques de sécurité — sans nécessiter la construction ou la maintenance de pipelines complexes.

Améliorations Clés avec DataSunrise

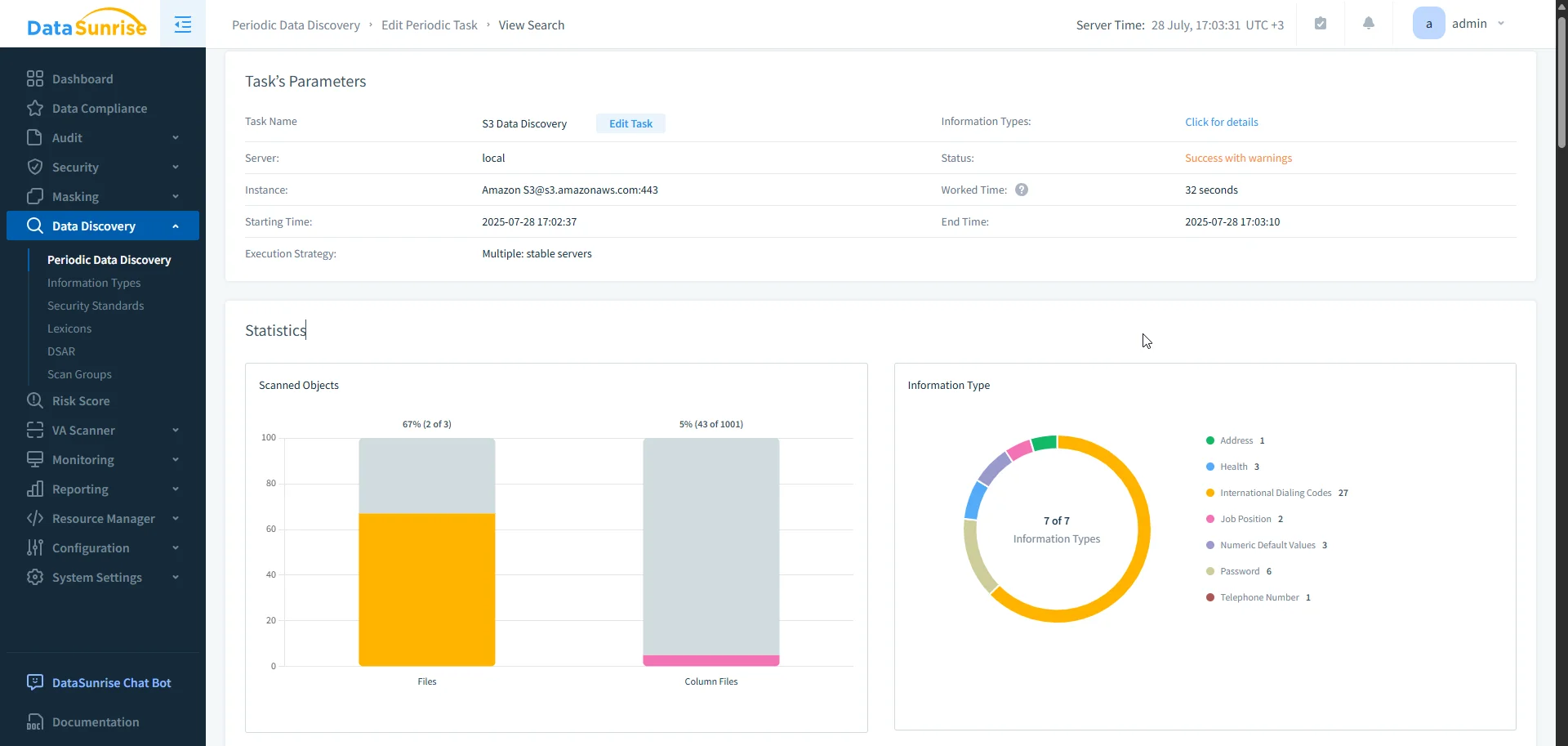

- Classification des Données Sensibles : Détecte automatiquement les données PII, PHI et PCI à l’intérieur des objets S3 grâce à une inspection approfondie du contenu et à un balayage basé sur l’OCR, y compris pour les données issues d’images et les fichiers semi-structurés.

- Masquage Dynamique des Données : Appliquez un masquage en temps réel basé sur le rôle de l’utilisateur, l’IP source ou la méthode API. Masquez ou censurez le contenu dans les journaux et les tableaux de bord pour prévenir toute exposition non autorisée lors d’enquêtes ou d’audits.

- Automatisation des Règles d’Audit : Appliquez automatiquement des règles d’audit granulaires basées sur le type d’objet, les schémas d’accès, les groupes d’utilisateurs ou les balises de conformité — créant ainsi une traçabilité ciblée et sans bruit.

- Détection Intégrée des Menaces : Associez les journaux d’activité à l’analyse du comportement des utilisateurs et aux scores d’anomalie pour détecter des téléchargements suspects, l’escalade de privilèges ou des tentatives d’accès par force brute.

- Alertes en Temps Réel : Configurez des notifications via Slack, Teams, SIEM ou email pour toute violation de politique ou tout accès à des données sensibles, réduisant ainsi le temps de réaction.

- Corrélation d’Audit Multi-Plateforme : Corrélez les événements d’accès S3 avec RDS, Redshift, MongoDB et le stockage de fichiers, afin de construire une vue unifiée de l’activité des données sur l’ensemble de votre empreinte cloud.

- Architecture Axée sur la Conformité : Utilisez des modèles intégrés pour SOX, HIPAA, PCI DSS et RGPD afin de générer automatiquement des rapports d’audit prêts en associant l’accès des utilisateurs aux contrôles réglementaires.

Valeur Ajoutée

En transformant des journaux passifs en événements exploitables et conscients des politiques, DataSunrise aide les organisations à passer d’une revue réactive des journaux à une protection proactive des données et à une automatisation des audits. Cela améliore non seulement la posture de sécurité mais réduit également l’effort manuel des équipes en charge de la sécurité, de la conformité et des opérations.

Vous souhaitez étendre votre piste d’audit S3 avec une conformité sans intervention et une visibilité complète ? Essayez une démo en direct et découvrez comment DataSunrise accélère les opérations cloud sécurisées.

Réflexions Finales

Construire un historique d’activité Amazon S3 robuste implique de penser au-delà des simples journaux de lecture/écriture. Il s’agit de créer une chronologie enrichie, de qualité d’audit et interrogeable des opérations au niveau des fichiers, des modifications de permissions et des métadonnées contextuelles — à travers les équipes, les comptes et les fuseaux horaires.

L’architecture d’agrégation centrale conçue par AWS offre une base évolutive — mais les équipes de sécurité recherchant un déploiement plus rapide, un contexte plus riche et des rapports de conformité intégrés peuvent envisager des plateformes spécialement conçues comme DataSunrise.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant