Historique d’activité des données de Google Cloud SQL

Introduction

Un historique d’activité des données de Google Cloud SQL enregistre chaque interaction pertinente avec votre base de données — des connexions et requêtes aux modifications du schéma et aux mises à jour des autorisations. Pour les organisations utilisant SQL Server sur Google Cloud SQL, cet historique constitue un outil essentiel pour la sécurité, la conformité et la surveillance opérationnelle.

Bien que SQL Server inclue des fonctionnalités d’audit natives pour la journalisation de l’activité des données, les associer à une plateforme telle que DataSunrise étend la visibilité, ajoute une surveillance en temps réel et permet le masquage dynamique des données. Cette combinaison transforme des enregistrements d’audit statiques en informations exploitables.

Comment Google Cloud SQL et SQL Server fonctionnent ensemble

Google Cloud SQL est un service de base de données relationnelle entièrement géré qui prend en charge plusieurs moteurs, dont MySQL, PostgreSQL et Microsoft SQL Server. En choisissant SQL Server sur Google Cloud SQL, vous exécutez le moteur de base de données SQL Server habituel au sein de l’infrastructure gérée de Google.

Cela signifie que vous bénéficiez de :

- La couche de gestion de Google Cloud — sauvegardes automatisées, haute disponibilité, correction de sécurité, mise à l’échelle du stockage et mise en réseau basée sur VPC.

- Le jeu complet de fonctionnalités de SQL Server — incluant SQL Server Audit, le contrôle d’accès basé sur les rôles et la journalisation des transactions.

Pour l’audit des bases de données, cette combinaison vous permet d’utiliser les outils intégrés de SQL Server pour capturer un historique détaillé des activités, tout en exploitant des services Google Cloud tels que Cloud Storage ou BigQuery pour stocker et analyser les journaux d’audit.

Fonctionnalités natives dans Google Cloud SQL

Google Cloud SQL est un service de base de données géré — il s’occupe de l’infrastructure, de la mise en réseau, des sauvegardes et de la haute disponibilité pour vous. Lorsque vous exécutez SQL Server sur Google Cloud SQL, vous avez toujours accès aux outils de sécurité et d’audit intégrés de SQL Server, mais avec les avantages supplémentaires de l’environnement géré de Google (application automatique des correctifs, intégration du stockage, contrôle d’accès basé sur IAM).

Fonctionnalités d’audit natives de SQL Server

Quel que soit l’endroit où SQL Server est hébergé, son système d’audit natif fournit :

- Audits de serveur — Définir où et comment les journaux d’audit sont stockés (

TO FILE,TO APPLICATION_LOG). - Spécifications d’audit — Contrôler ce qui est enregistré au niveau du serveur ou de la base de données (connexions, modifications de données, changements de schéma).

- Groupes d’actions — Catégories d’événements prédéfinies (par exemple,

FAILED_LOGIN_GROUP,DATABASE_OBJECT_ACCESS_GROUP). - Fonctions d’audit — Telles que

sys.fn_get_audit_filepour lire les données d’audit stockées. - Options d’intégration — Les journaux peuvent être stockés localement ou envoyés à des systèmes externes pour corrélation.

Dans Google Cloud SQL, ces fonctionnalités fonctionnent de la même manière que sur un SQL Server sur site ou autogéré, mais les chemins de stockage et les règles d’accès réseau sont gérés par Google. Cela signifie que vous pouvez toujours créer des audits au niveau du serveur et de la base de données tout en bénéficiant de l’automatisation opérationnelle de Cloud SQL.

Exemple : Création d’un audit de serveur

CREATE SERVER AUDIT DataActivityHistory

TO FILE (

FILEPATH = '/var/opt/mssql/audit/',

MAXSIZE = 256 MB,

MAX_ROLLOVER_FILES = 50

)

WITH (

QUEUE_DELAY = 1000,

ON_FAILURE = CONTINUE

);

ALTER SERVER AUDIT DataActivityHistory WITH (STATE = ON);

Exemple de spécification d’audit de base de données

Surveillez toutes les lectures d’une table sensible :

CREATE DATABASE AUDIT SPECIFICATION AuditTransactions

FOR SERVER AUDIT DataActivityHistory

ADD (SELECT ON dbo.transactions BY public)

WITH (STATE = ON);

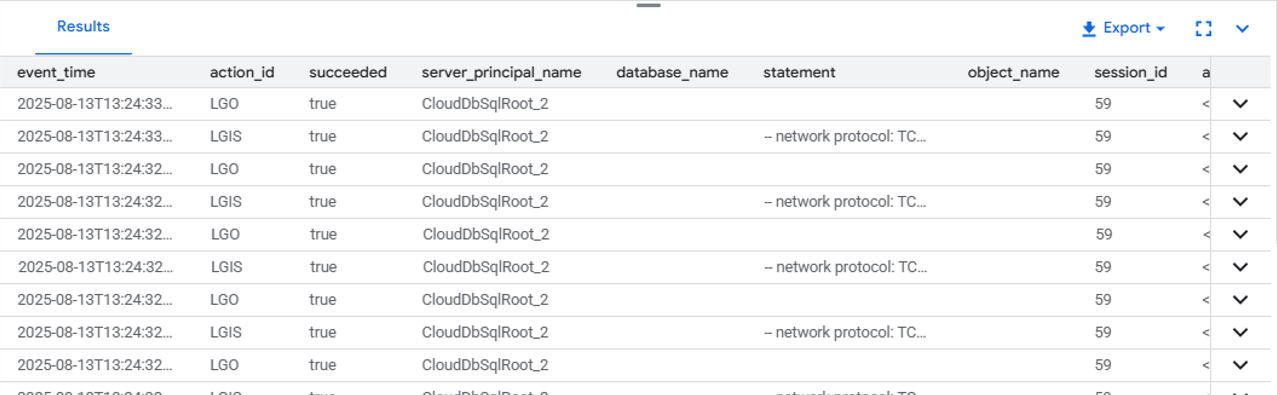

Interrogation des fichiers d’audit

SELECT TOP (200)

event_time,

server_principal_name,

database_name,

statement

FROM sys.fn_get_audit_file('/var/opt/mssql/audit/*', NULL, NULL)

ORDER BY event_time DESC;

Ces commandes vous permettent de capturer les événements SELECT, INSERT, UPDATE et DELETE, ainsi que les changements de schéma et de permissions.

Limitations de la journalisation native

| Limitation | Impact |

|---|---|

| Pas d’alertes en temps réel | Les équipes de sécurité doivent vérifier les journaux manuellement, retardant ainsi la détection et la réponse. |

| Exposition de données sensibles | Le texte des requêtes peut contenir des informations personnelles (PII ou PHI) en clair, créant ainsi des risques de conformité. |

| Pas de corrélation entre les instances | L’activité à travers plusieurs instances Cloud SQL est compartimentée, rendant la corrélation plus difficile. |

| Analytique visuelle minimale | Absence de tableaux de bord et de filtres interactifs pour une enquête rapide. |

| Rapports manuels | Aucun rapport intégré prêt pour la conformité ; nécessite un traitement supplémentaire. |

Amélioration de l’historique d’activité des données avec DataSunrise

DataSunrise est une plateforme de sécurité, de conformité et de surveillance des bases de données qui fonctionne avec plus de 40 systèmes de stockage de données SQL, NoSQL et cloud. Elle agit en tant que proxy entre vos applications et vos bases de données, permettant la surveillance des activités en temps réel, le masquage dynamique et statique des données, la détection de données sensibles et un audit granulaire — le tout sans nécessiter de modifications intrusives de votre infrastructure existante.

Dans le contexte de Google Cloud SQL avec SQL Server, DataSunrise améliore l’audit natif en ajoutant une visibilité centralisée, des alertes intelligentes, un masquage basé sur les rôles et une génération automatique de rapports de conformité.

| Amélioration clé | Bénéfice |

|---|---|

| Règles d’audit granulaires | Surveillez uniquement des utilisateurs spécifiques, des plages d’IP, des types de requêtes ou des objets afin de réduire le bruit dans les journaux. |

| Alertes en temps réel | Recevez des notifications instantanées pour des connexions suspectes ou des schémas de requêtes inhabituels. |

| Masquage dynamique des données | Masquez les données sensibles dans les résultats des requêtes pour les utilisateurs non autorisés sans modifier les données stockées. |

| Tableau de bord de surveillance centralisé | Visualisez et analysez les événements de toutes les instances Cloud SQL surveillées dans une seule interface. |

| Intégration de la découverte de données | Détecte automatiquement les nouveaux objets sensibles et étend la couverture de l’audit. |

| Rapports de conformité automatisés | Générez instantanément des rapports GDPR, HIPAA, PCI DSS et SOX. |

Exemple : Configuration de la surveillance de l’activité des données dans DataSunrise

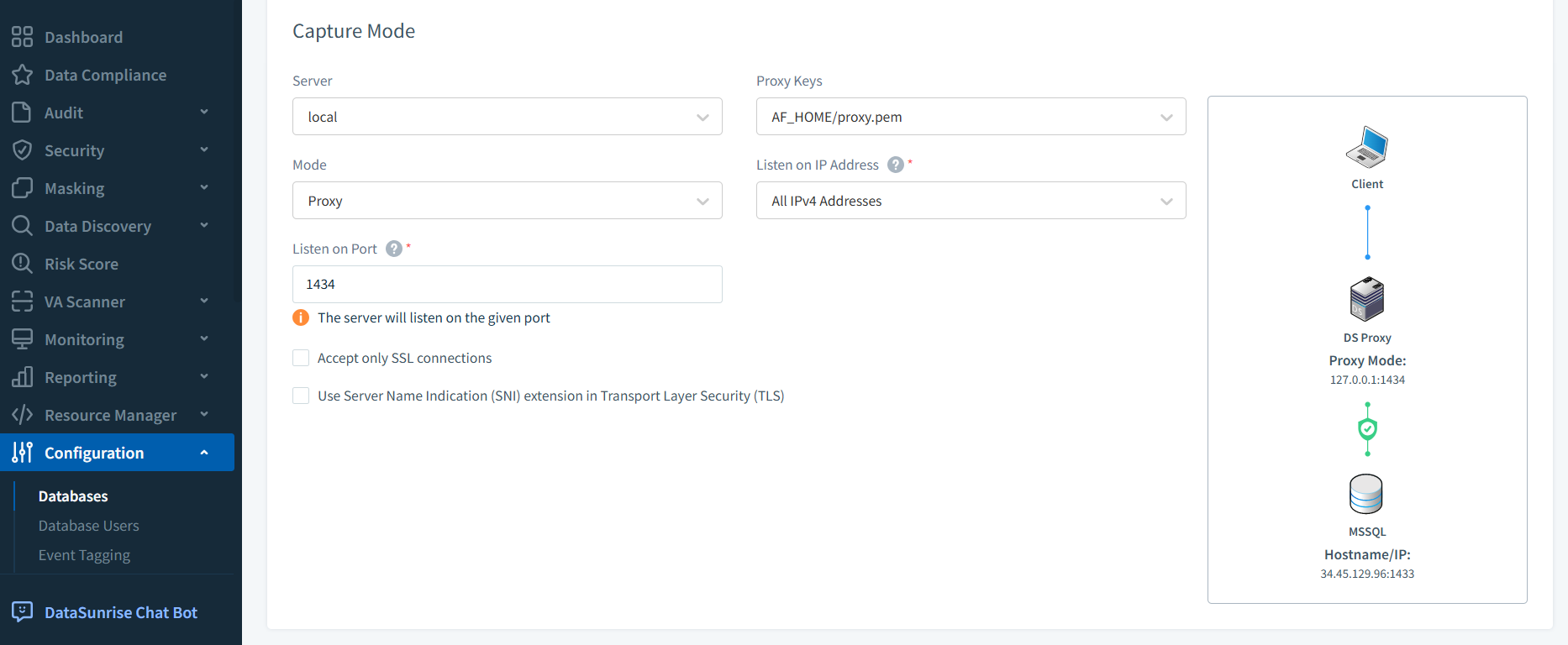

Connectez votre instance

Ajoutez votre base de données Google Cloud SQL (SQL Server) dans le tableau de bord de DataSunrise.

Interface de DataSunrise lors de la configuration d’une nouvelle instance de base de données Microsoft SQL Server pour la surveillance, avec les paramètres de connexion et les détails d’authentification. Créez une règle d’audit

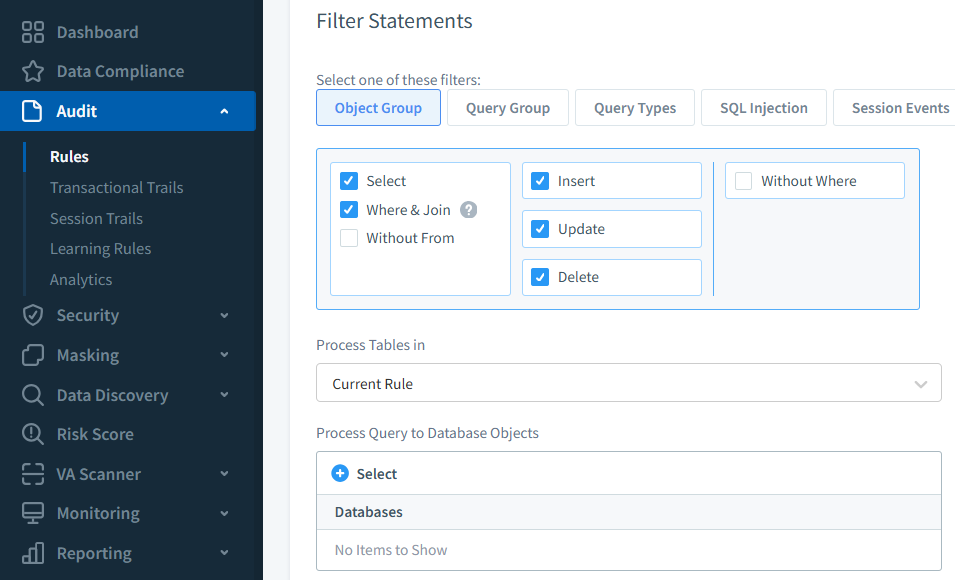

Ciblez une table sensible commetransactionset choisissez les types d’événements (SELECT,UPDATE,DELETE,INSERT).

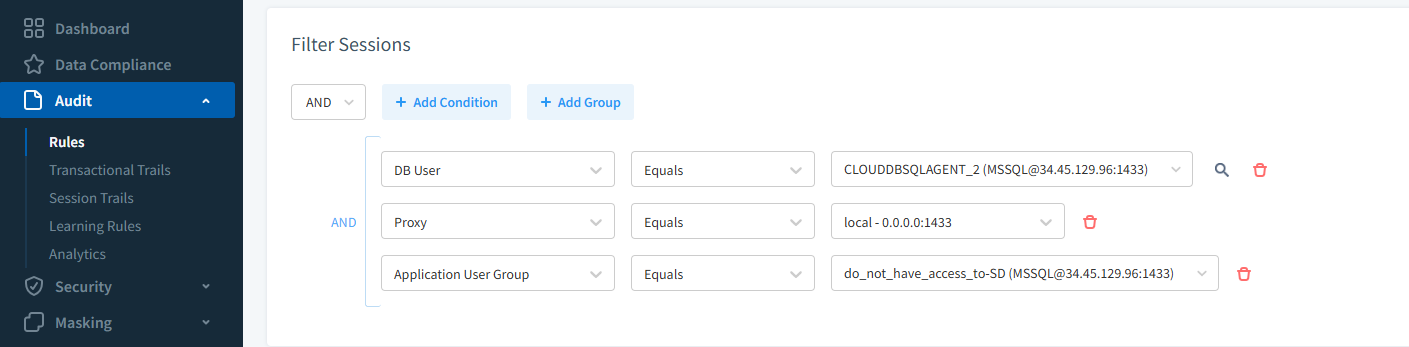

Fenêtre de création de règle d’audit dans DataSunrise, permettant la sélection des objets de la base de données, des types de requêtes et des conditions de filtrage pour capturer des événements spécifiques de SQL Server. Filtrez les sessions

Limitez l’audit à des plages d’IP spécifiques, des noms d’utilisateur ou des applications.

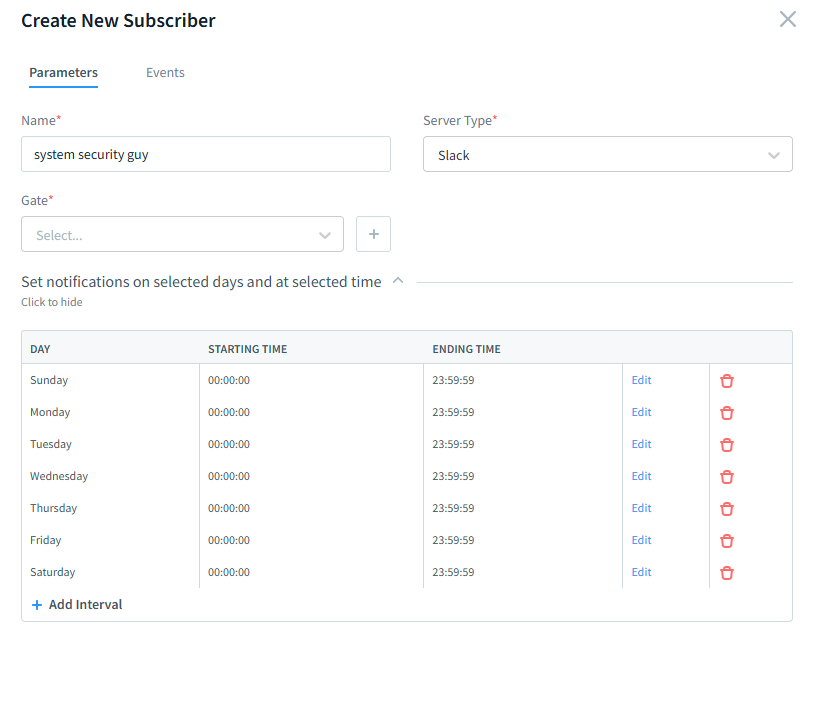

Configuration de la règle d’audit dans DataSunrise avec des filtres appliqués pour suivre les sessions de certains utilisateurs ou plages d’IP, affinant ainsi la portée des activités SQL capturées. Activez les alertes

Configurez les notifications par e-mail, Slack ou via une intégration SIEM.

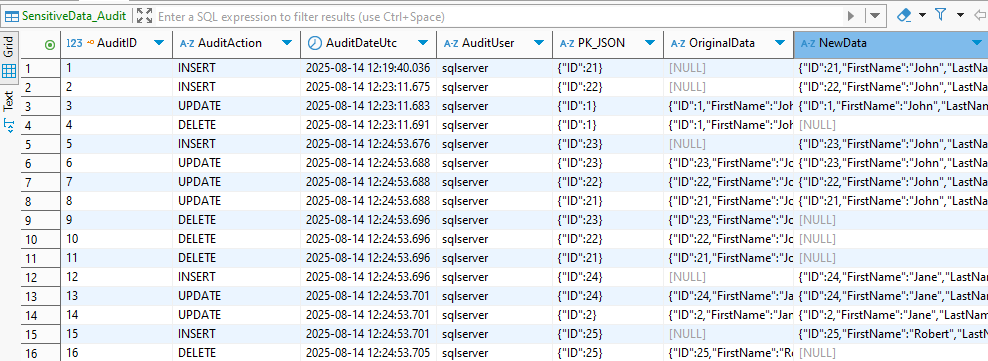

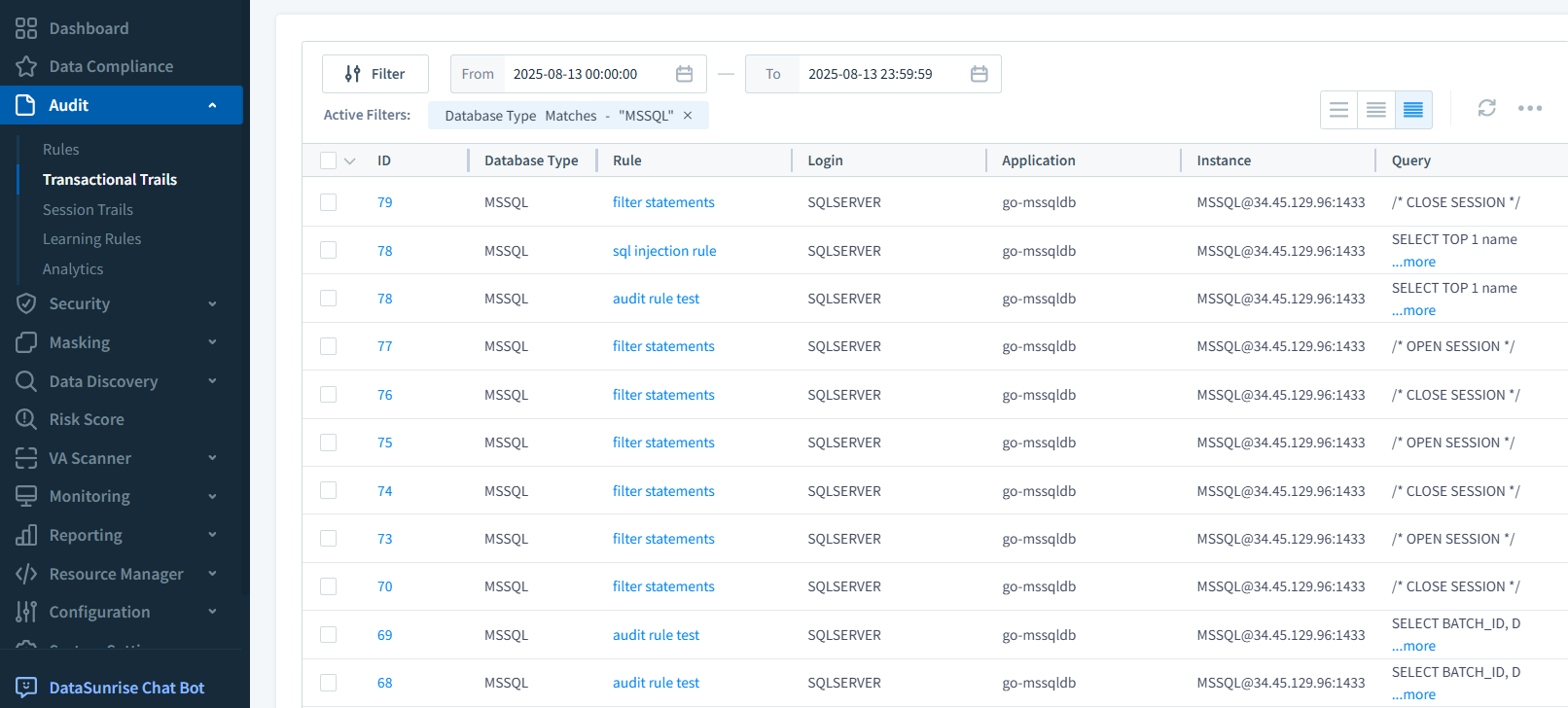

Formulaire de création d’abonné dans DataSunrise, permettant l’activation des notifications par e-mail ou par service externe pour les événements d’audit correspondant aux règles définies dans un environnement SQL Server. Examinez les traces transactionnelles

Visualisez chaque requête capturée avec l’ensemble des métadonnées : horodatage, utilisateur, objet et texte SQL.

Tableau de bord des traces transactionnelles de DataSunrise affichant une liste filtrée des requêtes SQL Server capturées par les règles d’audit, incluant horodatages, utilisateurs et objets accédés.

Bonnes pratiques

- Déployez SQL Server et DataSunrise dans le même VPC afin de minimiser la latence et d’améliorer la sécurité.

- Stockez les journaux d’audit dans Cloud Storage avec des règles de cycle de vie pour un archivage automatique.

- Restreignez l’accès aux journaux grâce aux rôles IAM.

- Effectuez régulièrement des analyses de découverte de données pour mettre à jour les périmètres d’audit.

- Intégrez les journaux avec un SIEM ou BigQuery pour la détection d’anomalies et l’analyse des tendances.

Conclusion

Une stratégie d’historique d’activité des données de Google Cloud SQL bien mise en œuvre combine les capacités d’audit natives de SQL Server avec la surveillance avancée, le masquage et l’automatisation de la conformité offertes par DataSunrise. Cette approche multicouche améliore votre posture de sécurité, réduit les contraintes de conformité et offre une visibilité claire sur chaque événement important survenu dans la base de données.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant