Journal d’audit MySQL

Les équipes de sécurité considéraient jadis le Journal d’audit MySQL comme une solution lente et lourde, quelque chose que vous compressez en gzip une fois par semaine au cas où un auditeur demanderait des preuves le trimestre suivant. En 2025, le journal d’audit est le cœur battant de l’infrastructure de sécurité de la base de données : diffusé en temps réel, masqué à la volée, enrichi par GenAI et vérifié automatiquement par rapport à chaque clause de conformité pertinente. Cet article montre comment élever le journal modeste à ce standard moderne, avec des recettes pour MySQL natif et un tutoriel pour DataSunrise.

Pourquoi le journal d’audit reste important

Chaque compromission laisse des traces en trois endroits : le réseau, le système d’exploitation et la base de données. Seul le journal de la base de données capture l’intention — l’instruction réelle DELETE FROM customers, et non simplement un scan de port suspect. Des régulateurs tels que PCI DSS 4.0 et l’article 30 du RGPD attendent désormais que ces événements soient conservés, protégés contre la falsification et examinés régulièrement. Cette exigence est contraignante à moins d’automatiser tout ce qui suit la collecte.

Diffusion en continu d’abord, consultation en fin de fichier ensuite

Le sondage basé sur le disque fait en sorte que les alertes arrivent avec un retard de quelques minutes, voire d’heures. Passez le plugin en mode diffusion asynchrone et écrivez directement vers Apache Kafka ou Amazon Kinesis :

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

SET GLOBAL audit_log_strategy = 'ASYNCHRONOUS';

SET GLOBAL audit_log_handler = 'FILE';

SET GLOBAL audit_log_file = 'stream://kafka:9092/mysql_audit';

Dès cet instant, chaque connexion, commande DDL et DML est disponible dans votre SIEM en moins d’une seconde. Si votre SOC consomme déjà le topic Kafka utilisé par l’équipe réseau, vous pouvez corréler « pic anormal sur le port 3306 » avec « échec de connexion root » sans avoir à écrire de code d’intégration. D’autres bonnes pratiques de journalisation d’audit recommandent une diffusion précoce afin d’éviter les goulets d’étranglement.

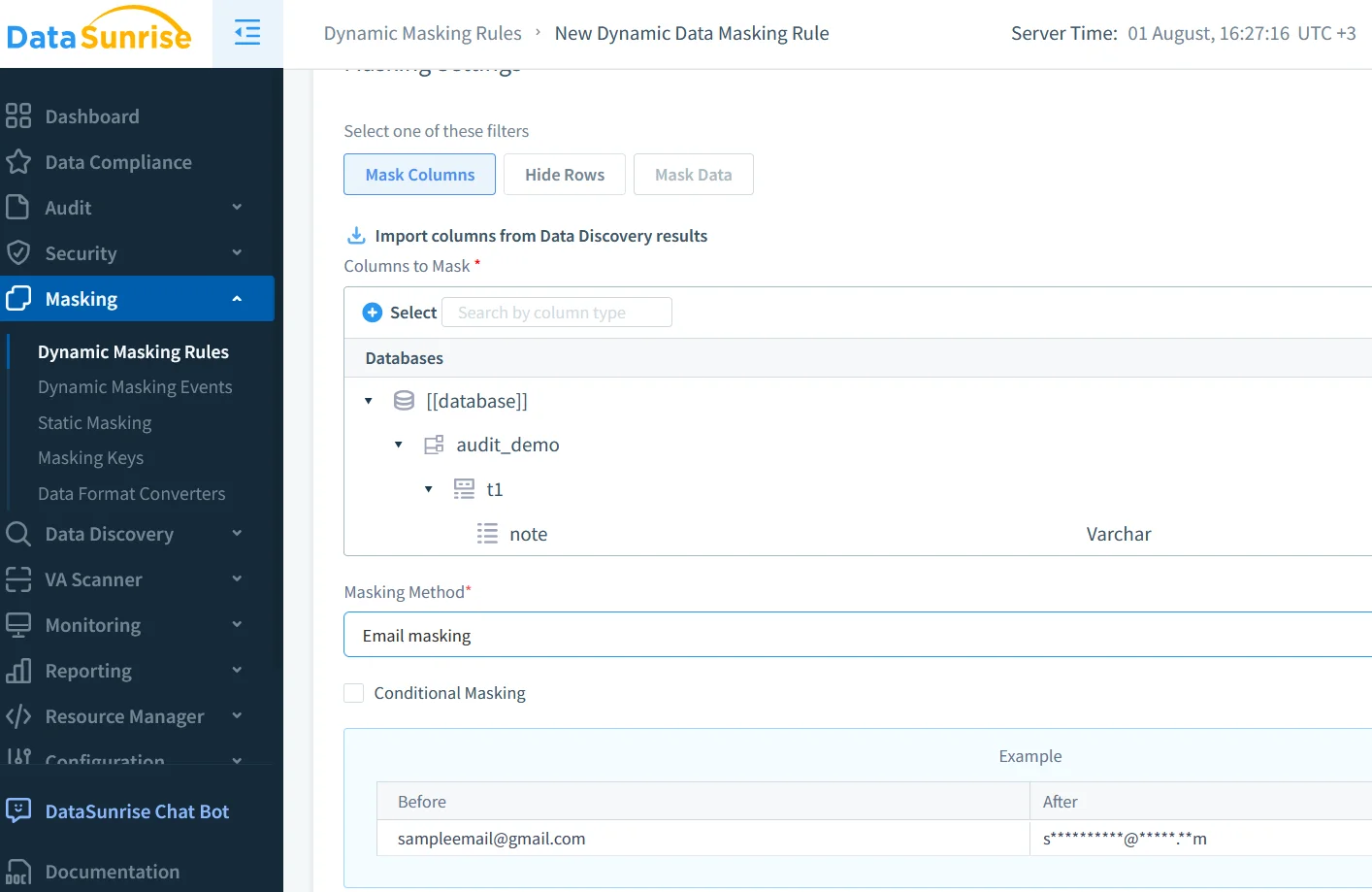

Masquage dynamique et découverte automatique des données

La sécurité ne concerne pas seulement qui a accédé à la base de données, mais aussi ce qu’ils ont vu. Acheminer le même flux en temps réel à travers le moteur de masquage dynamique des données de DataSunrise. Le proxy remplace les numéros de carte de crédit par des jetons préservant le format chaque fois qu’une session ne dispose pas du rôle « PCI-Access ». Les étiquettes de sensibilité au niveau des colonnes proviennent de balayages nocturnes alimentés par la découverte des données de DataSunrise ; si un développeur déploie une table nommée insurance_claims à 02:00, elle est étiquetée « PHI » à 03:05 et masquée lors de la requête suivante.

Les valeurs masquées incluent des filigranes de contrôle (checksum), si bien que votre tableau de bord BI affiche « 4111‑XXXX‑1111‑1111 » – numéro fictif validé par l’algorithme de Luhn – et vos analystes continuent leur travail. La décision de masquage elle-même est enregistrée et diffusée, tout en maintenant le contexte complet pour les enquêtes forensiques et la conformité.

GenAI transforme le bruit en narration

Les grands modèles de langage excellent dans la synthèse de JSON répétitifs. Un script Python de quarante lignes peut transformer dix mille événements bruts en un paragraphe adapté à Slack :

from openai import OpenAI

client = OpenAI()

prompt = f"Vous êtes un assistant en sécurité informatique. Résumez les anomalies :\n{events_json}"

summary = client.chat.completions.create(

model="gpt-4o-mini",

messages=[{"role": "user", "content": prompt}]

).choices[0].message.content

Les équipes collent directement ce résumé dans Jira, réduisant ainsi le temps moyen de triage de plusieurs heures à quelques minutes. Comme le modèle LLM intervient après le masquage, aucune donnée personnelle de production (PII) n’atteint jamais le modèle GenAI.

Audit natif MySQL en profondeur

La documentation officielle du plugin MySQL Audit Log décrit en détail l’architecture et les options disponibles. Utilisez des filtres (voir la référence des règles de filtrage de journal d’audit) pour enregistrer tout, hormis les instructions SELECT exécutées par reporting :

CALL audit_log_filter_set_filter(

'reporting_app',

'IF user = "reporting" THEN RETURN FALSE; ELSE RETURN TRUE; END IF'

);

CALL audit_log_user_set_filter('reporting','reporting_app');

SET GLOBAL audit_log_format = 'JSON';

SET GLOBAL audit_log_policy = 'ALL';Vérifiez le résultat avec :

SELECT *

FROM mysql.audit_log

ORDER BY event_time DESC

LIMIT 5;

Puisque la configuration est définie en SQL, vous pouvez la placer sous contrôle de version, l’appliquer via des pipelines CI/CD et revenir en arrière si nécessaire.

Renforcer le journal lui-même

Les attaquants aiment effacer leurs traces en supprimant des lignes du tableau de journal. Défendez la piste en exportant les événements vers un bucket S3 verrouillé (object‑locked) en mode WORM (Write‑Once‑Read‑Many) ou en capturant des instantanés du système de fichiers toutes les cinq minutes avec des indicateurs immuables.

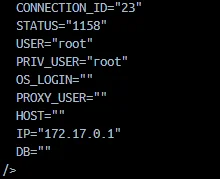

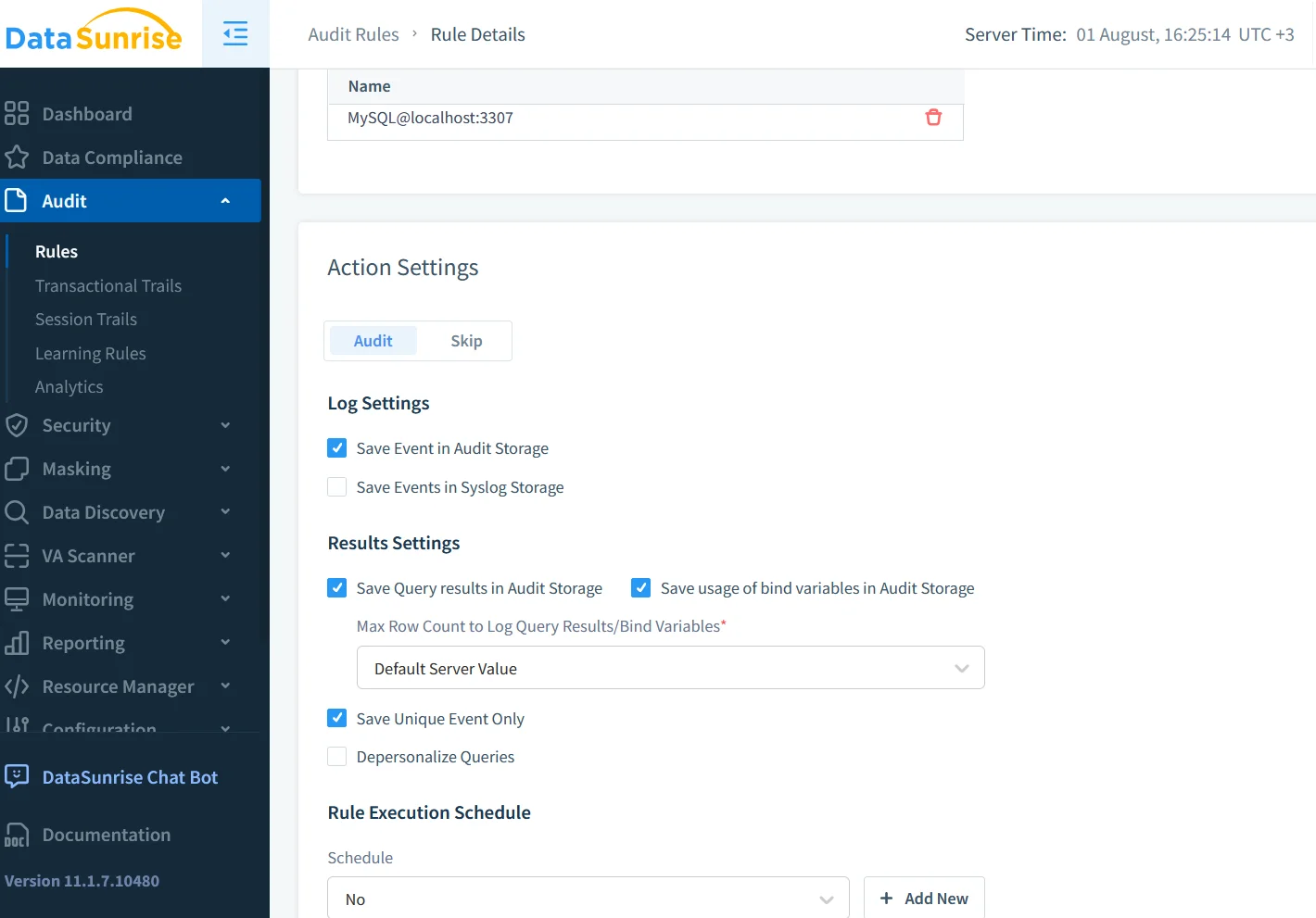

Pourquoi ajouter DataSunrise ?

Un utilisateur malintentionné disposant du privilège SUPER peut décharger le plugin ; un proxy transparent ne peut pas être désactivé depuis l’intérieur de la base de données. L’ajout de DataSunrise vous offre un second journal d’audit stocké de manière indépendante, en plus de riches contrôles en temps réel.

Si une requête viole une politique, DataSunrise envoie une alerte via son intégration Slack en quelques secondes, comprenant les valeurs avant et après modification.

Pilote automatique de conformité

La bibliothèque de contrôle RGPD de DataSunrise et les modèles PCI DSS associent des événements d’audit spécifiques à des clauses réglementaires, tandis que le tableau de bord Compliance Manager plus général joint des preuves préétablies à chaque contrôle. Les auditeurs repartent satisfaits et vous évitez ainsi la spirale infernale de la collecte de preuves de dernière minute.

Exemple de chasse aux menaces : accès aux données personnelles en dehors des heures de bureau

SELECT *

FROM mysql.audit_log

WHERE JSON_EXTRACT(audit_record,'$.user') NOT IN ('svc_backup','replication')

AND HOUR(event_time) NOT BETWEEN 7 AND 19

AND JSON_EXTRACT(audit_record,'$.command_class') = 'select'

AND JSON_EXTRACT(audit_record,'$.object.name') IN ('patients','credit_cards');

Planifiez la requête en tant que tâche nocturne ou alimentez le flux Kafka dans une règle Grafana Loki qui se déclenche dès que le décompte dépasse un seuil.

Instantané de l’architecture

- MySQL émet le Journal d’audit MySQL via le plugin intégré.

- Les événements sont diffusés vers Kafka ; un second chemin écrit des objets immuables vers S3.

- Le proxy DataSunrise applique le masquage et publie des événements d’enrichissement étiquetés avec des niveaux de sensibilité.

- Un micro‑service GenAI synthétise les anomalies et ouvre des tickets Jira lorsque le risque est ≥ 0,8.

Désactivez n’importe quelle couche et les enquêteurs trouveront toujours des traces dans une autre.

Réflexions finales

Autrefois, le journal d’audit était un artefact statique. Aujourd’hui, il constitue un signal de sécurité en direct, enrichi par GenAI et vérifié par rapport à des dizaines de cadres de conformité. Commencez par diffuser le Journal d’audit MySQL, ajoutez le masquage et l’automatisation là où c’est nécessaire, et laissez les machines s’occuper de la partie fastidieuse — vos analystes vous en seront reconnaissants.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant