Journal d’audit SAP HANA

Assurer la sécurité des données ne consiste plus à les enfermer ; il s’agit d’observer chaque octet en mouvement. Le journal d’audit SAP HANA est la chronologie principale de ce mouvement. Des plateformes de trading à haute fréquence aux analyses dans le secteur de la santé, ce journal explique qui a touché quoi, quand et comment. En 2025, les organisations ont compris qu’une trace d’audit brute ne suffit plus — la rapidité, le contexte et l’intelligence automatisée définissent désormais une surveillance efficace. Cet article explore comment les pipelines d’audit en temps réel, le masquage dynamique, la découverte des données et GenAI renforcent le journal d’audit SAP HANA, et il compare l’audit natif à la visibilité supplémentaire offerte par DataSunrise Database Security.

Une vision instantanée : les pipelines d’audit en temps réel

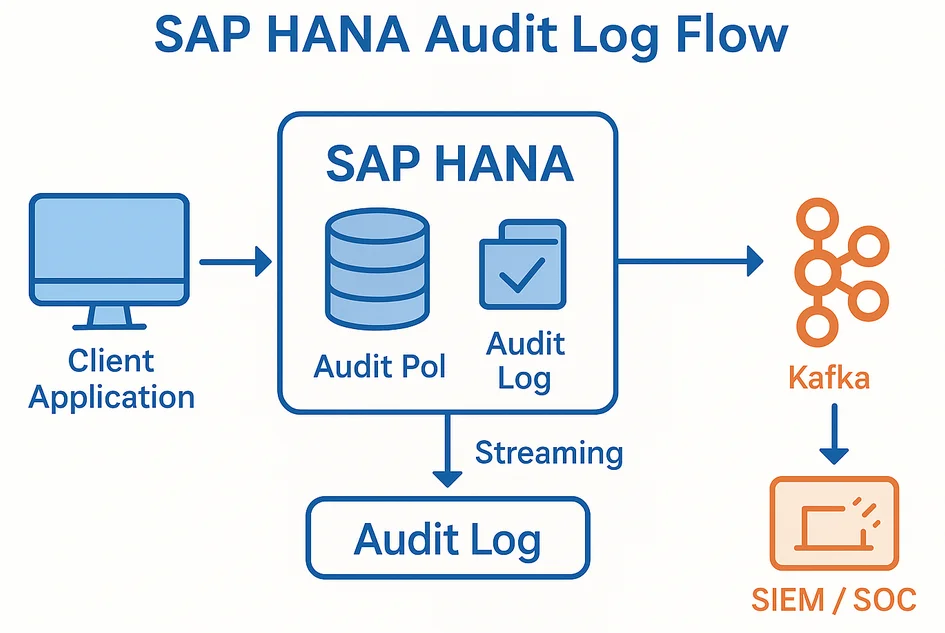

Les millisecondes comptent lorsque des personnes internes copient des tables de cartes de crédit ou lorsqu’un logiciel malveillant commence à chiffrer des dossiers de patients. SAP HANA écrit déjà les événements d’audit dans un tampon en mémoire rapide avant de les persister dans la table _SYS_AUDIT_000. Ces lignes peuvent être diffusées dans Apache Kafka ou Amazon Kinesis presque dès leur création. Les équipes qui déploient DataSunrise ajoutent un flux supplémentaire par-dessus : la plateforme corrèle le texte SQL avec la source réseau et envoie des notifications en temps réel sur Slack ou Microsoft Teams — sans avoir besoin de scruter un SIEM. Les analystes passent des rapports par lots périodiques à des tableaux de bord en direct où des rafales suspectes de UPDATE ou des échecs de connexion déclenchent immédiatement des mesures de confinement.

Masquage dynamique : afficher uniquement ce qui compte

L’audit est réactif à moins d’être associé à des contrôles préventifs. SAP HANA a introduit le masquage au niveau des colonnes grâce à la clause MASKED WITH, décrite dans le guide SAP HANA officiel. DataSunrise applique le même concept au niveau du proxy avec le masquage dynamique des données. Le moteur de règles inspecte l’ensemble de résultats et réécrit les champs sensibles pour les rôles non autorisés. Le journal d’audit enregistre à la fois la décision de masquage et l’accès non masqué, indiquant clairement quelles identités ont réellement consulté des informations personnelles non cryptées.

-- Masquer tout sauf les quatre derniers chiffres d'un numéro de sécurité sociale

ALTER TABLE HR.EMPLOYEES

ALTER ("SSN" MASKED WITH (RIGHT("SSN", 4) FOR ROLE HR_FULL));

Parce que le masquage est appliqué à la volée, les développeurs et les outils de BI restent compatibles, tandis que les régulateurs voient des preuves que les informations sensibles n’ont jamais été exposées aux regards non autorisés.

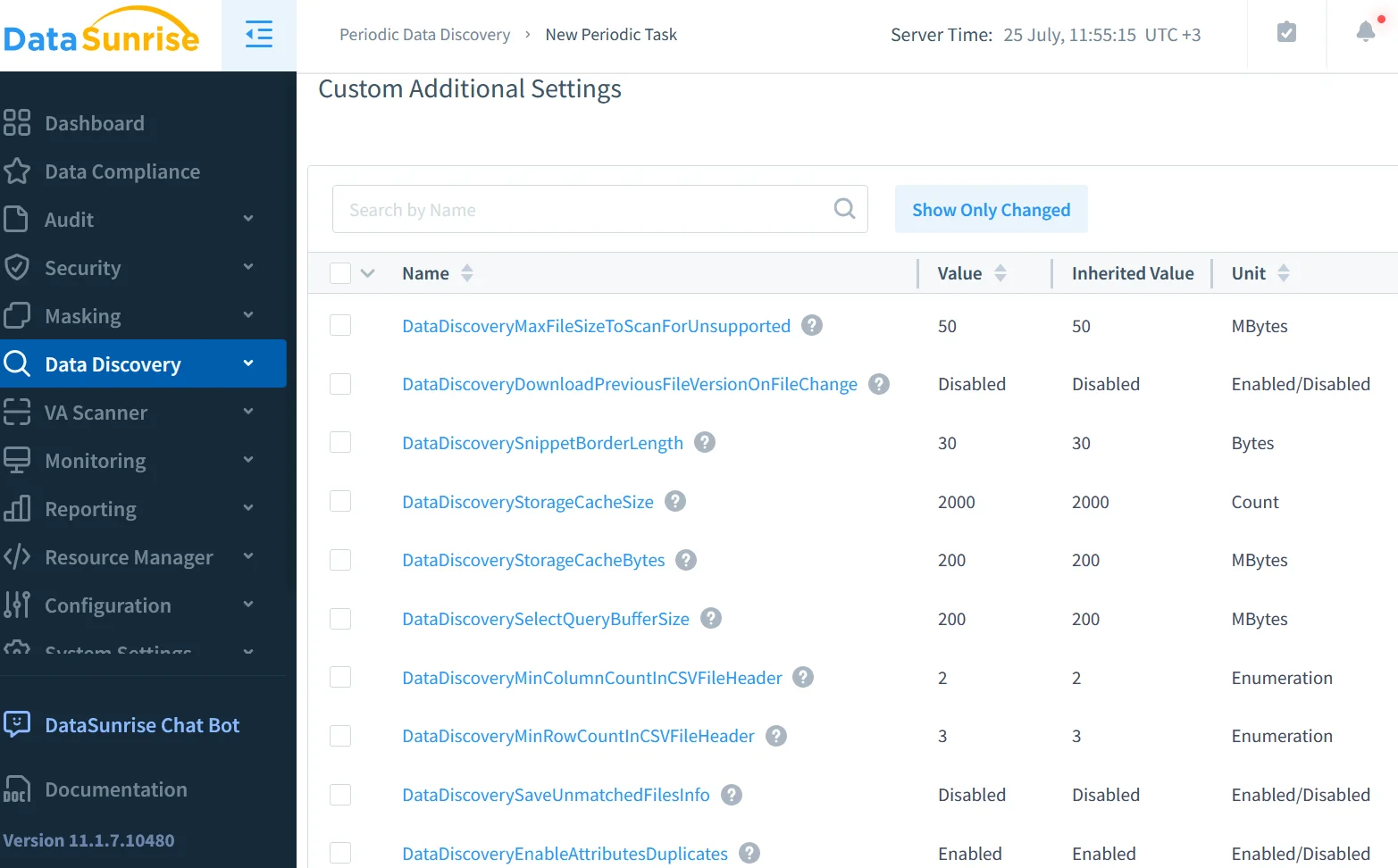

Découverte de données : cartographier les actifs sensibles

Les organisations ne peuvent pas protéger des données dont elles ne savent pas qu’elles possèdent. SAP HANA propose des fonctions de recherche par motif qui localisent les formats typiques des cartes de crédit et des identifiants nationaux, mais les valeurs sensibles se cachent souvent dans des colonnes texte libre personnalisées ou dans des schémas récemment créés. DataSunrise ajoute un scanner hors bande pour la découverte de données qui parcourt chaque catalogue, applique une classification NLP et étiquette les objets à haut risque. Ces étiquettes sont renvoyées au journal d’audit SAP HANA de sorte que chaque événement indique immédiatement s’il a touché une table sensible. La découverte devient ainsi un contrôle préalable qui guide les politiques de masquage et les filtres d’audit.

Sécurité et conformité : du RGPD au PCI DSS

Que la question provienne d’un RSSI interne ou d’un auditeur externe, la réponse doit provenir du journal d’audit : “Montrez-moi tous les utilisateurs qui ont accédé aux adresses clients le 15 juillet 2025.” SAP HANA fournit les horodatages et le texte SQL ; DataSunrise enrichit l’enregistrement avec des bases de comportement utilisateur et la géolocalisation. Ensemble, ils forment l’ensemble de preuves qui satisfait le RGPD, le PCI DSS, HIPAA, SOX et d’innombrables lois régionales. De manière cruciale, DataSunrise peut générer des résumés PDF programmés via son moteur de rapports, éliminant ainsi les acrobaties sur tableur qui prenaient jadis tout le temps des équipes d’audit dans les semaines précédant la certification.

Configuration du journal d’audit natif SAP HANA

À partir de SPS 06, l’activation de l’audit se réalise en deux étapes via une procédure SQL documentée dans le guide SAP HANA Cockpit :

-- 1) Activer l'audit global

ALTER SYSTEM ALTER CONFIGURATION ('global.ini','SYSTEM')

SET ('auditing configuration','global_auditing_state') = 'true'

WITH RECONFIGURE;

-- 2) Capturer chaque instruction DML dans l'ensemble de la base de données

CREATE AUDIT POLICY log_all_dml

WHEN 'CREATE','UPDATE','DELETE' ON DATABASE

ENABLE;

-- 3) Persister les événements dans une table interne pour un stockage évolutif

ALTER SYSTEM ALTER CONFIGURATION ('global.ini','SYSTEM')

SET ('auditing configuration','auditing_log_target') = 'TABLE'

WITH RECONFIGURE;

Les tables d’audit stockées dans la couche Native Storage Extension (NSE), expliquées dans la documentation SAP sur la gestion NSE, libèrent la mémoire vive pour les charges OLTP. Un analyste peut vérifier que la politique est appliquée en exécutant :

SELECT * FROM SYS.AUDIT_LOG

WHERE ACTION_NAME = 'UPDATE'

ORDER BY EVENT_TIME DESC;

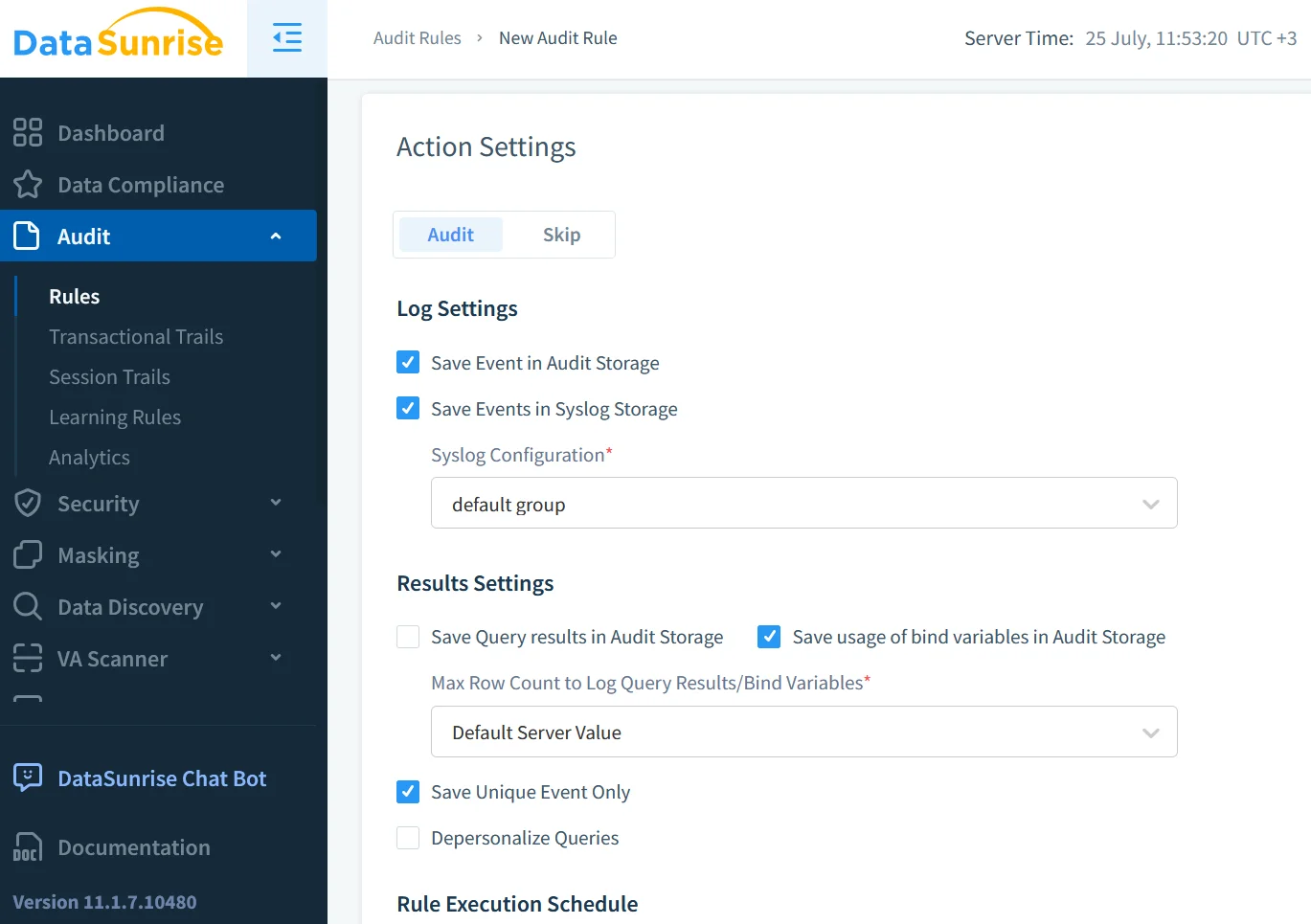

Audit centralisé avec DataSunrise

La mise à l’échelle de l’audit sur des dizaines de locataires SAP HANA — et peut-être des instances PostgreSQL ou Snowflake — nécessite un seul plan de contrôle. DataSunrise fonctionne comme un reverse proxy : le trafic passe par la passerelle, qui enregistre, classe et bloque éventuellement des requêtes avant qu’elles n’atteignent la base de données. L’activation de l’audit se fait d’un simple clic dans l’interface web, ou par un appel scripté à l’endpoint /api/v5/audit décrit dans le guide d’audit. La plateforme :

- Ajoute le contexte réseau (IP, version TLS, SNI) à chaque instruction SQL.

- Exécute des analyses comportementales avec des détecteurs basés sur LLM pour repérer les valeurs aberrantes.

- Diffuse les journaux vers S3, Azure Blob ou ClickHouse pour une conservation à long terme économique.

Parce que les règles DataSunrise sont des fichiers YAML sous contrôle de version, les pipelines DevSecOps peuvent tester et déployer de nouvelles politiques exactement comme du code applicatif.

GenAI dans le SOC : apprendre du flux d’audit

Les grands modèles de langage passent du battage médiatique de démonstration à des fonctions en production au sein des centres d’opérations de sécurité. Plutôt que de scanner les tableaux de bord ligne par ligne, un analyste peut demander à un modèle “Des exportations de données inhabituelles après minuit ?” L’extrait ci-dessous récupère les 100 dernières lignes d’audit et les envoie à une API compatible ChatGPT pour triage :

import openai, pandas as pd

from hdbcli import dbapi

conn = dbapi.connect(address="hana.prod", port=30015,

user="auditor", password="***")

logs = pd.read_sql("""

SELECT TOP 100 ACTION_NAME, USER_NAME, OBJECT_NAME,

EVENT_TIME, STATEMENT_STRING

FROM SYS.AUDIT_LOG

ORDER BY EVENT_TIME DESC

""", conn)

response = openai.ChatCompletion.create(

model="gpt-4o-audit",

messages=[{"role": "system", "content": "You are a SOC analyst."},

{"role": "user", "content": logs.to_json()}])

print(response.choices[0].message.content)

GenAI excelle dans l’explication narrative : “L’utilisateur ALICE a exécuté 87 SELECT sur la table HR.PAYROLL, dépassant de 700 % sa moyenne sur 30 jours.” Ce résumé en français simple apporte bien plus de poids dans un ticket d’incident que le texte SQL brut.

Conclusion : transformer les journaux en actions

Le journal d’audit SAP HANA n’est pas une simple case à cocher pour la conformité ; il constitue le réseau de capteurs pour chaque décision en zéro confiance prise par l’entreprise. En associant les fonctionnalités natives de SAP au masquage en temps réel, à la découverte et aux analyses IA de DataSunrise, les équipes de sécurité transforment les lignes d’une table en informations claires, opportunes et exploitables — exactement ce que demandent aujourd’hui les régulateurs, les dirigeants et les clients.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant