Journal d’audit Amazon Redshift

Amazon Redshift est largement utilisé pour des charges analytiques à grande échelle, supportant des tableaux de bord BI, des pipelines ETL et des requêtes de data science à travers des clusters distribués. À mesure que les environnements Redshift se développent et deviennent partagés entre équipes, applications et services automatisés, les organisations doivent conserver une visibilité fiable sur la manière dont les données sont consultées et modifiées. Cette exigence fait du journal d’audit structuré d’Amazon Redshift un élément fondamental de la sécurité, de la gouvernance et de la conformité réglementaire, étroitement lié à des pratiques plus larges telles que la surveillance des activités de base de données et l’historique des activités de données.

Contrairement aux bases de données transactionnelles, Redshift exécute les requêtes sur plusieurs nœuds de calcul et conserve des métadonnées dans une combinaison de tables système et de journaux de service. Bien que ces enregistrements contiennent des informations précieuses, ils ne sont pas conçus pour fonctionner comme un journal d’audit complet à eux seuls. La reconstitution d’une séquence claire d’événements, la corrélation des utilisateurs aux actions et la preuve de conformité nécessitent souvent un traitement et une corrélation supplémentaires, surtout dans des environnements soumis à des réglementations strictes sur la conformité des données.

Cet article explique le fonctionnement de la journalisation d’audit Amazon Redshift, en se référant aux capacités natives décrites dans la documentation officielle d’Amazon Redshift, et montre comment les plateformes d’audit centralisées étendent les journaux d’audit Redshift pour former une piste d’audit complète et prête à la conformité, alignée avec les exigences modernes de piste d’audit de base de données.

Importance du journal d’audit

Dans des plateformes analytiques comme Amazon Redshift, les données sont souvent consultées simultanément par de nombreux utilisateurs, services et pipelines automatisés. Les requêtes peuvent être générées par des outils BI, des tâches planifiées, des charges de travail de machine learning ou des activités utilisateurs ponctuelles. Sans un journal d’audit fiable, il devient difficile de comprendre qui a accédé à des données spécifiques, comment elles ont été utilisées, et si cet accès était conforme aux politiques internes ou aux exigences réglementaires. Ce défi est d’autant plus marqué dans les environnements qui reposent sur une surveillance continue des activités de base de données pour maintenir une visibilité sur des systèmes distribués.

Un journal d’audit joue un rôle critique dans l’établissement de la responsabilité. Il permet aux organisations de retracer les actions sur la base de données jusqu’aux utilisateurs individuels ou applications, rendant possible l’investigation des incidents, la validation d’une utilisation correcte des données et la résolution de litiges liés à des accès non autorisés ou des modifications inattendues des données. En pratique, ce niveau de traçabilité est un objectif fondamental d’une piste d’audit de base de données bien définie.

Les journaux d’audit sont également essentiels pour la visibilité opérationnelle. Lorsqu’un problème de performance, une anomalie de données ou un changement inattendu de schéma survient, les enregistrements d’audit aident les équipes à reconstituer la séquence d’événements ayant conduit au problème. Cette visibilité réduit le temps d’investigation et facilite une analyse rapide des causes profondes dans des environnements complexes et distribués où maintenir un historique cohérent des activités de données est crucial.

Du point de vue de la conformité, les journaux d’audit servent de preuve formelle lors des revues internes et des audits externes. Des réglementations telles que le RGPD (GDPR), HIPAA, PCI DSS et SOX exigent que les organisations démontrent le contrôle des accès et du traitement des données. Un journal d’audit bien tenu fournit la preuve historique nécessaire pour montrer que les données sensibles ont été consultées de manière appropriée et surveillées de façon cohérente.

Dans les déploiements Redshift à grande échelle, le journal d’audit n’est pas seulement un artefact de sécurité. Il devient un outil opérationnel et de gouvernance qui soutient la confiance, la transparence et le contrôle à long terme des plateformes de données analytiques.

Capacités natives de journalisation d’audit d’Amazon Redshift

Amazon Redshift fournit plusieurs mécanismes natifs pour collecter des données pertinentes pour l’audit concernant l’exécution des requêtes, l’accès des utilisateurs et les activités d’administration. Ces mécanismes exposent une télémétrie de bas niveau pouvant être utilisée pour reconstruire l’activité de base de données, analyser les usages et soutenir les revues de sécurité. Cependant, les données sont réparties entre plusieurs sources, chacune capturant un aspect spécifique du comportement du système.

Tables et vues système

Redshift stocke des informations historiques détaillées sur les requêtes, les utilisateurs et les sessions dans des tables et vues internes système. Ces tables constituent la source principale de visibilité d’audit native et sont couramment interrogées pour l’analyse d’activité et les investigations.

Exécution des requêtes et activité des sessions

La table STL_QUERY capture les métadonnées de haut niveau sur l’exécution des requêtes, incluant la durée d’exécution, l’identité de l’utilisateur et les états d’erreur.

SELECT

query,

userid,

starttime,

endtime,

aborted,

substring

FROM stl_query

ORDER BY starttime DESC

LIMIT 20;

Cette requête permet aux administrateurs de consulter les exécutions récentes de requêtes, d’identifier les requêtes échouées et de corréler le temps d’exécution avec l’activité utilisateur.

La visibilité sur les sessions et les authentifications est assurée via STL_CONNECTION_LOG, qui enregistre à la fois les tentatives de connexion réussies et échouées.

SELECT

recordtime,

remotehost,

username,

event,

pid

FROM stl_connection_log

ORDER BY recordtime DESC

LIMIT 20;

Ces données sont couramment utilisées pour auditer les comportements de connexion, détecter les échecs d’authentification répétés et identifier les sources de connexion inhabituelles.

Modifications du schéma et des objets (DDL)

Les changements structurels sont suivis via la table STL_DDLTEXT, qui enregistre les instructions du langage de définition de données (DDL) exécutées sur le cluster.

SELECT

xid,

starttime,

text

FROM stl_ddltext

ORDER BY starttime DESC

LIMIT 20;

Cette table est essentielle pour auditer l’évolution des schémas, le suivi de la création ou de la suppression de tables, et valider les changements administratifs.

Reconstruction complète du texte SQL

Pour les instructions SQL longues ou complexes, Redshift divise le texte des requêtes en plusieurs segments internes. La vue SVL_STATEMENTTEXT reconstitue ces fragments pour obtenir des instructions lisibles.

SELECT

query,

sequence,

text

FROM svl_statementtext

WHERE query = 123456

ORDER BY sequence;

Cette capacité est particulièrement utile lors de l’audit de SQL généré par des outils BI ou des frameworks ETL produisant des requêtes multipartites.

Activité d’accès et de modification des données

La table STL_SCAN offre une visibilité sur les tables consultées lors de l’exécution des requêtes, y compris le nombre de lignes et le contexte d’exécution.

SELECT

query,

tbl,

rows,

bytes

FROM stl_scan

ORDER BY query DESC

LIMIT 20;

Pour les opérations de modification des données, Redshift expose les activités d’insertion et de suppression via des tables système dédiées.

SELECT

query,

tbl,

rows

FROM stl_insert

ORDER BY query DESC

LIMIT 20;

SELECT

query,

tbl,

rows

FROM stl_delete

ORDER BY query DESC

LIMIT 20;

Ensemble, ces tables permettent aux administrateurs d’analyser l’activité lecture-écriture au niveau des objets. Cependant, toutes les tables système sont locales à chaque nœud et soumises à une rétention limitée. Les enregistrements plus anciens sont automatiquement purgés pendant le fonctionnement du système, et une reconstruction d’audit significative nécessite une corrélation manuelle à travers diverses tables.

Journalisation d’audit de base de données vers Amazon S3

En plus des tables système, Amazon Redshift supporte l’export direct des journaux d’audit vers Amazon S3. Lorsqu’elle est activée, Redshift livre en continu des fichiers journaux vers un bucket S3, offrant un stockage durable indépendant du cycle de vie du cluster.

La journalisation vers S3 se configure au niveau du cluster. Une fois activée, Redshift écrit automatiquement les journaux sans nécessité de configuration au niveau des requêtes.

AuditLogging = Enabled

S3BucketName = redshift-audit-logs

Redshift livre plusieurs types de journaux sur S3, notamment :

- Journaux d’activité utilisateur

- Journaux de connexion

- Journaux d’authentification utilisateur

- Événements DDL et administratifs

Ces journaux sont enregistrés sous forme de fichiers partitionnés par heure et peuvent être utilisés par des systèmes externes. Une pratique courante est de les interroger via Athena ou des pipelines analytiques en aval.

SELECT

user_name,

database_name,

query_text,

record_time

FROM redshift_audit_logs

WHERE record_time > current_timestamp - interval '1 day';

Le stockage des journaux d’audit dans Amazon S3 permet une rétention plus longue, un stockage centralisé et l’intégration avec des outils SIEM ou de conformité. Les journaux conservent les détails bruts d’exécution et d’accès et restent disponibles indépendamment des événements liés au cycle de vie des clusters Redshift.

Parallèlement, les journaux exportés restent des fichiers plats non corrélés. Ils ne fournissent pas de chronologie unifiée d’exécution, de contexte inter-session ni de mécanismes intégrés pour la génération de rapports de conformité ou l’application de politiques.

Journalisation d’audit centralisée Amazon Redshift avec DataSunrise

Pour construire une piste d’audit structurée au-delà de la journalisation native Redshift, les organisations déploient souvent des plateformes d’audit centralisées qui agrègent, normalisent et enrichissent les données d’audit Redshift.

DataSunrise étend la journalisation d’audit Amazon Redshift en opérant comme un moteur centralisé d’audit et d’historique d’activité. Il collecte les événements générés par Redshift et les transforme en enregistrements d’audit structurés et consultables, adaptés à l’analyse opérationnelle et aux workflows de conformité.

Collecte unifiée du journal d’audit

DataSunrise consolide les signaux d’audit Redshift provenant de plusieurs sources en un flux d’audit unique. Cela inclut l’activité des requêtes, les événements d’authentification, les modifications de schéma et l’accès aux objets sensibles. En normalisant ces données, il crée un format d’audit cohérent à travers les sessions, les utilisateurs et les clusters, conforme aux meilleures pratiques pour la surveillance centralisée des activités de base de données.

- DataSunrise agrège les signaux d’audit Amazon Redshift issus des tables système, des journaux exportés et des métadonnées d’accès dans un flux d’audit unifié.

- L’exécution des requêtes, les événements d’authentification, les changements de schéma et l’accès aux objets sensibles sont normalisés en une structure cohérente.

- La collecte unifiée élimine la fragmentation entre sessions, utilisateurs et clusters, permettant une visibilité centralisée de l’audit.

Pistes d’audit à contexte enrichi

Chaque événement d’audit est enrichi de métadonnées contextuelles qui clarifient comment et pourquoi une action a eu lieu. Ce contexte permet aux enregistrements d’audit d’aller au-delà des détails bruts d’exécution et de devenir exploitables pour les investigations et les workflows de conformité, conformément aux objectifs d’une piste d’audit de base de données bien définie.

- Chaque événement d’audit est enrichi avec l’identité de l’utilisateur, son rôle et le contexte de session pour une attribution claire.

- L’application source, le type de client et les horodatages d’exécution sont ajoutés pour fournir un contexte opérationnel.

- Les objets accédés, les catégories de données et la pertinence pour la conformité sont attachés à chaque événement.

- Les enregistrements d’audit enrichis sont adaptés à l’analyse médico-légale et à la production de rapports réglementaires.

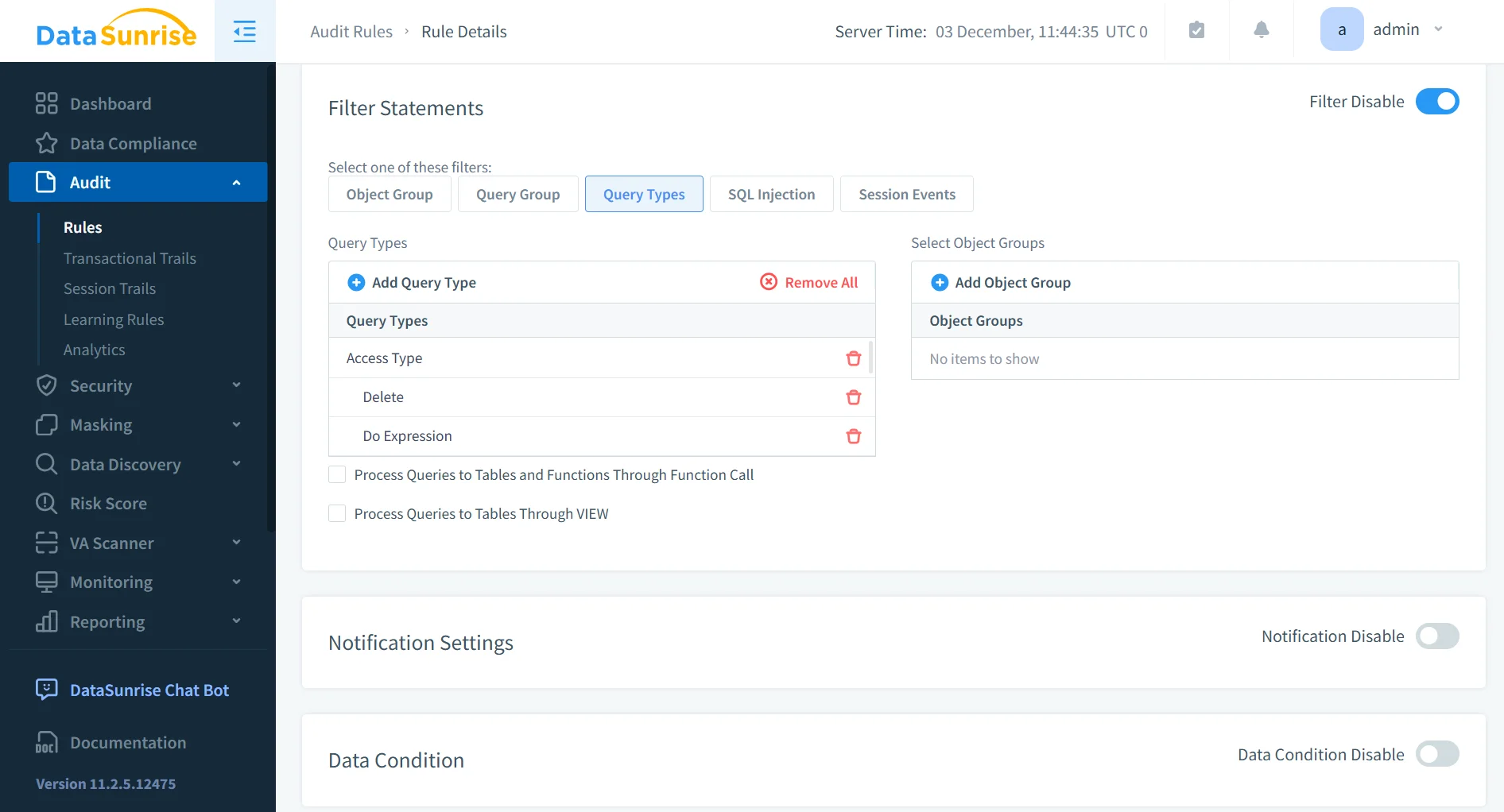

Règles d’audit granulaires

Au lieu de capturer chaque événement de manière indiscriminée, DataSunrise permet des politiques d’audit granulaires qui se concentrent sur les activités à forte valeur et à haut risque. Cette approche sélective reflète les recommandations modernes pour la conception de règles d’audit efficaces dans des environnements complexes de bases de données.

- DataSunrise prend en charge des politiques d’audit fines plutôt qu’une capture massive d’événements.

- Les règles d’audit peuvent cibler des schémas spécifiques, des tables et des catégories de données sensibles.

- Les utilisateurs privilégiés, les comptes de service et les opérations à haut risque comme le DDL ou les exportations massives peuvent être audités de manière sélective.

- Les règles d’audit ciblées réduisent le bruit tout en assurant la capture complète des activités critiques.

Historique d’activité centralisé

Toutes les données d’audit collectées et enrichies par DataSunrise sont stockées dans un historique d’activité centralisé. Ce référentiel fournit une vue continue et ordonnée dans le temps de l’activité des bases de données à travers les environnements Redshift, soutenant l’analyse à long terme de l’historique des activités de données.

- Tous les événements d’audit sont stockés dans un référentiel d’historique d’activité centralisé.

- L’historique d’activité fournit une chronologie continue à travers clusters et environnements.

- La centralisation simplifie les enquêtes et accélère l’analyse des causes racines.

- Une vue unifiée améliore la visibilité opérationnelle dans des environnements analytiques distribués.

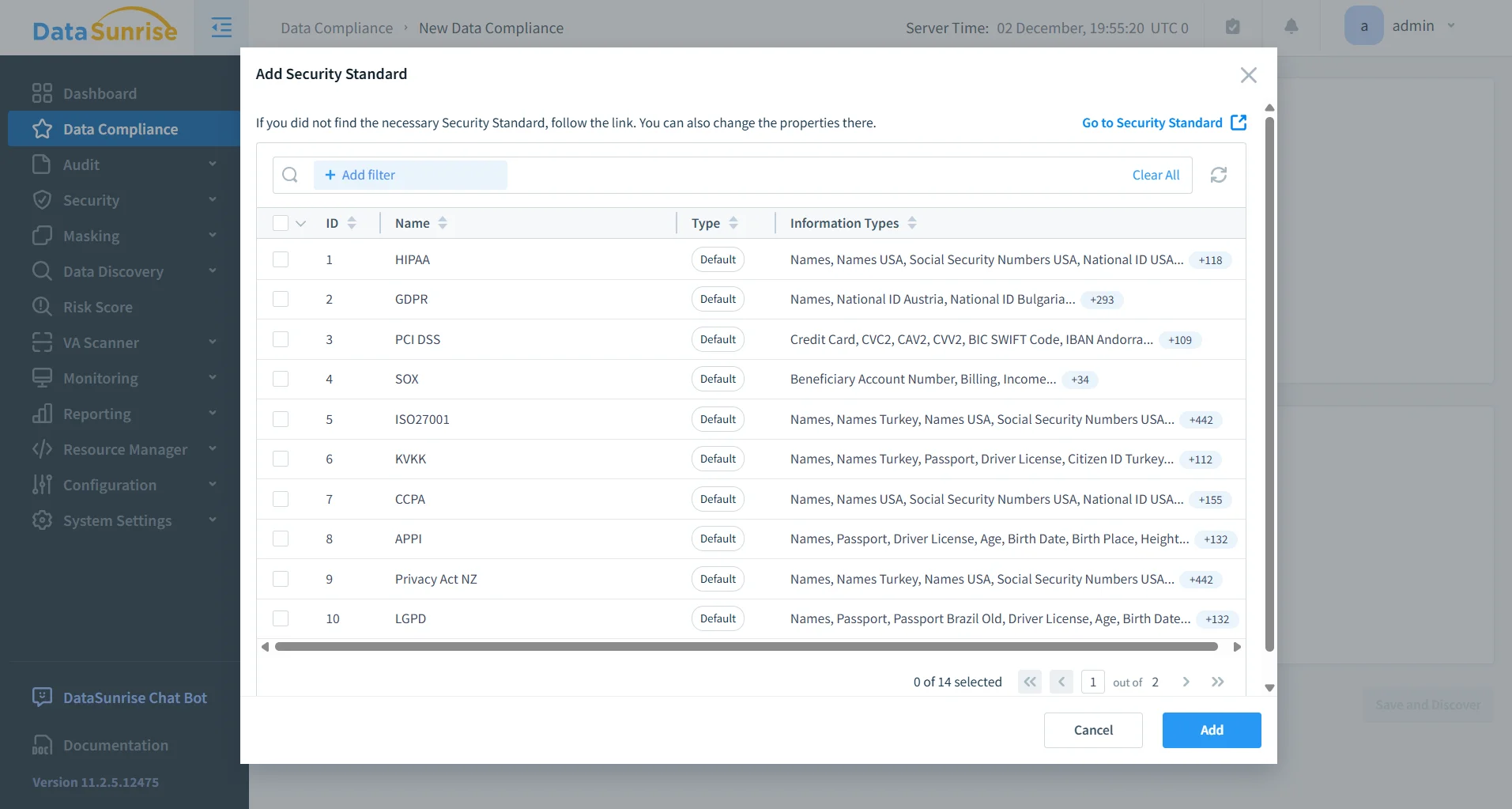

Conformité et alignement réglementaire

Amazon Redshift est fréquemment déployé dans des environnements soumis à des exigences réglementaires strictes. Une stratégie structurée de journalisation d’audit est essentielle pour démontrer le contrôle des accès et du traitement des données, ainsi que pour s’aligner avec des règlementations reconnues en matière de conformité des données.

- Les environnements Amazon Redshift sont souvent régis par le RGPD, HIPAA, PCI DSS et SOX.

- Une stratégie structurée de journal d’audit garantit des enregistrements cohérents et revus de l’activité de base de données.

- Les plateformes d’audit centralisées facilitent la génération de preuves pour les audits et évaluations de conformité.

- La gestion automatisée des données d’audit réduit l’effort manuel et la charge de conformité.

Avantages clés de DataSunrise

| Avantage | Description |

|---|---|

| Collecte unifiée du journal d’audit | Consolide les signaux d’audit Amazon Redshift provenant des tables système, des journaux exportés et des métadonnées d’accès en un flux d’audit unique et normalisé, éliminant la fragmentation entre sessions, utilisateurs et clusters. |

| Pistes d’audit à contexte enrichi | Enrichit chaque événement d’audit avec l’identité utilisateur, rôle, application source, objets accédés, horodatages d’exécution et contexte de conformité pour soutenir les investigations et les rapports. |

| Règles d’audit granulaires | Permet des politiques d’audit fines ciblant des schémas spécifiques, tables, catégories de données sensibles, utilisateurs privilégiés, et opérations à haut risque comme le DDL ou les exportations en masse. |

| Historique d’activité centralisé | Stocke tous les événements d’audit dans un historique d’activité unifié et ordonné dans le temps, offrant une visibilité continue à travers les environnements Redshift et simplifiant l’analyse médico-légale. |

| Conformité et alignement réglementaire | Soutient la conformité au RGPD, HIPAA, PCI DSS et SOX en maintenant des enregistrements cohérents et revus, et en facilitant la génération de preuves pour les audits et évaluations. |

| Réduction de la charge opérationnelle | Minimise la corrélation manuelle et l’analyse des journaux en centralisant, normalisant et structurant les données d’audit pour une revue efficace et une rétention à long terme. |

Conclusion

Amazon Redshift fournit une journalisation d’audit native via des tables système et des fichiers journaux exportés, formant la base du suivi d’activité et de la visibilité opérationnelle. Cependant, produire un enregistrement d’audit structuré et complet dans les environnements distribués nécessite une collecte centralisée et un enrichissement.

En étendant les journaux d’audit Redshift à un historique d’audit unifié et consultable, DataSunrise permet aux organisations d’atteindre une visibilité cohérente, un alignement sur la conformité et une clarté opérationnelle à travers leur infrastructure analytique.

Pour les équipes exploitant Amazon Redshift dans des environnements régulés ou sensibles sur le plan de la sécurité, une stratégie structurée de journal d’audit bâtie sur des capacités centralisées de audit des données est un composant critique d’une gestion responsable des données.