Journal d’Audit Apache Cassandra

Apache Cassandra est une base de données NoSQL distribuée et haute performance, reconnue pour la gestion de volumes massifs de données avec un temps d’arrêt quasi nul. À mesure que les déploiements gagnent en taille et en complexité, il devient essentiel de capturer chaque requête, modification et tentative de connexion. Un Journal d’Audit Apache Cassandra bien implémenté soutient la responsabilisation, garantit la conformité réglementaire et fournit des informations opérationnelles inestimables tant pour les équipes de sécurité que pour les auditeurs.

Pourquoi l’Audit Logging d’Apache Cassandra est Important

Servant de registre de sécurité immuable, les journaux d’audit enregistrent l’historique complet de l’activité de la base de données. Cette capacité permet aux organisations de retracer précisément qui a accédé aux données, quand et comment. De plus, ils peuvent être utilisés pour détecter des comportements suspects, reconstituer des incidents et démontrer la conformité avec des normes telles que le RGPD, HIPAA et PCI DSS. Lorsqu’ils sont associés à des mesures de sécurité des données robustes, les audits agissent également comme un système d’alerte précoce en cas de potentielles violations.

De plus, les industries réglementées telles que la finance ou la santé encourent des pénalités significatives en l’absence de registres d’audit complets. Au-delà de la conformité, ces journaux améliorent l’analyse des performances de la base de données en mettant en lumière des schémas d’accès inefficaces et en orientant l’optimisation des requêtes.

Audit en Temps Réel dans Cassandra

En pratique, l’audit logging natif de Cassandra enregistre des opérations telles que SELECT, INSERT, UPDATE et DELETE, ainsi que les tentatives d’authentification et les modifications de schéma. Ainsi, les organisations peuvent diffuser ces journaux vers des systèmes SIEM ou les intégrer à des outils de surveillance de l’activité de la base de données comme DataSunrise, obtenant ainsi une visibilité en temps réel enrichie avec les rôles des utilisateurs, les adresses IP et les détails des requêtes.

Par exemple, la configuration suivante dans le fichier cassandra.yaml permet d’activer un audit ciblé :

audit_logging_options:

enabled: true

logger: BinAuditLogger

audit_logs_dir: /var/log/cassandra/audit/

included_keyspaces: ["finance", "hr"]

excluded_users: ["monitoring_user"]

Plus précisément, cette configuration enregistre toute l’activité dans les keyspaces finance et hr tout en excluant certains comptes automatisés.

Configuration Native de l’Audit Apache Cassandra

Étapes de Configuration

Pour configurer l’audit logging natif, activez d’abord audit_logging_options dans cassandra.yaml et choisissez un logger approprié, tel que BinAuditLogger. Ensuite, définissez les keyspaces et les utilisateurs à inclure ou à exclure selon vos politiques de sécurité. Une fois les modifications enregistrées, redémarrez les nœuds Cassandra pour les appliquer.

Vérification

Vous pouvez également vérifier que l’audit logging est actif en exécutant la requête suivante sur la table system_views.audit_logs :

SELECT * FROM system_views.audit_logs LIMIT 5;

Audit DataSunrise pour Cassandra

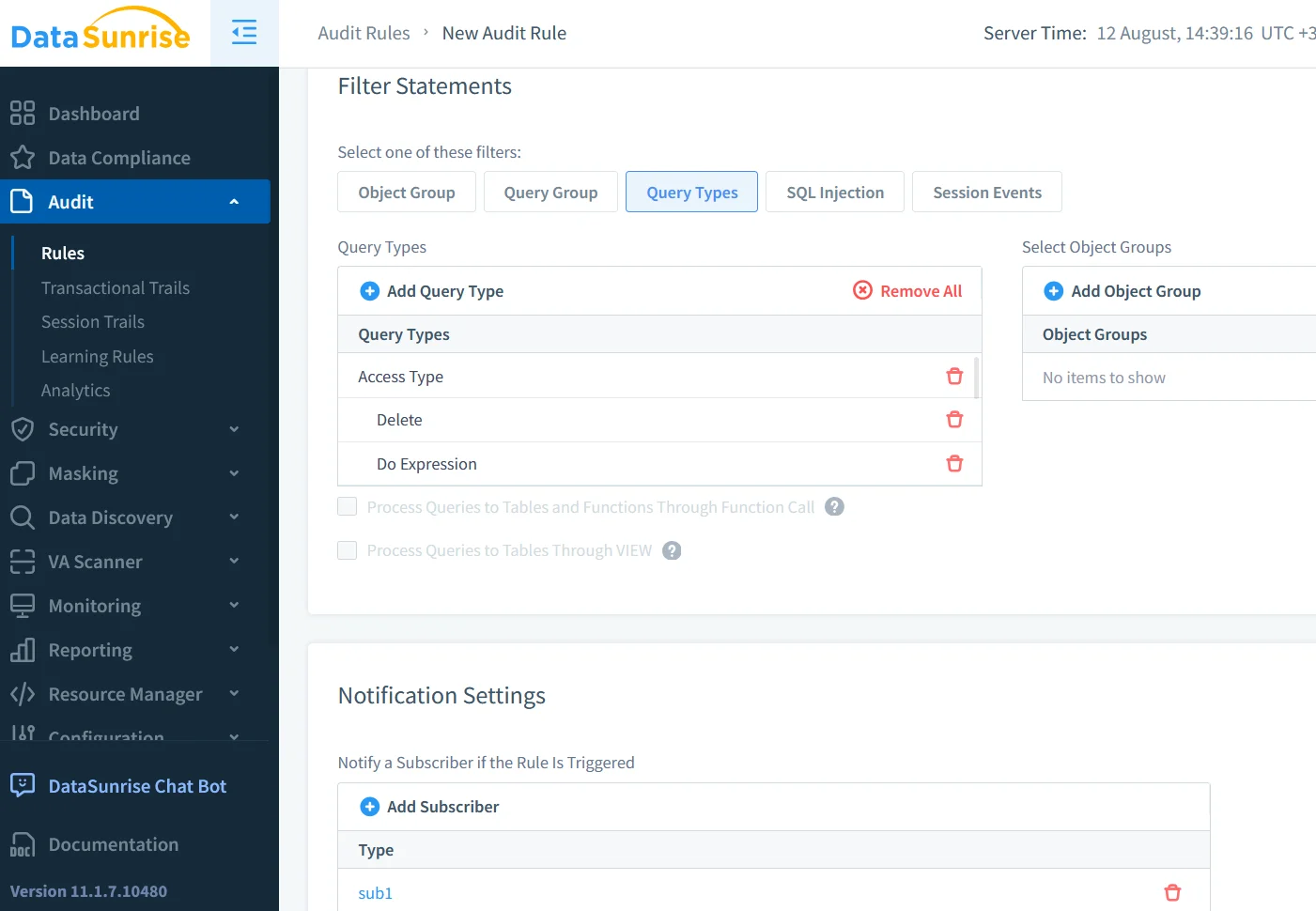

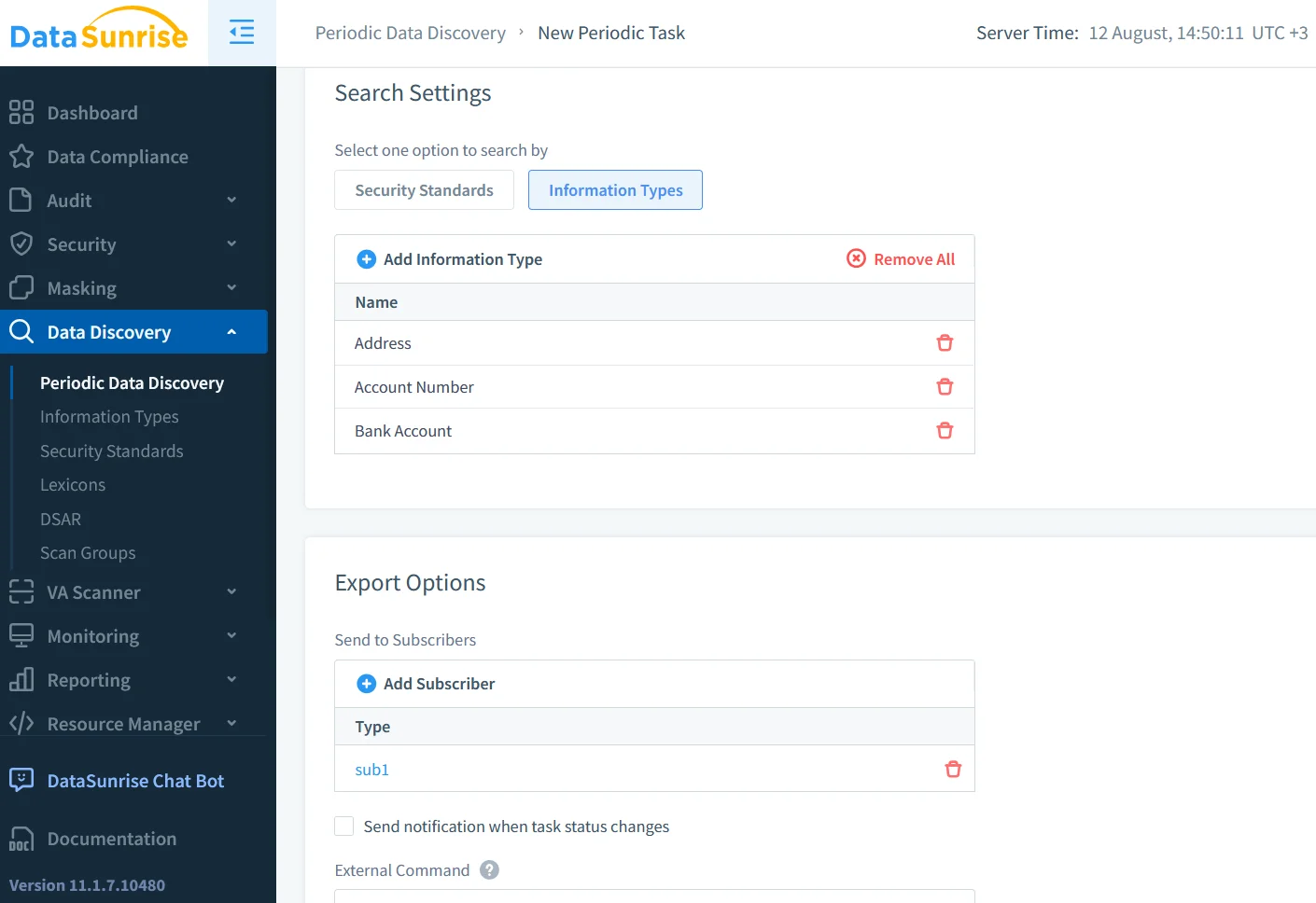

Le Data Audit de DataSunrise s’appuie sur l’audit logging natif en y ajoutant le masquage dynamique des données, la découverte automatisée des données sensibles, l’alerte en temps réel et des tableaux de bord préconfigurés pour la conformité au RGPD, à HIPAA et au PCI DSS.

Grâce à cette approche, les données sensibles ne sont jamais exposées aux utilisateurs non autorisés, même dans les résultats des requêtes.

Avantages en Matière de Sécurité et de Conformité

Lorsque l’audit logging natif de Cassandra est combiné avec DataSunrise, le résultat est une posture de sécurité globale renforcée. Par exemple, les organisations bénéficient d’une inspection améliorée des requêtes avec des contrôles d’accès basés sur les rôles, d’un stockage de l’audit inviolable et d’une détection précoce des problèmes grâce au masquage et aux alertes. De plus, le DataSunrise Compliance Manager simplifie la génération de rapports, aidant les équipes à préparer les preuves pour les audits en moins de temps. Cette approche en couches non seulement satisfait aux exigences réglementaires, mais améliore également la résilience opérationnelle.

| Fonctionnalité | Audit natif de Cassandra | Amélioration DataSunrise |

|---|---|---|

| Capture d’Événements | Enregistre les opérations CRUD, les tentatives de connexion et les modifications de schéma. | Enrichit les événements avec le rôle de l’utilisateur, l’IP source et le contexte de la requête. |

| Alertes en Temps Réel | Nécessite des scripts externes ou des règles SIEM. | Alertes intégrées basées sur des politiques via email, chat ou SIEM. |

| Masquage des Données | Non supporté nativement. | Masquage dynamique lors de la requête avec des politiques basées sur les rôles. |

| Support de la Conformité | Journaux d’audit de base pour rapports manuels. | Tableaux de bord pour vérifications de conformité RGPD, HIPAA, PCI DSS. |

Intégration avec des Outils Externes

Les journaux d’audit peuvent être exportés vers la stack ELK pour la visualisation, Splunk pour la corrélation d’événements, ou Prometheus/Grafana pour la surveillance des performances. De plus, des guides de configuration plus détaillés sont disponibles dans la Documentation Apache Cassandra et dans le Guide d’Audit Logging DataStax. Pour consulter le code de référence et les meilleures pratiques, vous pouvez également consulter le dépôt GitHub d’Apache Cassandra. En intégrant ces outils et les analyses de DataSunrise, les équipes peuvent effectuer une détection d’incidents quasi en temps réel et des investigations forensiques.

Exemple de Flux de Travail Hybride

Dans un déploiement hybride, les journaux d’audit natifs de Cassandra enregistrent toutes les opérations CRUD et les événements d’authentification, qui sont ensuite transférés vers DataSunrise pour être enrichis et masqués. Une activité suspecte déclenche immédiatement des alertes, et les journaux enrichis sont envoyés à un SIEM pour une conservation à long terme et la génération de rapports de conformité. Ce modèle garantit une couverture d’audit complète sans compromettre les performances.

Réflexions Finales

Un Journal d’Audit Apache Cassandra n’est pas uniquement une nécessité de conformité — c’est un outil stratégique de sécurité. Combiner l’audit logging natif de Cassandra avec les capacités avancées de DataSunrise permet aux organisations de surveiller l’activité de la base de données en temps réel, de protéger automatiquement les informations sensibles et de simplifier la préparation des audits. À mesure que les environnements de données évoluent, cette approche en couches garantit que Cassandra reste sécurisé, conforme et résilient face aux menaces internes comme externes.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant