Meilleures pratiques pour la journalisation AWS OpenSearch

Introduction

Dans le monde actuel, toutes les entreprises, quelle que soit leur taille, doivent pouvoir rechercher, analyser rapidement et visualiser de grandes quantités de données. AWS OpenSearch, anciennement connu sous le nom d’Amazon Elasticsearch Service, s’est imposé comme une solution puissante pour répondre à ces besoins. Un grand pouvoir implique également de grandes responsabilités, notamment en matière de sécurité des données et de conformité. C’est ici que la journalisation AWS OpenSearch intervient, en fournissant un mécanisme robuste pour surveiller et auditer vos domaines OpenSearch.

Cet article va explorer en détail les complexités de la journalisation AWS OpenSearch, en examinant son importance, son implémentation et les meilleures pratiques. Que vous soyez expérimenté ou débutant avec AWS, ce guide vous aidera à utiliser efficacement la journalisation OpenSearch.

Qu’est-ce que AWS OpenSearch ?

Avant de plonger dans la journalisation, passons brièvement en revue ce qu’est AWS OpenSearch. AWS OpenSearch est un service géré qui facilite le déploiement, l’exploitation et la mise à l’échelle des clusters OpenSearch dans le Cloud AWS. Il offre un puissant moteur de recherche et d’analyse capable de gérer de gros volumes de données en quasi temps réel.

Comprendre la journalisation AWS OpenSearch

L’essence de la journalisation OpenSearch

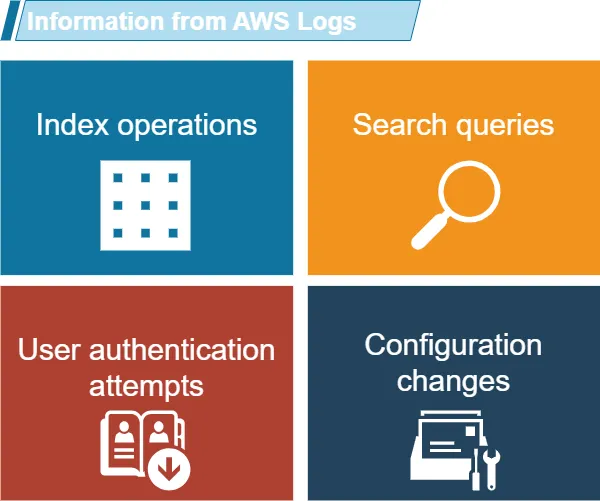

Au cœur de la journalisation AWS OpenSearch se trouve une fonctionnalité qui vous permet de surveiller et d’auditer les activités au sein de vos domaines OpenSearch. Elle fournit des informations détaillées sur diverses opérations, y compris :

Cette capacité de journalisation est cruciale pour maintenir la sécurité des données, résoudre les problèmes et garantir la conformité aux divers règlements.

Types de journaux dans AWS OpenSearch

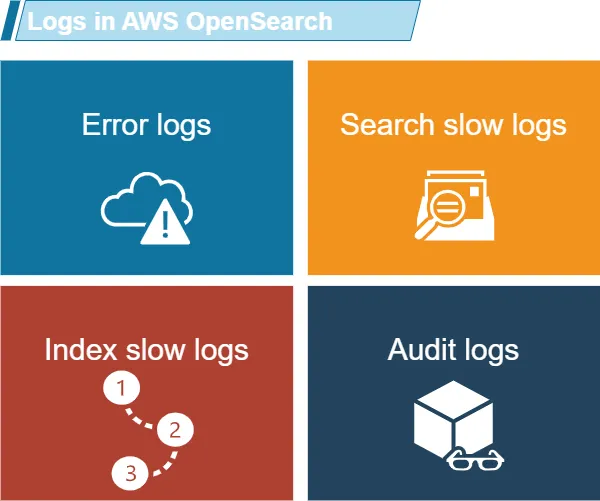

AWS OpenSearch propose plusieurs types de journaux :

Chacun de ces types de journaux remplit une fonction spécifique, en offrant des informations sur différents aspects des performances et de la sécurité de votre domaine OpenSearch.

Mise en œuvre de la journalisation AWS OpenSearch

Configuration des journaux d’erreurs

Les journaux d’erreurs sont essentiels pour identifier et résoudre les problèmes dans votre domaine OpenSearch. Voici comment vous pouvez les activer :

- Accédez à la console AWS OpenSearch Service

- Sélectionnez votre domaine

- Cliquez sur l’onglet “Journaux”

- Activez les “Journaux d’erreurs” et choisissez un groupe de journaux CloudWatch

Exemple :

aws opensearch update-domain-config --domain-name my-domain --log-publishing-options "ErrorLogEnabled=true,CloudWatchLogsLogGroupArn=arn:aws:logs:us-west-2:123456789012:log-group:/aws/opensearch/domains/my-domain/error-logs"

Après activation, vous pourriez voir des journaux tels que :

[2023-07-02T12:00:00,000][ERROR][o.e.b.ElasticsearchUncaughtExceptionHandler] fatal error in thread [main]

java.lang.OutOfMemoryError: Java heap space

Cela indique un problème potentiel de mémoire qui doit être résolu.

Configuration des journaux lents

Les journaux lents aident à identifier les goulots d’étranglement en matière de performance. Pour les configurer :

- Dans la console OpenSearch Service, sélectionnez votre domaine

- Accédez à la section “Journaux lents”

- Activez les journaux lents pour les recherches et l’indexation

- Définissez des seuils appropriés

Exemple de configuration :

PUT _cluster/settings

{

"transient": {

"search.slowlog.threshold.query.warn": "10s",

"search.slowlog.threshold.fetch.warn": "1s",

"indexing.slowlog.threshold.index.warn": "10s"

}

}Cette configuration fixe des seuils d’avertissement pour les recherches lentes et les opérations d’indexation.

Journalisation d’audit AWS OpenSearch

Importance de la journalisation d’audit

La journalisation d’audit est un aspect essentiel de la journalisation AWS OpenSearch, notamment pour la sécurité des données et la conformité. Elle fournit un enregistrement détaillé des activités des utilisateurs, vous aidant à surveiller qui a accédé à quelles données et quand.

Activation de la journalisation d’audit

Pour activer la journalisation d’audit :

- Accédez à la console AWS OpenSearch Service

- Sélectionnez votre domaine et cliquez sur “Modifier”

- Dans la section “Contrôle d’accès granulaire”, activez la journalisation d’audit

- Choisissez les événements de journal d’audit que vous souhaitez capturer

Exemple de configuration :

PUT _plugins/_security/api/audit/config

{

"enabled": true,

"audit": {

"enable_rest": true,

"disabled_rest_categories": [

"AUTHENTICATED",

"GRANTED_PRIVILEGES"

],

"enable_transport": true,

"disabled_transport_categories": [

"AUTHENTICATED",

"GRANTED_PRIVILEGES"

],

"resolve_bulk_requests": true,

"log_request_body": true,

"resolve_indices": true,

"exclude_sensitive_headers": true

}

}Cette configuration active une journalisation d’audit complète, en excluant certains événements moins critiques afin de réduire le volume des journaux.

Sécurité des données OpenSearch

Exploiter les journaux pour une sécurité renforcée

La journalisation AWS OpenSearch joue un rôle crucial dans le maintien de la sécurité des données. En analysant les journaux, vous pouvez :

- Détecter les tentatives d’accès non autorisées

- Identifier d’éventuelles violations de données

- Surveiller les activités des utilisateurs

Meilleures pratiques pour la sécurité OpenSearch

Pour maximiser les avantages de sécurité offerts par la journalisation :

- Examinez régulièrement les journaux d’audit

- Configurez des alertes pour les activités suspectes

- Utilisez les données des journaux pour les rapports de conformité

Exemple de configuration d’alerte via CloudWatch :

aws cloudwatch put-metric-alarm \ --alarm-name "UnauthorizedAccessAttempts" \ --alarm-description "Alarm when there are multiple unauthorized access attempts" \ --metric-name "UnauthorizedAccessCount" \ --namespace "AWS/ES" \ --statistic "Sum" \ --period 300 \ --threshold 5 \ --comparison-operator GreaterThanThreshold \ --dimensions Name=DomainName,Value=my-domain \ --evaluation-periods 1 \ --alarm-actions arn:aws:sns:us-west-2:123456789012:SecurityAlerts

Cela configure une alerte qui se déclenche lorsqu’il y a plus de 5 tentatives d’accès non autorisées en l’espace de 5 minutes.

Techniques de journalisation avancées

Analyser les journaux avec OpenSearch Dashboards

OpenSearch Dashboards (anciennement Kibana) offre des capacités de visualisation puissantes pour vos journaux. Pour le configurer :

- Accédez à OpenSearch Dashboards via la console AWS

- Créez un modèle d’index correspondant à vos indices de journaux

- Construisez des visualisations et des tableaux de bord

Exemple de requête pour visualiser les requêtes lentes :

GET opensearch_dashboards_sample_data_logs/_search

{

"size": 0,

"aggs": {

"slow_queries": {

"range": {

"field": "response.duration",

"ranges": [

{ "from": 1000 }

]

}

}

}

}Cette requête agrège toutes les demandes ayant pris plus d’une seconde.

Intégration avec AWS CloudTrail

Pour obtenir une traçabilité d’audit plus complète, intégrez la journalisation OpenSearch avec AWS CloudTrail :

- Activez CloudTrail dans votre compte AWS

- Configurez CloudTrail pour enregistrer les appels d’API OpenSearch

- Analysez les journaux CloudTrail en parallèle avec les journaux OpenSearch

Dépannage des problèmes courants de journalisation

Journaux manquants

Si vous ne voyez pas les journaux attendus :

- Vérifiez que la journalisation est activée pour le type de journal spécifique

- Vérifiez les autorisations IAM pour la livraison des journaux

- Assurez-vous que le groupe de journaux CloudWatch existe et dispose des autorisations correctes

Volume de journaux élevé

Si vous générez trop de journaux :

- Ajustez les niveaux de journalisation (par exemple, augmentez les seuils pour les journaux lents)

- Utilisez des filtres de journaux pour vous concentrer sur les événements importants

- Utilisez des outils d’agrégation de journaux pour une analyse efficace des données

Exemple de requête CloudWatch Logs Insights pour identifier les sources générant un volume élevé de journaux :

fields @timestamp, @message | stats count(*) as count by bin(30m) | sort count desc | limit 10

Cette requête montre les 10 périodes de 30 minutes ayant le plus fort volume de journaux.

Résumé et Conclusion

La journalisation AWS OpenSearch est un outil puissant pour maintenir la sécurité, la performance et la conformité de vos domaines OpenSearch. Vous pouvez apprendre énormément sur la performance de votre site web ou de votre système en utilisant les journaux d’erreurs, les journaux lents et les journaux d’audit. Ces journaux fournissent des informations précieuses sur le fonctionnement de votre site ou système. En les analysant, vous pouvez identifier des problèmes et apporter des améliorations pour optimiser la fonctionnalité globale.

Gardez ces points clés à l’esprit :

- Activez une journalisation complète pour vos domaines OpenSearch

- Examinez et analysez régulièrement vos journaux

- Utilisez les journaux pour la surveillance de la sécurité et les rapports de conformité

- Intégrez-les avec d’autres services AWS tels que CloudTrail pour une vision globale

- Optimisez votre stratégie de journalisation pour équilibrer la profondeur des informations et l’utilisation des ressources

En suivant ces pratiques, vous pouvez exploiter pleinement AWS OpenSearch tout en garantissant une sécurité et des performances de haut niveau.

Pour des outils conviviaux et flexibles en matière de sécurité des bases de données, d’audit et de conformité, envisagez d’explorer les offres de DataSunrise. Visitez notre site web à datasunrise.com pour une démonstration en ligne et découvrez comment nous pouvons améliorer votre stratégie de protection des données.