Comment Masquer les Données Sensibles dans MariaDB

MariaDB alimente les systèmes transactionnels, les applications destinées aux clients, les charges de travail analytiques et les outils internes au sein de nombreuses organisations. À mesure que ces environnements se développent, la même base de données sert souvent simultanément des développeurs, des analystes, des ingénieurs support et des services automatisés. Par conséquent, les équipes font face à un défi récurrent : permettre l’accès aux structures de données réelles tout en empêchant l’exposition des valeurs sensibles.

Pour répondre à cette problématique, les organisations utilisent le masquage des données pour transformer des champs sensibles tels que les e-mails, les identifiants personnels ou les données de paiement avant que les résultats des requêtes n’atteignent les utilisateurs finaux. Contrairement au chiffrement, le masquage ne modifie pas la façon dont les applications stockent les données. Il contrôle plutôt ce que les utilisateurs voient au moment de la requête ou via des chemins d’accès contrôlés. En conséquence, le masquage devient une extension pratique des stratégies plus larges de sécurité des données.

Dans cet article, nous expliquons comment les équipes peuvent mettre en place le masquage des données sensibles dans MariaDB en utilisant des mécanismes natifs. De plus, nous montrons comment des plateformes centralisées telles que DataSunrise élargissent le masquage en un processus piloté par des politiques, auditable et conforme aux exigences réglementaires.

Qu’est-ce que le Masquage des Données ?

Le masquage des données remplace les valeurs sensibles par des représentations obfusquées, tronquées ou sous forme de jetons tout en conservant les données originales en stockage. Au lieu d’exposer les valeurs complètes, le système retourne uniquement des résultats masqués aux utilisateurs ou processus qui ne nécessitent pas une visibilité complète des données.

Contrairement au chiffrement, le masquage se concentre sur le contrôle de l’exposition des données plutôt que sur la protection des données stockées. En interne, la base de données continue de fonctionner sur les valeurs réelles. Pendant ce temps, elle transforme sélectivement les résultats des requêtes selon le contexte d’accès. Pour cette raison, les organisations appliquent fréquemment le masquage dans le cadre de stratégies plus larges de sécurité des données dans des environnements de bases de données partagées.

En pratique, les organisations utilisent le masquage des données pour protéger les informations personnellement identifiables (PII) dans les environnements partagés. Parallèlement, le masquage permet un accès sécurisé pour les équipes d’analytique, de tests et de support. De plus, il aide à réduire les risques internes sans redessiner les schémas ou applications et soutient l’alignement avec les exigences réglementaires telles que le RGPD, HIPAA et PCI DSS au sein d’un programme structuré de conformité des données .

Les organisations peuvent appliquer le masquage soit de manière statique, soit dynamique. Le masquage statique modifie de façon permanente les valeurs stockées, ce que les équipes appliquent généralement sur des copies non destinées à la production. En revanche, le masquage dynamique transforme les valeurs au moment de la requête. Ainsi, les données sensibles restent intactes tout en gardant un accès strictement contrôlé.

Approches Natives du Masquage des Données dans MariaDB

MariaDB ne comprend pas de moteur de masquage dynamique intégré et piloté par des politiques. Le masquage est typiquement implémenté en utilisant des constructions SQL et des modèles d’accès qui contrôlent la manière dont les données sont exposées. Ces approches sont souvent utilisées dans le cadre de stratégies basiques de masquage des données dans des environnements sans application centralisée.

Vues avec Colonnes Transformées

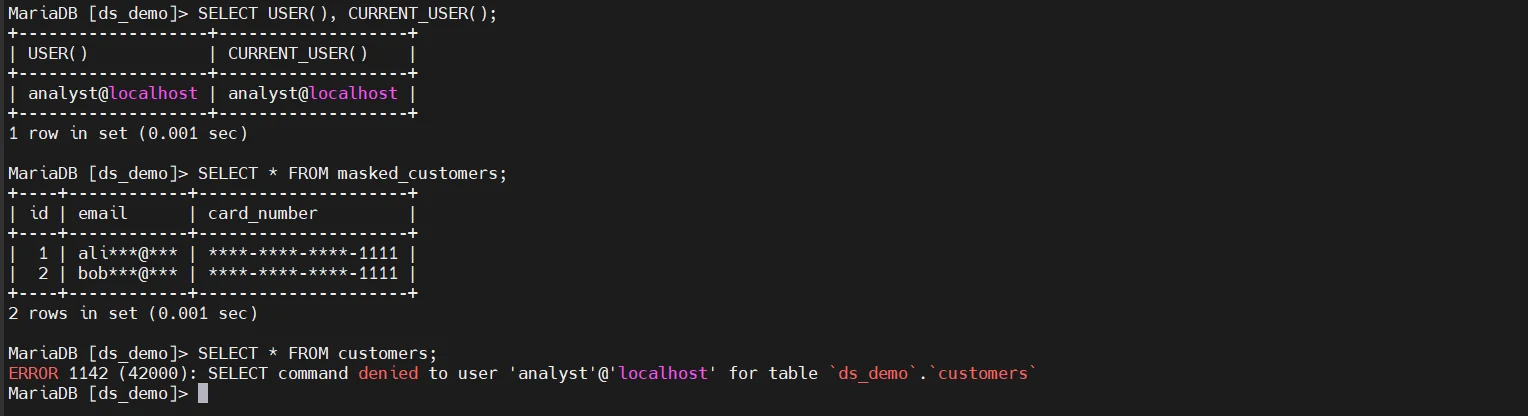

Une technique courante consiste à exposer les données sensibles via des vues SQL qui appliquent des transformations de masquage.

Les applications et utilisateurs interrogent la vue au lieu de la table de base et reçoivent une sortie masquée, tandis que les données originales restent inchangées. Cette méthode est souvent combinée avec des contrôles d’accès pour restreindre l’accès direct aux tables.

Fonctions Stockées pour un Masquage Conditionnel

La logique de masquage peut aussi être encapsulée dans des fonctions stockées et réutilisée dans les requêtes ou vues.

/*CREATE FUNCTION mask_email(val VARCHAR(255))

RETURNS VARCHAR(255)

DETERMINISTIC

RETURN CONCAT(LEFT(val, 2), '***@***');*/

Cette approche centralise la logique de formatage mais dépend toujours d’un usage cohérent à travers les applications et requêtes, notamment dans les environnements où l’application du contrôle d’accès basé sur les rôles (RBAC) n’est pas en place.

Copies Séparées de Données Masquées

Un autre modèle consiste à créer des tables ou schémas séparés avec des valeurs masquées en permanence. Ceci est couramment utilisé dans des environnements de développement, de test ou d’analyse.

/*INSERT INTO customers_masked

SELECT

id,

CONCAT(LEFT(email, 3), '***@***'),

NULL

FROM customers;*/

Le jeu de données masqué peut être partagé en toute sécurité sans exposer les données de production, notamment dans les workflows liés à la gestion des données de test.

Masquage Centralisé des Données pour MariaDB avec DataSunrise

DataSunrise introduit une couche de masquage centralisée en amont de MariaDB qui applique le masquage indépendamment de la structure SQL, des vues ou de la logique applicative. Cette approche supprime la nécessité d’intégrer la logique de masquage dans les objets de base de données ou les requêtes applicatives.

Tout le trafic SQL est traité par le moteur DataSunrise avant d’atteindre MariaDB. Les règles de masquage sont appliquées en temps réel selon des attributs contextuels tels que l’identité de l’utilisateur, le rôle, l’IP source, les paramètres de session et les colonnes accédées. Le schéma de base de données et les données stockées restent inchangés, ce qui permet d’introduire ou de modifier les politiques de masquage sans impacter les applications existantes.

Parce que l’application des règles de masquage se fait en dehors du moteur de base de données, les mêmes règles peuvent être appliquées de manière cohérente sur plusieurs instances et environnements MariaDB dans le cadre d’une stratégie centralisée de sécurité des données.

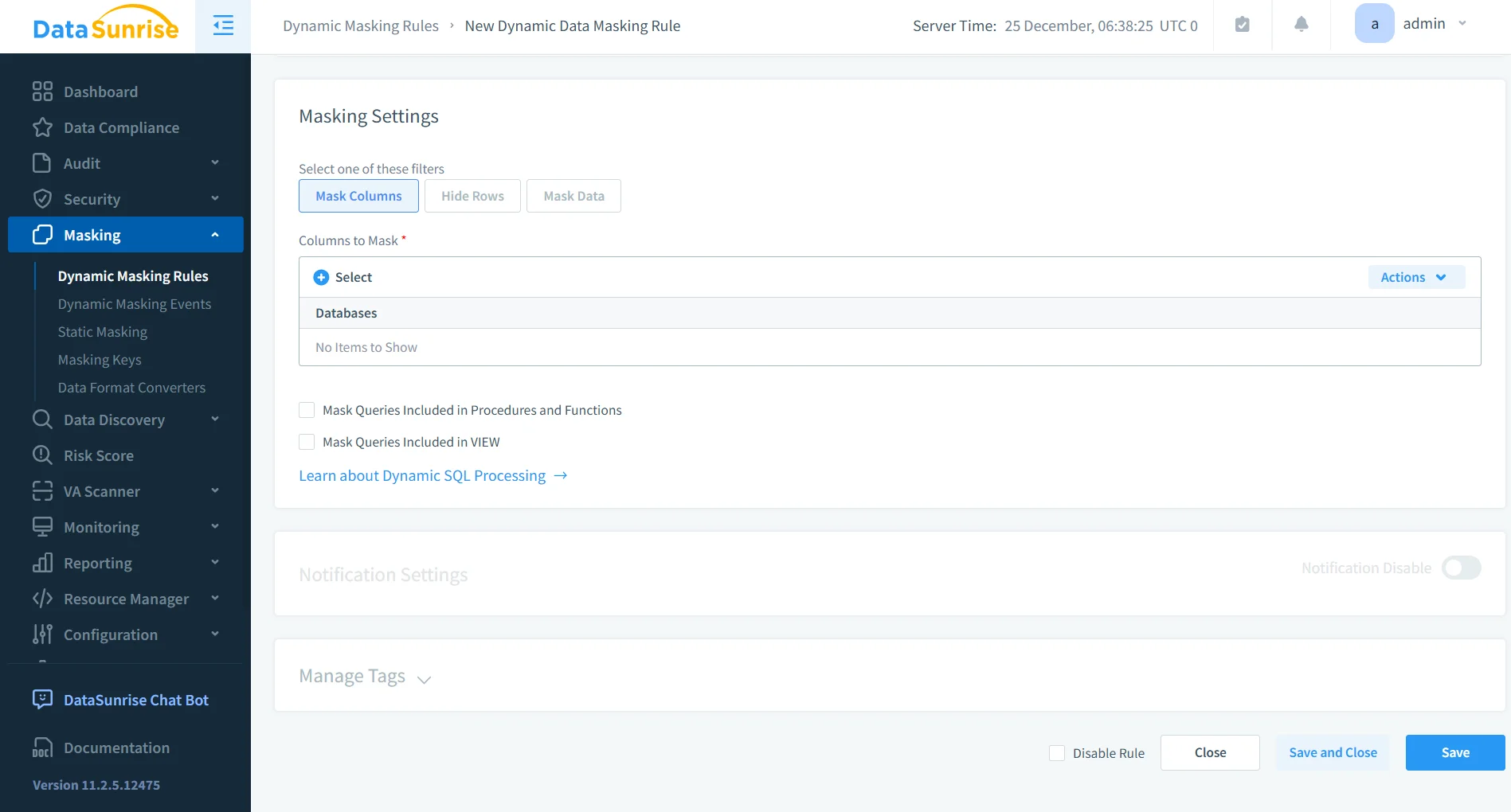

Définition des Règles de Masquage pour MariaDB

Un workflow typique de masquage dans DataSunrise inclut :

- la connexion de l’instance MariaDB à la plateforme DataSunrise

- l’identification des tables et colonnes sensibles, souvent basée sur une découverte automatisée des données

- la définition de formats de masquage adaptés à chaque type de données

- l’attribution des règles de visibilité aux utilisateurs, rôles ou groupes

Les règles de masquage sont évaluées dynamiquement au moment de la requête. Une fois activées, elles prennent effet immédiatement sans redémarrage de base de données ni modification des applications. Cela permet d’ajuster à la demande les politiques d’exposition des données, par exemple lors d’audits, de réponses à incidents ou de changements de rôle.

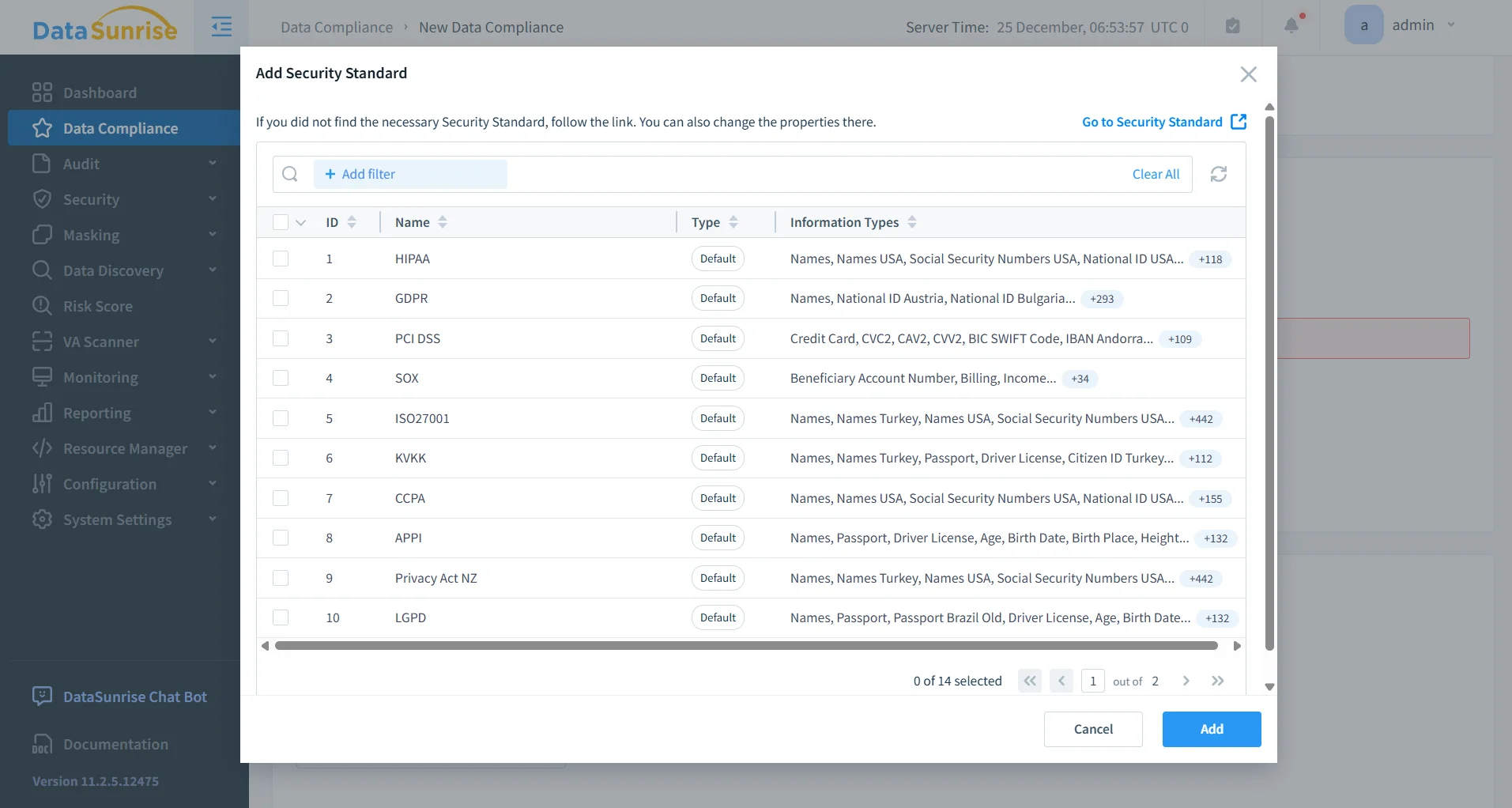

Cas d’Usage du Masquage Axés sur la Conformité

Le masquage dynamique dans MariaDB soutient directement les scénarios réglementaires où l’exposition des données sensibles doit être strictement contrôlée et démontrable.

RGPD

Les données personnelles telles que noms, e-mails et identifiants peuvent être masquées dynamiquement pour les utilisateurs non privilégiés, soutenant ainsi les principes de minimisation des données et d’accès basé sur les rôles requis par le RGPD.HIPAA

Les identifiants patients et attributs réglementés restent protégés dans les systèmes opérationnels tout en permettant les flux cliniques, de reporting et analytiques sans duplication des données.PCI DSS

Les données de détenteurs de carte sont masquées lors de l’exécution des requêtes, empêchant toute exposition non autorisée tout en préservant l’intégrité des enregistrements de paiement stockés.

En combinant le masquage en temps réel avec la génération automatique de rapports de conformité,

DataSunrise réduit l’effort opérationnel nécessaire pour démontrer le respect durant les audits et contrôles réglementaires.

Application en Temps Réel et Visibilité

Chaque requête traitée via la couche de masquage est capturée dans un flux d’audit unifié. Cela crée une traçabilité directe entre les tentatives d’accès et les comportements de masquage appliqués.

Les équipes de sécurité et de conformité peuvent clairement déterminer :

- quels utilisateurs ont accédé aux colonnes sensibles

- quelles règles de masquage ont été déclenchées

- quand et d’où l’accès a eu lieu

Le masquage et la surveillance fonctionnent comme un seul plan de contrôle plutôt que des mécanismes séparés, permettant aux équipes de corréler l’accès aux données, les décisions de masquage et le comportement des utilisateurs dans un contexte d’investigation unique. Cette intégration étroite avec la surveillance de l’activité des bases de données soutient à la fois les enquêtes de sécurité et la collecte de preuves de conformité.

Avantages Clés de DataSunrise

| Avantage | Description |

|---|---|

| Application Centralisée des Politiques | Les règles de masquage sont définies et appliquées depuis un unique plan de contrôle, garantissant une protection cohérente des données sur toutes les instances et environnements MariaDB. |

| Masquage Dynamique en Temps Réel | Les données sensibles sont masquées au moment de la requête selon l’identité, le rôle et le contexte de l’utilisateur, sans modifier les schémas ni les valeurs stockées. |

| Visibilité Conforme aux Exigences | Les actions de masquage sont entièrement traçables et corrélées avec l’activité utilisateur, simplifiant la préparation des audits et la collecte de preuves réglementaires. |

| Simplicité Opérationnelle | Les politiques de masquage peuvent être introduites, mises à jour ou révoquées instantanément sans redémarrage de base de données ni modification des applications. |

Conclusion

MariaDB fournit des outils SQL flexibles qui permettent aux équipes d’implémenter le masquage des données via des vues, des fonctions et des copies contrôlées des données. Ces techniques sont efficaces pour des cas d’usage ciblés et des environnements isolés, en particulier lorsqu’elles sont combinées avec les pratiques fondamentales de sécurité des données.

Pour les organisations exploitant MariaDB dans des contextes partagés ou réglementés, des plateformes de masquage centralisées telles que DataSunrise étendent ces capacités en une couche de protection pilotée par politique. En appliquant le masquage indépendamment des applications et des schémas, les organisations obtiennent une visibilité cohérente, un contrôle renforcé et une conformité alignée avec les exigences modernes de conformité.

En pratique, cela transforme MariaDB d’un simple stockage permissif en une plateforme gouvernée où l’exposition des données sensibles est intentionnelle, mesurable et auditable.