Masquage statique des données

Introduction

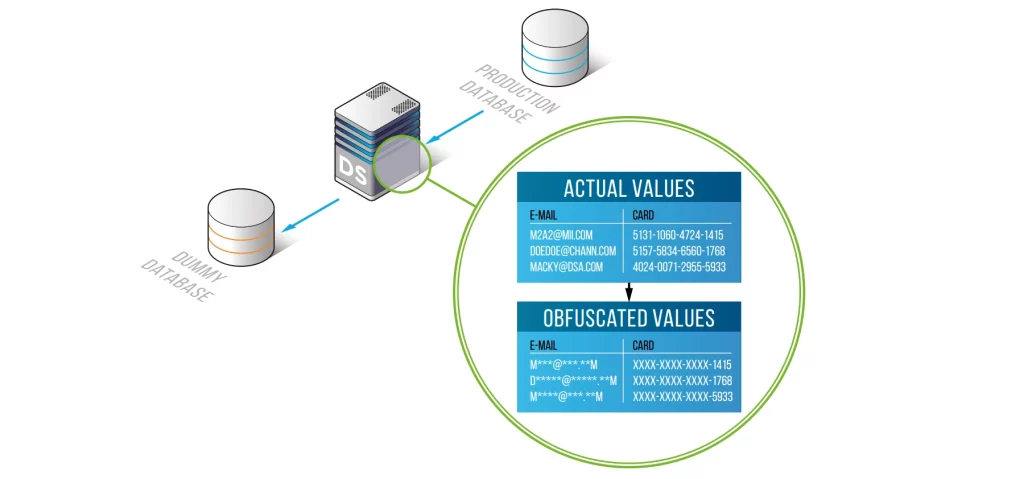

Le masquage statique des données sécurise les informations sensibles en générant une copie non-production des tables de base de données où les champs confidentiels sont remplacés par des valeurs réalistes et anonymisées. Comme l’ensemble de données conserve sa structure et son format d’origine, il peut être utilisé en toute sécurité pour les tests, l’analyse, le développement ou la formation — tout en dissimulant les contenus réglementés tels que les informations personnelles identifiables (PII), les dossiers financiers ou les informations de santé.

Cet article décrit le fonctionnement du masquage statique des données, ses différences avec le masquage dynamique et pourquoi il est essentiel pour la conformité et la sécurité. Il explique également comment DataSunrise simplifie le déploiement, maintient l’intégrité référentielle et automatise le masquage sur diverses plateformes de base de données.

Masquage statique vs masquage dynamique : différences clés

Les deux techniques protègent les champs sensibles, mais elles répondent à des besoins opérationnels différents.

Le masquage statique des données génère une nouvelle copie masquée de la base de données dans laquelle les contenus sensibles sont remplacés par des valeurs synthétiques — idéal pour le développement/test, les transmissions aux fournisseurs et le partage de données en toute sécurité.

Par contre, le masquage dynamique s’exécute en temps réel — masquant les résultats de requête en fonction du contexte d’accès sans modifier les données stockées — ce qui est idéal pour le contrôle d’accès en production dans les applications.

| Fonctionnalité | Masquage statique | Masquage dynamique |

|---|---|---|

| Fonctionnement | Crée une copie masquée de la base de données | Modifie le résultat de la requête en temps réel |

| Cas d’utilisation | Développement/test, accès externe | Contrôle d’accès en production |

| Performance | Pas d’impact en temps réel | Appliqué à la volée |

| Sécurité des données | Sûr pour l’exportation/le partage | Nécessite des politiques de protection en temps réel |

Quand le masquage statique est pertinent

Le masquage statique des données est particulièrement utile lorsque des informations doivent quitter leur système d’origine pour être utilisées dans un environnement non-production. Les scénarios courants incluent :

- Bacs à sable pour développeurs : Construisez et testez sur des ensembles de données réalistes sans exposer de véritables PII ou numéros de cartes.

- Assurance qualité et préproduction : Validez le comportement de l’application dans des conditions proches de la production sans risque de non-conformité.

- Formation : Utilisez des enregistrements réalistes mais anonymisés pour l’intégration ou le développement de compétences.

- Partage avec des tiers : Fournissez aux analystes, contractuels ou fournisseurs des copies sécurisées des données nécessaires.

- Migrations vers le cloud et sauvegardes : Exportez des données masquées pour le stockage ou la migration afin de minimiser l’exposition lors du transit.

Avec DataSunrise, ces flux de travail sont automatisés et cohérents. Le masquage préservant le format permet de conserver la facilité d’utilisation des ensembles de données, l’intégrité référentielle est maintenue et des tâches planifiées garantissent que chaque copie reste conforme sans nécessiter de scripts manuels.

Comment DataSunrise applique le masquage statique des données

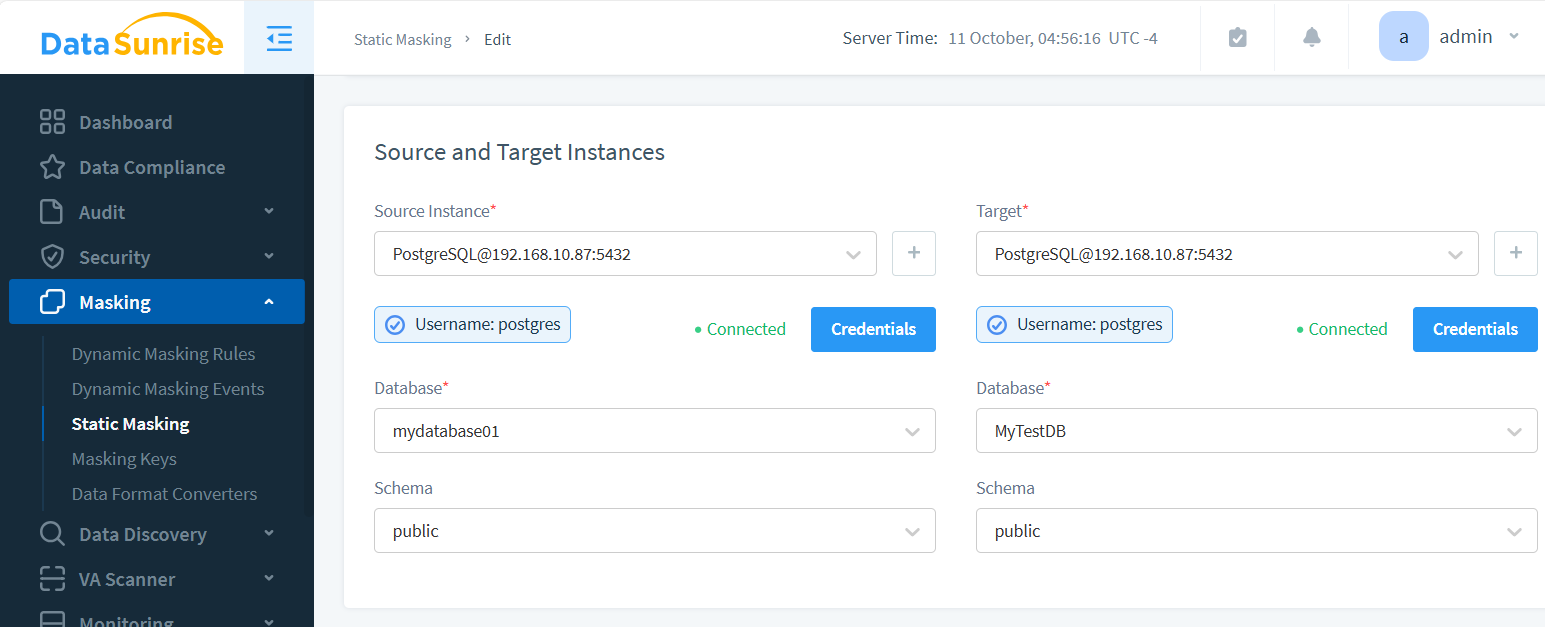

DataSunrise prend en charge le masquage statique sur SQL Server, Oracle, PostgreSQL, MongoDB et des bases de données cloud comme Amazon Redshift. Il s’exécute via le serveur DataSunrise (aucune modification de schéma). La configuration définit quatre domaines : les instances source/cible, les tables transférées, la fréquence de planification et les règles de nettoyage optionnelles.

Fonctions de masquage courantes et quand les utiliser

| Fonction | Exemple d’entrée | Sortie masquée | Idéal pour |

|---|---|---|---|

| FPE (AES-FFX) | 4111 1111 1111 1111 | 4129 6034 5821 4410 | Simulations de cartes de crédit |

| Redaction par sous-chaîne | [email protected] | al***@***.com | Emails, noms d’utilisateurs |

| Mélange de dates (+/- 365j) | 1990-05-09 | 1990-12-17 | Dates de naissance |

| Échange par dictionnaire | Chicago | Frankfurt | Champs de ville / pays |

Instances Source et Cible

Le processus de masquage génère une nouvelle instance contenant les données masquées. La source contient le contenu original ; la cible est l’endroit où les données obfusquées seront stockées.

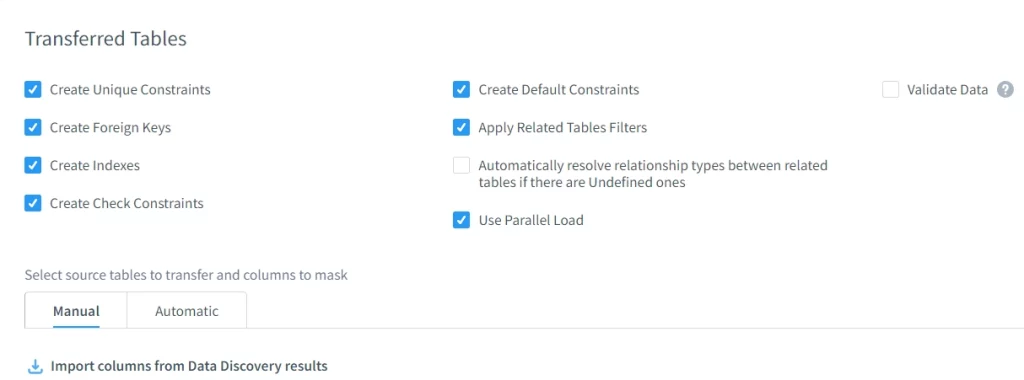

Tables Transférées

DataSunrise conserve l’intégrité référentielle, les contraintes, les index et les relations entre les tables masquées — garantissant la maintenabilité des données après obfuscation.

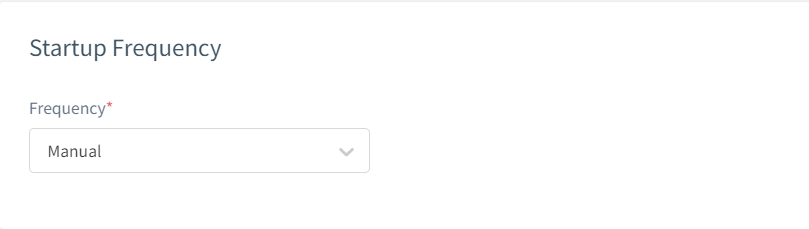

Fréquence de Démarrage

Exécutez les tâches manuellement, planifiez-les une seule fois ou configurez des intervalles récurrents. Ceci automatise les pipelines de rafraîchissement des données et maintient les environnements de test à jour.

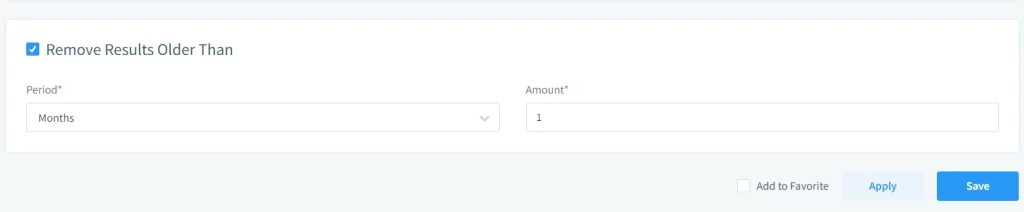

Supprimer les Résultats Plus Anciens Que

Appliquez une rétention pour supprimer les bases de données masquées obsolètes. Cela permet d’économiser de l’espace de stockage et de réduire l’encombrement opérationnel.

Simulation du masquage statique sur PostgreSQL

Voici comment vous pourriez simuler manuellement le masquage statique sans automatisation :

-- Étape 1 : Créer une copie masquée d'une table

CREATE TABLE customers_masked AS

SELECT

id,

name,

email,

'XXXX-XXXX-XXXX-' || RIGHT(card_number, 4) AS card_number

FROM customers;

-- Étape 2 : Masquer le format de l'email

UPDATE customers_masked

SET email = CONCAT(LEFT(email, 2), '***@***.com');

Cela fonctionne pour un masquage à petite échelle, mais ne dispose pas d’une logique de maintien du format, de l’application des clés étrangères ni de l’audit. DataSunrise automatise et fait évoluer ce flux de travail sur plusieurs plateformes.

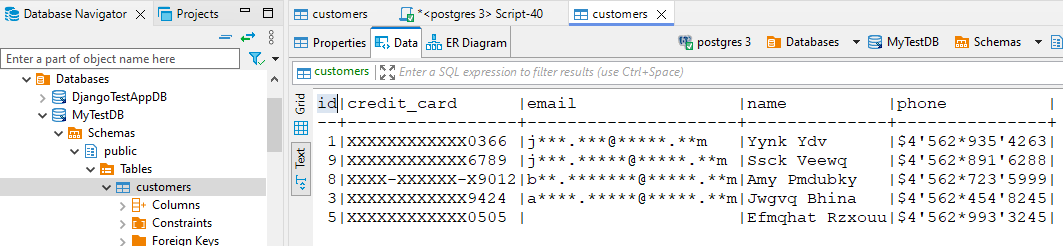

Exemple Pratique : PostgreSQL + DataSunrise

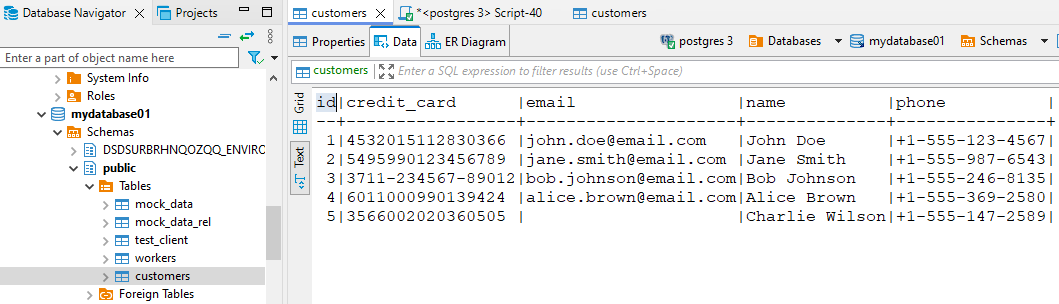

Considérez une base de données PostgreSQL contenant des données clients incluant noms, emails et numéros de carte. Vue non masquée :

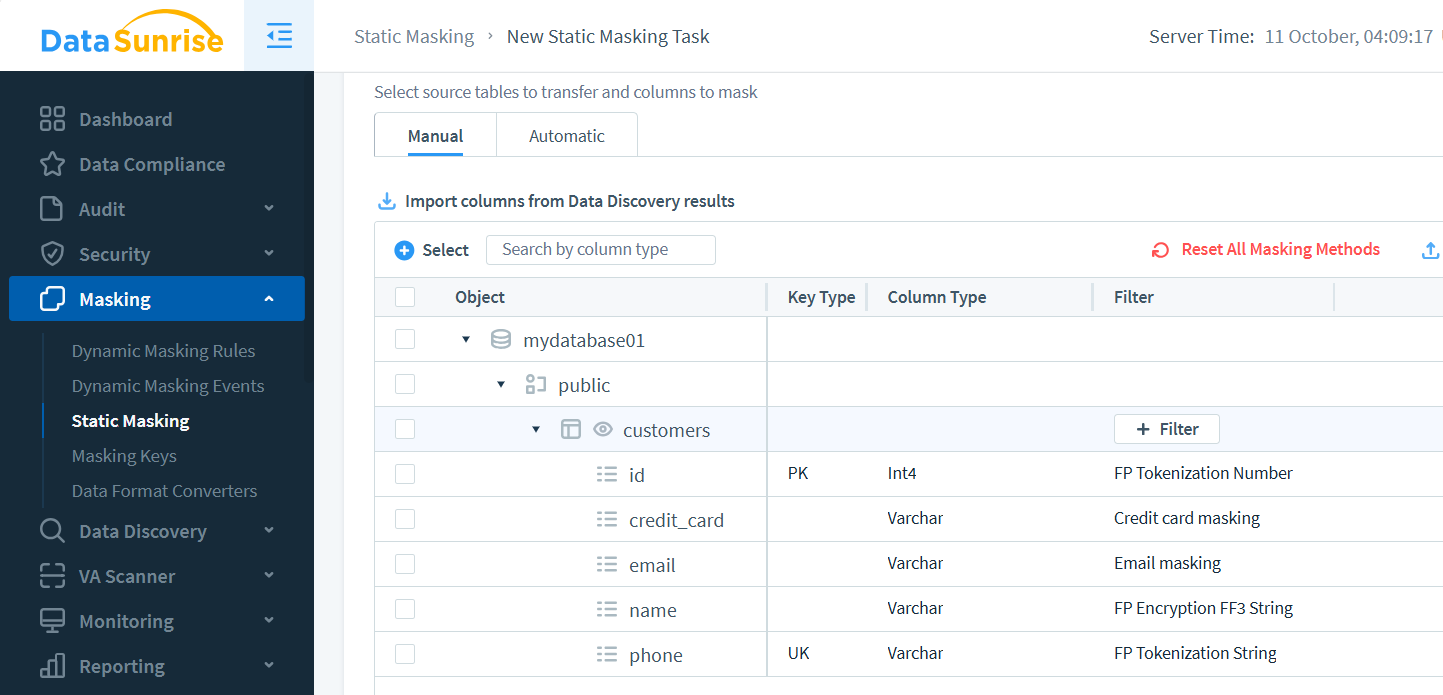

Dans DataSunrise, configurez une tâche via le panneau de Masquage Statique. Sélectionnez les instances, définissez les tables et choisissez les méthodes de masquage pour chaque colonne :

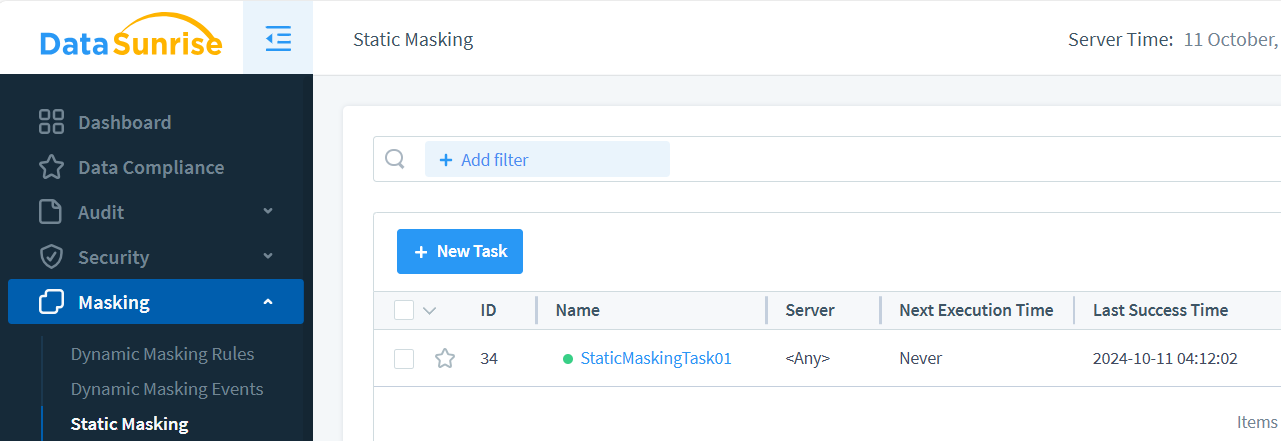

Une fois la tâche terminée, vous verrez une confirmation dans le statut de la tâche :

L’instance cible contient désormais une version entièrement masquée des données :

Masquage statique avec DataSunrise : avantages clés

- Données réalistes pour le développement/test

- Obfuscation préservant le format

- Intégrité référentielle maintenue

- Zéro impact sur les systèmes sources

- Conforme aux exigences GDPR/PCI/HIPAA

Meilleures pratiques pour le masquage statique des données

Même avec le bon outil, l’efficacité dépend d’une mise en œuvre précise. Utilisez ces pratiques pour garantir un masquage sécurisé, évolutif et prêt pour l’audit :

- Masquer au niveau des colonnes : Ciblez uniquement les champs présentant un risque (noms, emails, numéros de carte) afin de préserver la facilité d’utilisation.

- Privilégiez les méthodes préservant le format pour l’analyse : Conservez la longueur, le type et les schémas référentiels pour le BI, les jointures et les exportations.

- Masquez avant de décharger : Exportez des copies masquées vers S3, du stockage froid ou des fournisseurs afin de réduire la responsabilité.

- Documentez chaque tâche : Suivez la source/cible, les tables concernées, les méthodes et les plannings — DataSunrise enregistre ces informations pour révision.

- Revues trimestrielles des politiques : Mettez à jour les configurations à mesure que les schémas et les réglementations évoluent.

Intégrez le masquage statique dans le CI/CD pour que chaque environnement de construction récupère automatiquement des données désensibilisées. Cela élimine les scripts fragiles, impose une logique cohérente et maintient l’alignement des environnements de test avec la production — sans exposer les contenus sensibles.

Bien appliqué, le masquage statique devient un contrôle réutilisable et intégré dans votre SDLC — et non une tâche ponctuelle.

Pourquoi utiliser le masquage statique des données avec DataSunrise

- Protéger les champs sensibles tels que les PII, les données financières et les informations d’identification avant toute utilisation externe.

- Respecter les exigences réglementaires incluant GDPR, HIPAA, et PCI DSS.

- Partager des données en toute sécurité avec les contractuels, analystes et tiers.

- Réduire les risques tout en soutenant des environnements de test réalistes.

- Préserver l’intégrité référentielle au sein de schémas complexes.

Conclusion

Le masquage statique des données offre un moyen fiable de protéger les informations sensibles tout en conservant la pleine utilité des ensembles de données pour le développement, les tests, l’analyse et la formation. En remplaçant les valeurs réelles par des données de substitution réalistes, les organisations peuvent travailler avec des ensembles de données similaires à ceux de la production sans exposer les PII, les dossiers financiers ou autres contenus réglementés. Cette méthode maintient l’intégrité du schéma, soutient la conformité avec le GDPR, HIPAA et PCI DSS, et s’intègre harmonieusement aux flux de travail existants.

Au-delà de la conformité, le masquage statique réduit les risques lors des migrations vers le cloud, des collaborations avec des fournisseurs et des opérations de sauvegarde. Avec une planification automatisée, des ensembles de règles cohérents et une gouvernance centralisée, les ensembles de données protégés restent utiles et alignés sur les besoins opérationnels. En tant que partie intégrante d’une gouvernance globale des données, le masquage statique renforce la posture globale de sécurité tout en permettant une utilisation sûre, efficace et conforme des informations critiques.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant