Modèles LLM pour les cas d’utilisation de cybersécurité

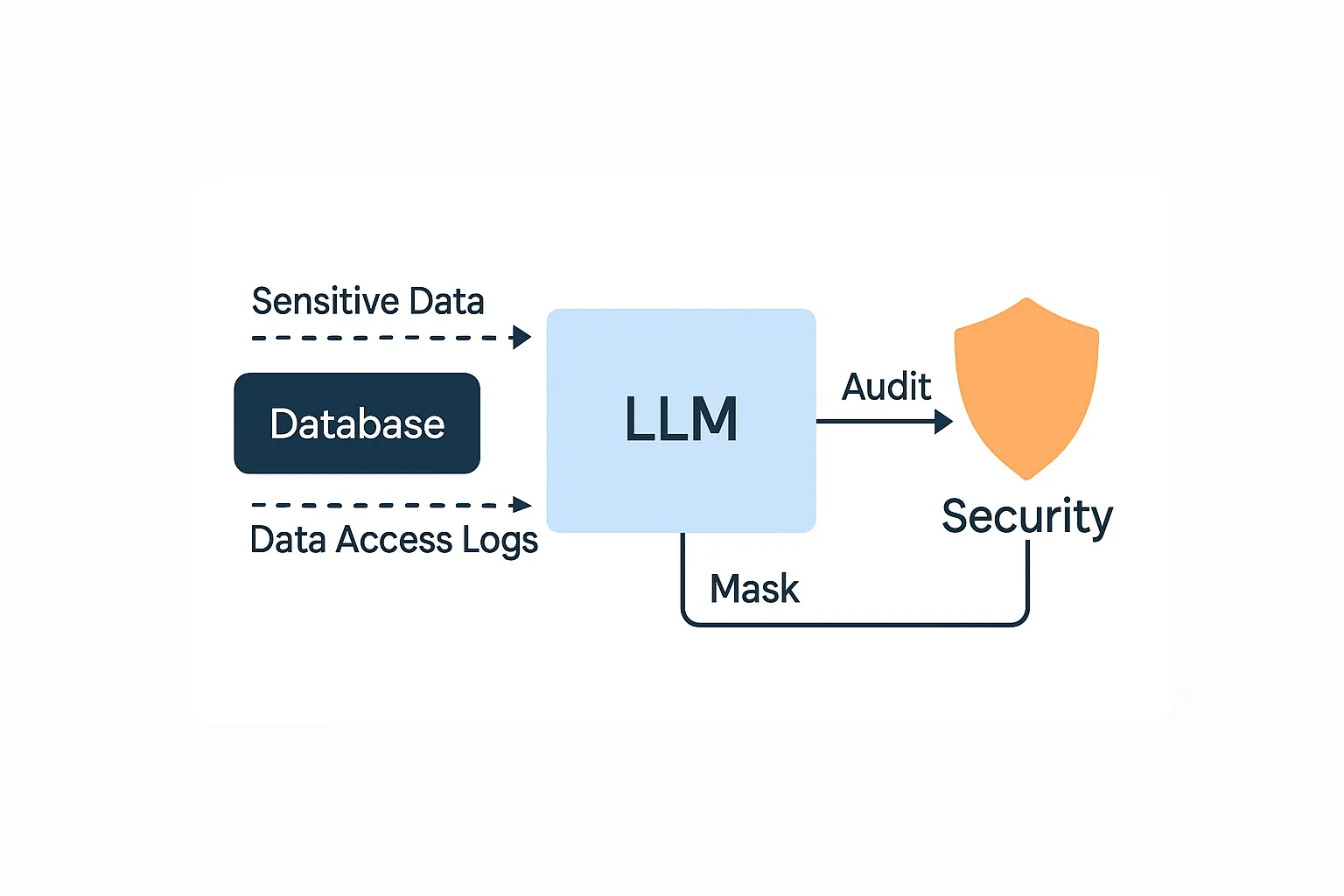

Les grands modèles de langage (LLM) transforment la manière dont les organisations abordent la cybersécurité. Leur capacité à analyser des données non structurées, à interpréter le contexte et à aider à la prise de décision en fait des outils précieux pour améliorer les audits en temps réel, le masquage dynamique des données, la découverte et les flux de conformité.

Introduction aux LLM dans la cybersécurité

Les outils de sécurité traditionnels sont rigides et basés sur des règles. Les LLM, en revanche, apportent une capacité d’adaptation, comme le détaille cette revue systématique sur les LLM en cybersécurité. Ils interprètent les journaux et les requêtes en langage naturel, résument le comportement des utilisateurs et identifient des anomalies dans les données structurées et non structurées.

Leur intégration dans les cadres de cybersécurité permet des réponses plus rapides, une amélioration des rapports de conformité et des décisions d’accès plus précises.

Audit en temps réel et assistance par LLM

L’audit en temps réel est essentiel pour la détection proactive des menaces. Les LLM peuvent améliorer les flux de travail d’audit en interprétant automatiquement les requêtes de base de données, en générant des résumés d’alertes et en expliquant les événements suspects en langage clair.

SELECT user, action, table, event_time

FROM audit_log

WHERE action = 'DELETE' AND event_time > current_date - interval '1 day';

Sortie LLM : “L’utilisateur X a tenté des suppressions non autorisées sur les données de paiements en dehors des heures approuvées.”

Cette approche est particulièrement efficace lorsqu’elle est associée à des journaux d’audit détaillés et à des outils robustes de surveillance de l’activité de la base de données qui suivent en temps réel les interactions utilisateur et les schémas d’accès.

Masquage dynamique dans les pipelines GenAI

Le masquage dynamique des données garantit que les données sensibles restent cachées en fonction du rôle et du contexte, et ses avantages par rapport à la tokenisation sont explorés dans cette analyse comparative. Lorsqu’ils sont intégrés aux systèmes de gestion des requêtes, les LLM détectent l’intention d’accéder aux champs sensibles, appliquent les règles de masquage de manière dynamique et expliquent les décisions de masquage dans leur contexte.

Cette stratégie s’harmonise bien avec les principes du masquage dynamique des données, où la visibilité est ajustée en fonction du contexte et de l’intention de l’utilisateur.

Découverte des données avec les LLM

Les LLM soutiennent la découverte des données en classant et en étiquetant les champs en fonction du contenu et du contexte, ce qui simplifie la localisation des données sensibles non étiquetées, la cartographie des flux de données et l’identification des lacunes dans le schéma.

Ce processus bénéficie grandement des techniques de découverte des données qui exploitent les LLM pour enrichir la compréhension du schéma et détecter les données sensibles dans les différents environnements.

Automatisation des vérifications de conformité et des politiques

Les LLM assistent les équipes de conformité en interprétant les cadres réglementaires tels que le RGPD, l’HIPAA ou le PCI-DSS, en résumant les mises en œuvre des contrôles et en rédigant la documentation des politiques ou les preuves de contrôle, comme abordé dans ce cadre de conformité à plusieurs étapes utilisant les LLM.

L’intégration avec Compliance Manager permet d’automatiser ces tâches et de les aligner avec les pistes d’audit.

Associé : Conformité RGPD | Réglementations de la conformité des données

Réponse aux incidents et résumé

Les équipes de sécurité sont souvent confrontées à la fatigue liée aux alertes. Les LLM peuvent résumer les journaux, mettre en évidence une activité anormale et recommander des actions basées sur des modèles de menaces contextuels, similaire à des approches comme Audit-LLM pour la détection des menaces internes.

Exemple de requête :

SELECT * FROM cloudtrail_logs

WHERE eventName IN ('ConsoleLogin', 'CreateUser')

AND sourceIPAddress NOT IN (SELECT known_ips FROM whitelist)

AND eventTime > now() - interval '3 hours';

Résumé LLM : “Trois tentatives de connexion à partir de nouvelles adresses IP indiquent une possible utilisation abusive des identifiants.”

Schémas de déploiement pratiques

| Modèle | Objectif |

|---|---|

| Copilote SOC | Expliquer les journaux et suggérer des actions |

| Contrôleur de données | Identifier et étiqueter les données sensibles |

| Résumeur d’audit | Créer des résumés lisibles pour les rapports |

| Classificateur de données | Enrichir les schémas à partir de la sémantique des champs |

| Assistant au modèle de menace | Modéliser des scénarios, suggérer des contrôles |

Les options de déploiement incluent des modèles ajustés localement ou un accès sécurisé à des API gérées comme Azure OpenAI ou AWS Bedrock, mais il faut prendre en compte les meilleures pratiques pour la gestion des données sensibles avec les LLM.

Défis et considérations

Bien que prometteurs, les LLM doivent être utilisés avec précaution. Il est essentiel d’éviter d’exposer des informations personnelles (PII) brutes dans les instructions, de combiner la sortie des LLM avec des règles déterministes et de valider tous les conseils de sécurité générés par le modèle.

Pour rester en conformité, utilisez des outils tels que les règles de sécurité DataSunrise

Conclusion

Les modèles LLM redéfinissent notre approche de la cybersécurité. De l’audit en temps réel et du masquage dynamique à l’application des politiques et à la réponse aux incidents, ils permettent des opérations de sécurité plus intelligentes, plus rapides et plus adaptatives.

Associés à des plateformes fiables telles que DataSunrise, les LLM contribuent à construire des infrastructures conformes et résilientes adaptées aux environnements de données modernes.