Obfuscation des données dans Vertica

L’obfuscation des données dans Vertica est une approche pratique pour protéger les informations sensibles tout en préservant l’utilisabilité des jeux de données analytiques. Vertica est largement adopté pour les analyses à grande échelle, les rapports et la science des données, où des performances élevées des requêtes et un accès flexible sont essentiels. Cependant, dès que des attributs sensibles tels que des identifiants personnels, des données financières ou des informations réglementées d’entreprise apparaissent dans les tables analytiques, une visibilité non restreinte introduit de sérieux risques de conformité et de sécurité.

Contrairement au chiffrement, qui protège les données au repos ou en transit, l’obfuscation se concentre sur le contrôle de ce que les utilisateurs voient réellement dans les résultats des requêtes. Dans les environnements Vertica, où les mêmes tables servent plusieurs équipes et outils, l’obfuscation des données aide les organisations à réduire l’exposition sans dupliquer les données ni modifier les requêtes existantes. En conséquence, les équipes conservent leur agilité analytique tout en appliquant une protection cohérente alignée avec les principes de confidentialité des données.

Cet article explique comment l’obfuscation des données est mise en œuvre dans Vertica en utilisant des contrôles centralisés, des techniques de masquage dynamique et l’audit, DataSunrise agissant comme couche d’application via ses capacités de conformité des données.

Pourquoi l’obfuscation des données est importante dans Vertica

L’architecture de Vertica est optimisée pour le débit analytique. Le stockage en colonnes, les couches ROS/WOS et l’exécution basée sur les projections permettent un traitement rapide de grands ensembles de données. En même temps, ces caractéristiques rendent difficile l’application d’une protection fine des données avec des méthodes traditionnelles.

En pratique, plusieurs situations augmentent le besoin d’obfuscation :

- Tables analytiques combinant métriques avec des données PII (informations personnelles identifiables) ou de paiement.

- Clusters Vertica partagés accessibles par des analystes, applications et automatisations.

- Requêtes SQL exploratoires exposant plus de données que prévu.

- Exports ou rapports en aval créés directement à partir des résultats bruts des requêtes.

Le contrôle d’accès natif basé sur les rôles de Vertica détermine qui peut interroger une table. Cependant, il ne restreint pas quelles valeurs de colonnes apparaissent dans le jeu de résultats. Une fois la requête exécutée, Vertica renvoie toutes les données sélectionnées en clair. Par conséquent, l’obfuscation des données comble ce vide en transformant les valeurs sensibles avant qu’elles n’atteignent le client, complétant ainsi les contrôles d’accès avancés.

Pour comprendre le modèle d’exécution de Vertica, consultez la documentation officielle sur l’architecture de Vertica.

Architecture centralisée d’obfuscation pour Vertica

Les organisations implémentent généralement l’obfuscation des données dans Vertica via un modèle de passerelle centralisée. Dans cette architecture, les applications clientes se connectent via une couche intermédiaire plutôt que directement à la base de données. Cette couche inspecte les requêtes SQL, évalue les règles de protection et applique l’obfuscation de manière cohérente.

De nombreuses équipes utilisent DataSunrise Data Compliance pour mettre en œuvre ce modèle. DataSunrise agit comme un proxy transparent devant Vertica, appliquant les règles d’obfuscation sans modifier les schémas, les projections ou la logique applicative. De plus, il s’intègre à la surveillance de l’activité des bases de données pour assurer une visibilité continue.

Cette approche permet ainsi :

- Une obfuscation uniforme à travers les outils BI, scripts et services.

- Un contrôle piloté par les politiques en fonction de l’utilisateur, du rôle ou du contexte d’application.

- Une configuration centralisée avec une application cohérente.

- Un audit avec un impact minimal sur les performances de Vertica.

Masquage dynamique comme technique d’obfuscation

Le masquage dynamique des données est la technique principale d’obfuscation dans Vertica. Plutôt que de modifier de façon permanente les données stockées, le masquage dynamique réécrit les valeurs sensibles dans les résultats des requêtes au moment de l’exécution. Pendant ce temps, Vertica continue de stocker et traiter les valeurs originales en interne.

DataSunrise fournit des capacités intégrées de masquage dynamique des données qui évaluent chaque requête par rapport aux règles de politique. Ces règles peuvent prendre en compte :

- L’utilisateur ou rôle de base de données.

- L’application cliente ou type de connexion.

- L’environnement, par exemple production ou analytique.

- La classification de sensibilité des colonnes individuelles.

Parce que l’obfuscation intervient uniquement au niveau des résultats, la justesse analytique est préservée. Les agrégations, jointures, filtres et calculs s’opèrent toujours sur les valeurs réelles en interne, tandis que les représentations masquées sont renvoyées à l’utilisateur. Cette approche est alignée avec des stratégies plus larges de sécurité des données.

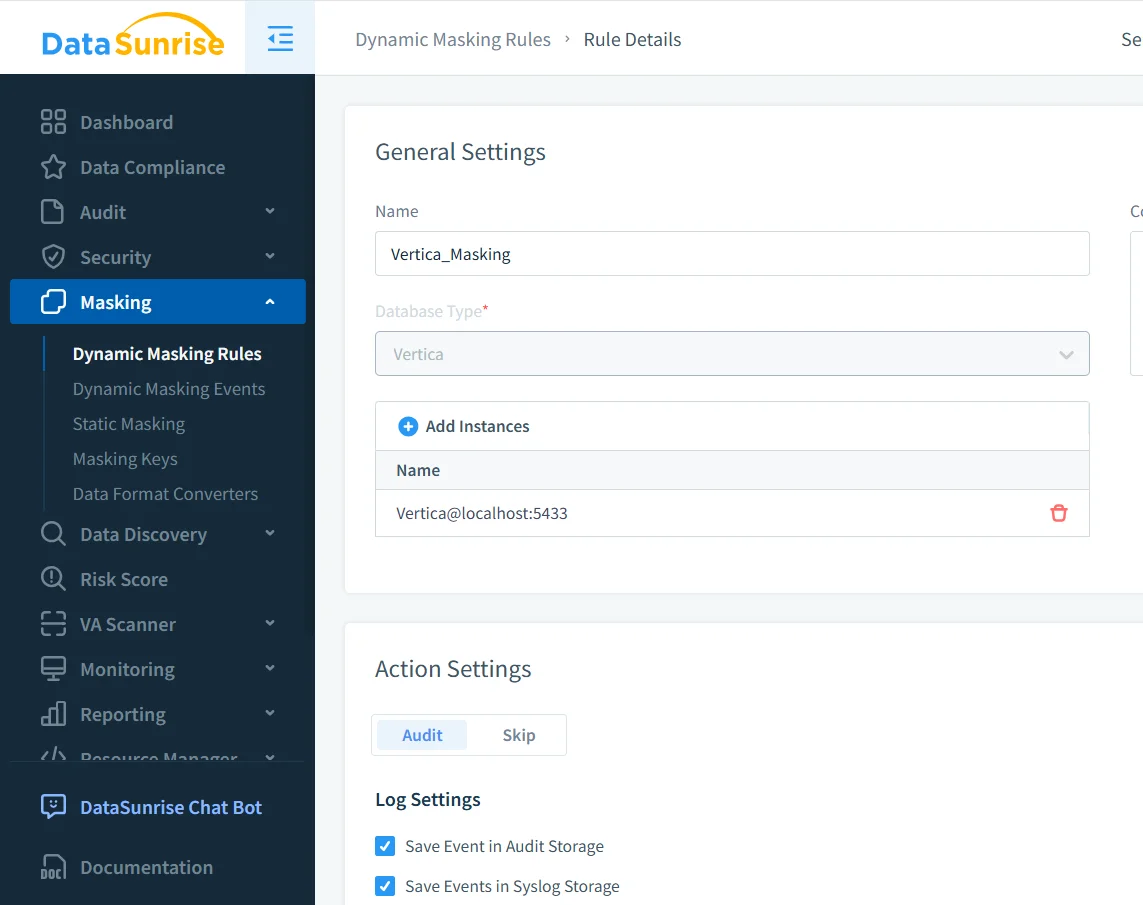

Configuration des règles d’obfuscation dans Vertica

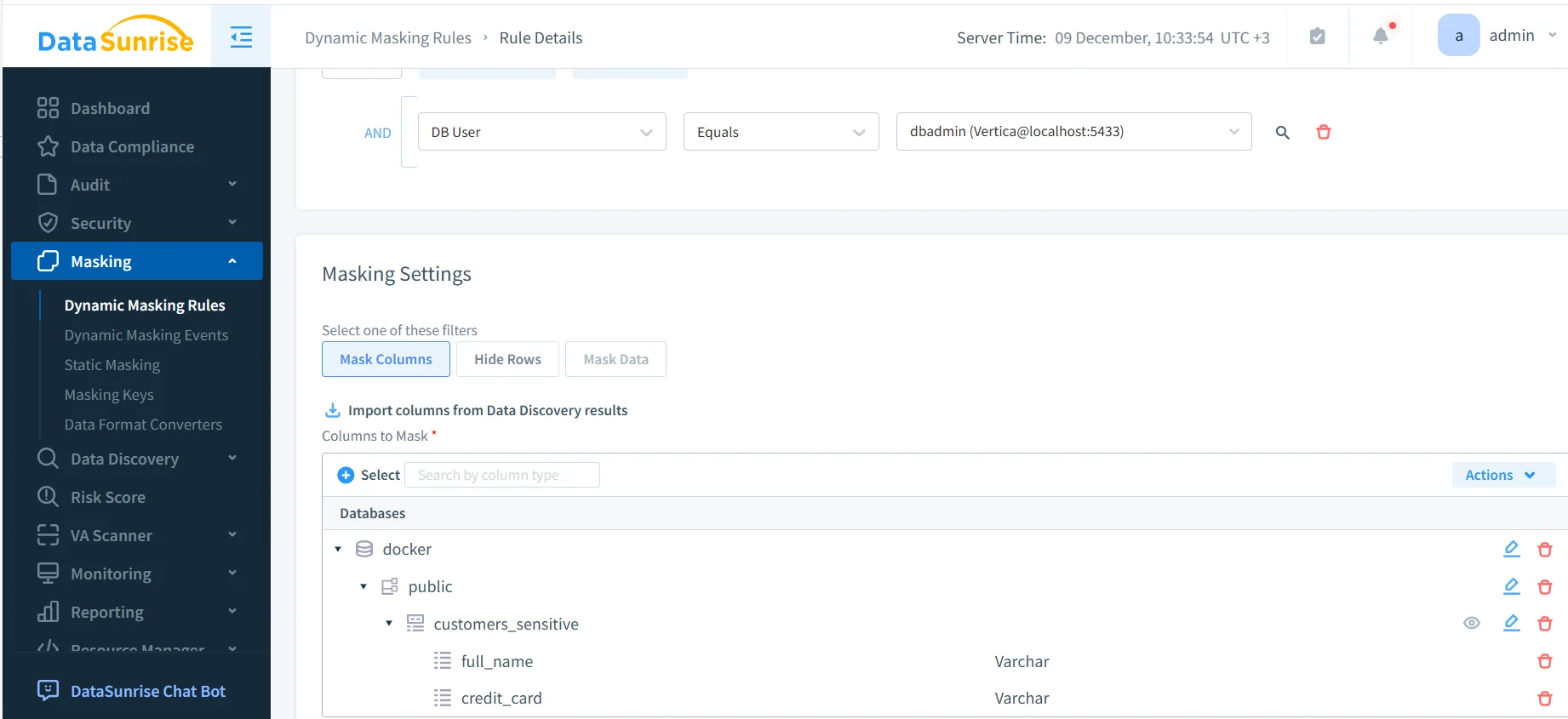

La première étape pour appliquer l’obfuscation des données consiste à définir une règle ciblant l’instance Vertica et identifiant quelles données doivent être transformées. Les administrateurs spécifient les schémas ou tables à protéger et sélectionnent les colonnes à obfusquer.

À ce stade, les administrateurs activent également l’audit des événements d’obfuscation. Ainsi, le système enregistre chaque transformation pour la vérification de conformité et le dépannage, en s’intégrant aux journaux d’audit.

Une fois la règle créée, les administrateurs définissent quelles colonnes doivent être obfusquées et comment. Selon les cas d’usage, différents formats peuvent s’appliquer, tels que le masquage partiel, le remplacement par jetons ou l’anonymisation complète supportée par les techniques de masquage des données.

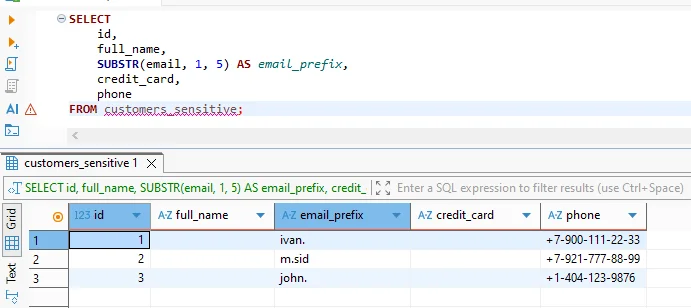

Résultats obfusqués dans les requêtes analytiques

Du point de vue des analystes et des applications, l’obfuscation des données reste transparente. Les requêtes sont écrites en SQL standard et Vertica les exécute normalement. Cependant, les valeurs retournées reflètent la politique d’obfuscation.

Les résultats obfusqués continuent de supporter les jointures, filtres, agrégations et regroupements. Par conséquent, la technique s’intègre aux tableaux de bord BI, à l’analyse exploratoire et aux processus de préparation des données pour le machine learning régis par des règles de gouvernance des données.

Comme les politiques suivent l’utilisateur et le contexte d’exécution, les équipes évitent de maintenir des jeux de données séparés ou de réécrire les rapports. Au lieu de cela, les mêmes tables Vertica servent en toute sécurité plusieurs audiences avec différents niveaux de visibilité.

Audit de l’accès aux données obfusquées

Une obfuscation efficace nécessite de la visibilité. Les organisations doivent pouvoir démontrer quand les valeurs sensibles ont été transformées et qui a accédé aux données.

DataSunrise enregistre automatiquement les événements d’audit pour chaque requête obfusquée, capturant :

- L’utilisateur de la base de données et l’application cliente.

- La requête SQL exécutée.

- La règle d’obfuscation appliquée.

- La date, heure et contexte d’exécution.

Ces enregistrements d’audit s’intègrent à la surveillance de l’activité des bases de données et soutiennent la conformité aux régulations telles que le RGPD, HIPAA et SOX. Ils alimentent aussi les workflows du Compliance Manager.

Comparaison des techniques d’obfuscation des données dans Vertica

| Technique | Description | Adaptabilité à Vertica |

|---|---|---|

| Obfuscation statique | Création de jeux de données obfusqués de façon permanente | Maintenance élevée, flexibilité limitée |

| Obfuscation basée sur des vues | Application des transformations via des vues SQL | Facilement contournée par un accès direct |

| Obfuscation au niveau applicatif | Logique d’obfuscation dans les BI ou applications | Application incohérente |

| Obfuscation dynamique | Réécriture des résultats au moment de la requête | Centralisée et évolutive |

Bonnes pratiques pour l’obfuscation des données dans Vertica

- Identifier les colonnes sensibles grâce à une découverte automatisée.

- Appliquer l’obfuscation au niveau de la requête plutôt que de dupliquer les données.

- Tester les règles avec des charges analytiques réelles.

- Examiner régulièrement les journaux d’audit pour détecter les accès inattendus.

- Aligner les politiques d’obfuscation avec des stratégies plus larges de sécurité des données.

Conclusion

L’obfuscation des données dans Vertica offre une méthode flexible et évolutive pour protéger les informations sensibles dans des environnements analytiques. En appliquant des transformations dynamiques au moment des requêtes, les organisations réduisent les risques d’exposition sans compromettre les performances ni l’utilisabilité.

Avec DataSunrise agissant comme couche centrale d’application, Vertica reste une plateforme analytique puissante tout en protégeant les données sensibles à travers tableaux de bord, scripts et pipelines de machine learning.