Outils d’audit Amazon S3

À mesure que les environnements cloud se développent, les outils d’audit Amazon S3 deviennent une pierre angulaire pour l’enregistrement des documents confidentiels et des dossiers réglementés. Le suivi des accès, la détection des anomalies et la démonstration de la conformité nécessitent tous le bon ensemble d’outils d’audit — pas seulement des journaux bruts.

Cet article explore les catégories d’outils disponibles pour l’audit de S3, depuis les services natifs d’AWS jusqu’aux plateformes tierces comme DataSunrise, et la manière dont ils s’intègrent dans une chaîne de visibilité à plusieurs niveaux.

Outils d’audit Amazon S3 natifs

AWS propose plusieurs outils natifs pour surveiller l’activité de S3 :

CloudTrail (événements de données)

Capture les appels d’API au niveau des objets (GetObject,PutObject, etc.). Utilisé pour les audits forensiques et le suivi à long terme. Doit être activé et configuré explicitement pour chaque compartiment. Voir le guide de configurationAmazon S3 Logs d’accès serveur

Journalisation héritée qui enregistre des entrées de style HTTP avec le type de requête, le code de réponse et l’agent utilisateur. Utile pour une analyse détaillée des opérations, mais non structuré et peu convivial.Amazon CloudWatch + S3 EventBridge

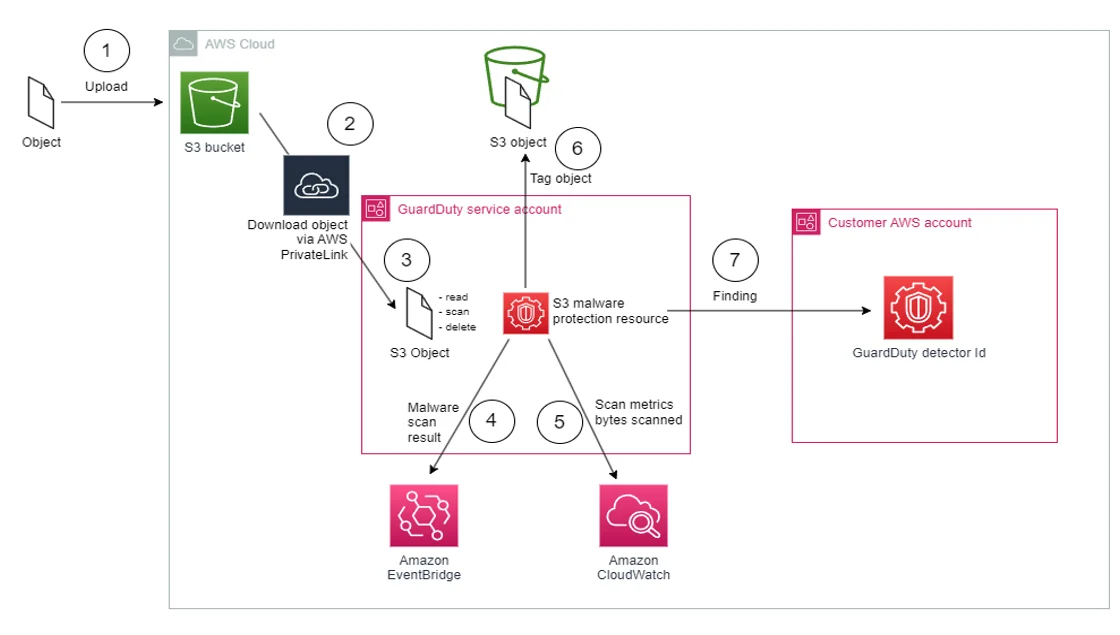

Peut être configuré pour surveiller et alerter sur des opérations spécifiques. Fonctionne bien pour les déclenchements opérationnels et les seuils de volume.Amazon GuardDuty Protection S3

Analyse les journaux CloudTrail à la recherche d’activités anormales — telles que des motifs d’appels d’API inhabituels ou des tentatives potentielles d’exfiltration.

Chaque outil aborde une partie différente du problème — mais aucun ne fournit, d’emblée, une connaissance du contenu, un marquage de conformité ou un contexte politique.

Limites des outils natifs (et comment DataSunrise comble les lacunes)

Alors que les outils AWS tels que CloudTrail, les logs d’accès serveur et GuardDuty offrent une couverture de base, ils manquent souvent de fonctionnalités avancées nécessaires pour une gouvernance et une conformité en temps réel. C’est là qu’intervient DataSunrise, en étendant la visibilité, en automatisant la classification et en générant des pistes d’audit enrichies à travers S3 et d’autres plateformes de données.

| Fonctionnalité | CloudTrail | Logs serveur | GuardDuty | CloudWatch | DataSunrise |

|---|---|---|---|---|---|

| Journalisation des API au niveau de l’objet | ✅ | ✅ | ➖ | ➖ | ✅ |

| Alertes en temps réel | ❌ | ❌ | ✅ | ✅ | ✅ |

| Marquage des données sensibles | ❌ | ❌ | ❌ | ❌ | ✅ |

| Corrélation multiplateforme | ❌ | ❌ | ❌ | ❌ | ✅ |

| Rapports de conformité intégrés | ❌ | ❌ | ❌ | ❌ | ✅ |

Avec DataSunrise, les journaux n’enregistrent pas seulement ce qui s’est passé — ils répondent également à la question de pourquoi cela compte, quel type de données a été concerné et si cela était conforme à vos politiques internes.

Outils d’audit avancés Amazon S3 avec DataSunrise

DataSunrise agit comme une plateforme centralisée qui améliore et étend les capacités d’audit d’AWS. Il s’intègre de manière transparente avec les journaux CloudTrail et offre des fonctionnalités puissantes pour répondre aux besoins modernes d’audit :

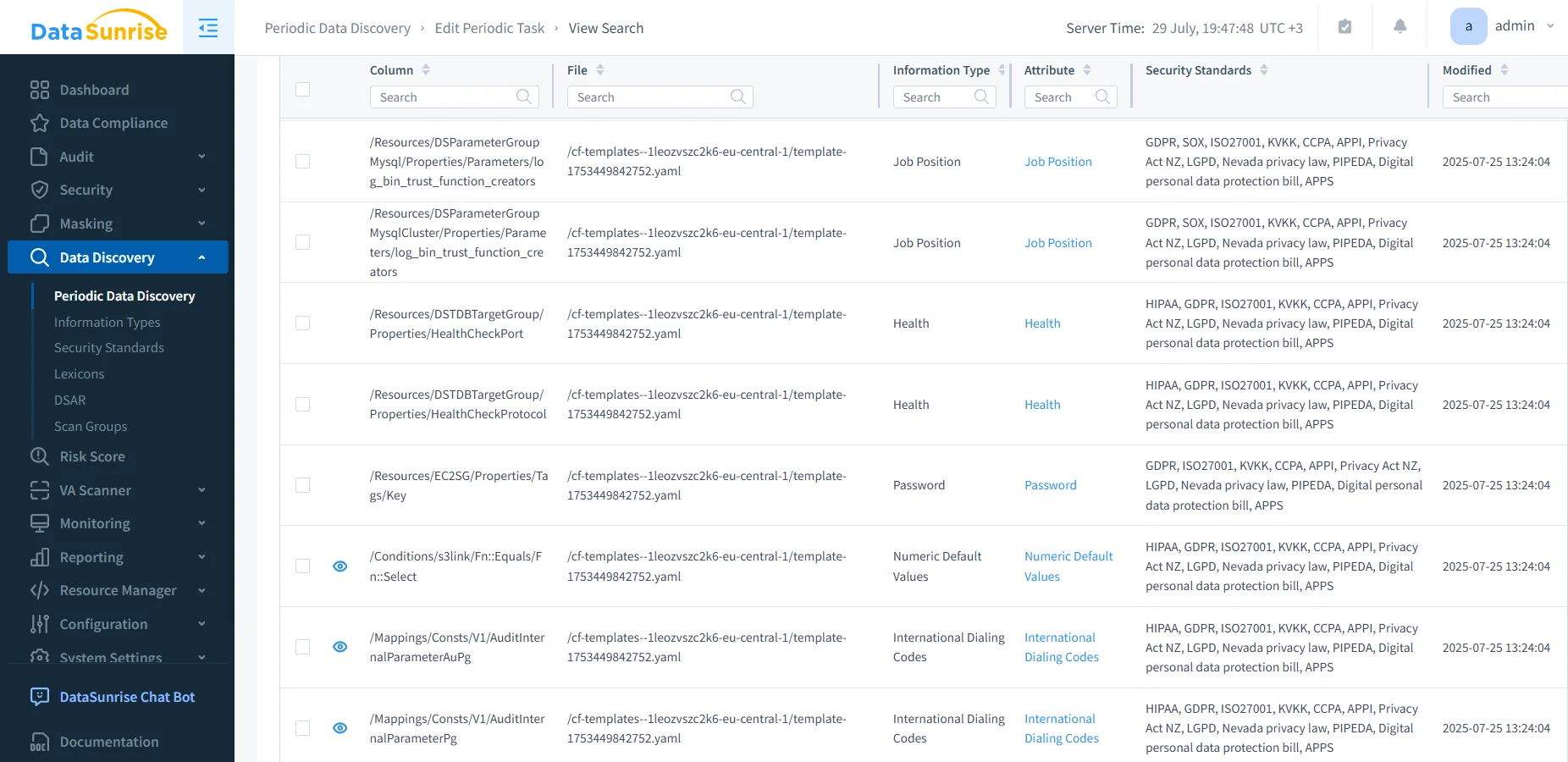

Découverte des données sensibles

Scanne les compartiments S3 pour détecter les informations personnelles identifiables (PII), PHI, PCI et d’autres formats de données réglementées.Masquage dynamique des données

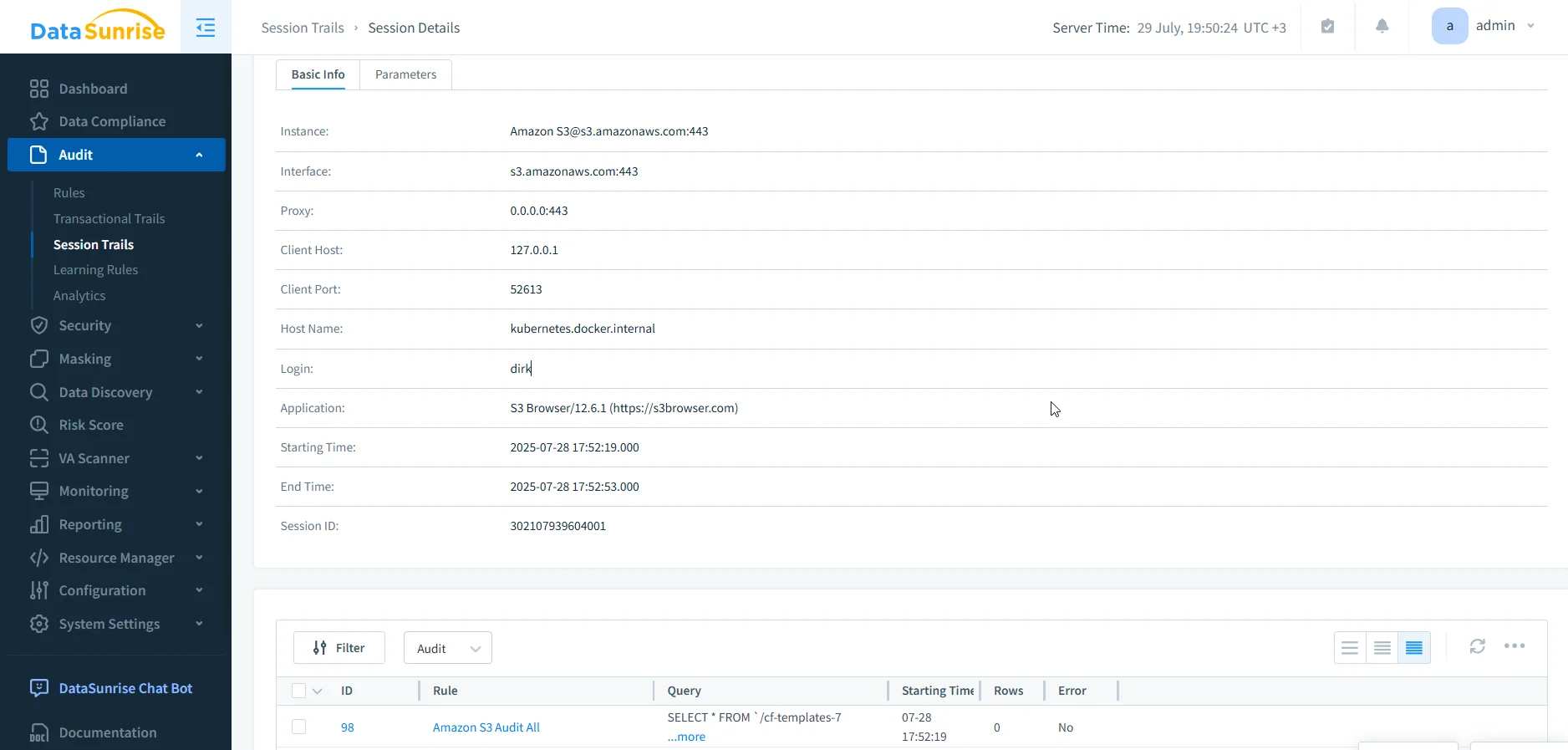

Applique des règles de masquage lors de l’exécution de requêtes ou de révisions d’accès pour prévenir toute exposition inutile des données.Génération de pistes d’audit

Convertit les journaux bruts de CloudTrail en pistes d’audit structurées, alignées sur la politique et enrichies du contexte d’accès.Surveillance comportementale

Suit les modèles d’utilisateur/IP et signale les anomalies basées sur l’historique d’utilisation ou des écarts par rapport à la norme.Intégration SIEM et alertes

Diffuse les alertes vers Slack, Teams ou des pipelines SIEM pour une réponse aux incidents en temps réel.Modèles de rapports de conformité

Modèles intégrés pour le RGPD, HIPAA, PCI DSS, SOX, et autres. Prend en charge l’exportation en PDF et des tableaux de bord pour les auditeurs.

Requête d’exemple : Événements d’audit sur l’accès aux objets sensibles

Lorsque DataSunrise ingère l’activité de S3 — soit directement via proxy, soit à travers les journaux CloudTrail — il enrichit chaque événement avec des balises de métadonnées, le statut de masquage et des indicateurs d’application de la politique. Ces journaux enrichis peuvent être exportés vers Amazon Athena ou OpenSearch pour être interrogés.

Voici un exemple de requête SQL qui identifie les récents événements GetObject où des données sensibles (par exemple, PII, PHI) ont été accédées alors que la requête violait la politique (par exemple, provenant d’un rôle ou d’une IP non approuvé(e)). Elle vérifie également si le masquage a été appliqué :

SELECT

event_time,

user_identity.principalId AS user,

requestParameters.bucketName AS bucket,

requestParameters.key AS object_key,

responseElements.x_amz_request_id AS request_id,

datasunrise_labels.sensitivity AS data_type,

datasunrise_flags.masking_applied,

datasunrise_flags.policy_allowed

FROM

s3_audit_logs

WHERE

event_name = 'GetObject'

AND datasunrise_labels.sensitivity IS NOT NULL

AND datasunrise_flags.policy_allowed = false

ORDER BY

event_time DESC

LIMIT 100;

Ce type de requête est précieux pour les ingénieurs en sécurité qui enquêtent sur des erreurs de configuration, des accès non conformes ou une éventuelle exfiltration de données. Grâce au moteur de politique de DataSunrise, toutes ces informations sont disponibles directement sur le tableau de bord web sans avoir besoin d’écrire une logique Lambda personnalisée.

Cas d’utilisation par équipe

| Équipe | Focus de l’outil |

|---|---|

| Sécurité | Alertes en temps réel, détection d’anomalies, masquage |

| DevOps | Métriques opérationnelles, historique des objets, tableaux de bord |

| Conformité | Pistes d’audit, cartes d’accès, rapports réglementaires |

| Développeurs | Débogage des problèmes d’accès, surveillance des compartiments |

DataSunrise remplit tous ces rôles à partir d’une seule interface utilisateur — sans nécessiter plusieurs consoles AWS déconnectées.

Vous voulez l’essayer ?

Vous pouvez intégrer DataSunrise à votre configuration AWS S3 en moins d’une heure. Choisissez entre un déploiement basé sur un proxy ou un mode d’analyse des journaux CloudTrail, selon votre environnement.

Visitez la page de démonstration DataSunrise pour voir l’outil en action ou consultez d’autres guides pour apprendre à configurer et à étendre votre flux de travail d’audit S3.