Outils d’audit MariaDB

MariaDB reste un moteur relationnel open‑source favori pour les applications modernes, mais l’augmentation de la réglementation et des acteurs de menaces sophistiqués rendent l’examen passif des journaux insuffisant. MariaDB Audit Tools — du plugin d’audit intégré aux plateformes de niveau entreprise telles que DataSunrise — offrent la visibilité, le contrôle et l’intelligence dont les équipes de sécurité auront besoin en 2025. Cet article explore l’audit en temps réel, le masquage dynamique, la découverte de données, l’analyse de sécurité et la conformité, et montre comment l’IA générative (GenAI) réécrit le manuel de défense des bases de données.

Pourquoi l’audit de MariaDB est important

Chaque connexion, requête et élévation de privilèges laisse une trace. Capturer ces traces en temps réel est vital pour détecter les motifs suspects avant qu’une exfiltration de données ne se produise. Des réglementations telles que le RGPD et le PCI‑DSS exigent explicitement des journaux d’audit inviolables, et des cadres comme le NIST 800‑53 associent des contrôles à la surveillance de l’activité des bases de données. Ne pas surveiller conduit non seulement à des amendes élevées, mais également à des violations médiatiques susceptibles de nuire à la confiance accordée à la marque.

Audit en temps réel : Des journaux à la télémétrie en direct

Les vidages de journaux quotidiens traditionnels frustrent les intervenants, car un délai de 24 heures équivaut à une éternité lors d’une attaque. Les MariaDB Audit Tools modernes diffusent des événements JSON structurés directement vers des plateformes SIEM ou des bus d’événements dans le cloud, permettant ainsi leur corrélation avec la télémétrie réseau et d’identité. Le flux de notifications en temps réel de DataSunrise redirige les requêtes à haut risque vers Slack ou Microsoft Teams sans avoir besoin de modifier un seul crontab.

La latence n’est qu’une partie de l’équation ; la granularité compte également. En capturant les événements CONNECT, QUERY, TABLE et FAILED_LOGIN, vous obtenez une meilleure visibilité sur les mouvements latéraux et les abus de privilèges. Coupler ces événements avec la surveillance de l’activité des bases de données vous permet d’établir des lignes de base comportementales que GenAI peut évaluer en continu pour détecter d’éventuelles anomalies.

Atténuer les attaques par injection SQL devient nettement plus aisé lorsque vous pouvez tracer en temps réel les sondes basées sur UNION sur plusieurs sessions et les bloquer immédiatement.

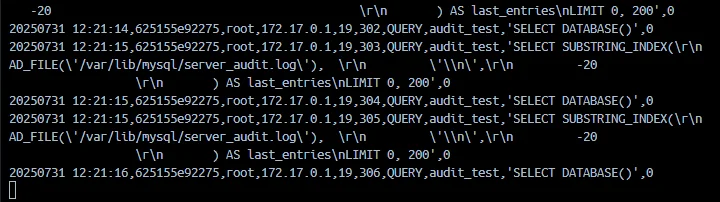

Fondations d’audit natif (Comment l’activer en trois requêtes)

D’après le guide détaillé du plugin d’audit MariaDB, chaque serveur MariaDB Community est livré avec le plugin server_audit, éliminant ainsi le recours à des agents externes dans les petits déploiements. Son activation est simple :

-- Charger le plugin une seule fois

INSTALL SONAME 'server_audit';

-- Activer la journalisation globale

SET GLOBAL server_audit_logging = ON;

-- Choisir les événements à collecter

SET GLOBAL server_audit_events = 'CONNECT,QUERY,TABLE';

Vous avez besoin d’une livraison via syslog ? La référence des variables système d’audit recense chaque paramètre :

SET GLOBAL server_audit_output_type = 'syslog';

SET GLOBAL server_audit_syslog_facility = 'LOG_LOCAL6';

Affinez la réduction du bruit avec des filtres par utilisateur :

SET GLOBAL server_audit_excl_users = 'reporting_app';

SET GLOBAL server_audit_incl_users = 'dba,security_analyst';

Il est crucial de comprendre comment les événements sont sérialisés pour les analyseurs SIEM ; le guide du format du journal d’audit décrit chacun des champs en langage clair.

Pérennisez ces réglages dans votre my.cnf sous [mysqld] afin qu’ils persistent après les redémarrages. Pour des raisons de conformité, réglez server_audit_file_rotate_size et server_audit_file_rotations afin d’éviter un débordement des fichiers journaux.

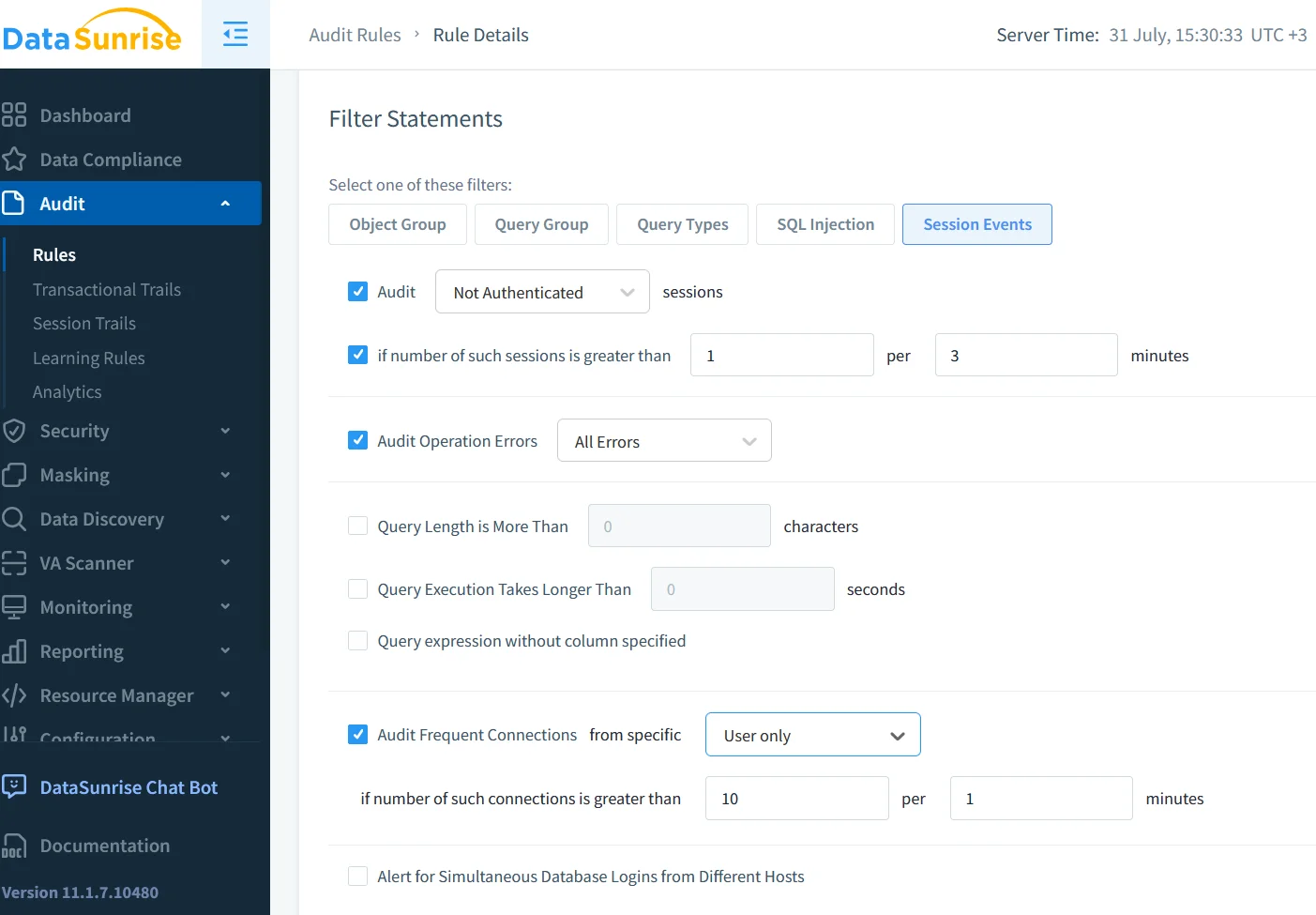

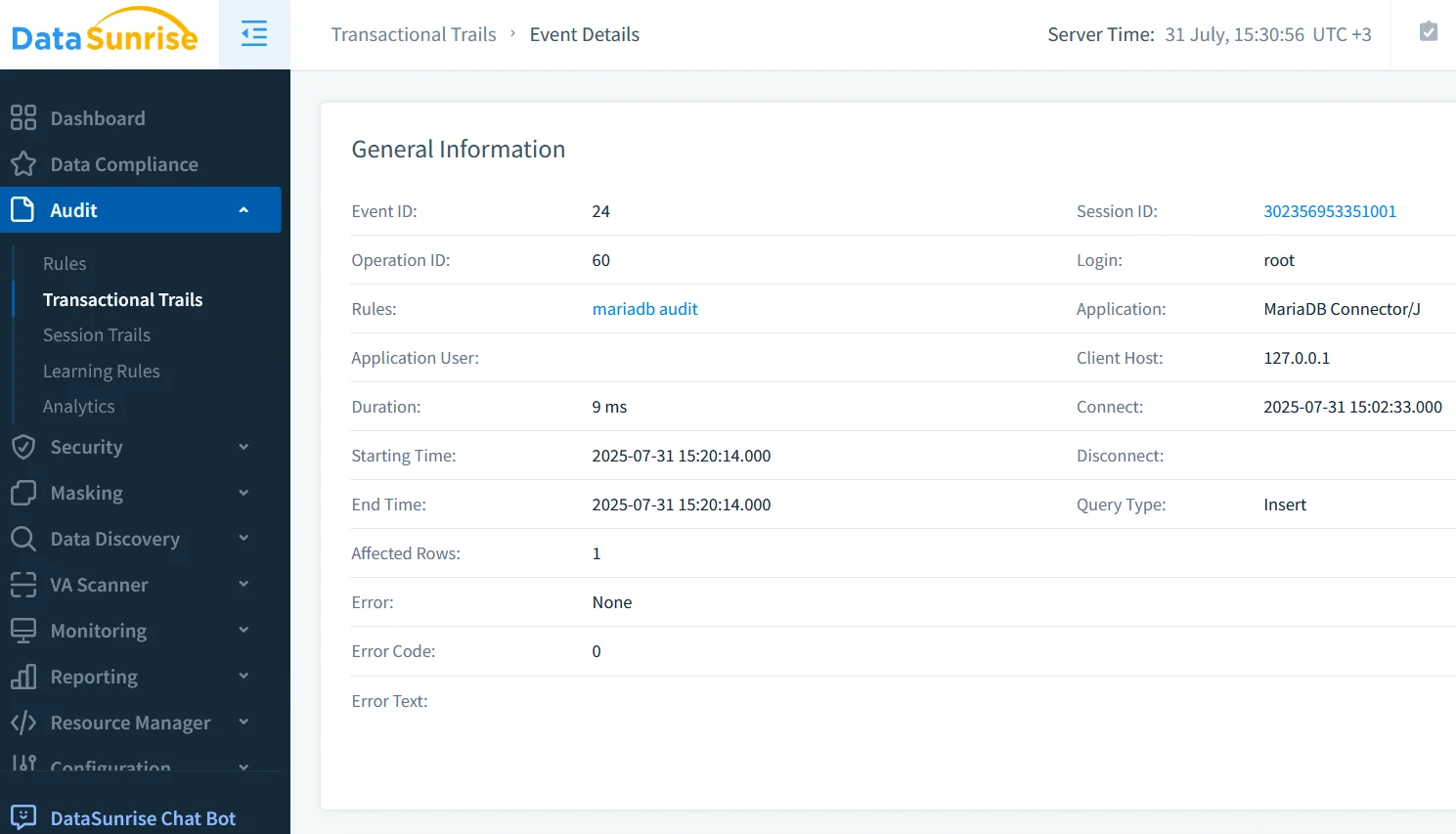

Au-delà des bases avec DataSunrise

Bien que le plugin natif soit efficace, les grandes organisations exigent souvent des analyses plus avancées, une couverture multi-plateforme et une gestion simplifiée des politiques. Le guide complet d’audit de DataSunrise excelle dans ce domaine. Déployé en tant que proxy transparent, il intercepte le trafic traversant plus de quarante entrepôts de données, normalise les événements et les enrichit avec du contexte (adresse IP du client, utilisateur LDAP, géolocalisation). Son module Audit Rules permet aux équipes de sécurité d’attribuer des scores aux événements, de déclencher une mise en quarantaine ou d’alimenter des playbooks SOAR.

Parce que les données d’audit n’ont de valeur que si vous pouvez les conserver, la plateforme découple la télémétrie « chaude » de son back‑end de stockage d’audit — l’expédiant vers S3 ou Azure Blob — afin de réduire les coûts tout en respectant les périodes de rétention imposées.

Masquage dynamique, découverte de données et zéro‑confiance

Un compagnon souvent négligé de l’audit est la réduction proactive des risques. Le masquage dynamique dissimule les valeurs sensibles lors de l’exécution d’une requête conformément à une politique établie. MariaDB 10.10 a introduit le masquage dynamique des données pour les colonnes intégré, et DataSunrise étend cette fonctionnalité avec des règles contextuelles. Lorsqu’un analyste du service d’assistance exécute :

SELECT credit_card_number, customer_name

FROM orders

WHERE order_id = 1234;

DataSunrise réécrit la réponse de façon à ce que credit_card_number renvoie ••••‑••••‑••••‑4321 à moins que le rôle de l’analyste ne soit élevé. Le moteur de masquage dynamique prend en charge des contextes tels que la zone réseau ou l’horaire.

Avant de pouvoir masquer, il faut d’abord identifier les colonnes sensibles. Les analyses de découverte de données assistées par GenAI examinent les métadonnées, décomposent les blobs JSON et corrèlent les noms de colonnes à l’aide de grands modèles de langage afin de signaler les informations personnelles inattendues — sans recourir à des listes d’expressions régulières fragiles.

GenAI et les opérations de sécurité

Les grands modèles de langage révolutionnent la manière dont les équipes élaborent des détections. Plutôt que de rédiger un SQL verbeux, un analyste peut formuler :

Générez une règle qui alerte lorsqu’un utilisateur non privilégié accède à la table des salaires en dehors des heures ouvrables.

En coulisses, un modèle de langage finement ajusté — voir la bibliothèque d’outils LLM & ML pour la sécurité des bases de données de DataSunrise — génère un extrait de politique :

{

"rule": "after_hours_salary_access",

"condition": "event.table == 'hr.salaries' && !event.user_in_role('HR') && event.time.hour not in 8..18",

"action": ["alert", "block"]

}

GenAI résume également d’immenses flux d’audit sous forme de récits compréhensibles par l’humain, réduisant ainsi le temps nécessaire au triage. L’impulsion du NIST pour une IA explicable signifie que ces résumés incluent la provenance, renforçant la confiance des auditeurs.

Conformité des données sans tracas

Que vous soyez soumis au RGPD, à la HIPAA ou à la SOX, MariaDB Audit Tools constituent la preuve technique que les politiques sont effectivement appliquées. Les tableaux de bord de conformité intégrés de DataSunrise associent les contrôles à des requêtes spécifiques et les exportent au format PDF, tandis que le système de versionnage de schémas intégré de MariaDB aide à prouver que les vues de masquage demeurent inchangées. Combinés à des conteneurs S3 immuables, ces outils permettent de satisfaire les exigences des auditeurs sans avoir à exporter des tableurs à 2 h du matin.

Assembler le tout – Exemple de flux de travail

- Activer server_audit avec le SQL présenté précédemment, en le diffusant vers syslog.

- Déployer DataSunrise en tant que proxy inversé et importer la chaîne de connexion MariaDB.

- Exécuter la découverte avec GenAI pour classifier les colonnes ; masquer les numéros de carte de crédit pour les rôles non PCI.

- Envoyer les événements en temps réel à votre SIEM et les corréler avec la télémétrie des points de terminaison.

- Ajouter des détections GenAI pour les motifs de requêtes rares.

- Générer des packs de conformité mensuels et les transmettre à SharePoint.

Une petite équipe DevOps peut mettre en place ce pipeline en un seul sprint et l’étendre de manière itérative.

Réflexions finales

L’audit était autrefois une simple formalité poussiéreuse. Aujourd’hui, MariaDB Audit Tools — dynamisés par GenAI et des plateformes telles que DataSunrise — transforment les journaux en intelligence de sécurité opérationnelle. Que vous optiez pour le plugin natif ou une solution proxy complète pour l’analyse comportementale, ce parcours porte ses fruits en termes de violations évitées, d’amendes épargnées et de nuits de sommeil retrouvées. Considérez l’audit non pas comme une assurance, mais comme un système nerveux vivant qui détecte chaque battement de cœur de votre parc de données.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant