Outils de conformité des données NLP, LLM & ML pour MySQL

Introduction

Toutes les 39 secondes, une cyberattaque cible quelqu’un en ligne. Pour les entreprises utilisant MySQL, stocker des données personnelles ou financières sensibles sans disposer des outils de conformité appropriés peut aboutir à d’énormes violations de données — et à de lourdes sanctions. Des réglementations telles que le RGPD, HIPAA, PCI DSS et SOX exigent un contrôle strict des données, surtout lorsque des systèmes d’IA comme le NLP, les LLM et les modèles ML interagissent avec les bases de données.

Dans cet article, nous explorerons comment les fonctionnalités natives de MySQL et des solutions tierces telles que DataSunrise renforcent la protection des données. Vous découvrirez des exemples SQL, apprendrez à mettre en place un masquage dynamique et verrez comment atteindre une Conformité Autonome dans MySQL grâce à des outils de sécurité avancés alimentés par le ML.

Exigences principales de conformité pour MySQL

Les bases de données MySQL stockent souvent des données personnelles, de santé ou de paiement. Voici comment les principales réglementations s’appliquent :

- RGPD : Exige le cryptage, la traçabilité des audits et des contrôles d’accès pour protéger les données personnelles des résidents de l’UE.

- HIPAA : Implique des contrôles stricts sur les informations de santé protégées (PHI), y compris la journalisation et le suivi des utilisateurs.

- PCI DSS : Protège les données de paiement en utilisant des champs masqués, le cryptage et l’audit en temps réel.

- SOX : Nécessite des pistes d’audit complètes et une traçabilité des modifications des enregistrements financiers.

Tous ces cadres imposent un accès limité, un stockage crypté et une activité consignée. Les systèmes d’IA construits avec le NLP ou les LLM doivent également respecter ces limites — surtout lorsqu’ils ingèrent ou interrogent le contenu des bases de données.

Sécurité et audit intégrés dans MySQL

Contrôle d’accès basé sur les rôles (RBAC)

Limitez l’accès en utilisant des rôles et des privilèges :

CREATE ROLE readonly_user; GRANT SELECT ON employees.* TO readonly_user; GRANT readonly_user TO 'ml_engine'@'localhost'; SET DEFAULT ROLE readonly_user FOR 'ml_engine'@'localhost';

Sortie du tableau :

| Rôle | Utilisateur | Privilèges |

|---|---|---|

| readonly_user | ml_engine@localhost | SELECT |

Cela garantit que votre application ML lit les données sans les modifier.

Journalisation de l’activité SQL

Pour enregistrer les requêtes SQL :

SET GLOBAL general_log = 'ON'; SET GLOBAL log_output = 'FILE'; SHOW VARIABLES LIKE 'general_log%';

Sortie du tableau :

| Nom de la variable | Valeur |

|---|---|

| general_log | ON |

| log_output | FILE |

Les journaux sont stockés sous forme de texte et aident à détecter tout abus ou dépassement dans les requêtes d’IA. Consultez le guide de journalisation des requêtes MySQL pour l’ensemble des options de configuration.

Journaux binaires pour la piste d’audit

Les journaux binaires de MySQL permettent de revenir en arrière et de surveiller les modifications :

SHOW BINARY LOGS;

Sortie du tableau :

| Fichier journal | Taille du fichier |

|---|---|

| binlog.000001 | 587642 |

| binlog.000002 | 712398 |

mysqlbinlog --start-datetime="2025-03-01 00:00:00" \ --stop-datetime="2025-03-31 23:59:59" /var/lib/mysql/binlog.000001

Exemple de sortie :

| Heure de l’événement | Action | Requête |

|---|---|---|

| 2025-03-02 09:30:12 | UPDATE | UPDATE employees SET salary = 75000 WHERE id = 3; |

| 2025-03-15 14:11:05 | INSERT | INSERT INTO customers (name) VALUES (‘Jane Doe’); |

Chiffrement des données

Chiffrez les tables pour sécuriser les données au repos :

ALTER TABLE patients ENCRYPTION='Y';

Sortie du tableau :

| Nom de la table | Chiffrement |

|---|---|

| patients | YES |

Utilisez SSL/TLS pour sécuriser les connexions entre les applications, les pipelines LLM et la base de données. Pour des instructions complètes sur la configuration, consultez les connexions chiffrées MySQL.

Audit natif de MySQL avec déclencheurs et plugins

Table d’audit manuelle avec déclencheur

Suivez les modifications des données avec SQL :

CREATE TABLE audit_log (

id INT AUTO_INCREMENT PRIMARY KEY,

user VARCHAR(100),

action_type VARCHAR(50),

old_data TEXT,

new_data TEXT,

change_time TIMESTAMP DEFAULT CURRENT_TIMESTAMP

);

CREATE TRIGGER before_update_salary

BEFORE UPDATE ON employees

FOR EACH ROW

INSERT INTO audit_log (user, action_type, old_data, new_data)

VALUES (CURRENT_USER(), 'UPDATE',

CONCAT('Salaire : ', OLD.salary),

CONCAT('Salaire : ', NEW.salary));

Sortie du tableau (Exemple de journal d’audit) :

| id | Utilisateur | Type d’action | Anciennes données | Nouvelles données | Heure de changement |

|---|---|---|---|---|---|

| 1 | root@localhost | UPDATE | Salaire : 70000 | Salaire : 75000 | 2025-03-15 12:00:00 |

C’est une méthode légère pour surveiller les mises à jour des modèles d’IA dans les bases de données en production.

Plugin d’audit Enterprise MySQL

Si vous utilisez MySQL Enterprise Edition :

INSTALL PLUGIN audit_log SONAME 'audit_log.so'; SET GLOBAL audit_log_policy = 'ALL';

Sortie du tableau (Journal du plugin d’audit en XML) :

| Type d’événement | Utilisateur | Action | Heure |

|---|---|---|---|

| CONNECT | ml_engine | ALLOW | 2025-03-10 09:01:12 |

| QUERY | ml_engine | SELECT | 2025-03-10 09:01:15 |

Cela permet de générer des journaux XML structurés, utiles pour les enquêtes forensiques et les vérifications de conformité. En savoir plus

Outils de conformité des données NLP, LLM & ML pour MySQL utilisant DataSunrise

Les fonctionnalités natives de MySQL offrent une bonne base. Mais gérer les intégrations d’IA, LLM et ML de manière sécurisée à grande échelle nécessite de l’automatisation. C’est là qu’intervient DataSunrise — avec une conformité sans intervention, une application autonome des politiques et des outils d’audit alimentés par le ML.

Voir le masquage en action : Masquage dynamique dans DataSunrise

Avantages de DataSunrise pour les cas d’utilisation LLM, ML et NLP

Gestionnaire de conformité autonome

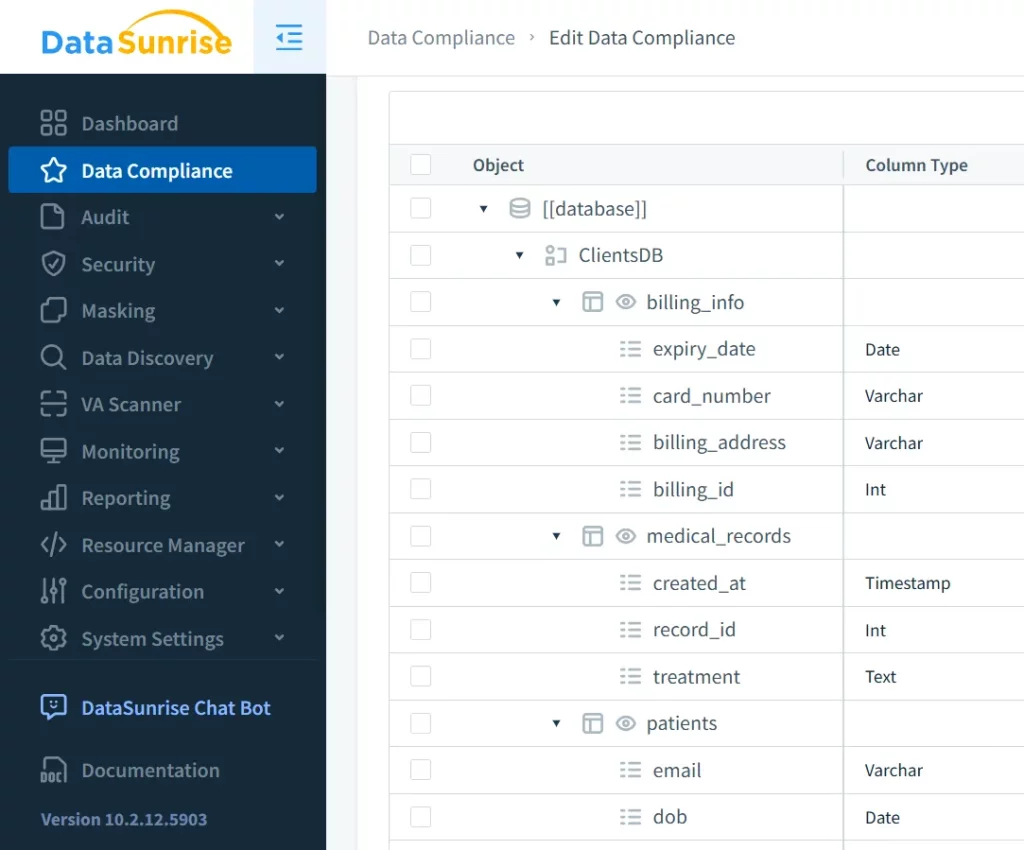

- Découverte et classification automatique des champs sensibles dans SQL, JSON, documents et images OCR.

- Automatisation des politiques sans code pour définir des règles pour l’audit, le masquage et le contrôle d’accès.

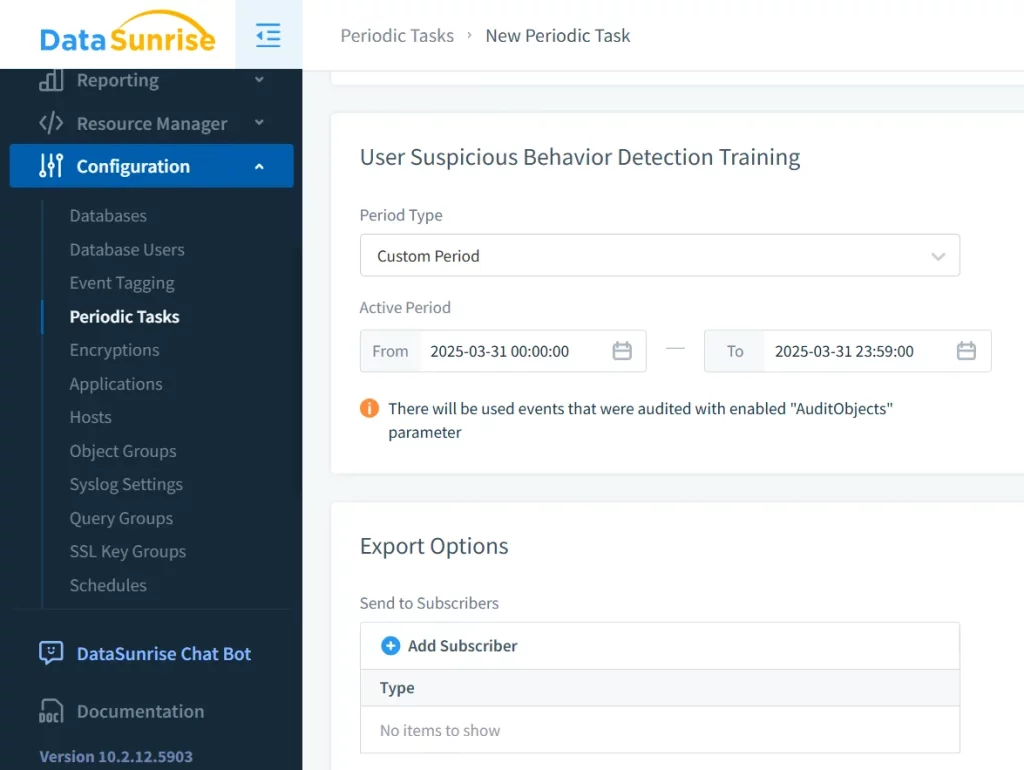

- Les règles d’audit basées sur le ML s’adaptent au comportement des utilisateurs et signalent toute activité suspecte liée à l’IA.

Contrôle centralisé des politiques

- Tableau de bord unifié pour contrôler toutes les règles de masquage et d’audit.

- Compatible avec plus de 40 plateformes et bases de données natives du cloud.

- Fonctionne en mode proxy, sniffer ou journal natif sans interruption.

Détection d’anomalies en temps réel

- Le système UEBA intégré (analyse du comportement des utilisateurs et entités) détecte les anomalies dans les requêtes d’IA.

- Signale tout comportement en dehors des flux de travail normaux du NLP/ML.

Pourquoi choisir DataSunrise pour une conformité autonome dans MySQL ?

- Alignement autonome des politiques avec le RGPD, HIPAA, PCI DSS et SOX.

- Flux de travail de conformité rationalisés pour des audits plus rapides et une réduction des charges.

- Visibilité multi-plateformes de SQL aux systèmes de fichiers non structurés.

- Masquage et surveillance en temps réel des flux de données pilotés par LLM et NLP.

- Rapports prêts pour l’audit en quelques clics — sans besoin de scripts.

Découvrez comment la suite de conformité de DataSunrise simplifie la sécurité de MySQL et vous assure une confiance dans les environnements pilotés par l’IA.

Conclusion

Les outils de conformité des données NLP, LLM et ML pour MySQL ne sont plus optionnels. Que vous entraîniez un LLM sur des données structurées ou que vous réalisiez une analyse de sentiment à partir d’un flux de données, la conformité doit faire partie de votre stratégie de données.

Les fonctionnalités natives de MySQL comme les rôles, les journaux et le chiffrement posent les bases. Mais des outils comme DataSunrise apportent l’automatisation, la protection en temps réel et la visibilité centralisée que requièrent les flux de travail d’IA actuels.

Visitez notre page de démonstration ou téléchargez la plateforme pour voir comment elle prend en charge la Conformité Autonome dans MySQL — de la découverte au masquage en passant par les rapports prêts pour l’audit.