Outils d’audit Amazon Redshift

Amazon Redshift est un entrepôt de données distribué en colonnes conçu pour l’analyse à grande échelle. Il excelle en performance de requêtes et en concurrence ; toutefois, l’audit dans Redshift n’est pas une capacité centralisée de premier ordre. Au contraire, les données d’audit sont fragmentées entre les tables systèmes, les journaux exportés, et les métadonnées au niveau du cluster, comme décrit dans la documentation officielle d’Amazon Redshift.

À mesure que les organisations développent leurs charges analytiques, intègrent davantage d’utilisateurs et connectent des outils BI ainsi que des pipelines automatisés, comprendre qui a accédé à quelles données, quand et comment devient une exigence opérationnelle stricte. Dans des environnements réglementés, cette visibilité n’est pas optionnelle ; elle impacte directement la posture de sécurité, la conformité et les capacités de réponse aux incidents. Par conséquent, ce besoin est étroitement lié à des pratiques plus larges telles que la surveillance de l’activité des bases de données et la tenue d’un historique fiable des activités des données.

Ainsi, des outils d’audit pour Amazon Redshift existent pour combler ce fossé. Ils offrent une visibilité structurée sur l’activité de la base de données, reconstruisent les chronologies d’exécution, et permettent la gouvernance des charges analytiques distribuées. Cette approche s’appuie sur les principes fondamentaux des journaux d’audit et étend Redshift vers un système conforme, prêt à être utilisé dans le cadre d’enquêtes de sécurité et d’audits réglementaires.

Que sont les outils d’audit ?

Les outils d’audit sont des systèmes conçus pour collecter, organiser et préserver des preuves d’activités en base de données sous une forme adaptée aux enquêtes, à la gouvernance et à la conformité. Contrairement aux mécanismes de journalisation basiques, ils mettent l’accent sur le contexte, la séquence et la responsabilité plutôt que sur des événements techniques isolés ; ils sont donc alignés sur les principes d’une piste d’audit base de données structurée.

Dans des plateformes analytiques telles qu’Amazon Redshift, les outils d’audit jouent un rôle critique car l’activité est intrinsèquement répartie. Par exemple, les requêtes s’exécutent sur plusieurs nœuds, les sessions peuvent couvrir des charges longues, et les métadonnées opérationnelles sont dispersées dans des structures internes. Ainsi, les outils d’audit corrèlent ces signaux en enregistrements cohérents qui montrent le déroulement dans le temps des actions, les utilisateurs ou rôles qui les ont initiées, ainsi que les objets de données concernés, formant un historique complet de l’activité des bases de données.

Plutôt que de remplacer la télémétrie native, les outils d’audit fonctionnent au-dessus de celle-ci. En même temps, ils transforment les enregistrements système de bas niveau en pistes d’audit structurées qu’il est possible de consulter, conserver, rechercher et présenter comme preuves lors d’enquêtes internes ou audits externes, soutenant ainsi des initiatives plus larges de contrôle et gouvernance des données.

Capacités natives d’audit d’Amazon Redshift

Amazon Redshift fournit des capacités d’audit fondamentales via des tables systèmes internes et des exportations optionnelles de journaux. Ces mécanismes exposent la télémétrie de bas niveau et permettent aux administrateurs d’obtenir des informations détaillées sur les opérations en base de données.

Tables systèmes pour le suivi de l’activité

Amazon Redshift enregistre des métadonnées détaillées d’exécution dans une série de tables systèmes internes préfixées par STL, SVL et STV. Ces tables exposent des informations de bas niveau sur l’exécution des requêtes, les sessions utilisateurs, les événements d’authentification et les accès aux objets. Ensemble, elles constituent la source native principale pour reconstruire l’activité de la base après exécution.

Métadonnées d’exécution des requêtes (STL_QUERY)

La table STL_QUERY est la source centrale pour comprendre les instructions SQL exécutées. Elle enregistre le texte des requêtes, les dates d’exécution, l’identité des utilisateurs, et le résultat de l’exécution.

Les cas d’utilisation classiques incluent l’identification des requêtes lentes, la traçabilité de l’activité utilisateur, et la reconstruction des chronologies d’exécution.

SELECT

query,

userid,

starttime,

endtime,

total_exec_time,

aborted

FROM stl_query

ORDER BY starttime DESC

LIMIT 20;

Cette requête retourne les instructions récentes avec la durée d’exécution et le status d’échec. Chaque ligne représente un fragment de requête exécuté sur un nœud spécifique, ce qui signifie qu’une requête logique unique peut apparaître plusieurs fois.

Événements d’authentification et de connexion (STL_CONNECTION_LOG)

La table STL_CONNECTION_LOG capture l’activité au niveau des connexions, incluant les connexions réussies, les tentatives d’authentification échouées, et les événements du cycle de vie des sessions.

Cette table est fréquemment utilisée pour auditer les schémas d’accès et identifier des comportements de connexion suspects.

SELECT

event,

recordtime,

remotehost,

remoteport,

username,

database

FROM stl_connection_log

ORDER BY recordtime DESC

LIMIT 20;

Elle offre une visibilité sur qui s’est connecté, depuis où, et quand, servant de base pour l’audit d’accès et les investigations en sécurité.

Modifications de schémas et d’objets (STL_DDLTEXT)

Les opérations DDL telles que les commandes CREATE, ALTER et DROP sont enregistrées dans STL_DDLTEXT. Cette table est essentielle pour suivre les changements structurels de la base.

SELECT

userid,

starttime,

sequence,

text

FROM stl_ddltext

ORDER BY starttime DESC

LIMIT 20;

Chaque instruction DDL peut être répartie sur plusieurs lignes, nécessitant un tri par sequence pour reconstruire la commande complète. Cette table est souvent utilisée lors d’examens judiciaires pour déterminer quand les schémas ou tables ont été modifiés et par qui.

Accès aux données et balayages de tables (STL_SCAN)

La table STL_SCAN offre un aperçu de la façon dont les requêtes interagissent avec les données au niveau du stockage. Elle enregistre les opérations de scan de tables, les nombres de lignes, et les volumes de données accédés.

SELECT

query,

tbl,

rows,

bytes

FROM stl_scan

ORDER BY query DESC

LIMIT 20;

Ces informations sont particulièrement utiles pour comprendre quelles tables ont été accédées, combien de données ont été scannées, et si des jeux de données sensibles ont été impliqués lors de l’exécution des requêtes.

Contexte opérationnel et limitations

Si ces tables systèmes offrent une visibilité approfondie, elles sont conçues pour un diagnostic interne plutôt que pour un audit centralisé. Les enregistrements sont distribués sur les nœuds, la rétention est limitée, et la corrélation entre tables doit être effectuée manuellement. Par conséquent, les administrateurs s’appuient souvent sur des requêtes personnalisées ou des outils externes pour assembler un historique cohérent de l’activité.

Export des journaux d’audit vers Amazon S3

En plus des tables systèmes, Amazon Redshift supporte l’exportation des journaux d’audit vers Amazon S3. Ce mécanisme étend la rétention et permet l’intégration avec des outils externes d’analyse, de surveillance et d’archivage.

Les journaux exportés incluent typiquement :

- Journaux d’activité utilisateur

- Journaux de connexion et d’authentification

- Succès et échecs de connexions

L’exportation des journaux d’audit est configurée au niveau du cluster et écrit continuellement des fichiers journaux dans un bucket S3 désigné.

-- Exemple : vérifier la configuration de la journalisation

SELECT *

FROM svv_logging;

Une fois activée, Redshift livre périodiquement des fichiers journaux vers S3, où ils peuvent être consommés par des pipelines de traitement de logs, des plateformes SIEM, ou des flux analytiques personnalisés.

# Exemple : lister les journaux d’audit Redshift exportés dans S3

aws s3 ls s3://my-redshift-audit-logs/

Ces journaux fournissent un enregistrement persistant, accessible de l’extérieur, des activités en base et sont couramment utilisés pour la conservation à long terme, l’archivage de conformité, et l’analyse hors ligne.

Utilisation pratique

En pratique, les organisations combinent souvent les requêtes sur les tables systèmes pour des analyses détaillées à court terme avec les journaux exportés vers S3 pour la conservation à long terme et la corrélation inter-systèmes. Ensemble, ces mécanismes constituent la base native d’audit pour Amazon Redshift, même si un outillage additionnel est généralement nécessaire pour obtenir une visibilité centralisée et des rapports conformes aux exigences.

Audit centralisé d’Amazon Redshift avec DataSunrise

Pour bâtir un processus d’audit cohérent et opérationnellement exploitable, les organisations déploient souvent des plateformes d’audit centralisées qui consolident l’activité Redshift en un seul flux d’audit gouverné.

DataSunrise s’intègre à Amazon Redshift en modes de déploiement non intrusifs, incluant un proxy inverse et l’ingestion native des journaux. Cette approche permet à la plateforme de capturer le trafic SQL, les événements d’authentification et les métadonnées d’exécution sans modifications applicatives ni réécriture des requêtes.

Construction d’une piste d’audit unifiée

DataSunrise reconstruit l’activité Amazon Redshift en corrélant plusieurs dimensions d’exécution en un récit d’audit unique et cohérent. Les flux d’exécution des requêtes sont liés au contexte utilisateur et rôle, à la lignée des sessions, aux objets accédés, et à la classification de sensibilité, le tout ponctué par des horodatages d’exécution précis. Ce processus de corrélation transforme des événements fragmentés au niveau des nœuds en une piste d’audit chronologique, consciente des requêtes, utilisable de manière fiable pour des enquêtes judiciaires, la supervision opérationnelle, et les audits réglementaires.

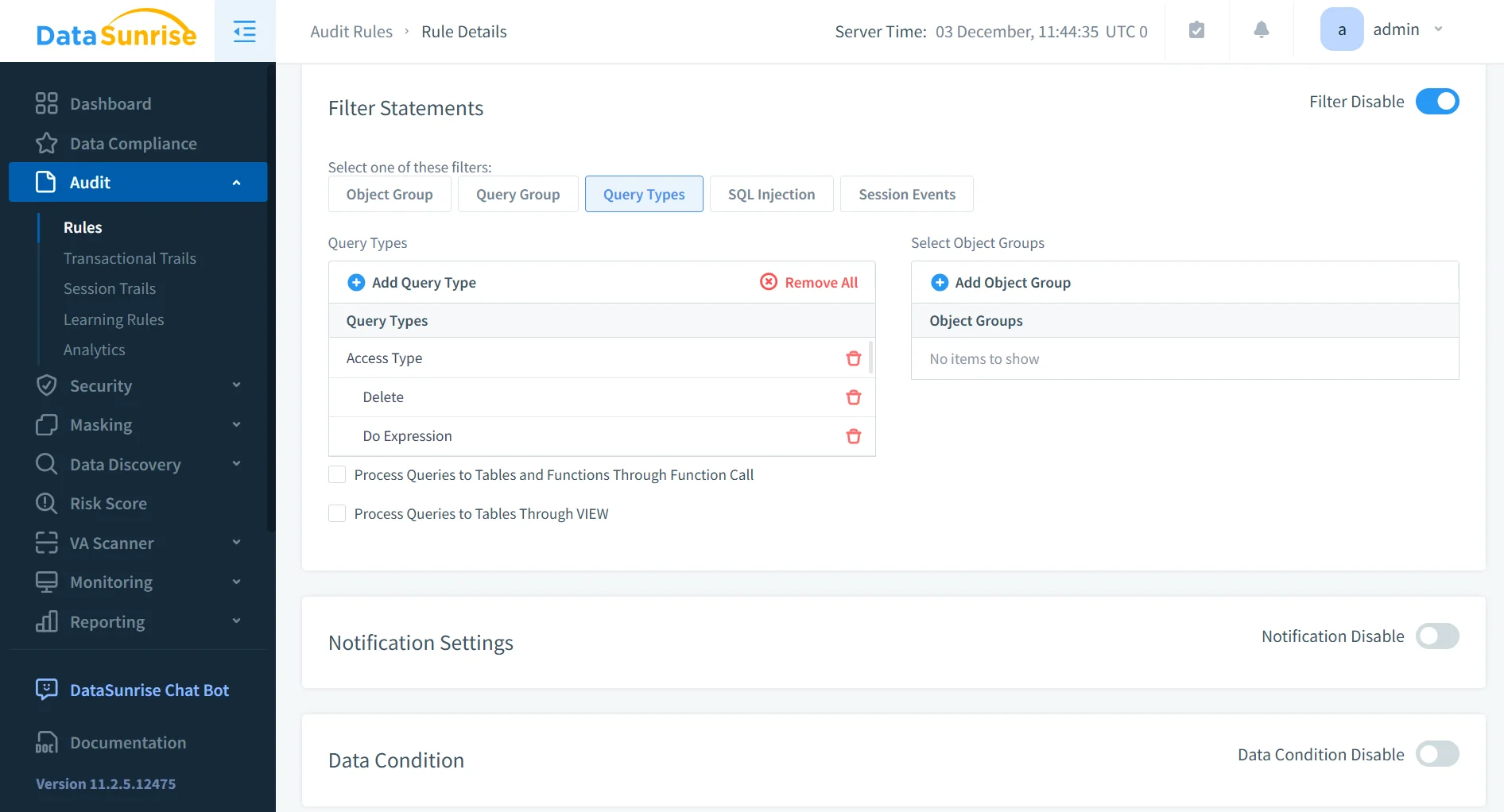

Règles d’audit granulaires

Plutôt que de capturer toute l’activité base de données de manière indiscriminée, DataSunrise applique des règles d’audit fines qui définissent précisément ce qui doit être surveillé. Les politiques d’audit peuvent être ciblées sur des schémas, tables, utilisateurs, rôles ou catégories de données spécifiques, permettant aux organisations de se concentrer sur les actifs à risque élevé ou régulés. Cette approche sélective garantit que l’activité critique est capturée avec haute fidélité tout en minimisant le bruit et l’impact sur le stockage. Les règles d’audit peuvent être alignées avec des politiques internes de gouvernance ou directement mappées aux exigences réglementaires externes.

Surveillance et alertes en temps réel

Au-delà de l’analyse historique, DataSunrise offre une visibilité continue et en temps réel sur l’activité Amazon Redshift. Les actions sur la base sont surveillées au fur et à mesure, permettant la détection immédiate de comportements anormaux, de schémas d’accès suspects ou de violations de politiques. Les alertes intégrées et les intégrations avec des systèmes de sécurité externes permettent aux équipes de sécurité de réagir rapidement aux incidents potentiels, faisant basculer l’audit d’une fonction purement rétrospective vers un contrôle de sécurité actif.

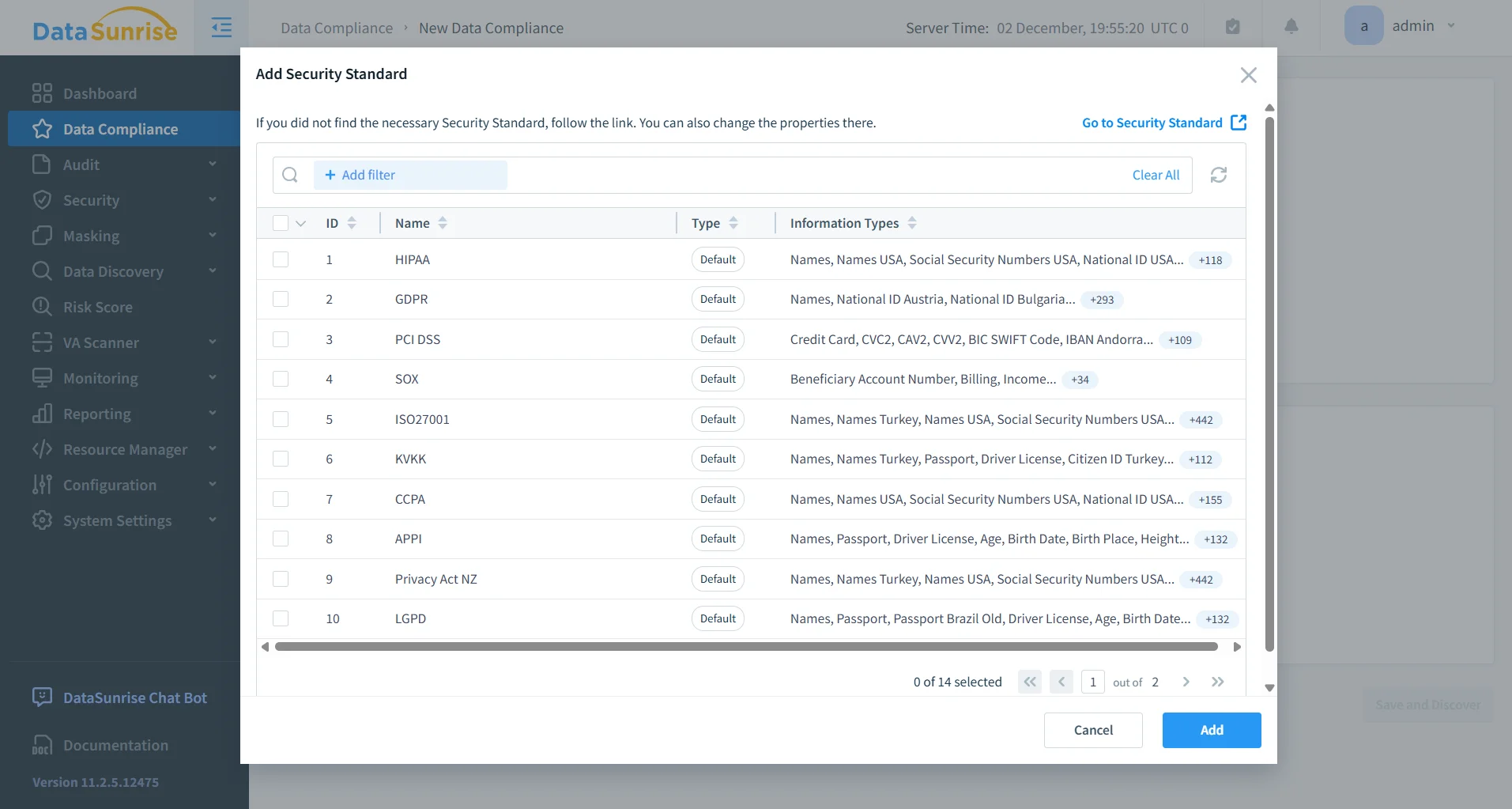

Alignement conformité pour Amazon Redshift

Les outils d’audit jouent un rôle central dans le maintien de la conformité réglementaire des environnements Amazon Redshift. DataSunrise aligne l’activité base de données avec les exigences de cadres tels que le RGPD, HIPAA, PCI DSS et SOX, en conservant, classifiant et structurant les enregistrements d’audit selon les attentes de conformité. Les modèles de rapports prédéfinis et la génération automatique de preuves réduisent considérablement les efforts manuels pour la préparation des audits et inspections, tout en assurant cohérence et précision dans les flux de conformité.

Principaux avantages de DataSunrise

| Avantage | Description |

|---|---|

| Enquête accélérée | Reconstruction rapide de l’activité Redshift à partir d’une piste d’audit unique. |

| Conformité simplifiée | Enregistrements prêts à l’audit et alignés sur les exigences réglementaires. |

| Responsabilisation claire | Suivi précis des utilisateurs, sessions et objets accédés. |

| Compréhension des comportements utilisateurs | Détection des schémas d’accès anormaux et à risque. |

Conclusion

Amazon Redshift fournit des mécanismes natifs de capture de l’activité en base via les tables systèmes et les journaux exportés, formant une base sommaire d’audit. Cependant, sans corrélation ni contexte d’exécution, ces données restent fragmentées et difficiles à exploiter à l’échelle entreprise.

DataSunrise répond à ces lacunes en centralisant l’activité Redshift dans des pistes d’audit unifiées, conscientes des requêtes et avec visibilité en temps réel. Des capacités telles que la surveillance de l’activité base de données et les pistes d’audit structurées permettent des enquêtes efficaces et une application rigoureuse de la gouvernance.

En alignant les enregistrements d’audit sur les flux de conformité, DataSunrise simplifie la supervision réglementaire grâce à des rapports automatisés, un audit centralisé des données, et des journaux d’audit cohérents. Le maintien d’un historique unifié de l’activité en base garantit la responsabilité à long terme dans les environnements Redshift.

En conséquence, les organisations transforment Amazon Redshift en une plateforme analytique transparente, gouvernée et prête à l’audit.