Outils d’Audit MySQL

Les plateformes de données modernes évoluent sous l’œil vigilant des réglementations et des cyber-menaces. Les Outils d’Audit MySQL sont les instruments qui permettent aux équipes de surveiller chaque lecture, écriture et modification de configuration tout en respectant les obligations liées au RGPD, HIPAA, PCI‑DSS et SOX. Dans cet article, nous explorons comment l’audit en temps réel, le masquage dynamique et la découverte de données fonctionnent ensemble, puis nous nous plongeons dans la configuration à la fois du plugin d’audit natif MySQL et de la suite DataSunrise. Vous découvrirez au fil de l’article des exemples pratiques en SQL, des liens vers des guides pratiques, ainsi qu’une comparaison honnête des ensembles d’outils.

Audit en Temps Réel & Découverte de Données dans leur Contexte

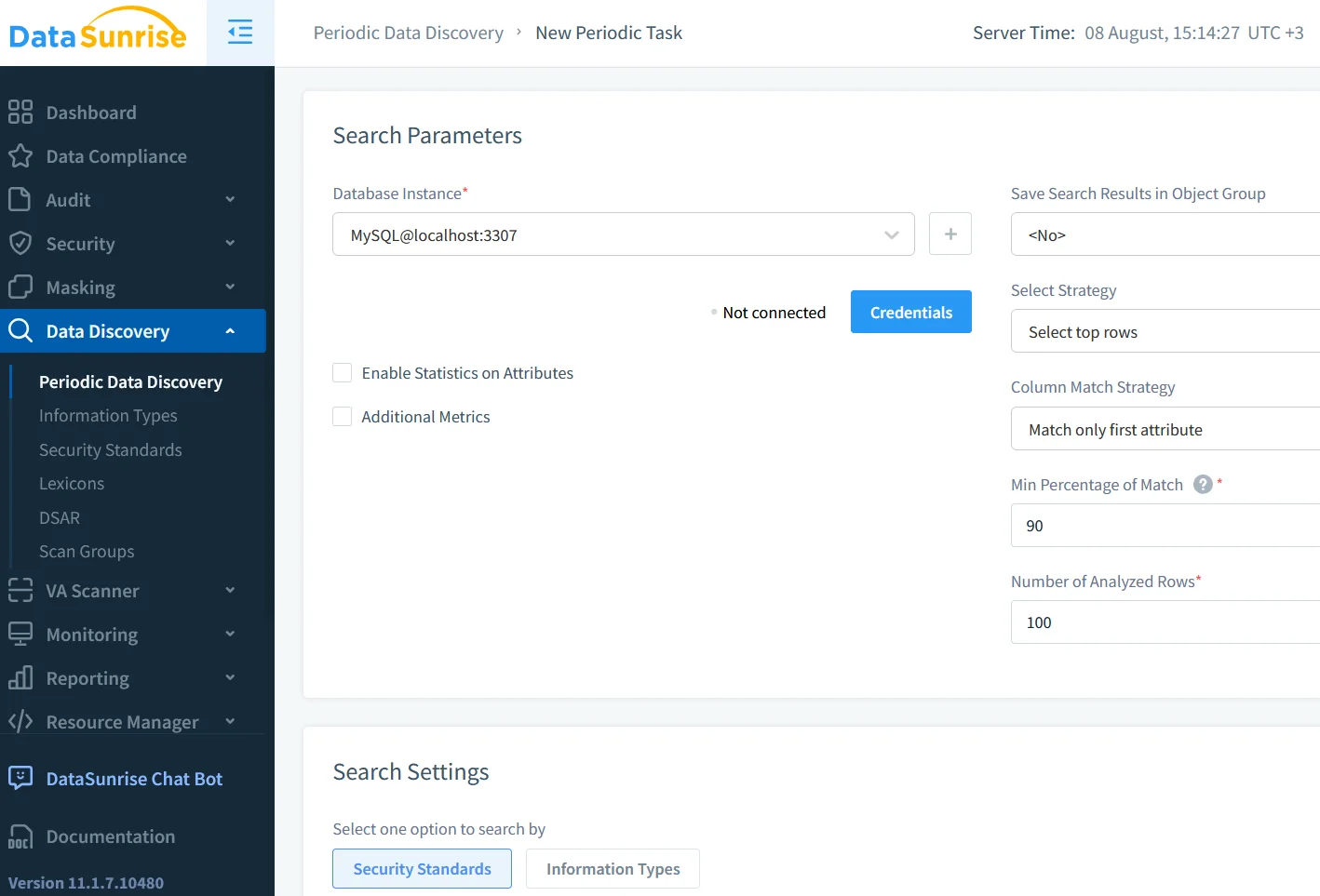

L’audit en temps réel n’est plus un luxe : il est le cœur de la détection des anomalies. MySQL natif diffuse les événements dans le Performance Schema, mais cela ne raconte qu’une partie de l’histoire. Des plateformes telles que DataSunrise étendent la visibilité aux sessions multi-base de données, aux points de terminaison cloud, et même aux proxies, tandis que son moteur de Découverte de Données intégré analyse les tables pour repérer les colonnes sensibles et les marque automatiquement pour leur surveillance. La combinaison de la découverte avec un audit continu garantit que les Informations Personnelles Identifiables (IPI) nouvellement ajoutées ne se dissimulent jamais dans l’ombre.

Parce que la découverte fonctionne de manière continue, chaque changement dans la structure du schéma déclenche une réévaluation des politiques d’audit. Ce retour d’information permet d’aligner la posture de sécurité sur un rythme de développement agile et évite les angles morts manuels qui affectent les cycles de révision trimestriels.

Masquage Dynamique des Données pour Environnements en Direct

Même le meilleur journal d’audit peut révéler des secrets si les analystes consultent les données brutes de production. MySQL natif prend en charge le Masquage Dynamique des Données au niveau des colonnes de manière indirecte (pensez aux vues et aux procédures stockées). La couche de masquage dynamique des données de DataSunrise intercepte les requêtes SQL et réécrit les résultats à la volée — les PAN de carte de crédit deviennent XXXX‑XXXX‑XXXX‑1234, les adresses e‑mail perdent leur domaine et les dates de naissance sont décalées dans une plage de tolérance. Le masquage s’effectue après la planification de la requête, de sorte qu’il n’y a aucun impact sur l’optimiseur — comme le confirment des tests A/B de latence en environnement de préproduction.

Le véritable avantage se manifeste dans les salles de crise d’intervention : les enquêteurs obtiennent un accès immédiat aux requêtes et aux variables de liaison sans attendre qu’un responsable de la protection des données nettoie les exportations. Les politiques de masquage résident dans le même moteur de règles que les filtres d’audit, de sorte qu’un unique changement de configuration se propage à la fois aux couches de visibilité et d’obfuscation.

Fondations de la Sécurité & Conformité

L’audit ne se contente pas d’enregistrer les commandes DML ; il prouve l’intention. Les régulateurs demandent régulièrement : « Montrez-moi tous ceux qui ont accédé aux blobs de cartes de crédit cryptés en mai. » Les Outils d’Audit MySQL combinent des journaux signés cryptographiquement avec une chaîne de traçabilité à l’épreuve des falsifications. Lorsque ces outils alimentent le Gestionnaire de Conformité de DataSunrise, les utilisateurs peuvent créer en un clic des packs de preuves pour les auditeurs couvrant le RGPD, HIPAA ou PCI‑DSS sans avoir à rédiger de requêtes ad hoc.

Du côté préventif, le Pare-feu de Base de Données de DataSunrise bloque les instructions suspectes avant qu’elles n’atteignent le serveur, tandis que le journal d’audit enregistre la tentative. Cette union de « bouclier » et de « caméra » est une caractéristique des architectures de référence modernes Zero Trust.

Configuration du Plugin d’Audit Natif MySQL

Par défaut, MySQL Community Edition est livré sans plugin d’audit de niveau entreprise, mais il est possible de charger le plugin audit_log open source d’Oracle (ou le fork de Percona) en quelques minutes. Ci-dessous se trouve une configuration minimale qui journalise uniquement les instructions d’écriture afin de réduire les surcharges tout en conservant une haute valeur en termes de forensique.

-- Activer le plugin d'audit Enterprise MySQL

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Vérifier le statut du plugin

SELECT PLUGIN_NAME, PLUGIN_STATUS

FROM INFORMATION_SCHEMA.PLUGINS

WHERE PLUGIN_NAME='audit_log';

-- Persistance à travers les redémarrages

SET GLOBAL audit_log_policy = 'WRITE';

SET PERSIST audit_log_policy = 'WRITE';

-- Réduire le bruit en ignorant les événements de l'utilisateur de réplication

SET PERSIST audit_log_filter_id = JSON_ARRAY('ignore_repl');

-- Lire les 10 derniers événements

SELECT

json_extract(event, '$.command_type') AS cmd,

json_extract(event, '$.sql_text') AS sql_text,

json_extract(event, '$.user') AS user,

json_extract(event, '$.host') AS host,

json_extract(event, '$.timestamp') AS ts

FROM mysql.audit_log

ORDER BY id DESC

LIMIT 10;

Quelques bonnes pratiques s’imposent immédiatement :

- Emplacement des fichiers journaux — Stockez les fichiers JSON d’audit sur une partition séparée de

ibdataafin d’éviter les contentions I/O. - Chiffrement au repos — Montez le répertoire des journaux sur un système de fichiers géré par Linux eCryptfs ou utilisez le chiffrement au niveau des blocs dans les volumes cloud.

- Diffusion vers SIEM — Transférez les événements vers OpenSearch ou Splunk à l’aide de Filebeat pour une corrélation croisée avec les journaux des applications.

La documentation de référence détaillée est disponible dans le guide d’Audit Avancé de Percona.

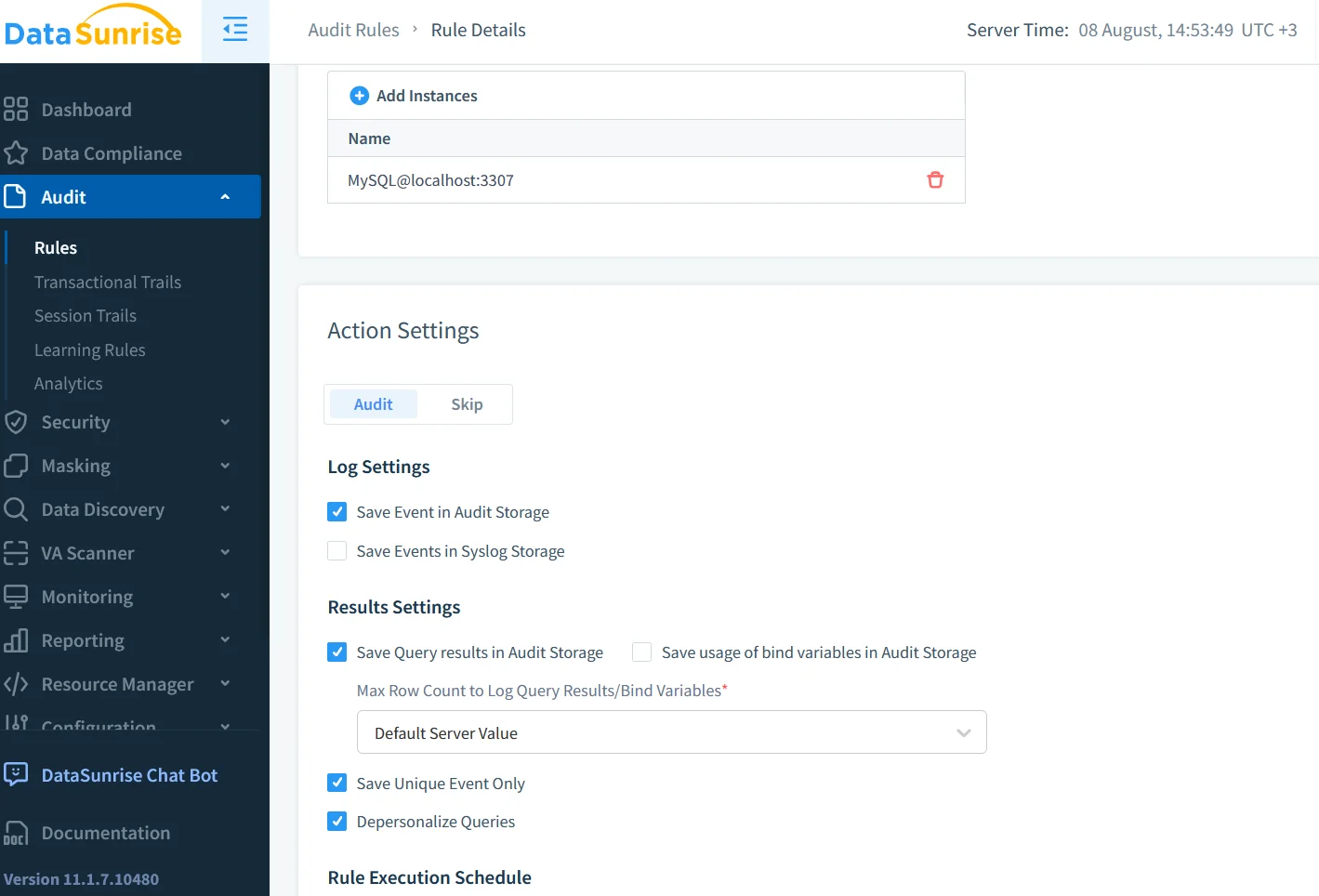

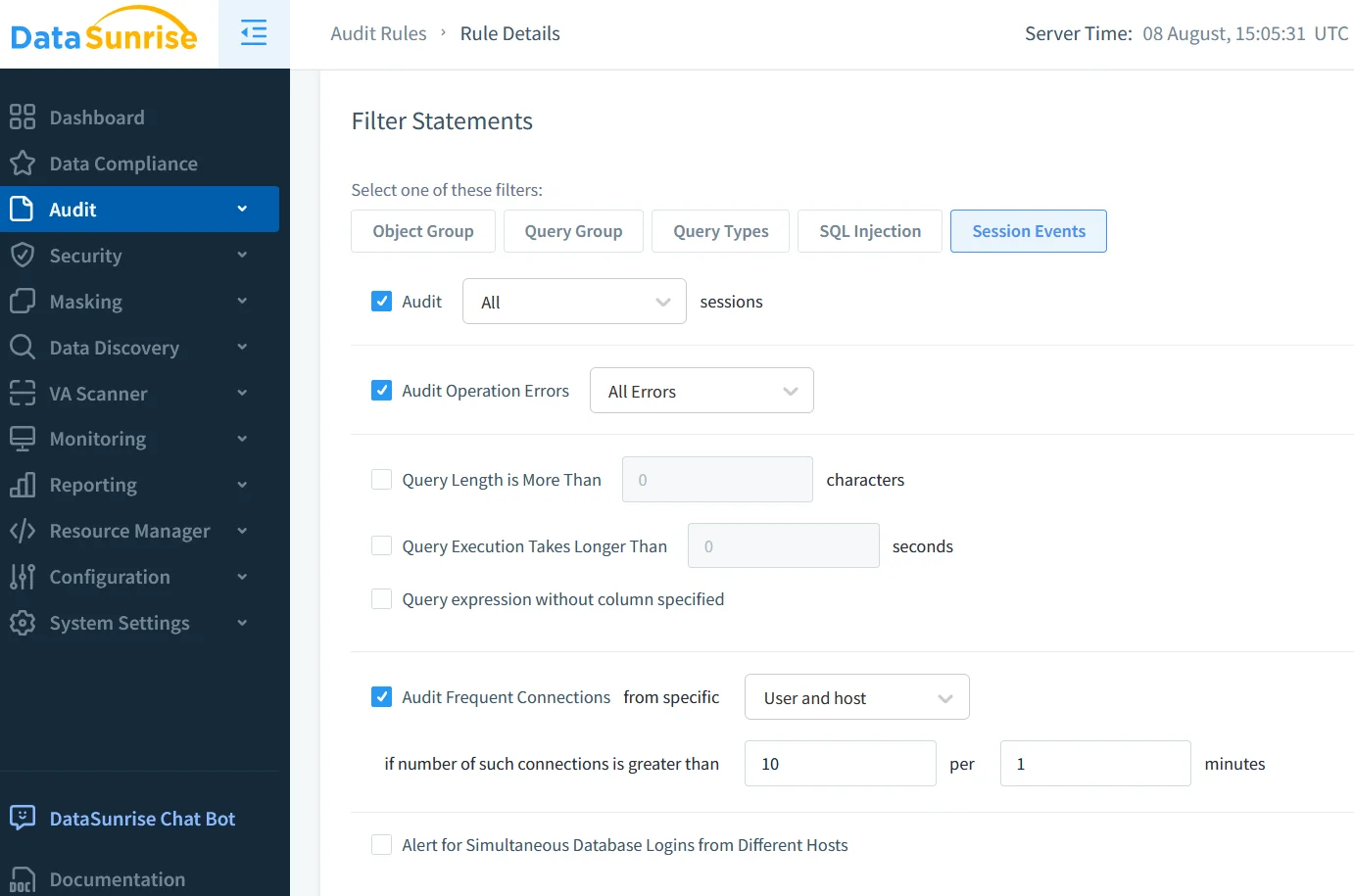

Plongée Profonde dans l’Audit avec DataSunrise

L’audit natif se concentre sur le serveur lui-même, tandis que DataSunrise ajoute un proxy de niveau intermédiaire qui inspecte le trafic entre des clusters hétérogènes. Le déploiement est rapide grâce aux images de conteneurs et aux modules Terraform (voir le schéma des modes de déploiement). Une fois en place, vous pouvez élaborer des règles granulaires telles que « Alerter sur les UPDATE de salary en dehors des heures de bureau » ou « Bloquer les SELECT * sur les tables clients pour les rôles BI. »

Parcours de Création d’une Règle

- Définir une Règle d’Audit : Dans l’interface utilisateur, sélectionnez Audit → Règles → Nouveau et choisissez Table : employees, Colonne : salary.

- Ajouter une Condition :

NOT (USER_ROLE IN ('HR_ADMIN') OR TIME_RANGE('08:00','18:00')). - Joindre une Action : Notifier par e‑mail et via webhook Slack.

En coulisses, DataSunrise convertit ce DSL en un automate fini déterministe (DFA) optimisé et le met en cache par connexion, de sorte que la performance reste linéaire même avec des centaines de règles actives.

Analyses & Reporting en Temps Réel

Une association populaire est l’API REST de DataSunrise avec Grafana Loki. Le service d’audit expose un point de terminaison /events qui diffuse des lignes JSON ; une configuration simple avec Fluent Bit pousse ces données dans Prometheus et sur des tableaux de bord Grafana en moins de dix minutes. Les histogrammes natifs montrent des pics de DDL lors des déploiements, tandis que des graphiques d’anomalies superposent les tentatives de fuites masquées.

Choisir le Bon Ensemble d’Outils

- Plugin Natif — Léger, sans coût de licence, parfait pour des environnements à locataire unique ou des espaces de développement.

- DataSunrise — Fonctionnalités de niveau entreprise (masquage, découverte, pare-feu), couverture multi-base de données, ensembles de conformité.

- Alternatives Open Source — McAfee MySQL Audit ou l’UDF

audit_proxyexistent mais accusent un retard en termes de maintenance.

Les équipes déploient souvent les deux : conserver l’audit natif en secours et superposer DataSunrise pour un contexte enrichi et un blocage en temps réel. Parce que DataSunrise lit le protocole d’origine, il capture les événements même lorsque des administrateurs malveillants désactivent les plugins côté serveur.

Reporting Pratique & Visualisation

Les journaux ne sont utiles que par les histoires qu’ils racontent. Acheminer les événements JSON de MySQL et DataSunrise vers une pile ELK ou une plateforme d’observabilité cloud. À partir de là, vous pouvez :

- Construire des cartes thermiques des échecs de connexion par adresse IP source.

- Déclencher des fonctions AWS Lambda lorsque la fréquence d’audit des

DROP TABLEdépasse une valeur de référence. - Générer des packs de preuves en PDF chaque trimestre avec le Générateur de Rapports de DataSunrise et les envoyer par e‑mail à votre auditeur.

Ces intégrations transforment des journaux passifs en indicateurs proactifs de risque.

Conclusion

En 2025, la discussion autour des Outils d’Audit MySQL ne se limite plus à « Avons-nous des journaux ? » mais à « Pouvons-nous répondre en quelques secondes, prouver la conformité et masquer les données avant qu’elles ne quittent le réseau ? » L’audit natif MySQL vous offre une visibilité fondamentale ; DataSunrise ajoute un tissu de sécurité tissé de découverte, de masquage et de pare-feu. Combinez les deux — et vous gagnerez en observabilité, contrôle et confiance réglementaire exigées par la gouvernance moderne des données.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant