Outils et Techniques de Masquage des Données pour MariaDB

Les environnements de bases de données modernes ne servent que rarement un seul objectif. Un déploiement typique de MariaDB soutient des applications, des analyses, des équipes de support, des tâches automatisées et des intégrations externes. Dans de nombreux cas, tous travaillent avec les mêmes ensembles de données. Lorsque ces ensembles contiennent des informations personnelles, financières ou réglementées, une visibilité sans restriction devient rapidement un risque.

Pour un aperçu de l’architecture et des cas d’utilisation de MariaDB, consultez la documentation officielle : https://mariadb.org/

Le masquage des données résout ce problème en transformant les valeurs sensibles avant que les utilisateurs ou les applications ne les reçoivent. Contrairement au chiffrement, le masquage conserve la structure de la base de données et le comportement des requêtes intactes. En même temps, il limite ce que les utilisateurs peuvent réellement voir. En conséquence, le masquage complète naturellement les stratégies plus larges de sécurité des données

et de sécurité des bases de données.

Par ailleurs, la pression réglementaire continue de croître et le risque interne devient de plus en plus difficile à ignorer. Pour cette raison, le masquage des données est passé d’une fonctionnalité « agréable à avoir » à une exigence opérationnelle. Dans les environnements réglementés, les organisations lient étroitement le masquage aux réglementations de conformité des données

et à la protection des informations personnelles identifiables (PII).

Cet article explique comment les équipes peuvent mettre en œuvre le masquage des données dans MariaDB en utilisant des techniques natives. Il montre également comment des plateformes centralisées étendent le masquage en un contrôle piloté par des politiques, auditable et conforme grâce à des mécanismes tels que le masquage dynamique des données.

Qu’est-ce que le Masquage des Données ?

Le masquage des données est une technique de protection des données qui remplace les valeurs sensibles par des équivalents modifiés, obfusqués ou synthétiques. Son objectif est de réduire le risque d’exposition tout en conservant les données utilisables pour le développement, l’analyse et les flux opérationnels. En pratique, le masquage fonctionne parallèlement aux initiatives plus larges de sécurité des données

.

Les organisations peuvent implémenter le masquage de plusieurs manières. Par exemple, les équipes peuvent l’appliquer statiquement sur des copies de données, l’imposer dynamiquement au moment de la requête, ou l’ajuster en fonction de l’identité de l’utilisateur, du rôle ou du chemin d’accès. Bien que chaque approche serve des besoins opérationnels différents, elles partagent toutes le même objectif : limiter la visibilité inutile des valeurs sensibles.

La plupart des organisations utilisent le masquage pour protéger les informations personnelles identifiables (PII), les enregistrements financiers, les secrets d’authentification et les attributs sensibles à l’entreprise. Ces types de données apparaissent dans de nombreux flux de travail et groupes d’utilisateurs. Par conséquent, l’exposition sélective devient essentielle et soutient directement les réglementations de conformité des données.

Contrairement aux contrôles d’accès, le masquage des données part du principe que l’accès aura lieu. Au lieu de bloquer les requêtes, il contrôle ce que les utilisateurs voient dans les résultats de requêtes. Cette approche réduit le risque sans perturber l’utilisation normale de la base de données.

Techniques Natives de Masquage des Données dans MariaDB

MariaDB ne fournit pas de cadre dédié et intégré de masquage des données. À la place, le masquage est généralement approché à l’aide de constructions SQL standard. Ces méthodes peuvent être utiles pour des démonstrations, des environnements limités ou des cas d’utilisation étroitement définis, mais elles dépendent de la discipline manuelle plutôt que d’une politique appliquée.

Vues avec Colonnes Transformées

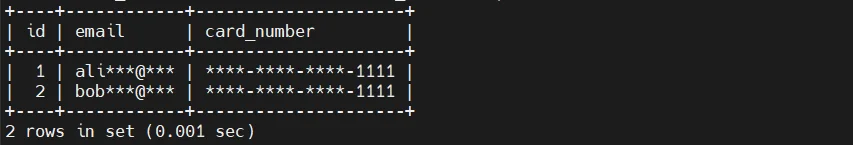

Une des techniques les plus courantes consiste à exposer des données masquées via des vues SQL qui transforment les colonnes sensibles avant de renvoyer les résultats.

/*CREATE VIEW masked_customers AS

SELECT

id,

CONCAT(SUBSTRING(email, 1, 3), '***@***') AS email,

'****-****-****' AS card_number

FROM customers;*/

Dans ce modèle, les applications et les utilisateurs sont censés interroger la vue plutôt que la table sous-jacente. La logique de transformation est intégrée directement dans la définition de la vue, ce qui couple étroitement le comportement de masquage à la conception du schéma et au routage des requêtes. En conséquence, la protection des données dépend de l’utilisation cohérente plutôt que de contrôles appliqués.

Limitations

- Efficace uniquement si tout l’accès est strictement acheminé via la vue

- Ne protège pas l’accès direct aux tables ni les requêtes ad-hoc

- Nécessite une maintenance continue au fur et à mesure de l’évolution des schémas

- Devient difficile à gérer à travers de nombreuses tables et bases de données

Fonctions Stockées pour un Masquage Conditionnel

Une autre approche consiste à utiliser des fonctions stockées pour encapsuler la logique de masquage et l’appliquer conditionnellement en fonction du contexte utilisateur ou des variables de session.

/*CREATE FUNCTION mask_email(email VARCHAR(255))

RETURNS VARCHAR(255)

DETERMINISTIC

RETURN CONCAT(SUBSTRING(email, 1, 3), '***@***');*/

Cette fonction peut ensuite être référencée dans des instructions SELECT ou des vues, permettant la réutilisation de la même logique de masquage dans plusieurs requêtes. Dans des configurations plus complexes, une logique supplémentaire peut être introduite pour varier le comportement de masquage selon l’utilisateur ou le rôle connecté. Cependant, l’application reste entièrement dépendante de la manière dont les requêtes sont écrites et exécutées.

Limitations

- Nécessite une utilisation disciplinée et cohérente des requêtes

- La logique de masquage doit être appliquée manuellement partout où elle est nécessaire

- Pas de contrôle ou de visibilité centralisée

- Facilement contournable en interrogeant directement les tables de base

Copies Masquées Séparées des Données

Pour les environnements non productifs tels que le développement ou les tests, les organisations créent souvent des copies de données production masquées de manière permanente.

/*CREATE TABLE customers_masked AS

SELECT

id,

SHA2(email, 256) AS email,

NULL AS card_number

FROM customers;*/

Cette approche produit un ensemble de données où les valeurs sensibles sont altérées de façon irréversible, rendant le partage avec les développeurs ou les équipes externes plus sûr. Toutefois, le processus de masquage est dissocié de l’accès aux données en direct et doit être répété à chaque actualisation des données.

Limitations

- Engendre une duplication des données et un surcoût de stockage

- Les ensembles de données masquées deviennent obsolètes à mesure que les données de production changent

- Aucune protection pour l’accès en production ou les requêtes en direct

- Les règles de masquage doivent être réappliquées à chaque actualisation des données

Bien que ces techniques natives puissent réduire les expositions accidentelles dans des scénarios limités, elles ne fournissent pas un masquage des données cohérent, évolutif ou auditable. À mesure que les environnements grandissent et que les modes d’accès se diversifient, s’appuyer uniquement sur un masquage SQL devient de plus en plus fragile et difficile à gouverner.

Masquage des Données Centralisé pour MariaDB avec DataSunrise

DataSunrise fait passer le masquage pour MariaDB au-delà des contournements SQL en introduisant une couche de sécurité centralisée pilotée par des politiques. Au lieu d’intégrer la logique de masquage dans les requêtes, vues ou schémas, la plateforme applique le masquage en externe. Ainsi, les équipes protègent les données sans modifier le code applicatif ou la structure de la base. Ce modèle aligne naturellement le masquage avec les pratiques plus larges de sécurité des données et de sécurité des bases de données.

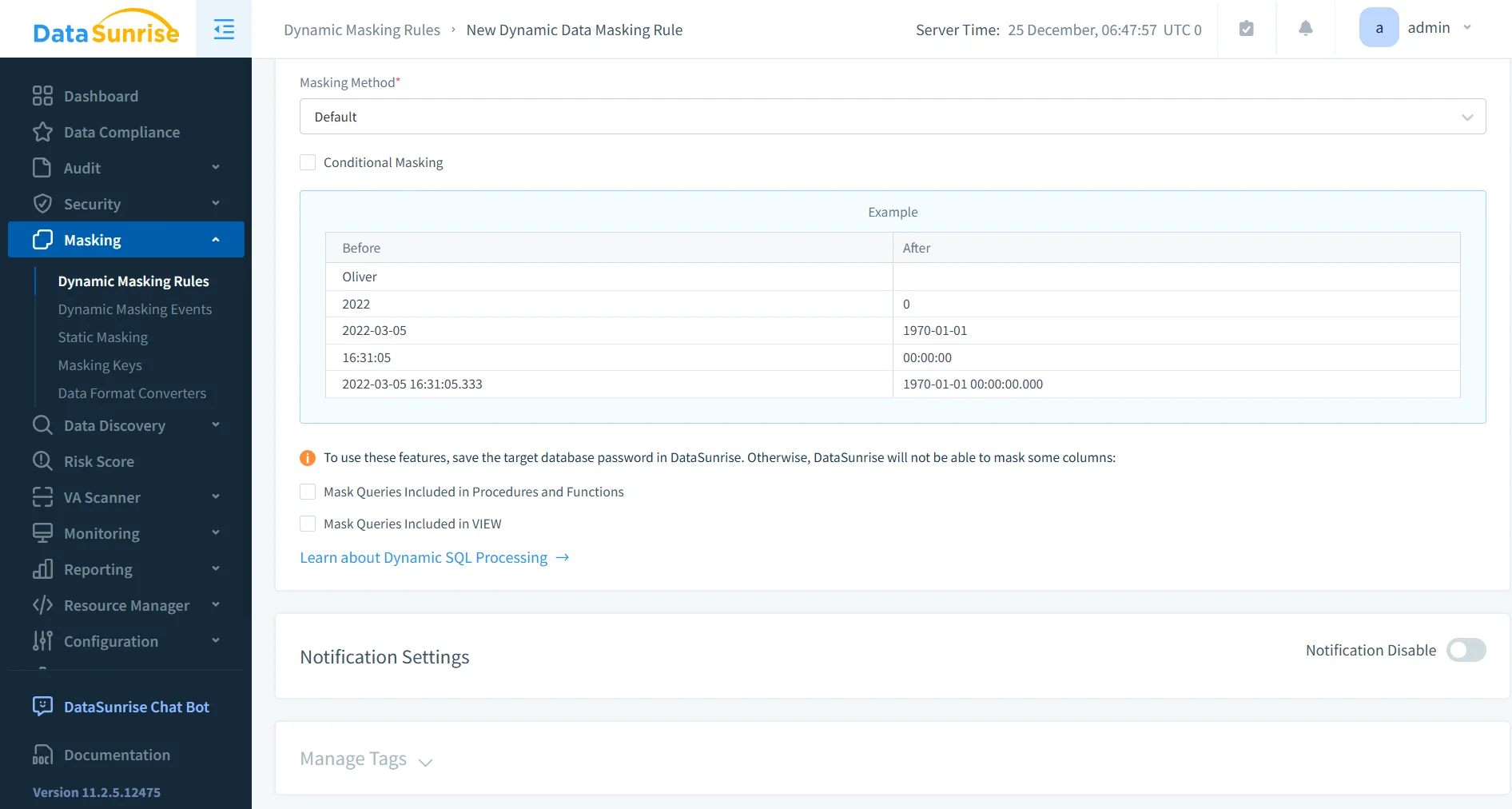

Masquage Dynamique des Données

Le masquage dynamique opère en temps réel pendant l’exécution des requêtes. Selon le contexte d’exécution, la même colonne peut apparaître masquée ou non masquée. Par conséquent, les équipes bénéficient d’un contrôle fin sur l’exposition des données sans réécrire le SQL ni maintenir des schémas parallèles. En pratique, cette approche met en œuvre le masquage dynamique des données, où la protection reste entièrement transparente au moment de la requête.

DataSunrise évalue les décisions de masquage en utilisant des signaux contextuels tels que l’utilisateur ou le rôle dans la base, l’adresse IP du client, la source applicative et les attributs de session. Ainsi, les analystes voient des valeurs masquées, les applications traitent les données réelles, et les administrateurs conservent une visibilité complète. Tout cela fonctionne sans modifier les requêtes ou la logique applicative.

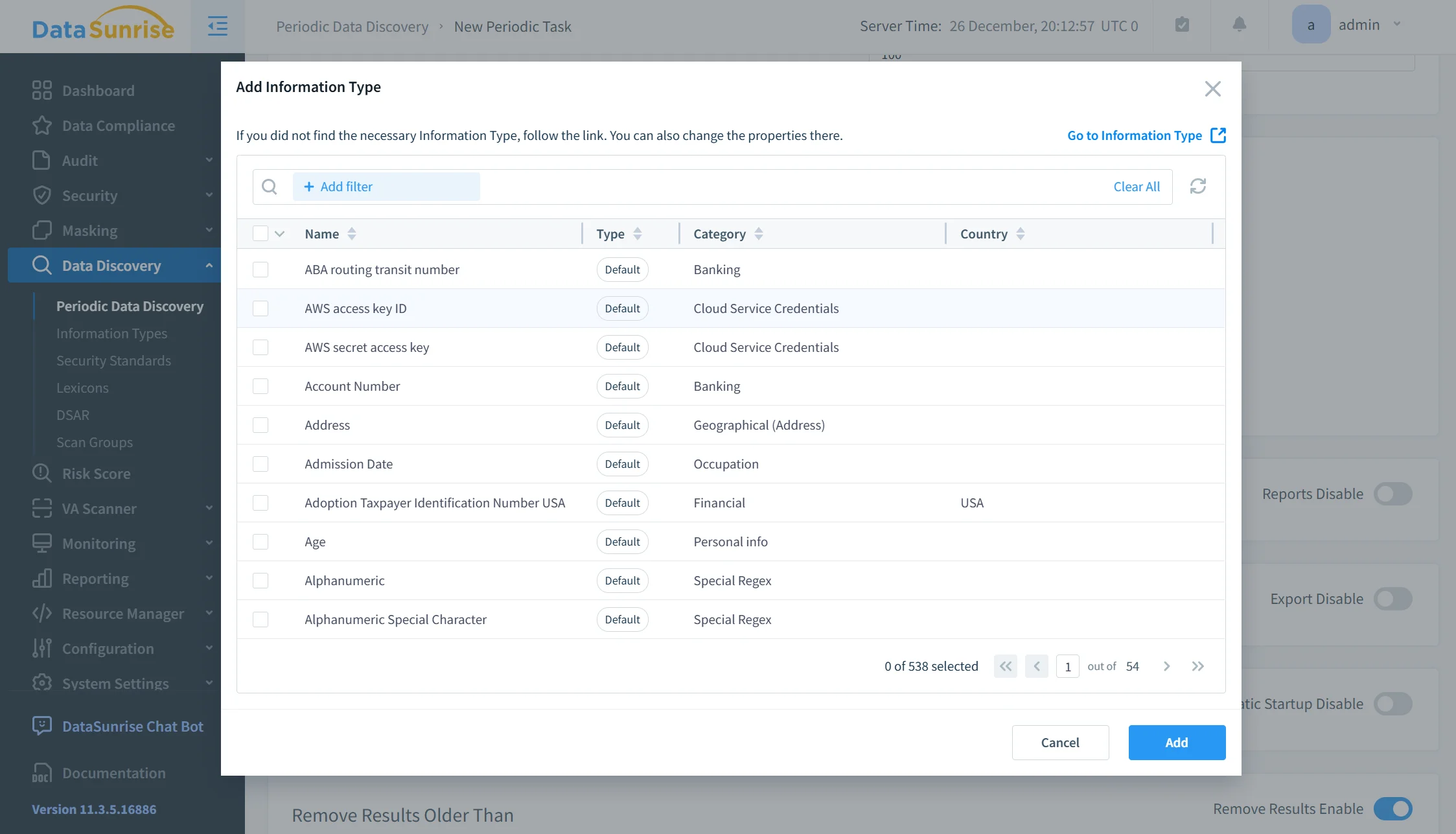

Masquage basé sur les Politiques selon le Type de Données

Une fois que les équipes découvrent et classifient les données sensibles, DataSunrise applique automatiquement des règles de masquage à travers les schémas et bases de données en fonction du type de données plutôt que des colonnes individuelles. Cette approche s’appuie sur des processus automatisés de découverte et de classification des données. Par conséquent, la protection évolue avec l’augmentation des environnements.

Par exemple, la plateforme remplace les emails par des formats aléatoires mais valides, tokenize les numéros de téléphone, hache irréversiblement les identifiants et masque les valeurs financières en utilisant des substitutions préservant le format. Comme les règles de masquage suivent des catégories de données plutôt que des définitions de schéma codées en dur, l’effort de maintenance à long terme diminue significativement.

Masquage Statique pour les Flux Non-Productifs

Pour les scénarios non productifs tels que le développement, les tests ou l’analyse, DataSunrise supporte le masquage statique contrôlé lors des flux opérationnels. Ces flux incluent le clonage de bases, la restauration de sauvegardes, l’export de données et la fourniture de données de test. Dans ce contexte, la plateforme suit les pratiques établies de masquage statique des données qui permettent aux équipes de réutiliser les données de production en toute sécurité hors des environnements contrôlés.

En conséquence, les ensembles de données masquées restent cohérents, irréversibles et auditable. Cela les rend adaptés aux flux sensibles à la conformité sans exposer les valeurs réelles.

Opérations de Masquage Auditables

DataSunrise enregistre toute l’activité de masquage dans un historique unifié. Chaque événement capture qui a accédé aux données, quelle règle de masquage a été appliquée, ainsi que quand et d’où s’est produit l’accès. Par conséquent, les équipes relient directement les contrôles de masquage à la surveillance de l’activité des bases de données et aux flux de conformité.

En centralisant l’application, la visibilité et la gestion des politiques, DataSunrise transforme le masquage des données pour MariaDB en un contrôle cohérent, évolutif et prêt pour la conformité, plutôt qu’en un ensemble de modèles SQL fragiles.

Avantages Métier du Masquage Centralisé des Données

| Domaine d’Affaires | Impact |

|---|---|

| Réduction du risque de violation | Limite l’exposition des valeurs sensibles même en cas d’accès, réduisant l’impact des menaces internes et des abus d’identifiants |

| Conformité réglementaire | Simplifie l’alignement avec le RGPD, HIPAA, PCI DSS et SOX en appliquant des politiques de masquage cohérentes |

| Sécurité des analyses et des tests | Permet l’utilisation de données réalistes dans les environnements analytiques et de test sans dupliquer ni exposer les données de production |

| Visibilité opérationnelle | Fournit des pistes d’audit unifiées montrant qui a accédé aux données masquées, quand et sous quelle politique |

| Maintenabilité à long terme | Élimine la logique de masquage fragile liée au schéma, réduisant les efforts de maintenance continue |

Conclusion

MariaDB permet un masquage basique via des techniques basées sur SQL, mais ces approches reposent sur une application manuelle et ne s’adaptent pas bien à la croissance des environnements. À mesure que les modes d’accès et les exigences de conformité augmentent, elles ne garantissent pas une protection ou une visibilité cohérente.

Des plateformes centralisées telles que DataSunrise transforment le masquage des données en un contrôle piloté par des politiques, auditable et conscient du contexte, qui fonctionne indépendamment de la logique applicative et des schémas. Cela rend le masquage fiable, applicable et adapté aux environnements réglementés ou collaboratifs.

Pour les organisations qui considèrent MariaDB comme une infrastructure de production ou critique pour la conformité, le masquage des données doit être un contrôle de sécurité délibéré — et non une solution de contournement improvisée.