Le parcours d’audit des données Google Cloud SQL

Introduction

Un Google Cloud SQL parcours d’audit des données est l’enregistrement systématique des événements liés à la base de données impliquant l’accès, la modification ou le transfert de données. Il constitue l’épine dorsale de la responsabilité opérationnelle, vous permettant de retracer les interactions de données jusqu’à leur origine.

Pour les organisations utilisant SQL Server dans Google Cloud SQL, l’objectif n’est pas simplement d’enregistrer l’activité, mais de le faire de manière à répondre aux exigences de conformité, de sécurité opérationnelle et d’analyse forensique. Dans cet article, nous explorerons les composantes essentielles d’un parcours d’audit des données, les modèles natifs de configuration de SQL Server, ainsi que la manière d’étendre la visibilité avec des outils tels que DataSunrise.

Ce qui distingue un parcours d’audit des données d’un audit général

Tandis que l’audit de SQL Server peut englober l’ensemble des activités administratives et opérationnelles au sein d’un environnement de base de données, un parcours d’audit des données se concentre plus spécifiquement sur le cycle de vie complet des interactions avec les données. Il enregistre qui a accédé ou modifié un ensemble de données, le moment et le lieu de cet accès, les modifications exactes apportées au contenu ou à la structure, et si ces actions sont conformes aux politiques de sécurité établies.

Dans les secteurs réglementés, ce niveau de détail n’est pas simplement une bonne pratique ; c’est souvent une exigence légale. Un parcours d’audit des données bien maintenu peut faire la différence entre démontrer la conformité et encourir des pénalités coûteuses.

Composants essentiels d’un parcours d’audit des données Cloud SQL

- Événements d’accès aux données – requêtes

SELECT, exportations de données, génération de rapports - Événements de modification des données –

INSERT,UPDATE,DELETE, chargements en masse - Modifications du schéma –

CREATE,ALTER,DROPaffectant les tables ou les vues - Modifications des autorisations –

GRANT,REVOKE, modifications d’appartenance aux rôles - Contexte d’accès – Source de connexion, application cliente, IP et protocole

Modèles natifs de SQL Server pour les parcours d’audit des données

SQL Server offre plusieurs moyens de capturer des événements centrés sur les données. Dans Google Cloud SQL pour SQL Server, ceux-ci peuvent être adaptés pour fonctionner dans un environnement managé.

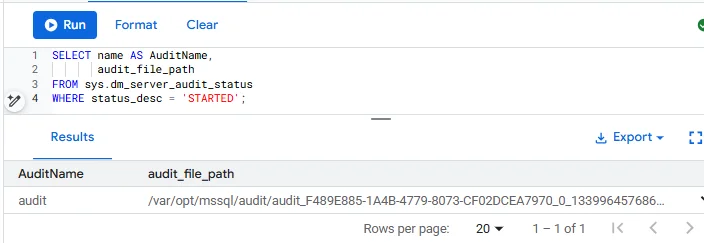

Audit vers le répertoire d’audit local

Dans Google Cloud SQL, le stockage des fichiers .sqlaudit directement sur l’instance managée est une approche courante lorsque vous souhaitez conserver un contrôle granulaire sur le stockage et l’exportation des journaux d’audit. En écrivant dans le répertoire d’audit de l’instance, vous pouvez par la suite mapper ce chemin vers un bucket Cloud Storage ou utiliser des tâches d’exportation automatisées pour une rétention et une analyse centralisées.

CREATE SERVER AUDIT DataTrail_Audit

TO FILE (

FILEPATH = '/var/opt/mssql/audit/', -- Répertoire d'audit de Cloud SQL

MAXSIZE = 256 MB,

MAX_ROLLOVER_FILES = 50

)

WITH (

QUEUE_DELAY = 1000,

ON_FAILURE = CONTINUE

);

ALTER SERVER AUDIT DataTrail_Audit WITH (STATE = ON);

Dans cette configuration :

FILEPATHspécifie le répertoire d’audit de Cloud SQL.MAXSIZEetMAX_ROLLOVER_FILESdéfinissent la taille des fichiers et la rétention avant basculement.QUEUE_DELAYdétermine la rapidité d’écriture des événements sur le disque, en millisecondes.ON_FAILURE = CONTINUEgarantit que la base de données continue de fonctionner même si l’enregistrement de l’audit rencontre une erreur.

Cette méthode s’intègre bien aux pipelines de journaux d’audit de GCP — une fois les fichiers .sqlaudit en place, ils peuvent être exportés périodiquement vers Cloud Storage, ingérés dans Cloud Logging ou analysés avec BigQuery pour obtenir des analyses approfondies en matière de conformité et de sécurité.

Suivi des modifications de schéma et des autorisations

Au-delà de l’accès basique aux données, un parcours d’audit des données robuste doit surveiller les modifications structurelles qui impactent la sécurité ou l’intégrité des ensembles de données.

CREATE DATABASE AUDIT SPECIFICATION AuditSchemaAndPermissions

FOR SERVER AUDIT DataTrailAppLog

ADD (SCHEMA_OBJECT_CHANGE_GROUP),

ADD (DATABASE_PERMISSION_CHANGE_GROUP)

WITH (STATE = ON);

Ces groupes capturent des actions telles que la création de nouvelles tables, la modification de tables existantes ou le changement des droits d’accès des utilisateurs. Consultez la liste complète des groupes d’actions d’audit de Microsoft pour plus d’options.

Événements Étendus pour la Surveillance Ciblée des Données

Les Événements Étendus peuvent être configurés pour capturer des opérations sur les données très spécifiques sans activer l’audit complet.

CREATE EVENT SESSION DataTrail_XE

ON SERVER

ADD EVENT sqlserver.sql_statement_completed(

WHERE sqlserver.database_name = 'SalesDB'

AND (sqlserver.sql_text LIKE 'INSERT%' OR sqlserver.sql_text LIKE 'UPDATE%')

)

ADD TARGET package0.ring_buffer;

ALTER EVENT SESSION DataTrail_XE ON SERVER STATE = START;

Cette session filtre uniquement les instructions INSERT et UPDATE dans la base de données SalesDB, réduisant ainsi le volume des journaux tout en se concentrant sur les écritures de données sensibles.

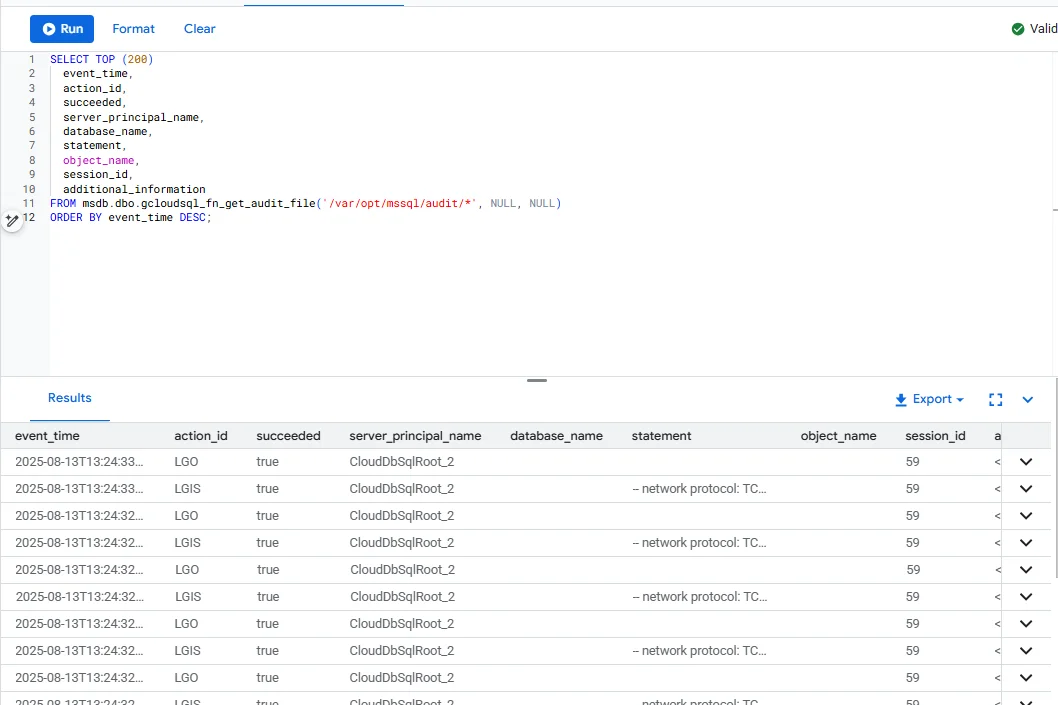

Interrogation et Révision des Événements d’Audit des Données

Si vous enregistrez les traces d’audit dans des fichiers sur l’instance, vous pouvez les consulter directement dans Cloud SQL Studio, SQL Server Management Studio (SSMS), ou Azure Data Studio à l’aide de la fonction d’assistance msdb.dbo.gcloudsql_fn_get_audit_file.

SELECT TOP (200)

event_time,

action_id,

succeeded,

server_principal_name,

database_name,

statement,

object_name,

session_id,

additional_information

FROM msdb.dbo.gcloudsql_fn_get_audit_file('/var/opt/mssql/audit/*', NULL, NULL)

ORDER BY event_time DESC;

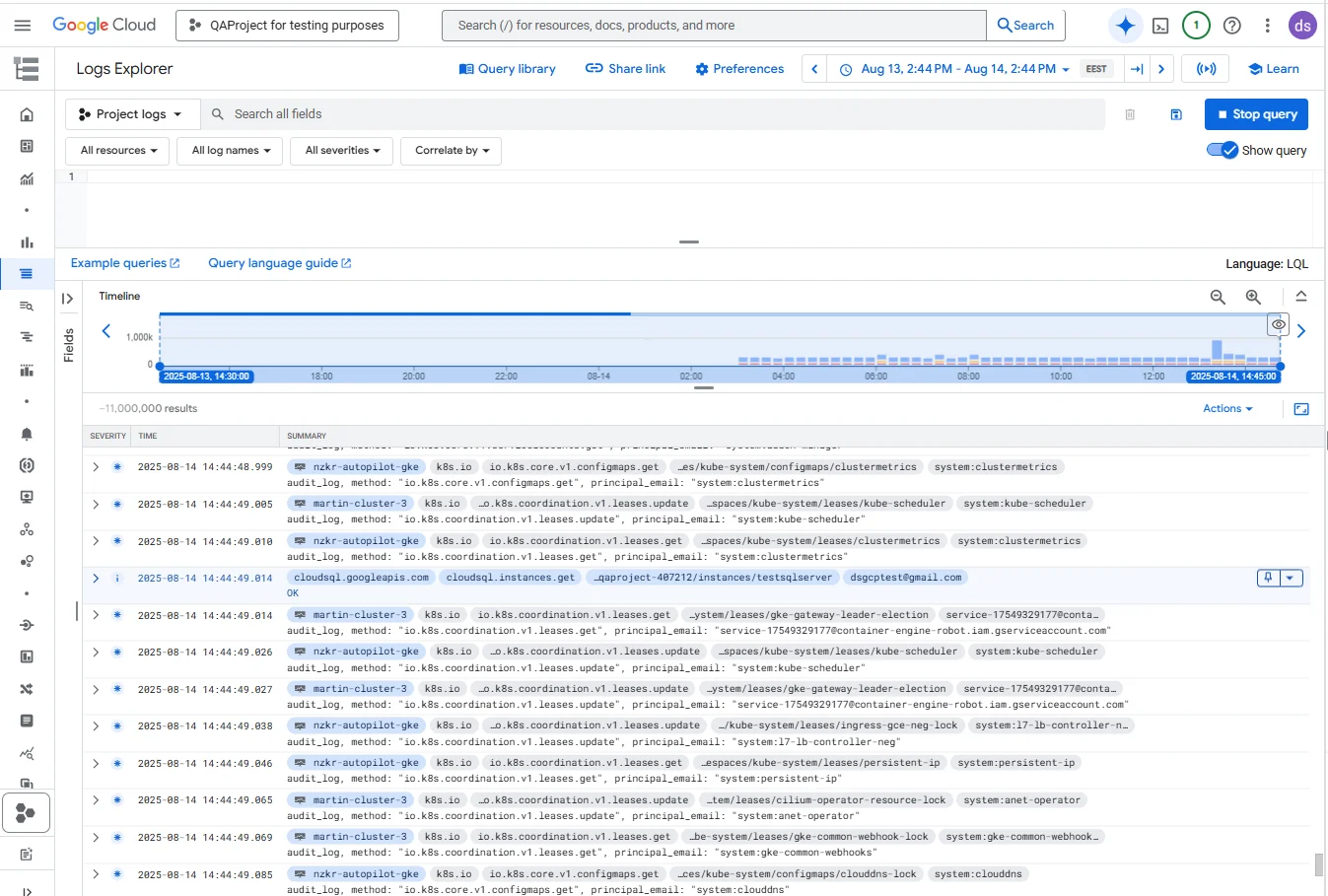

Exploiter Google Cloud Logging pour les Parcours d’Audit

Cloud Logging peut servir de destination centralisée pour vos données d’audit de SQL Server. Lorsque les événements d’audit sont enregistrés dans le journal d’application ou exportés depuis SQL Server, ils peuvent être ingérés dans Cloud Logging, où ils sont indexés, consultables et corrélés avec d’autres journaux de ressources GCP.

Dans l’interface de Logs Explorer, les administrateurs peuvent filtrer par ressource, telle qu’une instance Cloud SQL spécifique, afin de concentrer l’attention sur les événements de base de données pertinents. Cet environnement permet également une corrélation inter-services — par exemple, aligner les journaux d’accès de SQL Server avec les journaux d’activité réseau VPC ou suivre les modifications des politiques IAM. Les administrateurs peuvent tirer parti du Logging Query Language (LQL) pour effectuer des recherches précises en fonction du type d’événement, de l’identité des utilisateurs ou d’une plage horaire donnée.

L’interface offre également des capacités de visualisation, permettant de représenter graphiquement l’évolution de l’activité au fil du temps. Cela facilite la détection de pics inhabituels dans les requêtes ou les modifications de configuration et permet d’en enquêter rapidement sur la cause.

Défis dans le maintien d’un parcours d’audit des données robuste

Même avec une planification minutieuse, les fonctionnalités d’audit natives de SQL Server dans Google Cloud SQL peuvent se révéler insuffisantes dans certains scénarios opérationnels.

| Défi | Description | Exemple / Impact |

|---|---|---|

| Visibilité fragmentée entre les environnements | Dans des environnements multi-instances ou hybrides, les journaux sont isolés pour chaque base de données. La corrélation des événements entre la production et les répliques de reporting nécessite souvent l’exportation, la fusion et la normalisation manuelle des journaux — une méthode trop lente pour la détection de menaces en temps réel. | Un utilisateur accède à des données sensibles de clients dans une base de données de reporting peu après avoir effectué des modifications de schéma en production. Sans corrélation centralisée, ces actions pourraient sembler sans lien. |

| Exposition de données sensibles dans les journaux | L’audit natif enregistre l’intégralité du texte des instructions SQL. Si le résultat d’une requête contient des données personnelles (PII), des informations de santé (PHI) ou des données financières, elles peuvent apparaître dans l’enregistrement d’audit. Sans masquage, toute personne ayant accès aux journaux peut les consulter. | Risque de conformité et de sécurité en stockant des données sensibles brutes dans les journaux. |

| Portée d’audit statique | Les audits reposent sur des groupes d’actions prédéfinis ou sur une sélection manuelle d’objets. L’ajout de nouvelles tables ou colonnes nécessite une reconfiguration et un redémarrage de l’audit — ce qui n’est pas idéal dans des environnements de développement dynamiques. | Les retards dans la couverture de nouveaux objets sensibles peuvent créer des angles morts dans la surveillance. |

| Contexte limité pour la détection d’anomalies | Les journaux sont des enregistrements transactionnels sans indication claire de savoir si une activité est routinière ou suspecte. En l’absence d’une base de référence comportementale, des schémas inhabituels se confondent avec le trafic normal. | Les menaces potentielles passent inaperçues car elles ne déclenchent aucune alerte prédéfinie. |

| Automatisation minimale des rapports | Les outils natifs peuvent générer des journaux, mais ne les mettent pas en forme sous forme de rapports prêts pour la conformité. Un traitement et une documentation supplémentaires sont nécessaires. | Temps et efforts accrus lors des audits de conformité, avec le risque de manquer des échéances. |

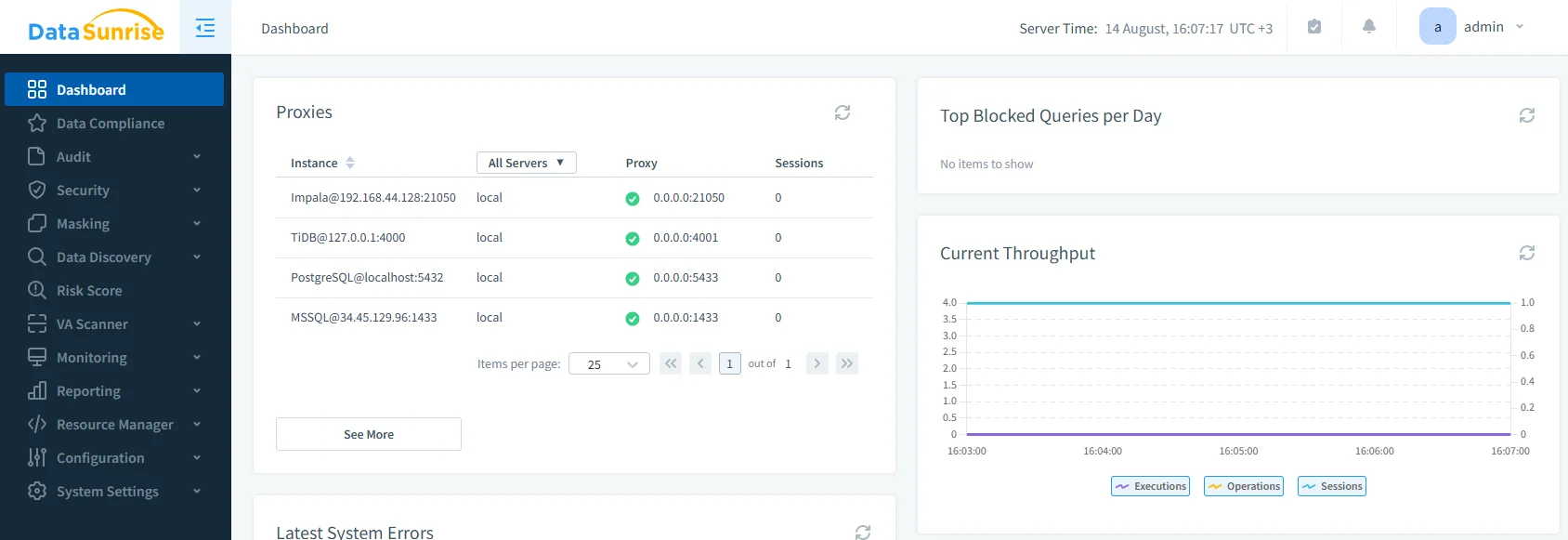

Améliorer le parcours d’audit des données avec DataSunrise

Pour relever ces défis opérationnels, DataSunrise combine la surveillance de l’activité de la base de données, le masquage dynamique des données et la génération automatisée de rapports de conformité afin de créer un cadre d’audit des données centralisé et intelligent.

Corrélation inter-instances – Utilise le moteur de surveillance de l’activité pour consolider les journaux de toutes les instances Google Cloud SQL dans un tableau de bord d’analyse unifié.

Console d’administration DataSunrise affichant un écouteur proxy MSSQL aux côtés d’autres moteurs, point de départ pour l’application centralisée des politiques d’audit et de masquage. Masquage de données basé sur les rôles – Applique des règles de masquage dynamique pour que les champs sensibles dans les enregistrements d’audit soient dissimulés aux utilisateurs non autorisés, sans modifier les données stockées.

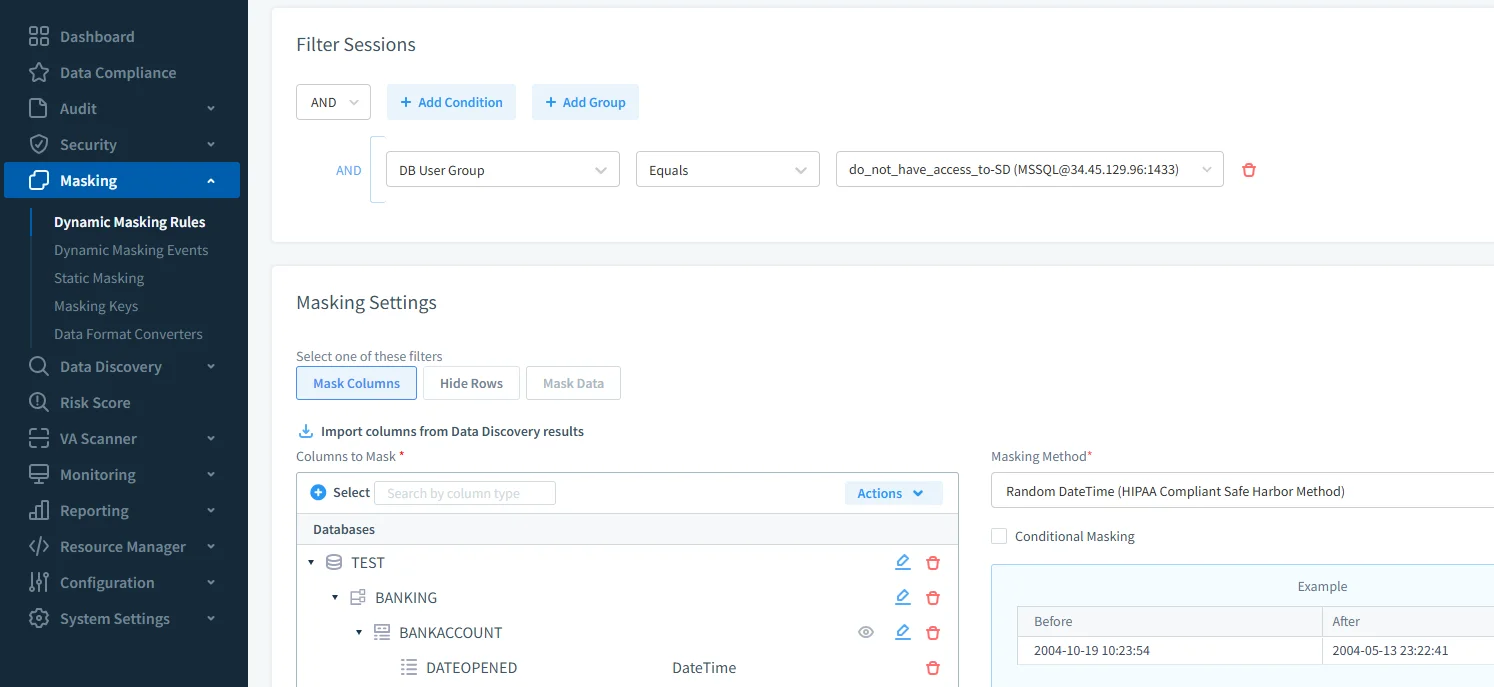

Création d’une règle de masquage à portée de rôle qui randomise les valeurs DateTime sensibles aux normes HIPAA sur BANKING.BANKACCOUNT, appliquée uniquement au groupe d’utilisateurs de la base de données sélectionné. Ajustement dynamique de la portée – Collabore avec le module de découverte de données pour détecter de nouveaux objets contenant des données sensibles et les inclure automatiquement dans la couverture d’audit.

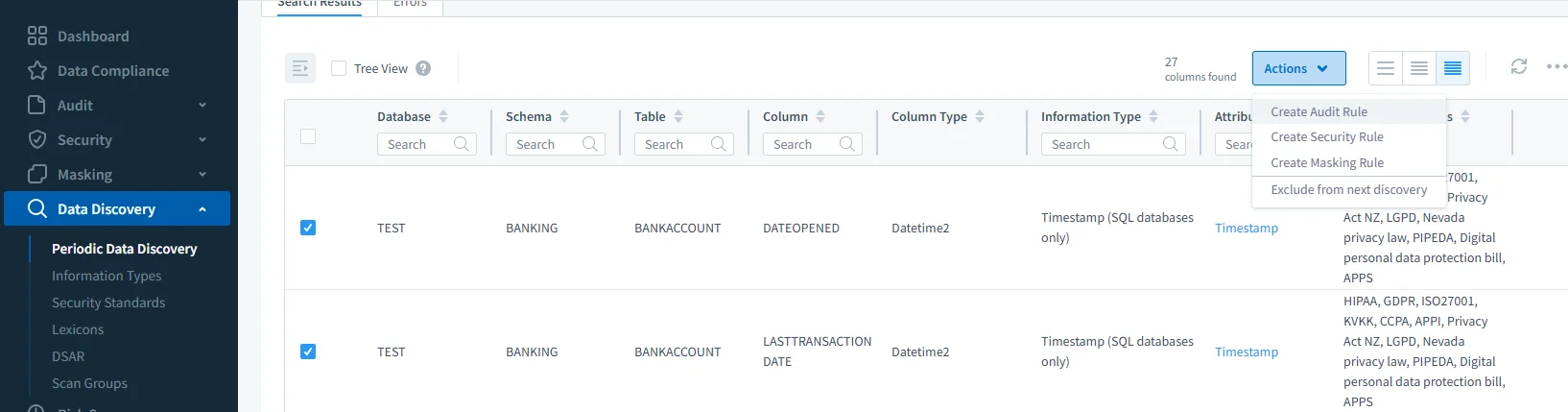

La découverte de données périodique identifie les colonnes sensibles et propose des actions en un clic pour générer directement des règles d’audit ou de masquage à partir des résultats. Alertes comportementales – Tire parti de la surveillance en temps réel pour signaler tout écart par rapport aux schémas de requêtes établis ou aux comportements d’accès inattendus.

Modèles de conformité intégrés – Génère des rapports prêts pour l’audit pour le RGPD, HIPAA, PCI DSS et SOX directement depuis l’interface du gestionnaire de conformité.

Étapes pratiques pour un parcours d’audit des données durable

- Centraliser dès le début – Acheminer les journaux vers un stockage unifié ou une plateforme SIEM afin d’éviter des problèmes de corrélation ultérieurs.

- Faire respecter le masquage – Configurer des politiques de masquage dynamique pour protéger les valeurs sensibles dans les journaux.

- Automatiser les mises à jour de la portée – Scanner périodiquement les modifications de schéma et ajuster la couverture d’audit.

- Intégrer l’analyse comportementale – Utiliser des outils qui comprennent le contexte des requêtes, et pas seulement leur nombre.

- Documenter et réviser trimestriellement – Conserver une piste d’audit de votre parcours d’audit en documentant les modifications de règles, la génération de rapports et l’accès aux journaux eux-mêmes.

Conclusion

Un parcours d’audit des données Google Cloud SQL est le plus efficace lorsqu’il est conçu pour évoluer avec votre environnement. Alors que les capacités natives de SQL Server peuvent capturer le « quoi » et le « quand » de l’accès aux données, les associer à une solution telle que DataSunrise ajoute le « pourquoi » ainsi que l’identification de ce qui est inhabituel — transformant ainsi des enregistrements statiques en informations exploitables. Cette approche en couches répond aux exigences de conformité tout en renforçant la posture de sécurité de vos déploiements Google Cloud SQL.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant