Pistes d’audit des données

Introduction

D’après un rapport de Tessian, plus d’un employé sur trois admet mal gérer des données sensibles. Combiné au fait que 88 % des violations impliquent une erreur humaine, cela fait d’une piste d’audit des données solide une exigence fondamentale pour toute stratégie de sécurité sérieuse.

Des pratiques d’audit de données rigoureuses et des politiques de sécurité des bases de données claires transforment les journaux bruts en preuves exploitables pour la réponse aux incidents et la conformité.

Pourquoi les pistes d’audit sont-elles plus importantes que jamais

Les pistes d’audit ne sont pas de simples cases à cocher pour la conformité — elles sont des outils stratégiques pour la sécurité, la gouvernance et la prise de décision. Avec l’accroissement des risques d’initiés et la prolifération des accès non officiels dans le cloud hybride, vous avez besoin d’un moyen de suivre et de vérifier chaque point de contact.

Une piste d’audit centralisée et fiable permet aux équipes de :

- Tenir les utilisateurs responsables de chaque action

- Accélérer la réponse aux incidents de sécurité

- Réduire les risques liés à l’escalade des privilèges et aux accès non officiels

- Démontrer la conformité lors des audits sans surprises

Qu’est-ce qu’une piste d’audit des données ?

Fondamentalement, une piste d’audit des données est un enregistrement structuré et chronologique des activités portant sur des données sensibles. Elle indique qui a accédé aux données, quelles modifications ont été effectuées et à quel moment des suppressions ont eu lieu. En effet, elle offre une vue complète des mouvements et modifications de données, essentielle pour retracer les actions non autorisées et valider les processus internes.

| Champ | Exemple | Importance |

|---|---|---|

| user_id | [email protected] | Lie chaque action à une identité |

| src_ip | 203.0.113.42 | Géolocalisation et vérifications d’anomalies |

| action | UPDATE | Filtrage rapide dans les règles SIEM |

| object | customers.ssn | Localise les actifs sensibles |

| affected_rows | 1 024 | Détection d’exportation en masse |

| status | success | Repérer les tentatives échouées ou refusées |

Glossaire des pistes d’audit (Référence rapide)

- Pistes transactionnelles

- Journal indexé des requêtes, utilisateurs, sessions et résultats de DataSunrise — exportable au format CSV ou PDF, avec intégration SIEM optionnelle.

- Classification des données

- Étiquetez les données PII, PHI et PCI pour prioriser les efforts de découverte, d’audit et de masquage.

- RLS (Sécurité au niveau des lignes)

- Limite l’accès aux lignes en fonction des rôles des utilisateurs — essentiel pour appliquer un audit fondé sur le principe du moindre privilège à grande échelle.

- SIEM

- Système de gestion des informations et des événements de sécurité qui ingère les journaux d’audit pour la corrélation, l’alerte et la détection des menaces.

- Semaine 1 – Découverte — scanner et classifier les tables sensibles

- Semaine 2 – Projet pilote — activer la journalisation par proxy sur une base de données

- Semaine 3 – Alerte — ajuster 3 à 5 règles d’anomalies, rediriger vers le SIEM

- Semaine 4 – Automatisation — déployer le masquage et des rapports quotidiens de preuves

Méthodes de mise en œuvre des pistes d’audit des données

Utilisation des outils intégrés à la base de données

La plupart des bases de données offrent des fonctionnalités natives de journalisation d’audit capable de suivre les sessions des utilisateurs et d’enregistrer les opérations DML. Bien que utiles pour des scénarios de base, ces outils manquent souvent d’une surveillance centralisée, d’un support multiplateforme et d’alertes en temps réel.

-- PostgreSQL : Piste d'audit au niveau des lignes

CREATE TABLE data_audit_log (

id SERIAL PRIMARY KEY,

table_name TEXT,

action TEXT,

user_name TEXT,

old_data JSONB,

new_data JSONB,

executed_at TIMESTAMP DEFAULT current_timestamp

);

CREATE OR REPLACE FUNCTION audit_row_changes()

RETURNS TRIGGER AS $$

BEGIN

INSERT INTO data_audit_log(table_name, action, user_name, old_data, new_data)

VALUES (

TG_TABLE_NAME,

TG_OP,

session_user,

row_to_json(OLD),

row_to_json(NEW)

);

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trigger_audit_changes

AFTER INSERT OR UPDATE OR DELETE ON sensitive_data

FOR EACH ROW EXECUTE FUNCTION audit_row_changes();

# docker-compose.yml — laboratoire d'audit portable

version: "3.8"

services:

postgres:

image: postgres:16

environment:

POSTGRES_PASSWORD: secret

volumes:

- ./init/:/docker-entrypoint-initdb.d/

datasunrise:

image: datasunrise/datasunrise:latest

ports:

- "11000:11000" # Interface Web

- "5432:5432" # Proxy vers Postgres

depends_on:

- postgres

Lancez Postgres + DataSunrise en une seule commande pour un test local.

Plateformes tierces pour la gestion des audits

Les organisations adoptent souvent des plateformes externes pour améliorer le contrôle des audits. Une solution comme DataSunrise offre des filtres avancés, des règles personnalisables, des notifications en temps réel et une journalisation centralisée — tout ce qui est essentiel pour maintenir une piste d’audit des données de niveau entreprise.

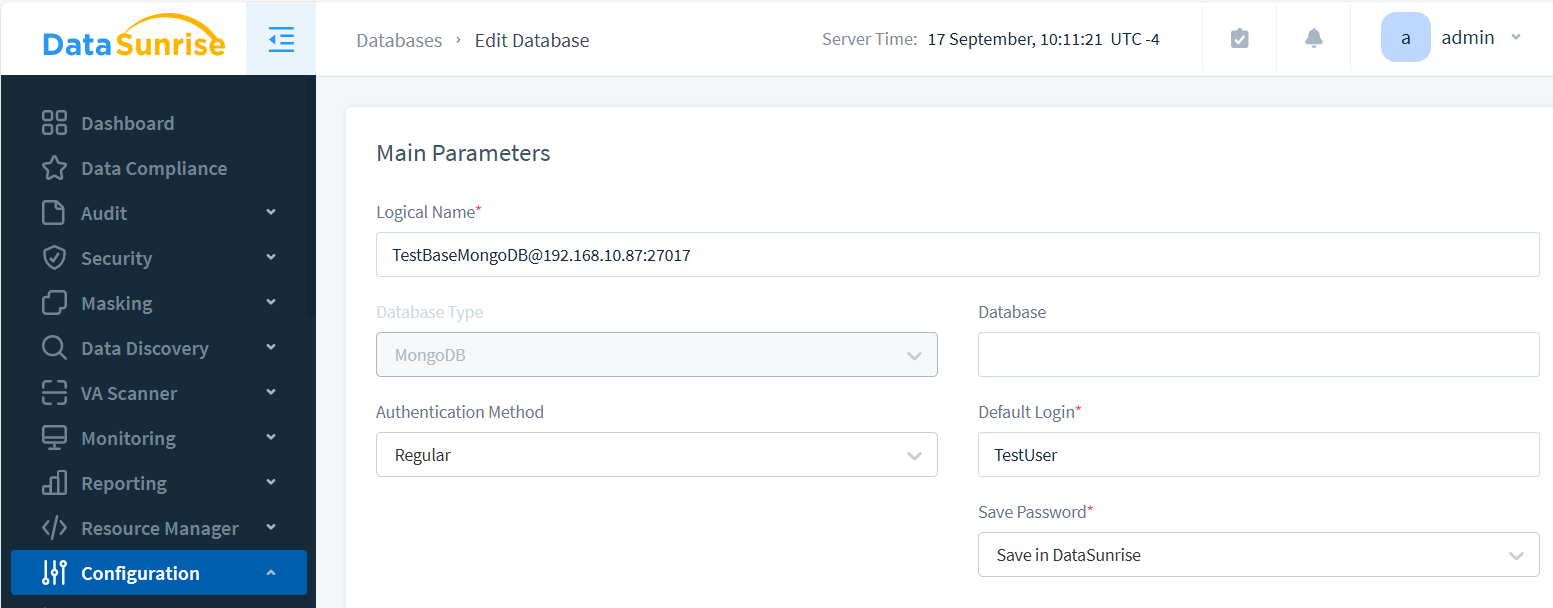

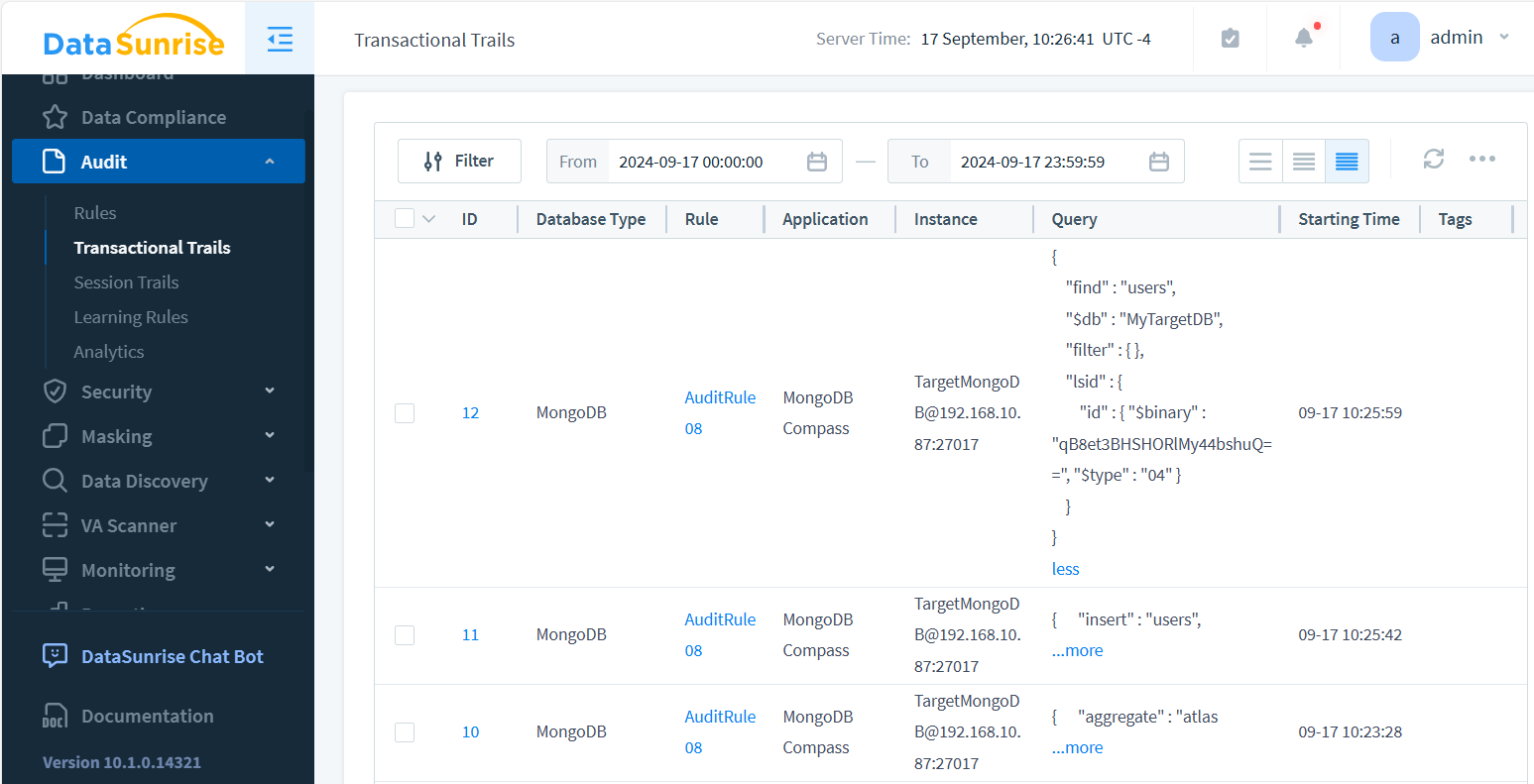

Visualisation des pistes d’audit des données dans DataSunrise

- Connectez-vous à l’interface web

- Accédez à « Instances » → « Ajouter une nouvelle instance »

- Indiquez le type de base de données et les paramètres de connexion

- Créez et activez une règle d’audit

- Lancez des requêtes d’exemple pour générer des entrées d’audit

Pour consulter les journaux, accédez à « Audit → Pistes transactionnelles ».

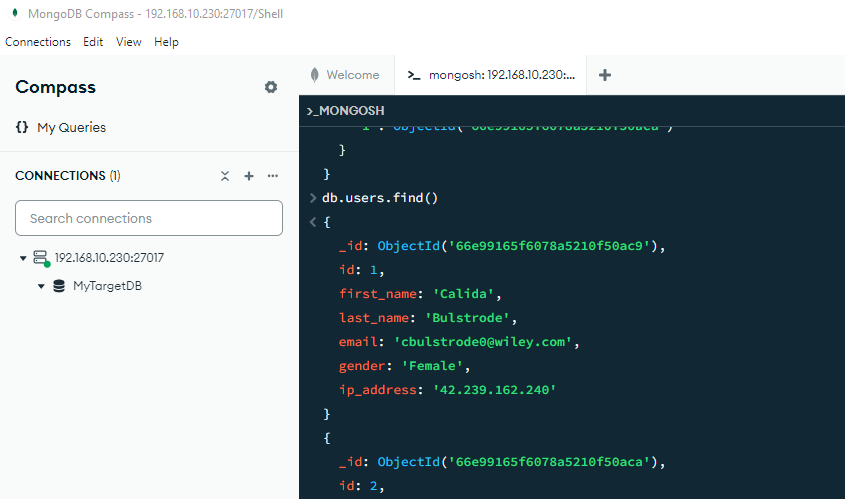

Exemple de piste d’audit dans MongoDB Enterprise

Problèmes courants de piste d’audit et solutions

Pas de journaux affichés ?

Vérifiez que le port proxy est utilisé par toutes les applications et que l’option « Journaliser les requêtes » est activée dans votre règle.

Forte croissance de l’espace de stockage ?

Activez l’échantillonnage des résultats ou déplacez les journaux froids vers S3 avec des politiques de cycle de vie.

Pics de latence après activation des triggers ?

Insérez les lignes d’audit en mode batch et définissez commit_interval = 5s afin de réduire les I/O d’écriture.

Exigences

- MongoDB Enterprise et Compass

- Droits administrateur sur le serveur MongoDB

C:\Program Files\MongoDB\Server\7.0\bin\mongod.exe --version

Activer l’audit

mongod.exe --dbpath "C:\Program Files\MongoDB\Server\7.0\data\db" --auditDestination file --auditFormat JSON --auditPath "C:\Program Files\MongoDB\Server\7.0\data\db\auditLog.json"

Générer des événements et vérifier

Exécutez des actions dans Compass ou en ligne de commande pour déclencher des événements, puis vérifiez le fichier auditLog.json pour voir les résultats. Remarque : MongoDB Enterprise ne journalise pas les opérations de lecture.

Avantages des outils centralisés de piste d’audit des données

- Contrôle unifié des audits sur plusieurs plateformes de bases de données

- Filtrage avancé pour une priorisation rapide des événements

- Alertes en temps réel via intégration Slack ou email

- Rapports préconfigurés pour PCI DSS, HIPAA et GDPR

- Stockage évolutif et capture d’événements à haut débit

Journalisation native vs. DataSunrise : Quelle est la différence ?

| Capacité | Journalisation native de la BD | DataSunrise |

|---|---|---|

| Audit multiplateforme | Non | Oui |

| Alertes en temps réel | Non | Oui |

| Intégration de la classification des données | Non | Oui (PII, PCI, types personnalisés) |

| Rapports exportables (PDF, CSV) | Manuel | Oui |

| Granularité de la politique d’audit | Limitée | Basée sur colonne, rôle, heure ou requête |

Comment construire une piste d’audit robuste et exploitable

Périmètre de la journalisation

Toutes les données n’ont pas besoin d’être surveillées de manière égale. Concentrez votre piste d’audit sur les domaines à haut risque — tels que les dossiers financiers, les informations de santé, les jetons d’authentification ou les identifiants personnels. Priorisez les opérations telles que SELECT (en particulier sur des colonnes sensibles), INSERT/UPDATE/DELETE sur les tables essentielles et les escalades de privilèges. Cette approche ciblée réduit le bruit dans les journaux, améliore la capacité de recherche et minimise les besoins en stockage. Dans les systèmes multi-locataires, limitez les journaux par client ou par schéma pour maintenir la clarté entre les environnements.

Intégrité et conservation

Une piste d’audit n’est fiable que si elle est digne de confiance. Stockez les journaux dans des formats inviolables — soit en utilisant un stockage immuable, soit en appliquant des fonctions de hachage cryptographique pour vérifier l’intégrité. Pensez à ajouter des mécanismes de sauvegarde sécurisés ou à décharger vers un stockage externe comme Redshift, S3 ou Azure Blob avec gestion des versions. Alignez les durées de rétention avec la réglementation la plus stricte applicable à votre entreprise (par exemple, 6 ans pour SOX, 12 mois glissants pour PCI DSS). La durée de rétention dépend également de vos besoins internes en matière d’investigation et de révision légale — trouvez l’équilibre entre la conformité réglementaire et la capacité opérationnelle.

Alertes et détection

Les systèmes d’audit modernes doivent aller au-delà de la simple conservation passive des enregistrements. Mettez en place des règles d’alerte qui signalent des anomalies telles que des accès en dehors des heures ouvrables, des exports massifs ou des accès depuis des géolocalisations inhabituelles. Utilisez les métadonnées de session et le contexte d’identité pour enrichir les alertes avant de les transmettre aux plateformes SIEM. Envisagez d’intégrer des outils comme Slack ou PagerDuty pour acheminer directement les événements prioritaires aux équipes de réponse. Lorsqu’elle est bien configurée, votre piste d’audit devient un mécanisme actif de détection des menaces, et non simplement un outil d’analyse rétrospective.

# Transférer les événements DataSunrise vers AWS CloudWatch Logs

aws logs put-log-events \

--log-group-name "datasunrise-audit" \

--log-stream-name "prod-db-01" \

--log-events "timestamp=$(date +%s%3N),message='${JSON_PAYLOAD}'"

Alignement sur la conformité

Chaque réglementation a des exigences spécifiques en matière d’audit. Le RGPD impose la transparence et la traçabilité de l’utilisation des données personnelles. HIPAA exige des audits d’accès pour les informations de santé protégées. PCI DSS demande de lier chaque événement à un utilisateur authentifié. Concevez votre schéma d’audit pour enregistrer l’identité de l’utilisateur, l’adresse IP source, le type d’action, l’objet ciblé et l’état du résultat pour chaque événement. Créez des modèles de rapports standardisés pour les équipes d’audit et les régulateurs, et automatisez leur génération afin de réduire le travail manuel avant les audits.

Vous souhaitez détecter les menaces en temps réel ?

Essayez notre démo interactive et découvrez comment les systèmes d’alerte, de masquage et de piste d’audit de DataSunrise fonctionnent ensemble pour offrir une protection multicouche et une visibilité sur la conformité en une seule interface.

Démarrage rapide : Pipeline de piste d’audit minimal (30 minutes)

Cette séquence guidée standardise la collecte et le routage afin que vous puissiez valider rapidement une piste d’audit de bout en bout, puis évoluer. Elle complète la journalisation native et centralise les preuves pour les enquêtes et la conformité.

Prérequis

- Accès à une base de données (par exemple, PostgreSQL/SQL Server/MySQL) et un schéma non productif

- Instance DataSunrise avec accès à la console (Audit de base de données, Surveillance de l’activité)

- Une destination pour les événements (SIEM, CloudWatch ou similaire)

Étapes

- Définir le périmètre des objets cibles. Commencez avec une table à haut risque et deux actions (par exemple,

SELECTetUPDATE) pour garder un bon rapport signal/bruit. - Enregistrer la base de données dans DataSunrise. Console → Instances → Ajouter une nouvelle instance → fournir les détails de connexion. Vérifiez la connectivité.

- Créer une règle d’audit. Audit → Règles → sélectionnez les objets et actions. Activez la journalisation des requêtes ; capturez éventuellement les paramètres pour les colonnes sensibles.

- Routage des événements vers votre SIEM. Configurez un connecteur sortant ou un point de terminaison HTTP. Exemple (Splunk HEC) :

# Envoyer un événement de test (remplacer URL/TOKEN)

curl -k https://splunk.example:8088/services/collector \

-H "Authorization: Splunk $HEC_TOKEN" \

-d '{"event":{"source":"datasunrise","action":"select","object":"public.customers","actor":"app_reader","status":"success"}}'- Générer de l’activité. Exécutez une requête simple sur la table définie pour produire au moins trois événements (lecture, écriture, refus).

- Vérifier dans DataSunrise. Audit → Pistes transactionnelles → confirmez les horodatages, l’acteur, l’objet, l’action et l’état. Recoupez avec le SIEM.

- Garantir l’intégrité et la conservation. Activez le stockage immuable/WORM sur le stockage froid ou ajoutez une vérification par chaîne de hachage (voir la section « Inviolable » de la page).

Optionnel : Activer pgaudit (PostgreSQL)

# postgresql.conf shared_preload_libraries = 'pgaudit' pgaudit.log = 'read,write,ddl' pgaudit.log_parameter = on -- Dans SQL (par base) CREATE EXTENSION IF NOT EXISTS pgaudit;

Indicateurs Go/No-Go pour ce pilote

- Couverture : 100 % des objets/événements définis apparaissent dans les pistes

- MTTD (pilote) : < 5 minutes de l’événement à l’alerte

- Ratio de bruit : < 20 % d’événements non-actionnables

- Vérifications d’intégrité : aucune défaillance sur 24 heures

Exemples natifs d’audit au-delà de PostgreSQL

Chaque famille de bases de données a ses propres particularités en matière de journalisation d’audit. Voici deux approches courantes sur lesquelles les équipes de sécurité se fient souvent avant de passer à des solutions centralisées :

SQL Server : Audit basé sur fichier

-- Activer l'écriture d'audit dans un fichier

CREATE SERVER AUDIT AuditFile

TO FILE (FILEPATH = 'C:\SQLAudits\', MAXSIZE = 500 MB, MAX_ROLLOVER_FILES = 10)

WITH (ON_FAILURE = CONTINUE);

ALTER SERVER AUDIT AuditFile WITH (STATE = ON);

-- Capturer l'activité lecture/écriture dans une base de données

CREATE DATABASE AUDIT SPECIFICATION AuditSpec

FOR SERVER AUDIT AuditFile

ADD (SELECT, INSERT, UPDATE, DELETE ON DATABASE::FinanceDB BY PUBLIC)

WITH (STATE = ON);

-- Lecture rapide

SELECT event_time, server_principal_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

ORDER BY event_time DESC;

MySQL Enterprise : Journal d’audit au format JSON

-- Activer le plugin d'audit

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Journaliser tout au format JSON (restreindre en prod)

SET PERSIST audit_log_format = JSON;

SET PERSIST audit_log_policy = ALL;

-- Vérifier l'état du plugin

SHOW PLUGINS LIKE 'audit%';

-- Journaux d'audit écrits dans

/var/lib/mysql/audit.log

Les journaux natifs sont utiles, mais chaque SGBD génère des formats différents. La corrélation sur plusieurs plateformes devient rapidement une tâche manuelle.

Résultats concrets des pistes d’audit des données

| Résultat | Journaux natifs | Avec DataSunrise |

|---|---|---|

| Temps de préparation pour l’audit | Exportations manuelles (jours) | Automatisé, prêt à l’export (heures) |

| Détection d’incidents | Réactive, après l’intrusion | Alertes en temps réel avec contexte de session |

| Couverture de conformité | Partielle, spécifique à la BD | Multiplateforme, couverture de 100 % du schéma |

Bénéficiaires

- Finance : Retracer les transactions non autorisées et les accès d’initiés (SOX)

- Santé : Surveiller la manipulation des PHI pour les audits HIPAA

- Fournisseurs SaaS : Prouver l’isolation des locataires et la responsabilité

- Gouvernement : Renforcer la transparence des accès aux données

Rendre les pistes d’audit inviolables

Pour la conformité, il ne suffit pas de collecter des journaux — vous devez aussi prouver qu’ils n’ont pas été modifiés. Un schéma simple consiste à chaîner des hachages cryptographiques entre les lignes d’audit dans PostgreSQL :

-- Exigence : extension pgcrypto

CREATE EXTENSION IF NOT EXISTS pgcrypto;

-- Table en mode ajout seulement

CREATE TABLE audit_chain (

id BIGSERIAL PRIMARY KEY,

actor TEXT,

action TEXT,

ts TIMESTAMPTZ DEFAULT now(),

prev_hash BYTEA,

row_hash BYTEA

);

-- Insertion avec chaîne de hachage

CREATE OR REPLACE FUNCTION audit_chain_append()

RETURNS TRIGGER AS $$

DECLARE

v_prev BYTEA;

BEGIN

SELECT row_hash INTO v_prev FROM audit_chain ORDER BY id DESC LIMIT 1;

NEW.prev_hash := v_prev;

NEW.row_hash := digest(coalesce(NEW.actor,'')||'|'||coalesce(NEW.action,'')||'|'||coalesce(NEW.ts::text,'')||encode(coalesce(NEW.prev_hash,'\x'),'hex'), 'sha256');

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_chain

BEFORE INSERT ON audit_chain

FOR EACH ROW EXECUTE FUNCTION audit_chain_append();

-- Vérification de l'intégrité

WITH ordered AS (

SELECT id, row_hash, prev_hash,

lag(row_hash) OVER (ORDER BY id) AS expected_prev

FROM audit_chain

)

SELECT * FROM ordered WHERE prev_hash IS DISTINCT FROM expected_prev;

La requête ci-dessus ne doit retourner aucune ligne. Tout résultat indique une altération ou une rupture de la chaîne.

Architecture moderne pour des pistes d’audit des données évolutives

Concevoir un système efficace de piste d’audit des données va au-delà de la simple journalisation des événements — il nécessite une approche bien architecturée qui équilibre performance, conformité et réaction aux incidents. Voici les couches essentielles à considérer dans tout déploiement moderne :

- Couche de journalisation : Capturer les événements DML, DDL et d’authentification provenant de bases de données, d’API et de lacs de données. Utilisez des agents, des triggers ou des plateformes basées sur proxy telles que DataSunrise pour éviter de manquer une activité critique.

- Couche de stockage : Conservez les journaux dans un stockage immuable ou versionné comme Amazon S3, Azure Blob Storage ou des tables PostgreSQL en mode append-only. Activez le chiffrement et un contrôle d’accès granulaire.

- Analyse et normalisation : Convertissez des journaux hétérogènes en un schéma commun — utilisateur, action, objet cible, résultat, horodatage et source. Cela simplifie les recherches, le filtrage et les audits de conformité.

- Détection et alertes : Corrélez les données des journaux avec des modèles comportementaux pour signaler des anomalies telles que des requêtes en masse, des horaires de connexion inhabituels ou des modifications non autorisées de schéma. Intégrez-les aux SIEM ou plateformes SOAR pour une escalade rapide.

- Rapports et conservation : Générez des sorties prêtes pour l’audit pour le RGPD, HIPAA, PCI DSS et SOX. Conservez les journaux selon la durée de rétention la plus longue applicable et assurez l’inviolabilité avec des sommes de contrôle ou des techniques de blockchain en mode append-only.

Les entreprises qui conçoivent leur piste d’audit des données en pensant à l’évolutivité et à l’automatisation seront mieux préparées pour les enquêtes forensiques, le contrôle des régulateurs et la réponse aux menaces internes. Un système réactif de journalisation ne suffit plus — votre piste d’audit doit être proactive, adaptable et vérifiable.

Conclusion

Les pistes d’audit des données sont essentielles pour atteindre la transparence, la responsabilité et une résilience renforcée. Elles fournissent le contexte derrière chaque action, aidant les équipes à identifier les risques, à réagir efficacement et à satisfaire aux exigences de conformité en toute confiance.

Bien que les journaux natifs offrent une base, des solutions comme DataSunrise apportent l’évolutivité, l’intelligence et la flexibilité nécessaires à un audit de niveau entreprise. Découvrez notre démo interactive ou consultez la présentation du produit pour voir comment renforcer la gouvernance dès aujourd’hui.