Qu’est-ce que la piste d’audit d’Amazon RDS

Dans un monde où les applications GenAI évoluent rapidement, la sécurité de la base de données doit aller au-delà d’une simple réaction. Un élément clé pour assurer visibilité, responsabilité et conformité est de comprendre ce que fait une piste d’audit — et plus précisément, qu’est-ce que la piste d’audit d’Amazon RDS.

Cet article explore les méthodes d’audit natives et avancées pour Amazon RDS, leur importance dans les workflows pilotés par GenAI, et comment DataSunrise les améliore grâce à la surveillance en temps réel, le masquage et le contrôle des politiques.

Pourquoi les pistes d’audit sont importantes dans les workflows GenAI

Les pistes d’audit servent de registre numérique des activités de vos bases de données dans le cloud. Lorsqu’on travaille avec des modèles GenAI qui récupèrent des données d’entraînement ou d’inférence depuis Amazon RDS, les journaux d’audit sont essentiels pour surveiller l’accès aux champs sensibles, s’assurer que les requêtes respectent les politiques de conformité, et tracer les interactions non autorisées ou les tentatives d’exfiltration de données.

Considérez une tentative d’injection de prompt comme celle-ci :

SELECT * FROM customers WHERE comment LIKE '%password%';

Cela peut déclencher une sortie sensible via une chaîne GenAI. Si des règles d’audit sont en place, cette requête peut être signalée, bloquée ou masquée selon son contexte.

Explorez Outils LLM et ML pour la sécurité des bases de données pour comprendre comment les pistes d’audit s’interfacent avec les chaînes d’IA.

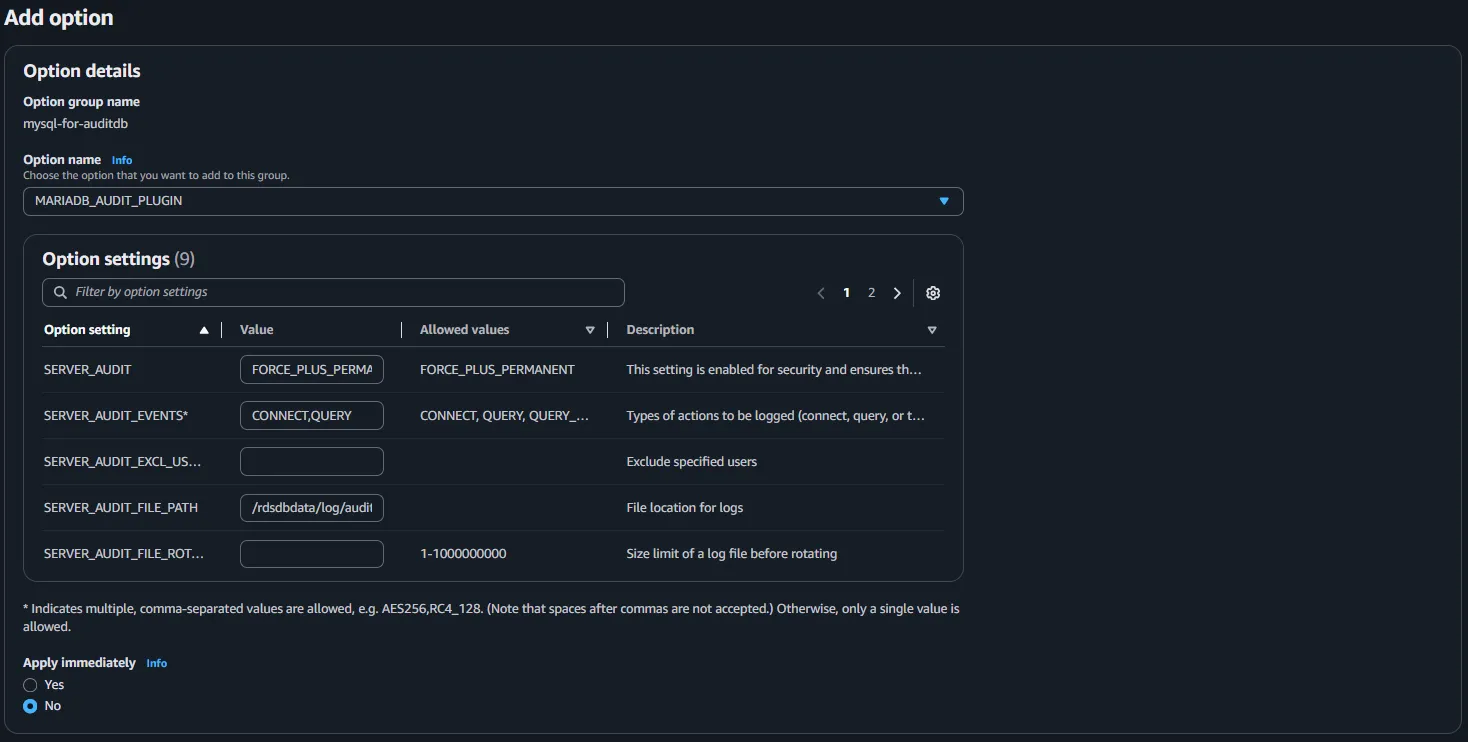

Configuration native de la piste d’audit pour Amazon RDS

Amazon RDS propose plusieurs options de journalisation d’audit en fonction du moteur. PostgreSQL utilise l’extension pgaudit. MySQL exploite les journaux de requêtes générales et lentes. SQL Server inclut SQL Server Audit et les notifications d’événements. Oracle prend en charge l’audit au niveau granulaire via DBMS_FGA.

Activer la journalisation est simple via la Console AWS ou l’interface CLI de RDS :

aws rds modify-db-instance \

--db-instance-identifier mydb \

--cloudwatch-logs-export-configuration EnableLogTypes=[audit]

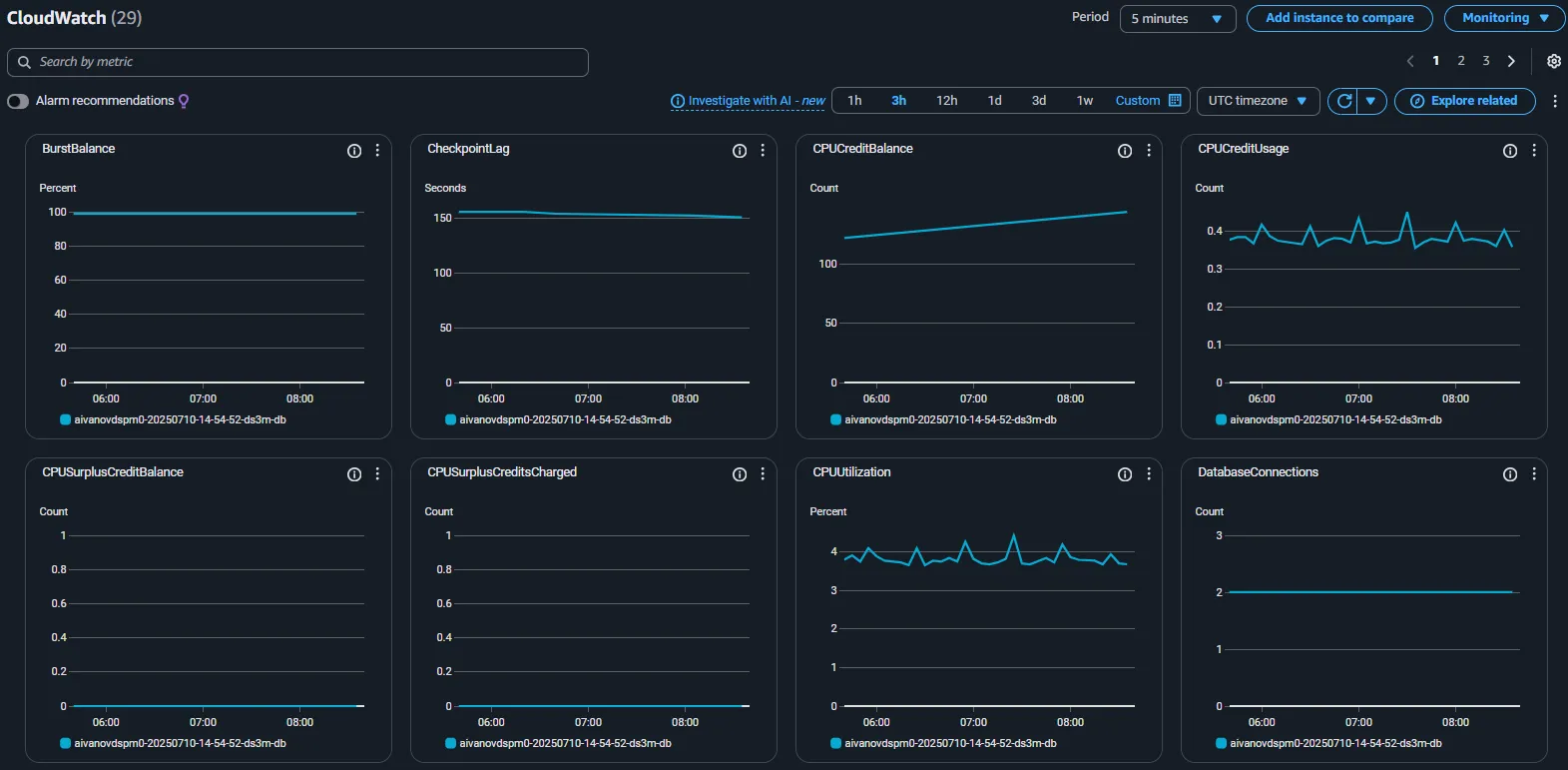

Ces journaux peuvent être envoyés vers CloudWatch pour visualisation et alertes. Cependant, la journalisation native manque de masquage dynamique ou d’analyse comportementale, limitant son rôle dans l’application de la sécurité.

En savoir plus sur l’historique d’activité de la base de données pour comparer la profondeur de la journalisation native.

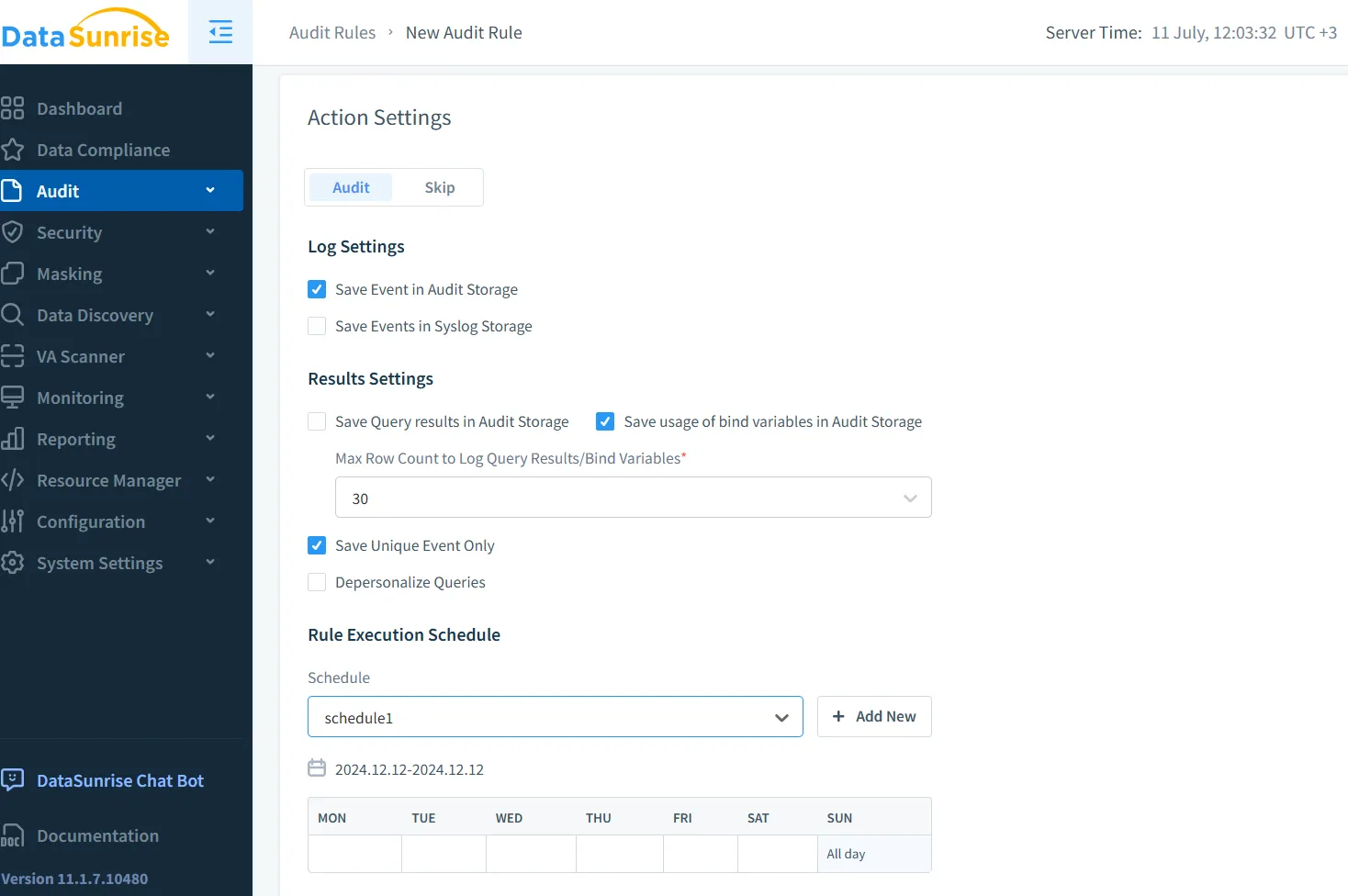

Améliorer la piste d’audit avec DataSunrise

Pour les équipes nécessitant un contrôle granulaire et une analyse en temps réel, DataSunrise fournit une couche d’audit avancée pour l’ensemble des moteurs RDS. Voici comment il étend les pistes d’audit natives.

Audit et alertes en temps réel

DataSunrise se place entre votre instance RDS et vos applications, surveillant tout le trafic via un proxy ou un agent. Il génère des journaux en temps réel pour chaque opération SQL et action utilisateur. Des alertes peuvent être configurées pour notifier par e-mail, Slack ou MS Teams. En savoir plus sur les alertes d’audit en temps réel.

Masquage dynamique des données

Contrairement aux filtres statiques, DataSunrise ajuste dynamiquement les données que les utilisateurs peuvent voir. Ceci est crucial dans les environnements GenAI, où le masquage des informations personnelles (PII) ou des données de santé (PHI) dans les requêtes/réponses aide à prévenir les fuites de données. Par exemple :

IF user_role != 'admin' THEN mask(email_address, '[email protected]')

Pour en savoir plus, consultez le masquage dynamique des données.

Découverte de données pour les champs sensibles

Avant de définir des règles d’audit ou de masquage, il est essentiel de savoir où se trouvent les données sensibles. DataSunrise analyse votre schéma RDS et étiquette des champs tels que les numéros de carte de crédit ou les identifiants nationaux. Commencez par la découverte de données pour détecter automatiquement les cibles d’audit.

Automatisation de la conformité

Que vous répondiez aux exigences HIPAA, GDPR ou PCI DSS, DataSunrise peut appliquer des contrôles et générer des rapports adaptés à chaque réglementation. Son Compliance Manager relie l’activité de la piste d’audit aux objectifs de conformité. Vous pouvez approfondir avec la conformité GDPR, la conformité HIPAA ou la conformité PCI DSS.

Relier l’IA aux contrôles de sécurité

Les applications GenAI accédant à Amazon RDS nécessitent plus qu’une simple surveillance — elles demandent des décisions contextuelles. Par exemple, un chatbot récupérant des informations client ne doit pas afficher de champs sensibles à moins que la session ne respecte les règles d’autorisation.

Les pistes d’audit, combinées au masquage dynamique et aux politiques de comportement utilisateur, permettent un contrôle proactif. Elles aident à prévenir les requêtes non autorisées par les LLM, à détecter des anomalies telles que des analyses de table excessives, et à bloquer les tentatives d’injection de prompt. Cela transforme les pistes d’audit de simples journaux passifs en couches actives de protection. Découvrez comment la sécurité inspirée par les données renforce cette approche.

Conclusion

Comprendre qu’est-ce que la piste d’audit d’Amazon RDS signifie reconnaître son double rôle — en tant que colonne vertébrale de la conformité et sentinelle en temps réel contre les menaces, en particulier dans les environnements pilotés par GenAI.

La journalisation native est essentielle mais limitée. Lorsqu’elle est associée à DataSunrise, elle devient un mécanisme puissant pour surveiller, contrôler et protéger les workflows de données impliquant les LLM.

Pour une sécurité IA robuste et une conformité sans faille, combinez la journalisation native d’Amazon RDS avec la surveillance en temps réel, le masquage, la découverte et les contrôles d’accès basés sur des politiques grâce à DataSunrise. Ensemble, ils garantissent que chaque interaction GenAI est sûre, enregistrée et conforme.

Pour en savoir plus : À quoi sert la piste d’audit des données ?

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant