Protection des données sensibles dans MariaDB

Les environnements de bases de données modernes ne servent que rarement un seul objectif. Au lieu de cela, les organisations utilisent souvent la même instance MariaDB pour les charges de travail en production, l’analytique, les outils internes et les intégrations automatisées. En conséquence, différents utilisateurs, applications et services accèdent à des informations sensibles sous des exigences de sécurité très variées.

Dans ce contexte, la protection des données sensibles dans MariaDB se concentre sur le contrôle de l’exposition sans perturber les flux de travail. Plutôt que de simplement bloquer l’accès, les équipes doivent s’assurer que les accès légitimes ne dévoilent pas automatiquement des valeurs sensibles brutes.

Par conséquent, cet article explique comment les équipes peuvent implémenter la protection des données sensibles dans MariaDB à l’aide de mécanismes natifs. De plus, il montre comment des plateformes centralisées telles que DataSunrise étendent ces contrôles au sein d’une couche de sécurité cohérente et pilotée par des politiques.

Qu’est-ce que les données sensibles ?

Dans MariaDB, les données sensibles comprennent les informations qui créent des risques en matière de sécurité, de confidentialité ou de conformité lorsqu’elles sont accessibles en dehors de leur périmètre prévu. Du point de vue de la gouvernance, les organisations doivent appliquer des contrôles supplémentaires alignés avec les pratiques établies de sécurité des données et de sécurité des bases de données.

En pratique, les données sensibles incluent généralement les catégories suivantes :

- Les identifiants personnels tels que les noms, adresses e-mail, numéros de téléphone, et identifiants nationaux, qui relèvent des informations personnellement identifiables (PII)

- Les données financières, y compris les numéros de carte, soldes de comptes, et enregistrements de transactions

- Le matériel d’authentification tel que mots de passe, tokens, clés API, et secrets

- Les ensembles de données réglementés par le RGPD, HIPAA, PCI DSS, ou SOX et suivis dans le cadre d’initiatives plus larges de conformité des données

Cependant, protéger les données sensibles ne nécessite pas toujours de tout chiffrer au repos ou en transit. Dans de nombreux environnements MariaDB réels, les équipes se concentrent plutôt sur la visibilité contrôlée. Cette approche permet aux utilisateurs et aux applications de travailler avec des schémas et requêtes réels tout en empêchant l’exposition inutile des valeurs brutes.

En fin de compte, la sécurité doit restreindre ce qui est visible, pas ce qui est utilisable.

Fonctionnalités natives de protection des données sensibles dans MariaDB

MariaDB inclut plusieurs mécanismes natifs qui peuvent être utilisés pour limiter l’exposition des données sensibles. Ces outils fournissent des contrôles fondamentaux, mais nécessitent une conception soignée et une maintenance continue et sont généralement mis en œuvre dans le cadre de stratégies plus larges de sécurité des bases de données et de sécurité des données.

Contrôle d’accès basé sur les privilèges

MariaDB s’appuie sur un contrôle d’accès basé sur les rôles et les privilèges pour restreindre qui peut lire ou modifier des objets sensibles. Les privilèges au niveau des colonnes permettent aux administrateurs de n’exposer que des champs spécifiques.

/*-- Créer un rôle pour les analystes

CREATE ROLE analyst_role;

-- Accorder des privilèges SELECT au niveau des colonnes

GRANT SELECT (email, phone)

ON customers

TO analyst_role;

-- Assigner le rôle à un utilisateur

GRANT analyst_role TO 'analyst_user'@'%';*/

Cette approche limite l’accès au niveau des colonnes et empêche les requêtes non autorisées sur les champs sensibles. Elle est couramment utilisée comme contrôle de base dans les environnements mettant en œuvre des contrôles d’accès.

Cependant, une fois l’accès accordé, les utilisateurs voient toujours les valeurs complètes et non masquées. Les privilèges contrôlent qui peut accéder aux données, pas comment ces données sont présentées.

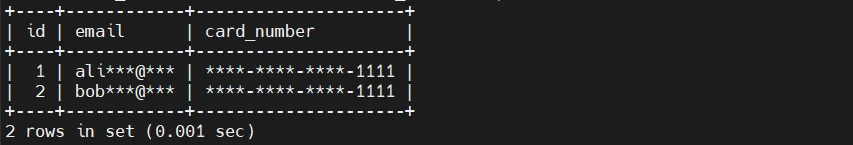

Vues avec sortie masquée

Les vues sont couramment utilisées pour exposer des représentations masquées des colonnes sensibles tout en conservant la table sous-jacente inchangée.

/*-- Créer une vue masquée sur la table de base

CREATE VIEW masked_customers AS

SELECT

id,

-- Masquer partiellement l’adresse e-mail

CONCAT(

SUBSTRING(email, 1, 3),

'***@***'

) AS email,

-- Masquer complètement le numéro de téléphone

'***-****' AS phone

FROM customers;

-- Accorder l’accès uniquement à la vue

GRANT SELECT ON masked_customers TO analyst_role;*/

Les applications et les analystes interrogent la vue au lieu de la table de base, permettant aux schémas et relations de rester intacts tout en cachant les valeurs brutes. Cette technique est souvent discutée conjointement avec les approches de masquage des données.

Ce modèle fonctionne le mieux dans des environnements strictement contrôlés où l’accès direct aux tables de base est rigoureusement appliqué et bien gouverné.

Fonctions stockées pour un masquage conditionnel

Les fonctions stockées permettent d’appliquer dynamiquement une logique de masquage et de la réutiliser à travers plusieurs vues ou requêtes.

/*DELIMITER //

CREATE FUNCTION mask_email(val VARCHAR(255))

RETURNS VARCHAR(255)

DETERMINISTIC

BEGIN

RETURN CONCAT(

SUBSTRING(val, 1, 3),

'***@***'

);

END;

//

DELIMITER ;*/

La fonction peut ensuite être réutilisée de manière cohérente :

/*SELECT

id,

mask_email(email) AS email

FROM customers; */

Les fonctions aident à standardiser les transformations et à réduire la duplication. Parallèlement, la logique de masquage devient intégrée dans le code de la base de données, ce qui augmente la charge de maintenance et complique l’audit et la validation de conformité à mesure que les environnements s’étendent et que les exigences réglementaires se renforcent.

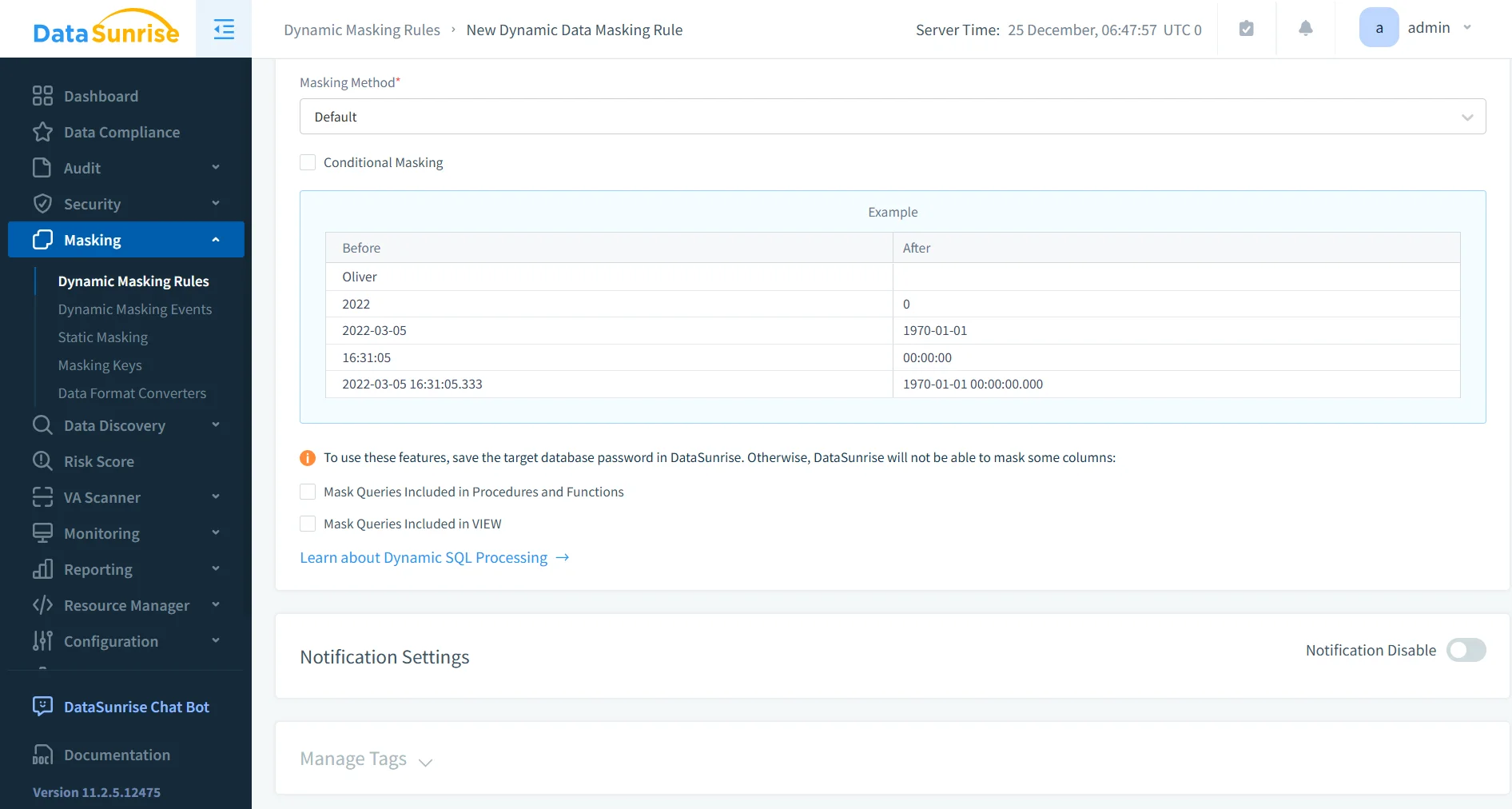

Protection centralisée des données sensibles avec DataSunrise

DataSunrise introduit une couche de sécurité externe qui protège les données sensibles de MariaDB sans modifier les schémas de la base de données ni la logique applicative. Au lieu d’intégrer les contrôles dans SQL ou les applications, la plateforme applique les règles de protection de manière transparente lors du traitement des requêtes. Ainsi, les contrôles de sécurité fonctionnent indépendamment du développement applicatif et de la structure de la base de données. Cette approche s’intègre naturellement dans des architectures globales de sécurité des données et de sécurité des bases de données.

Découverte et classification des données sensibles

DataSunrise analyse automatiquement les schémas MariaDB et identifie les données sensibles telles que les informations personnellement identifiables, les valeurs financières et les identifiants d’authentification. Plutôt que de se fier à des conventions de nommage statiques, la plateforme analyse le contenu et les motifs des données, ce qui cadre avec les pratiques modernes de découverte de données. Par conséquent, les politiques de protection restent cohérentes même lorsque les schémas évoluent.

En conséquence, les organisations maintiennent un inventaire continuellement à jour des actifs de données sensibles qui soutient directement les flux de travail de protection, d’audit et de conformité.

Masquage de données dynamique

DataSunrise applique un masquage dynamique des données en temps réel lors de l’exécution des requêtes par les utilisateurs. Selon le contexte d’exécution, une même colonne peut apparaître masquée ou non. Par exemple, les décisions de masquage peuvent prendre en compte l’utilisateur ou le rôle de base de données, le compte applicatif ou de service, l’adresse IP client ou segment réseau, et les attributs de session.

Ainsi, les équipes bénéficient d’un contrôle précis de la visibilité des données sans réécrire SQL, modifier la logique applicative, ou maintenir des schémas parallèles. En pratique, les organisations mettent fréquemment en œuvre ce modèle sous la forme d’un masquage dynamique des données au niveau de la couche d’accès.

Masquage statique pour les environnements non productifs

Pour les scénarios de développement, tests, analytique, et partage de données, DataSunrise prend en charge le masquage statique via des workflows contrôlés. Lors du clonage de bases, de la restauration de sauvegardes, de la fourniture de données de test ou d’opérations d’export, la plateforme transforme les valeurs sensibles avant que les données ne quittent les environnements protégés.

En conséquence, ces workflows s’alignent avec les pratiques établies de masquage statique des données et de gestion des données de test, réduisant l’exposition tout en préservant l’utilisabilité des jeux de données.

Visibilité unifiée de l’audit et de la protection

DataSunrise enregistre chaque accès aux données sensibles — qu’elles soient masquées ou non — dans le cadre d’une piste d’audit unifiée. Les enregistrements d’audit montrent clairement qui a accédé aux champs sensibles, si le masquage a été appliqué, ainsi que quand et d’où l’accès a eu lieu.

En liant directement les décisions de protection avec le suivi d’activité, cette approche complète le monitoring de l’activité des bases de données et simplifie à la fois les enquêtes et la vérification de conformité.

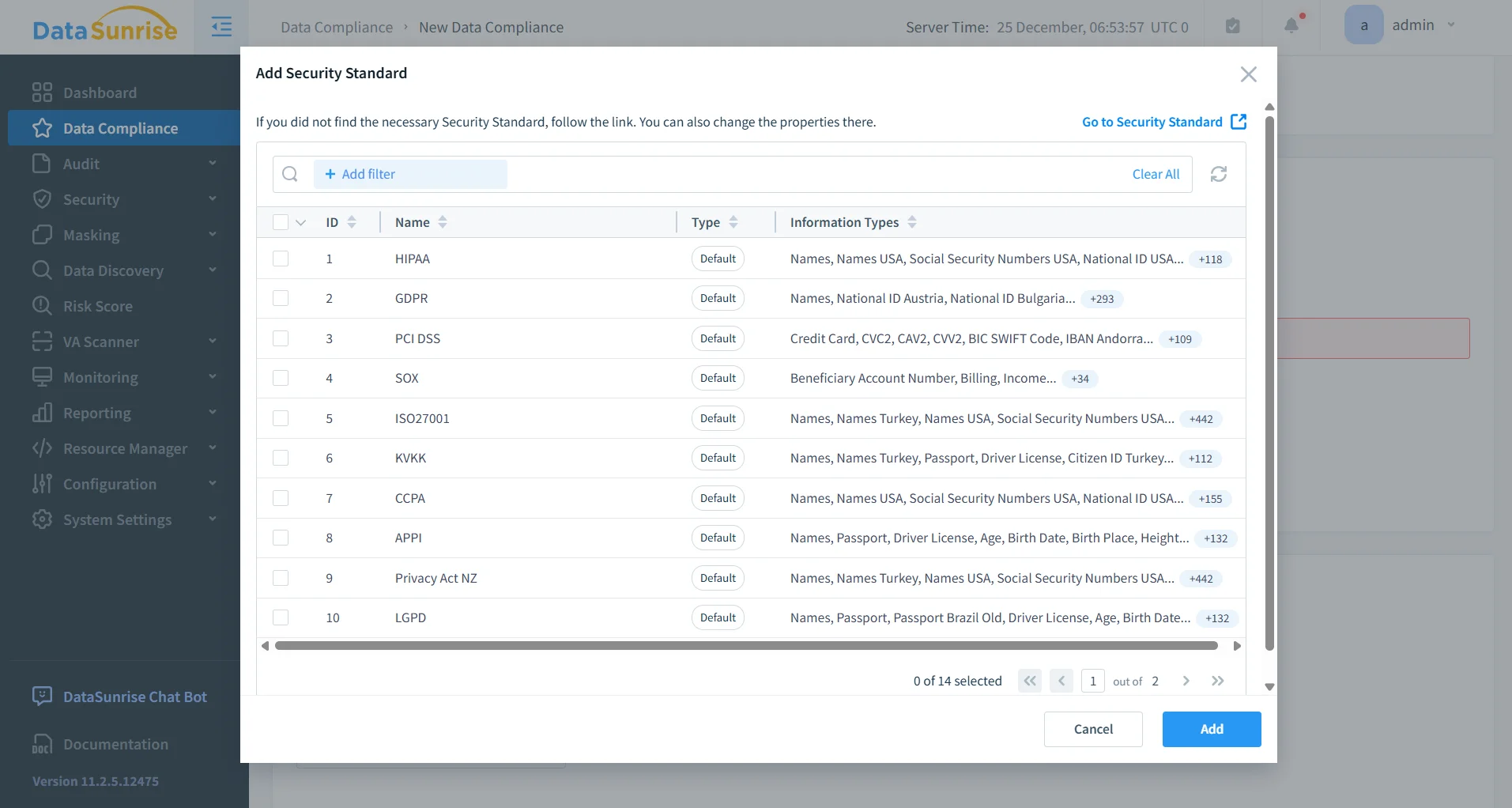

Alignement sur la conformité

DataSunrise aligne la protection des données sensibles avec les exigences réglementaires telles que RGPD, HIPAA, PCI DSS, et SOX. De plus, des politiques préconfigurées et des rapports automatisés soutiennent les efforts continus de conformité des données, ce qui réduit la préparation manuelle des audits tout en maintenant une précision technique à travers les environnements.

Impact métier de la protection des données sensibles dans MariaDB

| Domaine d’activité | Impact |

|---|---|

| Réduction des risques | Minimise le risque d’exposition accidentelle et d’usage abusif interne des données sensibles en appliquant une visibilité contrôlée |

| Consistance opérationnelle | Assure une protection uniforme entre utilisateurs, applications et environnements sans recourir à une logique SQL ad hoc |

| Préparation à la conformité | Accélère les audits de conformité grâce à une visibilité centralisée sur l’accès aux données et les décisions de protection |

| Efficacité de maintenance | Réduit l’effort de maintenance à long terme comparé au masquage basé sur SQL et aux contrôles basés sur vues |

| Gouvernance de la sécurité | Rend les contrôles de sécurité prévisibles, testables, et auditables sur l’ensemble du parc MariaDB |

Conclusion

MariaDB offre des mécanismes essentiels de contrôle d’accès, mais une protection efficace des données sensibles nécessite plus que les seuls droits et constructions SQL.

En combinant découverte centralisée, masquage en temps réel, application auditable, et rapports alignés sur la conformité, DataSunrise transforme la protection des données sensibles dans MariaDB en un processus cohérent piloté par des politiques qui préserve la flexibilité applicative tout en fournissant la visibilité et le contrôle nécessaires dans des environnements régulés.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant