Protection des Données Sensibles dans Vertica

La protection des données sensibles dans Vertica est une exigence fondamentale pour les organisations qui utilisent cette plateforme comme moteur analytique central tout en traitant des informations personnelles, financières ou réglementées. Vertica est conçue pour des charges de travail analytiques à haut débit, ce qui la rend idéale pour le reporting BI, l’analyse client et la science des données. Cependant, cette même flexibilité introduit un risque lorsque des valeurs sensibles sont accessibles par de nombreux utilisateurs, outils et pipelines automatisés.

Dans des environnements réels, les clusters Vertica ne servent que rarement une seule charge de travail. Ainsi, analystes, tableaux de bord BI, processus ETL et pipelines d’apprentissage automatique interrogent tous les mêmes tables. À mesure que les volumes de données croissent et que les schémas évoluent, les contrôles traditionnels tels que les permissions statiques ou les vues manuellement maintenues peinent à protéger efficacement les informations sensibles. Pour relever ce défi, les organisations s’appuient sur des mécanismes de protection dynamiques, pilotés par des politiques, qui fonctionnent en temps réel.

Cet article explique comment la protection des données sensibles est mise en œuvre dans Vertica en utilisant des contrôles centralisés, le masquage dynamique et l’audit, avec DataSunrise agissant comme une couche d’application externe.

Pourquoi la Protection des Données Sensibles est Complexe dans Vertica

L’architecture interne de Vertica priorise la performance analytique. Les données sont stockées dans des conteneurs ROS en colonnes, les mises à jour récentes sont maintenues dans le WOS, et les projections créent plusieurs mises en page physiques optimisées des mêmes données logiques. Si ce design accélère les requêtes, il complique également la traçabilité et la protection cohérente des attributs sensibles.

Plusieurs réalités opérationnelles augmentent le risque d’exposition :

- Les larges tables analytiques mélangent souvent métriques métier avec des données PII ou de paiement.

- Plusieurs projections répliquent les colonnes sensibles à travers le cluster.

- Les environnements partagés permettent à des utilisateurs de confiance et semi-confiance d’interroger les mêmes ensembles de données.

- Les requêtes SQL ad hoc contournent les couches de reporting ou de gouvernance prédéfinies.

- Le contrôle d’accès natif basé sur les rôles (RBAC) ne redige pas les valeurs au niveau de la colonne.

En conséquence, Vertica peut retourner des valeurs sensibles en texte clair dès lors qu’un utilisateur dispose d’un accès SELECT. Pour réduire ce risque, les organisations mettent en place des mécanismes de protection qui évaluent les requêtes et transforment les résultats avant que les données n’atteignent le client.

Pour un contexte architectural, consultez la documentation officielle de l’architecture Vertica.

Architecture Centralisée de la Protection des Données Sensibles

Une approche courante pour protéger les données sensibles dans Vertica consiste à séparer l’application des règles de protection du stockage. Dans ce modèle, les applications clientes se connectent via une passerelle de sécurité centralisée plutôt que directement à Vertica. Chaque requête SQL est inspectée avant exécution, et les politiques de protection sont appliquées de manière cohérente.

Beaucoup d’organisations mettent en œuvre cette architecture en utilisant DataSunrise Data Compliance. DataSunrise agit comme un proxy transparent devant Vertica, appliquant les règles de protection sans modifier les schémas de base de données ni la logique applicative.

Cette couche centralisée permet :

- L’identification automatique des colonnes sensibles.

- Le masquage en temps réel des valeurs protégées.

- Une application cohérente sur les outils BI, scripts et services.

- Une journalisation d’audit unifiée comme preuve de conformité.

D’un point de vue opérationnel, cette architecture simplifie aussi la maintenance à long terme. Plutôt que d’intégrer la logique de protection dans des dizaines de vues SQL, scripts ETL ou tableaux de bord BI, les équipes gèrent les politiques en un seul endroit. Lorsque les exigences de conformité changent, les administrateurs mettent à jour les règles centralement et les appliquent instantanément à toutes les charges de travail Vertica.

De plus, cette séparation des responsabilités s’aligne bien sur les modèles de sécurité modernes. Les administrateurs de bases de données continuent de gérer la performance, les projections et le stockage, tandis que les équipes de sécurité et de conformité contrôlent le masquage, l’audit et le comportement d’accès. Cette frontière claire réduit les frictions opérationnelles et minimise le risque de mauvaise configuration accidentelle.

Le Masquage Dynamique comme Mécanisme Central de Protection

Le masquage dynamique des données est l’une des techniques les plus efficaces pour la protection des données sensibles dans Vertica. Plutôt que de modifier les données stockées, le masquage s’applique au moment de la requête. Lorsqu’un utilisateur ou une application demande des données, les valeurs sensibles sont remplacées par des représentations anonymisées ou partiellement cachées dans le jeu de résultats.

DataSunrise fournit un masquage dynamique des données intégré qui évalue chaque requête selon les règles des politiques. Ces règles peuvent tenir compte de :

- L’utilisateur ou le rôle dans la base de données.

- Le type d’application cliente.

- L’environnement (production, pré-production, analytique).

- La classification de sensibilité de chaque colonne.

Les tables Vertica sous-jacentes restent inchangées, ce qui préserve la performance et évite la duplication des données. En même temps, les valeurs sensibles ne quittent jamais la frontière de la base de données sous forme claire.

Un autre avantage important du masquage dynamique est sa capacité à préserver la précision analytique. Contrairement au masquage statique ou à la censure lors de l’ingestion, les calculs et agrégations continuent de s’opérer sur les vraies valeurs en interne. Les représentations masquées s’appliquent uniquement à la couche de présentation.

Cette distinction est particulièrement importante dans les environnements Vertica, où l’exactitude analytique et la performance sont étroitement liées. Les métriques métier, l’analyse des tendances et l’extraction de caractéristiques pour le machine learning restent fiables tout en protégeant les attributs sensibles.

Configurer les Règles de Protection des Données Sensibles

Les règles de protection définissent la manière dont les données sensibles doivent être traitées. Une règle typique cible une instance Vertica spécifique, sélectionne un ou plusieurs schémas ou tables, et identifie les colonnes nécessitant une protection.

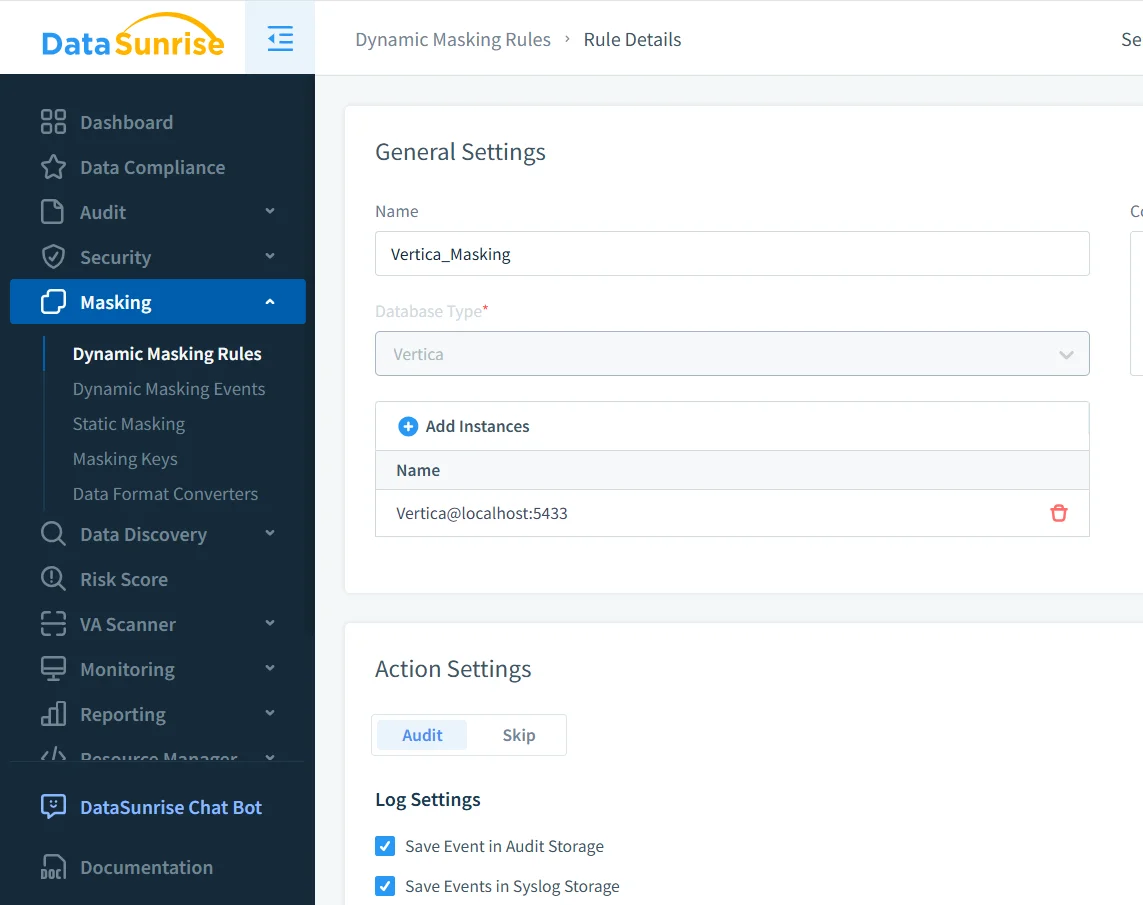

Configuration d’une règle de masquage dynamique pour une instance de base de données Vertica.

À ce stade, les administrateurs associent l’instance Vertica, définissent le comportement du masquage et activent l’audit. Parce que les règles existent en dehors de Vertica, elles restent efficaces même si les schémas et projections évoluent.

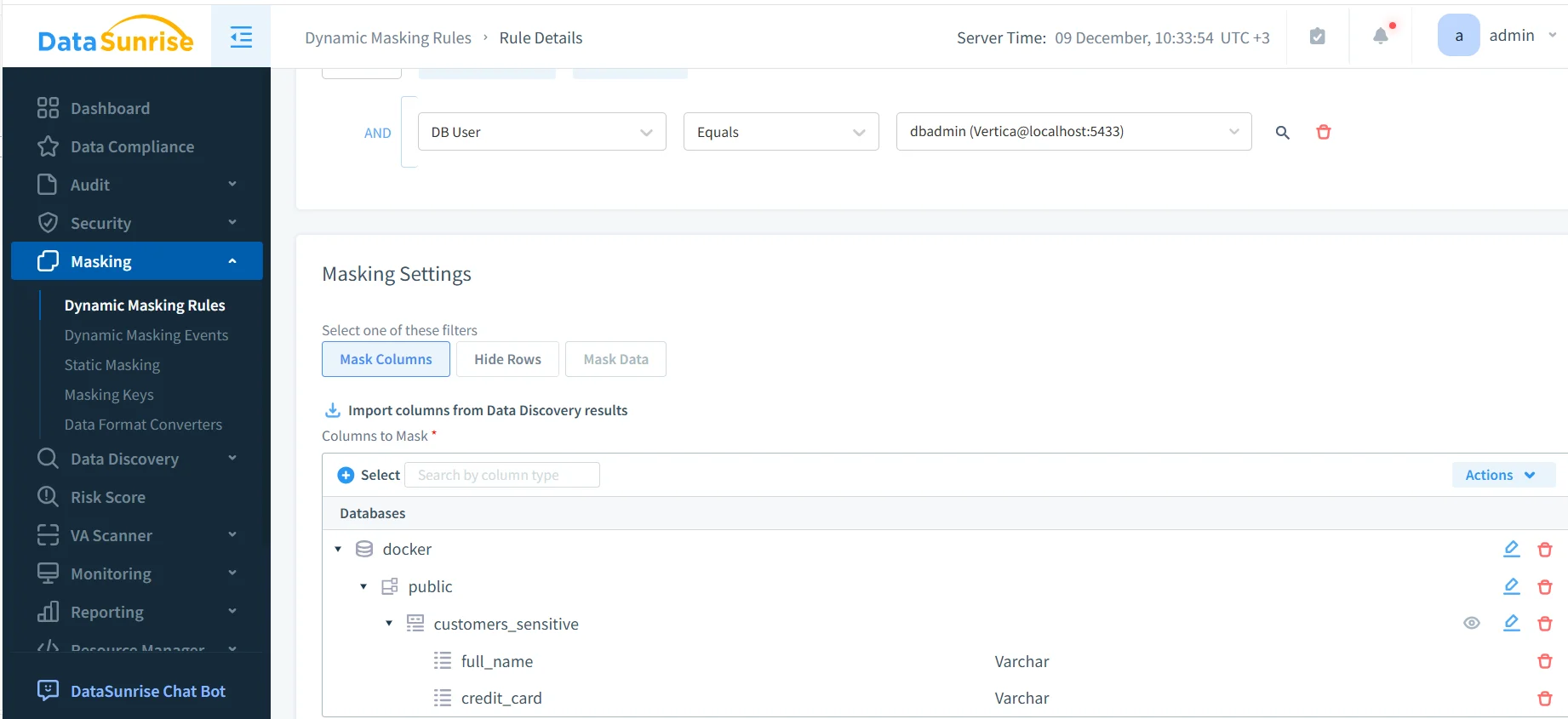

Une fois la règle créée, les administrateurs sélectionnent les colonnes nécessitant une protection. Les listes de colonnes sont souvent importées directement depuis les résultats de découverte.

Sélection des colonnes sensibles telles que les noms et données de paiement pour le masquage.

Cette approche basée sur la découverte réduit significativement les angles morts et le travail manuel.

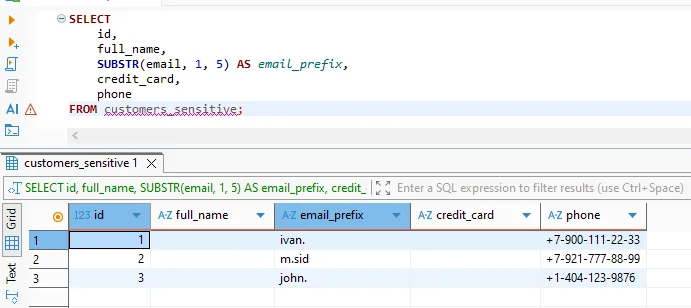

Résultats Masqués dans les Flux de Travail Analytiques

Du point de vue des analystes et des applications, la protection des données sensibles est transparente. Les requêtes sont écrites en SQL standard, et Vertica les exécute normalement. La différence apparaît uniquement dans les valeurs retournées.

Les résultats masqués supportent toujours les jointures, filtres, agrégations et regroupements. Cela rend le masquage dynamique adapté aux tableaux de bord BI, analyses exploratoires et flux de travail de feature engineering.

Comme la protection s’applique de manière uniforme, les équipes évitent de maintenir des tables « sûres » séparées ou de réécrire des rapports. Au lieu de cela, les politiques suivent l’utilisateur et le contexte, pas la requête.

De plus, le masquage dynamique favorise l’analytique collaborative. Plusieurs équipes peuvent interroger en toute sécurité les mêmes tables Vertica avec différents niveaux de visibilité, permettant un accès élargi aux données sans compromettre la confidentialité.

Audit et Visibilité de l’Accès aux Données Sensibles

La protection sans visibilité est insuffisante pour la conformité. Les organisations doivent démontrer que les données sensibles ont été protégées de façon cohérente et que les accès ont été surveillés.

Journal d’audit montrant l’exécution de requêtes masquées et l’application des règles.

DataSunrise enregistre automatiquement des événements d’audit pour chaque requête protégée. Ces enregistrements comprennent :

- L’utilisateur de la base de données et l’application cliente.

- La requête SQL exécutée.

- La règle de protection déclenchée.

- Le timestamp et le contexte d’exécution.

Ces journaux d’audit s’intègrent au monitoring de l’activité des bases de données et peuvent être transférés vers des plateformes SIEM pour une conservation à long terme.

L’audit joue également un rôle crucial dans la réponse aux incidents. Lorsqu’apparaissent des accès inhabituels, les équipes de conformité peuvent rapidement déterminer si des données masquées ont été exposées, quelles règles ont été appliquées et quelles applications ont initié les requêtes.

Comparaison des Techniques de Protection

| Technique | Description | Adaptabilité pour Vertica |

|---|---|---|

| Copies masquées statiques | Créer des jeux de données masqués séparés | Maintenance élevée, peu évolutif |

| Vues SQL | Exposer les colonnes masquées via des vues | Facilement contourné par des requêtes directes |

| RBAC uniquement | Restreindre l’accès au niveau de la table | Pas de protection au niveau de la valeur |

| Masquage dynamique | Réécrire les résultats au moment de la requête | Centralisé et évolutif |

Bonnes Pratiques pour la Protection des Données Sensibles dans Vertica

- Commencez par une découverte automatisée pour identifier les champs sensibles.

- Appliquez la protection au niveau de la requête plutôt qu’en copiant les données.

- Testez les politiques avec de véritables charges BI et analytiques.

- Révisez régulièrement les journaux d’audit pour détecter des accès inattendus.

- Alignez les règles de masquage avec des stratégies plus larges de sécurité des données.

Conclusion

La protection des données sensibles dans Vertica nécessite des contrôles adaptés à l’échelle et à la flexibilité des charges analytiques. Le masquage dynamique, l’application centralisée et l’audit unifié permettent aux organisations de protéger les informations réglementées sans sacrifier ni la performance ni l’usage.

En déployant une couche de protection dédiée avec DataSunrise, les équipes bénéficient de garanties cohérentes à travers tableaux de bord, scripts et pipelines. À mesure que les volumes de données et les accès utilisateurs augmentent, cette approche assure que les informations sensibles restent protégées tandis que Vertica continue de fournir une analytique performante.