Qu’est-ce que la piste d’audit Databricks SQL

Databricks SQL est largement utilisé comme moteur de requêtes analytiques dans les architectures lakehouse, prenant en charge les tableaux de bord, les analyses ad hoc et les rapports automatisés à grande échelle ; par conséquent, une piste d’audit Databricks SQL devient essentielle pour prouver qui a accédé aux données, quelles requêtes ont été exécutées et quand ces actions ont eu lieu. Dans les plateformes de données modernes, un seul entrepôt SQL sert souvent des dizaines voire des centaines d’utilisateurs, d’outils BI et de services backend simultanément. À mesure que l’accès se développe, les organisations doivent reconstituer précisément l’activité de la base de données et démontrer comment les données ont été consultées au fil du temps.

Une piste d’audit fournit un enregistrement chronologique et fondé sur des preuves de l’activité SQL. Contrairement à la journalisation basique, elle préserve l’ordre d’exécution, le contexte des sessions et les relations entre les requêtes. Par conséquent, dans les environnements distribués où les requêtes s’exécutent en parallèle sur des calculs élastiques, une piste d’audit devient un contrôle fondamental pour les enquêtes de sécurité, l’application de la gouvernance et la conformité réglementaire.

Cet article explique comment fonctionne l’audit dans Databricks SQL, clarifie la différence entre logs, pistes et historique d’activité, passe en revue la visibilité native et montre comment DataSunrise construit une piste d’audit centralisée, consciente des transactions, adaptée aux environnements d’entreprise.

Signification et portée de la piste d’audit Databricks SQL

Une piste d’audit dans Databricks SQL représente un enregistrement séquentiel des opérations SQL exécutées sur la base de données. Elle capture chaque instruction accompagnée de métadonnées d’exécution telles que les horodatages, le type de requête, l’identité de l’utilisateur, l’identifiant de session, la durée d’exécution et le résultat de l’exécution.

La caractéristique déterminante d’une piste d’audit est la chronologie. Au lieu de simplement enregistrer des événements, le système les ordonne et les contextualise. En conséquence, les examinateurs peuvent suivre l’activité de la base de données étape par étape et comprendre comment les requêtes individuelles se rapportent les unes aux autres au sein d’une même session ou d’un même workflow.

Par exemple, une piste d’audit peut montrer qu’un utilisateur a d’abord lu des données dans une table, puis mis à jour un sous-ensemble de lignes, et enfin supprimé des enregistrements spécifiques dans la même session. Cette continuité contextuelle devient cruciale quand les équipes analysent des incidents ou répondent à des demandes d’audit.

Les pistes d’audit sont obligatoires dans des environnements réglementés gouvernés par des cadres tels que le RGPD (GDPR), l’HIPAA, le PCI DSS, et la SOX. Dans ces cas, les organisations doivent démontrer une surveillance continue de l’accès à la base de données plutôt que des instantanés ponctuels.

Journal d’audit vs Piste d’audit vs Historique d’activité

Bien que ces termes soient souvent utilisés de manière interchangeable, ils représentent différents niveaux de visibilité et remplissent des fonctions opérationnelles distinctes.

Un journal d’audit capture des événements individuels. Chaque entrée correspond à une seule instruction SQL et ses métadonnées. En d’autres termes, les journaux d’audit répondent à la question : « Que s’est-il passé ? »

En revanche, une piste d’audit organise ces entrées de journal en une séquence chronologique avec un ordre d’exécution préservé et un contexte de session. Ainsi, les pistes d’audit répondent à la question : « Dans quel ordre les événements se sont-ils produits et comment sont-ils liés ? »

L’historique d’activité de la base de données se concentre sur le comportement dans le temps. Il agrège l’activité pour montrer des motifs, tendances et accès récurrents. Sur plusieurs semaines ou mois, il répond à la question : « Comment la base de données est-elle utilisée ? »

En pratique, l’audit dans Databricks SQL se situe entre les journaux bruts et l’analyse comportementale à long terme. Il fournit la couche probante nécessaire pour la médecine légale, les enquêtes et la validation de la conformité.

Visibilité native de la piste d’audit Databricks SQL

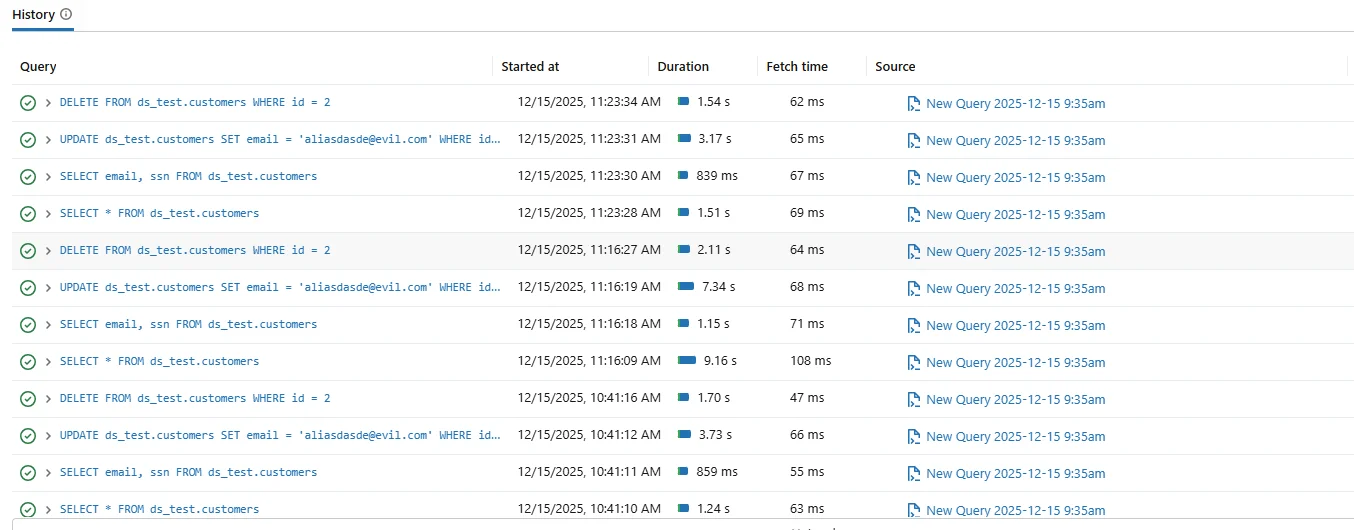

Databricks SQL propose une interface d’historique de requêtes native qui affiche les instructions SQL exécutées avec des métadonnées d’exécution basiques telles que l’heure de départ, la durée et le statut d’exécution. Les administrateurs utilisent généralement cette interface pour examiner les activités récentes ou dépanner des requêtes échouées.

L’historique natif des requêtes offre une visibilité opérationnelle immédiate. Cependant, il ne fonctionne pas comme une piste d’audit complète. La rétention reste limitée, la corrélation entre sessions reste minimale, et la reconstitution à long terme de l’ordre d’exécution s’avère souvent difficile.

Dans la pratique, les équipes exportent fréquemment les journaux natifs vers des systèmes externes comme Azure Log Analytics ou Amazon CloudWatch. Néanmoins, ces exports nécessitent toujours une analyse manuelle pour reconstituer des workflows complexes.

Pourquoi l’historique natif des requêtes n’est pas une piste d’audit Databricks SQL

L’historique natif de Databricks SQL enregistre cependant les événements d’exécution de requêtes individuelles, mais ne préserve pas systématiquement les relations entre opérations connexes. Les requêtes exécutées dans la même session peuvent apparaître comme des entrées indépendantes sans lien explicite.

Considérons la séquence suivante :

SELECT email, ssn FROM ds_test.customers; UPDATE ds_test.customers SET email = '[email protected]' WHERE id = 2; DELETE FROM ds_test.customers WHERE id = 2;

Bien que chaque instruction apparaisse dans l’historique natif, prouver qu’elles se sont produites dans cet ordre exact et dans la même session nécessite une corrélation manuelle. En conséquence, cette approche reste insuffisante pour des audits formels.

Une piste d’audit appropriée doit préserver automatiquement l’ordre d’exécution et associer chaque instruction avec sa session et son contexte d’exécution.

Architecture de la piste d’audit Databricks SQL

Le schéma illustre comment une piste d’audit pour Databricks SQL est construite. Les requêtes proviennent des utilisateurs, des outils BI et des applications et s’exécutent à l’intérieur de l’entrepôt SQL.

À mesure que les requêtes s’exécutent, le système capture en temps réel les événements pertinents pour l’audit. Ces événements incluent le texte SQL, les horodatages d’exécution, le type de requête, l’identité de l’utilisateur, l’identifiant de session et le résultat de l’exécution.

Au lieu de rester fragmentés dans des journaux natifs, la plateforme transfère ces événements vers une couche d’audit centralisée. Cette couche préserve la chronologie, enrichit le contexte et stocke les enregistrements en toute sécurité pour une analyse ultérieure.

Piste d’audit Databricks SQL centralisée avec DataSunrise

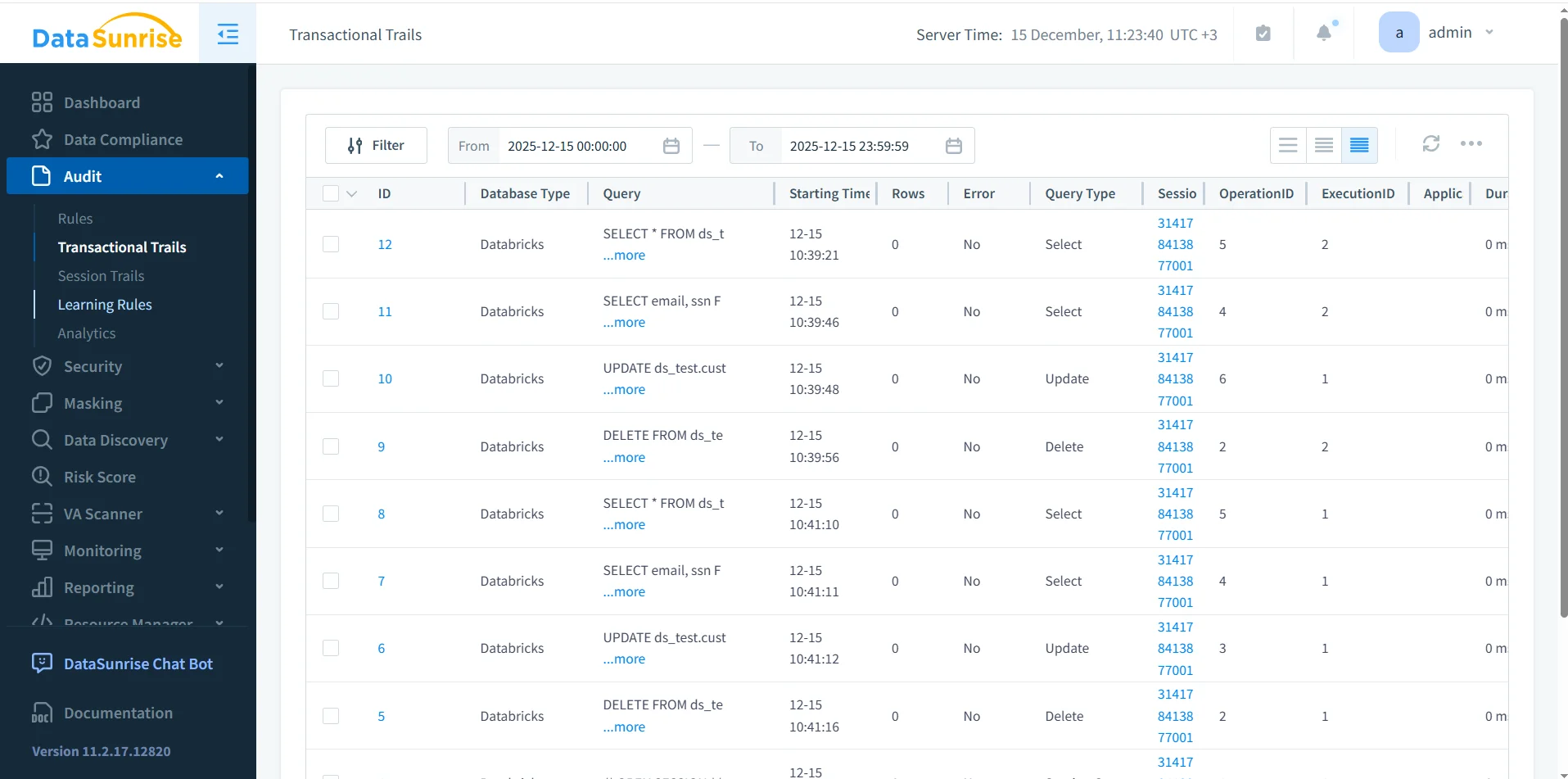

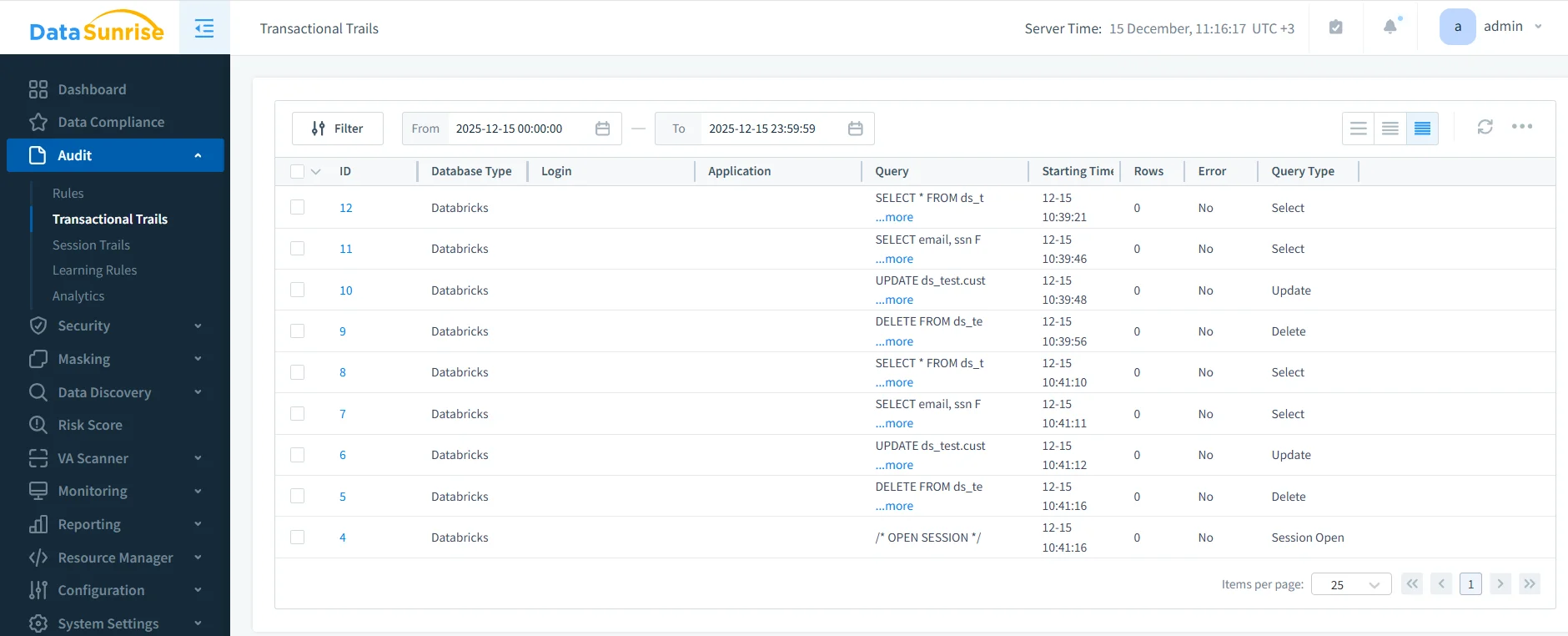

DataSunrise étend l’audit Databricks SQL en capturant l’activité SQL en temps réel et en la consolidant dans une piste d’audit centralisée. Plutôt que de s’appuyer sur des journaux natifs de courte durée, DataSunrise enregistre l’activité en continu et préserve l’ordre d’exécution entre les sessions.

Les règles d’audit définissent quelles bases de données, schémas, tables et types de requêtes entrent dans la piste d’audit. Par conséquent, les organisations peuvent concentrer l’audit sur les données sensibles ou réglementées tout en évitant le bruit inutile.

Vue transactionnelle de la piste d’audit Databricks SQL

Une fois les règles d’audit activées, DataSunrise enregistre l’activité SQL dans une piste d’audit transactionnelle. Cette vue préserve l’ordre exact d’exécution et associe chaque événement à sa session et son contexte d’exécution.

Chaque enregistrement d’audit inclut le texte de la requête, l’heure d’exécution, le type de requête, l’identifiant de session, le statut d’exécution et les détails d’erreur le cas échéant. Ainsi, la piste d’audit supporte à la fois la surveillance en temps réel et l’investigation post-incident.

Intégrité et conservation de la piste d’audit

Pour qu’une piste d’audit reste fiable, elle doit résister aux falsifications et respecter des politiques de conservation définies. DataSunrise stocke les enregistrements d’audit de manière centralisée, applique des contrôles d’accès et met en œuvre automatiquement des règles de rétention.

Au fur et à mesure que les exigences réglementaires évoluent, les organisations peuvent aligner les périodes de conservation avec les mandats de conformité sans repenser leur workflow d’audit.

Cas d’usage de la piste d’audit

| Cas d’usage | Valeur de la piste d’audit |

|---|---|

| Enquêtes de sécurité | Reconstitue les séquences exactes des requêtes |

| Audits réglementaires | Fournit des preuves vérifiables des accès |

| Réponse aux incidents | Soutient l’analyse basée sur la chronologie |

| Validation du contrôle d’accès | Montre comment les données sont réellement utilisées |

Journal d’audit vs Piste d’audit

| Aspect | Journal d’audit | Piste d’audit |

|---|---|---|

| Granularité | Événements individuels | Séquence ordonnée d’événements |

| Contexte | Limité | Conscient de la session |

| Chronologie | Implicite | Explicite et préservée |

| Usage principal | Journalisation | Médecine légale et conformité |

Conclusion

Databricks SQL fournit un historique natif des requêtes, mais cette seule visibilité ne satisfait pas aux exigences d’une véritable piste d’audit. Une piste d’audit doit préserver l’ordre d’exécution, le contexte et la complétude à travers les sessions et les utilisateurs.

Une piste d’audit centralisée construite avec DataSunrise capture l’activité SQL en temps réel, corrèle automatiquement les événements et produit des enregistrements sensibles aux transactions adaptés aux enquêtes et à la conformité.

Avec une architecture d’audit robuste en place, les organisations peuvent exploiter Databricks SQL avec confiance, transparence et une gouvernance renforcée.