Naviguer dans les Réglementations de Conformité des Données

Introduction

Les données sont devenues l’un des actifs les plus critiques pour les organisations modernes. Avec cette importance vient le devoir de les protéger. Tel est le rôle des réglementations de conformité des données — des cadres créés pour garantir que les entreprises gèrent les informations personnelles de manière sécurisée, responsable et conforme aux normes internationales.

Comprendre les Réglementations de Conformité des Données

La conformité des données consiste à respecter les exigences légales qui définissent comment les informations sensibles ou personnelles sont collectées, stockées, traitées et protégées. Ces réglementations visent à protéger les individus contre les abus, les violations et les accès non autorisés à leurs données.

Des exemples notables de ces cadres comprennent :

- RGPD – établit la norme pour la confidentialité des données au sein de l’Union européenne

- HIPAA – régule les données de santé aux États-Unis

- PCI DSS – protège les données de paiement et de carte de crédit dans divers secteurs

Faire correspondre les exigences de chaque cadre aux mesures de sécurité techniques spécifiques — telles que les contrôles d’accès et le masquage des données — simplifie la mise en œuvre et la préparation aux audits.

Où s’applique la conformité : Sources de données courantes

Les réglementations de conformité des données concernent plusieurs catégories d’informations traitées par les organisations, notamment :

- Données clients : Coordonnées, informations de facturation, historique d’achats

- Dossiers des employés : Numéros de sécurité sociale, évaluations de performance, couverture santé

- Systèmes financiers : Transactions, informations bancaires, informations de crédit

- Dossiers médicaux : Informations de santé protégées électroniques (ePHI)

Au fur et à mesure que les volumes de données augmentent et que l’infrastructure numérique s’étend, appliquer des principes de conformité solides à chaque source de données est crucial pour la continuité légale et opérationnelle.

| Niveau | Exemples | Contrôles |

|---|---|---|

| Public | Brochures marketing | Aucun / somme de contrôle MD5 |

| Interne | Annuaire des employés | MFA, VPN |

| Confidentiel | E-mails clients, factures | Contrôle d’accès basé sur les rôles, TLS |

| Restreint | Numéros de sécurité sociale, données de carte, ePHI | Masquage au niveau des champs, clés sécurisées avec HSM |

Fondements de la sécurité pour la conformité

La plupart des cadres de conformité reposent sur des principes fondamentaux de la sécurité des informations. Il ne s’agit pas de suggestions optionnelles — ce sont des contrôles obligatoires qui réduisent l’exposition aux pertes, vols ou accès non autorisés. Les composants clés comprennent :

- Contrôles d’accès : Limiter l’accès aux seules personnes autorisées

- Chiffrement : Protéger les données au repos et en transit

- Sauvegardes de données : Garantir la disponibilité en cas de défaillance du système

- Audits réguliers : Évaluer l’efficacité de la sécurité et identifier les faiblesses

En mettant en œuvre ces contrôles, les entreprises démontrent leur engagement envers la gouvernance des données et gagnent la confiance des organismes de réglementation, des clients et des partenaires commerciaux.

Exemples Concrets de Conformité des Données

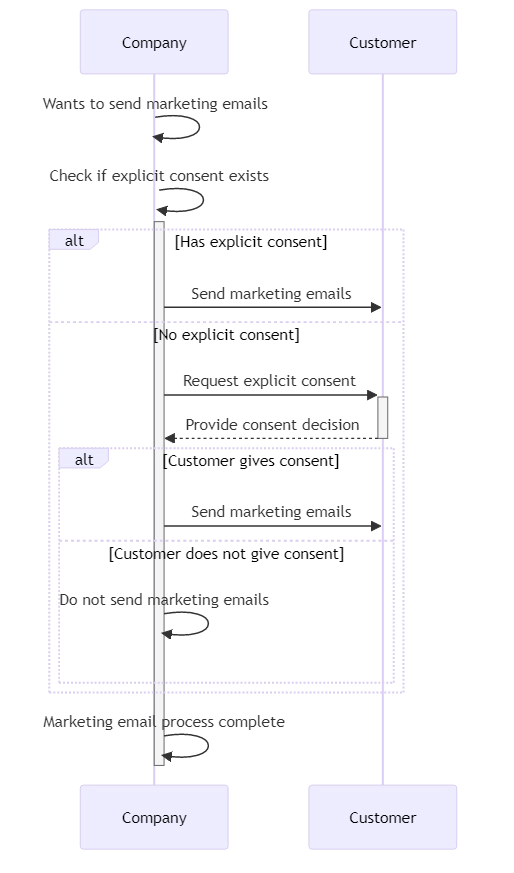

RGPD : Consentement et Droits à l’Effacement

En vertu du RGPD, toute organisation traitant les données des résidents de l’UE doit respecter des directives strictes en matière de transparence et de consentement. Par exemple, l’envoi d’e-mails marketing oblige les entreprises à :

- Préciser clairement quelles données sont collectées et pourquoi

- Obtenir un consentement explicite (opt-in)

- Offrir des options de désinscription et d’effacement des données à tout moment

Ne pas respecter ces obligations peut entraîner des amendes significatives et une perte de réputation. Par conséquent, une gestion robuste des consentements est essentielle pour la conformité au RGPD.

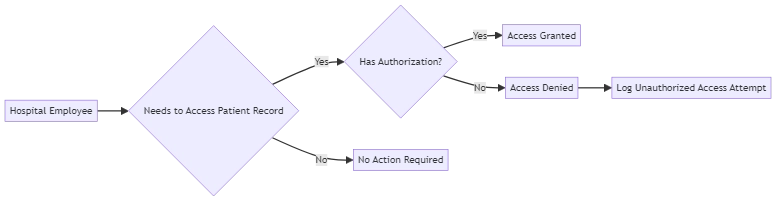

HIPAA : Journalisation des Accès dans le Secteur de la Santé

L’HIPAA exige la journalisation détaillée de la manière et du moment où les données des patients sont consultées. Les organisations doivent connaître :

- Quel utilisateur a accédé au dossier

- L’heure et la date d’accès

- Le type d’interaction (par exemple, consultation, modification, suppression)

Voici un exemple simplifié d’un mécanisme de journalisation PostgreSQL qui soutient une visibilité alignée sur HIPAA :

-- PostgreSQL : Journal d'accès de style HIPAA de base

CREATE TABLE ephi_access_log (

id SERIAL PRIMARY KEY,

user_name TEXT,

action TEXT,

accessed_at TIMESTAMP DEFAULT current_timestamp,

table_name TEXT,

query TEXT

);

CREATE OR REPLACE FUNCTION log_access()

RETURNS EVENT_TRIGGER AS $$

BEGIN

INSERT INTO ephi_access_log(user_name, action, table_name, query)

VALUES (

current_user,

tg_tag,

tg_table_name,

current_query()

);

END;

$$ LANGUAGE plpgsql;

Cependant, la journalisation native a ses limites. Une plateforme comme DataSunrise offre des capacités améliorées telles que le suivi au niveau de la lecture, la détection d’anomalies et une intégration transparente avec les SIEM — répondant ainsi aux attentes techniques et réglementaires.

Défis dans la Conformité des Données

La conformité des données n’est pas sans obstacles. Les organisations sont souvent confrontées à des défis tels que :

- Réglementations évolutives : Se tenir au courant des évolutions des lois sur la protection des données telles que le RGPD ou l’HIPAA.

- Volume de données : Gérer des quantités croissantes de données sensibles sur diverses plateformes.

- Sensibilisation des employés : Veiller à ce que les employés comprennent l’importance de la sécurité et de la confidentialité des données.

- Fatigue de la conformité : Équilibrer les efforts de conformité avec les opérations quotidiennes de l’entreprise.

Pour relever ces défis, il ne suffit pas de respecter les réglementations, il faut adopter une approche proactive en utilisant les bons outils et politiques pour atténuer les risques. Des recherches issues de la Global Compliance Survey de PwC montrent constamment que les organisations de divers secteurs sont confrontées aux mêmes défis de conformité, ce qui souligne le caractère universel de ces obstacles en matière de protection des données.

Exemples de Journalisation de Conformité Native

Chaque cadre de conformité attend des organisations qu’elles démontrent la responsabilité des utilisateurs et l’intégrité des audits. La plupart des bases de données fournissent des hooks de base, mais chacun fonctionne différemment. Voici deux approches natives courantes :

SQL Server : Audit pour PCI DSS & SOX

-- Créer un audit serveur

CREATE SERVER AUDIT PCI_Audit

TO FILE (FILEPATH = 'C:\SQLAudits\', MAXSIZE = 1 GB, MAX_ROLLOVER_FILES = 10);

ALTER SERVER AUDIT PCI_Audit WITH (STATE = ON);

-- Capturer l'activité dans le schéma FinanceDB

CREATE DATABASE AUDIT SPECIFICATION PCI_DB_Audit

FOR SERVER AUDIT PCI_Audit

ADD (SELECT, INSERT, UPDATE, DELETE ON SCHEMA::FinanceDB BY PUBLIC),

ADD (SCHEMA_OBJECT_CHANGE_GROUP);

ALTER DATABASE AUDIT SPECIFICATION PCI_DB_Audit WITH (STATE = ON);

-- Examiner les entrées d'audit récentes

SELECT event_time, server_principal_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -2, GETDATE());

MySQL : Journaux Audit JSON pour l’Entreprise

-- Activer le plugin d'audit

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Journaliser toute l'activité (portée aux tables en production)

SET PERSIST audit_log_policy = ALL;

SET PERSIST audit_log_format = JSON;

-- Voir les journaux

tail -f /var/lib/mysql/audit.log

La journalisation native peut fournir l’historique des accès mais nécessite une personnalisation poussée pour répondre aux normes de rapport du RGPD ou de l’HIPAA. C’est là qu’interviennent les plateformes d’automatisation.

Assurer l’Intégrité des Journaux d’Audit

Pour la conformité, il ne suffit pas de collecter les données d’audit — il faut prouver qu’elles n’ont pas été altérées. Une technique courante consiste à enchaîner les hachages cryptographiques entre les lignes dans PostgreSQL :

-- Nécessite pgcrypto

CREATE EXTENSION IF NOT EXISTS pgcrypto;

CREATE TABLE audit_events (

id BIGSERIAL PRIMARY KEY,

actor TEXT,

action TEXT,

ts TIMESTAMPTZ DEFAULT now(),

prev_hash BYTEA,

row_hash BYTEA

);

CREATE OR REPLACE FUNCTION audit_events_chain()

RETURNS TRIGGER AS $$

DECLARE v_prev BYTEA;

BEGIN

SELECT row_hash INTO v_prev FROM audit_events ORDER BY id DESC LIMIT 1;

NEW.prev_hash := v_prev;

NEW.row_hash := digest(

coalesce(NEW.actor,'') || '|' || coalesce(NEW.action,'') || '|' || NEW.ts::text || '|' || encode(coalesce(NEW.prev_hash,'\x'),'hex'),

'sha256'

);

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_chain

BEFORE INSERT ON audit_events

FOR EACH ROW EXECUTE FUNCTION audit_events_chain();

Exécutez une requête de vérification pour vérifier que le prev_hash de chaque ligne correspond à l’enregistrement précédent. Toute incohérence signale une falsification — soutenant ainsi les exigences d’intégrité du SOX et du RGPD.

Amende Max du RGPD

20 M€

ou 4 % du chiffre d’affaires mondial

Niveau 4 HIPAA

1,9 M$

par violation, plafond annuel

PCI DSS

500 K$

par incident + surtaxe

Contrôle Hebdomadaire de la Santé de la Conformité

Tâches Base de Données

- Vérifier que les sauvegardes sont complètes et tester la restauration

- Changer les identifiants administrateurs si âgés de plus de 90 jours

- Examiner les tendances des échecs de connexion dans le SIEM

Couche Applicative

- Lancer un scan de vulnérabilités des dépendances (par exemple, Snyk)

- Confirmer les alertes d’expiration du certificat TLS dans moins de 30 jours

Sensibilisation des Utilisateurs

- Envoyer un email de simulation de phishing de 60 secondes

- Publier un conseil de sécurité hebdomadaire sur l’intranet

Résultats de Conformité Qui Comptent

| Résultat | Sans Automatisation | Avec DataSunrise |

|---|---|---|

| Préparation à l’audit | Collecte manuelle de preuves (semaines) | Rapports préconfigurés (heures) |

| Détection de violation | Réaction post-incident | Alertes en temps réel et détection d’anomalies |

| Risque Réglementaire | Exposition élevée aux amendes | Contrôles alignés sur le RGPD, l’HIPAA, PCI DSS |

Cas d’Utilisation par Industrie

- Finance : Journaux conformes au SOX et protection des paiements PCI DSS

- Santé : Traçabilité complète des PHI pour les audits HIPAA

- SaaS/Cloud : Surveillance de l’activité multi-locataire pour la responsabilisation RGPD

- Gouvernement : Journaux inviolables pour soutenir les exigences de transparence

Automatisation : Un Avantage Stratégique en Conformité

La gestion manuelle de la conformité conduit souvent à des retards, des angles morts et une application inégale. C’est pourquoi les organisations avant-gardistes se tournent de plus en plus vers des plateformes d’automatisation telles que DataSunrise pour faire respecter les politiques, détecter les anomalies et générer des rapports de conformité en temps réel. En intégrant l’automatisation de la conformité dans les opérations quotidiennes, les entreprises réduisent les coûts, accélèrent les audits et assurent le respect des politiques à grande échelle — même lorsque les environnements de données se complexifient.

# datasunrise_report.yml — pack de preuves hebdomadaire ISO 27001 Annex A.12 Revue des journaux d'audit

report:

title: "Revue des Journaux d'Audit ISO 27001 Annexe A.12"

schedule: "0 3 * * 1" # Lundi à 03:00 UTC

include:

- failed_logins

- privilege_escalations

- data_export > 10k rows

deliver_via:

email:

to: [email protected]

attach: PDF

Déposez ce fichier dans /opt/datasunrise/reports/ ; la plateforme planifie automatiquement sa génération.

Élargir la Conformité des Données avec une Architecture Pilotée par des Politiques

La conformité de niveau entreprise ne s’arrête pas au chiffrement ou à la journalisation — il s’agit d’aligner les contrôles sur des politiques de données claires et applicables. Les programmes de conformité les plus efficaces utilisent des architectures pilotées par des politiques qui associent chaque réglementation à des mesures de sécurité techniques spécifiques et à des règles comportementales.

- Politiques de Classification des Données : Identifier et étiqueter les données personnelles (PII), les informations de santé (PHI) et les données financières à l’aide d’outils de découverte automatisés. Appliquer le masquage, l’alerte ou le chiffrement en fonction du niveau de sensibilité et du rôle de l’utilisateur.

- Politiques de Rétention : Définir des règles temporelles pour chaque réglementation (par exemple, 7 ans pour le SOX, 1 an pour le PCI DSS) afin de contrôler quand les données peuvent être supprimées ou archivées. Veiller à ce que ces politiques soient appliquées au niveau du stockage.

- Politiques de Contrôle d’Accès : Utiliser les principes du zéro-confiance pour restreindre l’accès par plage d’adresses IP, rôle ou score de risque. Surveiller et consigner les écarts par rapport à la politique avec des alertes contextuelles envoyées aux plateformes SIEM.

- Politiques d’Audit : Générer des rapports d’audit planifiés et ciblés pour le RGPD, l’HIPAA, l’ISO 27001, etc. Des plateformes comme DataSunrise permettent aux équipes de définir des règles de politique en YAML ou via une interface graphique et de les appliquer dans des environnements multi-cloud.

En adoptant le concept de « policy-as-code », les organisations créent une base flexible pour étendre la conformité au sein des équipes, des régions et des architectures technologiques — sans se reposer sur des listes de vérification manuelles fragiles ou des outils cloisonnés.

FAQ sur la Conformité des Données

Combien de temps devons-nous conserver les journaux d’audit ?

Alignez-vous sur le cadre le plus strict : le SOX peut exiger une rétention jusqu’à 7 ans ; le PCI DSS attend généralement environ 12 mois. Définissez et appliquez une politique pour chaque jeu de données, et utilisez un stockage immuable lorsque nécessaire.

Avons-nous besoin d’un Délégué à la Protection des Données (DPD) ?

Le RGPD exige un DPD pour une surveillance ou un traitement à grande échelle des données à catégorie spéciale. Dans le cas contraire, désignez un responsable pertinent et documentez les responsabilités pour démontrer la préparation à la conformité.

Que signifie la conformité des données ?

La conformité des données signifie respecter les lois et réglementations qui régissent la collecte, le traitement, le stockage et le partage des données sensibles. Elle vise à protéger les informations personnelles et financières contre les abus ou les expositions non autorisées.

Quelles sont les réglementations les plus courantes ?

Les cadres largement appliqués incluent le RGPD (confidentialité des données dans l’UE), l’HIPAA (données de santé aux États-Unis) et le PCI DSS (sécurité des cartes de paiement). De nombreuses organisations sont soumises à plusieurs cadres.

Quelles sources de données sont soumises aux règles de conformité ?

Les dossiers clients, les fichiers RH des employés, les données médicales et les transactions financières sont couramment régulés. Les journaux, sauvegardes et jeux de données dérivés peuvent également être concernés s’ils contiennent des champs sensibles.

Comment les organisations prouvent-elles leur conformité ?

- Maintenir des journaux d’audit et des enregistrements d’accès avec des vérifications d’intégrité.

- Appliquer des contrôles d’accès, le chiffrement et des politiques de masquage.

- Produire des rapports de preuves pour les organismes de réglementation et les auditeurs.

- Démontrer les pratiques de rétention, de suppression et de consentement.

Quels outils simplifient la conformité ?

Des plateformes telles que DataSunrise automatisent la découverte des données sensibles, la centralisation des audits, la détection des alertes en temps réel et la génération de rapports de conformité, réduisant ainsi l’effort manuel et le risque d’audit.

Conclusion

Des réglementations telles que le RGPD, l’HIPAA et le PCI DSS établissent la norme pour une gestion responsable des données. Elles favorisent la transparence, minimisent les risques et protègent la vie privée des individus. Pour toute organisation, la conformité n’est pas seulement une exigence légale — c’est un avantage stratégique.

Cependant, la conformité est une cible mouvante. Les lois évoluent, les menaces s’adaptent et les workflows manuels ne peuvent suivre le rythme. C’est là qu’intervient l’automatisation. Avec DataSunrise, vous pouvez automatiser les audits, appliquer des politiques de sécurité et générer des rapports de conformité — sans perturber les opérations.

Une forte conformité construit la confiance, réduit l’exposition aux violations et vous maintient à l’abri des problèmes réglementaires. Restez proactif. Restez en sécurité. Réservez une démonstration en direct pour voir comment DataSunrise vous aide à prendre le contrôle de la conformité dès le premier jour.