IA Générative et Phishing

Le phishing — autrefois basé sur des imitations grossières et des erreurs évidentes — a évolué pour devenir une discipline hautement sophistiquée, alimentée par l’IA. Les attaquants modernes utilisent désormais l’IA Générative pour créer des emails contextuellement adaptés, des sites web clonés et des simulations vocales en temps réel capables de tromper même les jugements humains les mieux entraînés.

Ces menaces ne sont pas hypothétiques. En 2025, les chercheurs en sécurité ont observé une augmentation des kits de phishing générés par des LLM capables d’adapter le ton, la structure et les déclencheurs psychologiques en fonction des données des cibles.

Cet article explore comment l’IA Générative amplifie les campagnes de phishing, comment les organisations peuvent détecter ces attaques avancées, et comment DataSunrise renforce la protection grâce à l’audit en temps réel, la détection d’anomalies et le masquage conforme aux réglementations.

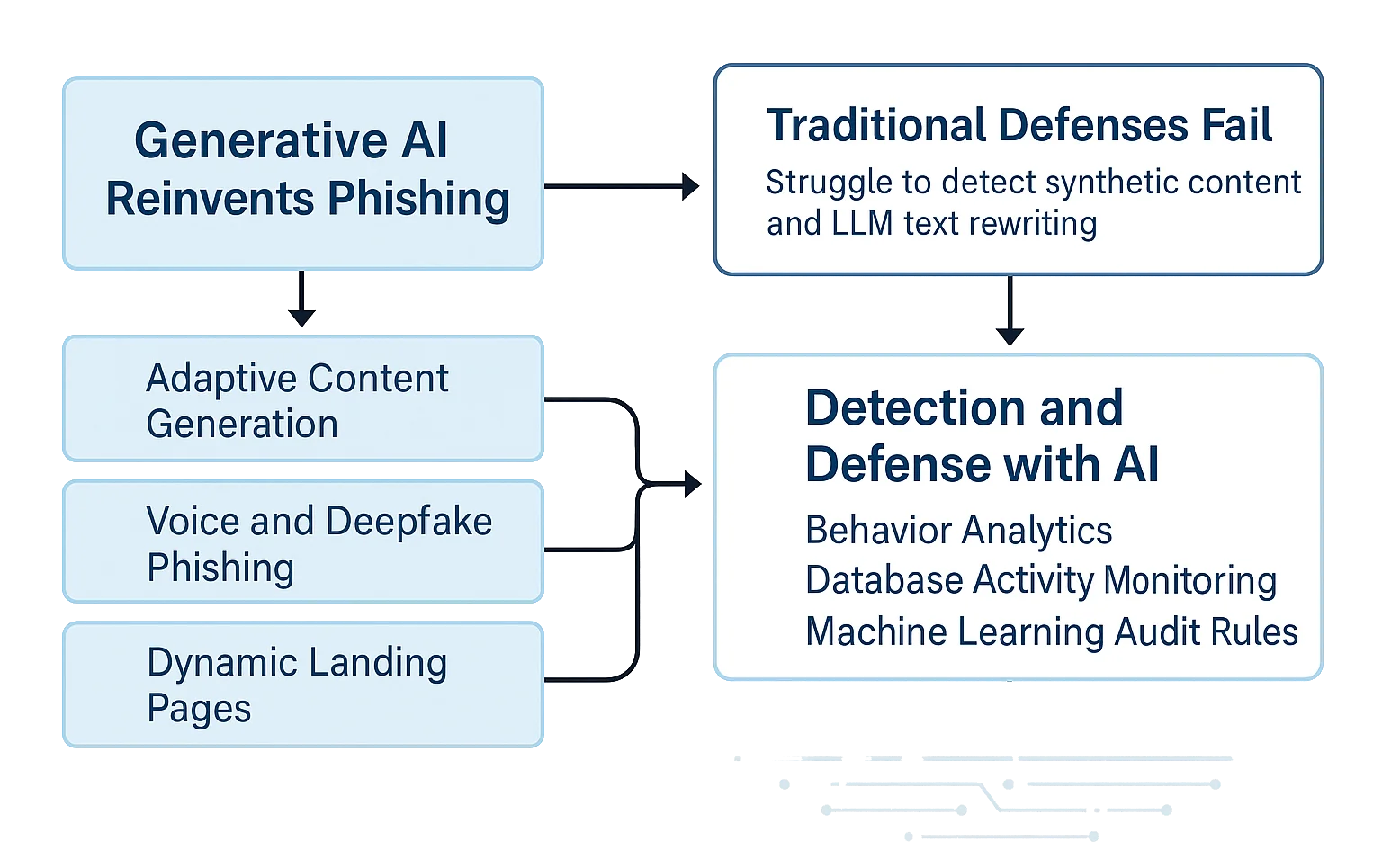

Comment l’IA Générative Réinvente le Phishing

Le phishing traditionnel s’appuyait sur des modèles fixes. Les modèles génératifs tels que GPT, LLaMA, et les variantes issues de Claude permettent aux attaquants de générer dynamiquement un texte qui imite la communication légitime — avec une terminologie d’entreprise, des salutations personnalisées, et des demandes sensibles au facteur temps.

Les avancées clés incluent :

- Génération de contenu adaptatif : l’IA adapte les messages aux rôles des utilisateurs et à leur comportement historique.

- Phishing vocal et deepfake : des outils de synthèse vocale génèrent des imitations d’exécutifs réels.

- Pages d’atterrissage dynamiques : les modèles créent en quelques minutes des templates HTML correspondant aux sites officiels.

Ces développements rendent le phishing basé sur l’IA presque indiscernable de la correspondance authentique, élargissant significativement la surface d’attaque potentielle.

Pourquoi les Défenses Traditionnelles Échouent

Les filtres emails, vérifications SPF/DKIM, et bases de données de réputation d’URL n’ont jamais été conçus pour gérer du contenu synthétique généré à la demande. Les attaquants peuvent modifier légèrement chaque instance de phishing, contournant ainsi la détection basée sur les empreintes.

De plus, les LLM peuvent automatiquement réécrire les messages pour éviter les déclencheurs de sécurité connus — rendant le filtrage conventionnel quasiment obsolète.

Exemple : Contournement généré par l’IA

import random

phrases = [

"mise à jour urgente de la paie",

"action requise pour confirmer les identifiants",

"accès sécurisé au document"

]

msg = f"Cher utilisateur, veuillez vérifier votre {random.choice(phrases)} en utilisant le lien ci-dessous."

print("Appât de phishing généré :", msg)

Chaque message est unique, contextuellement plausible, et presque impossible à mettre sur liste noire. La défense doit donc passer de l’analyse de contenu à la corrélation comportementale.

IA Générative dans la Détection du Phishing

Tandis que les attaquants utilisent l’IA pour tromper, les défenseurs peuvent l’employer pour détecter. Les modèles d’IA générative, combinés à des Analyses Comportementales et Surveillance de l’Activité des Bases de Données, peuvent identifier les anomalies dans le flux des messages, la synchronisation des accès, et la distribution des métadonnées.

Par exemple, les Règles d’Audit par apprentissage automatique de DataSunrise peuvent signaler des tentatives de connexion suspectes ou des recherches massives d’identifiants déclenchées après une interaction avec un email de phishing.

Cette approche d’intelligence adaptative aide les organisations à détecter les premiers signes de compromission — même quand les messages semblent légitimes.

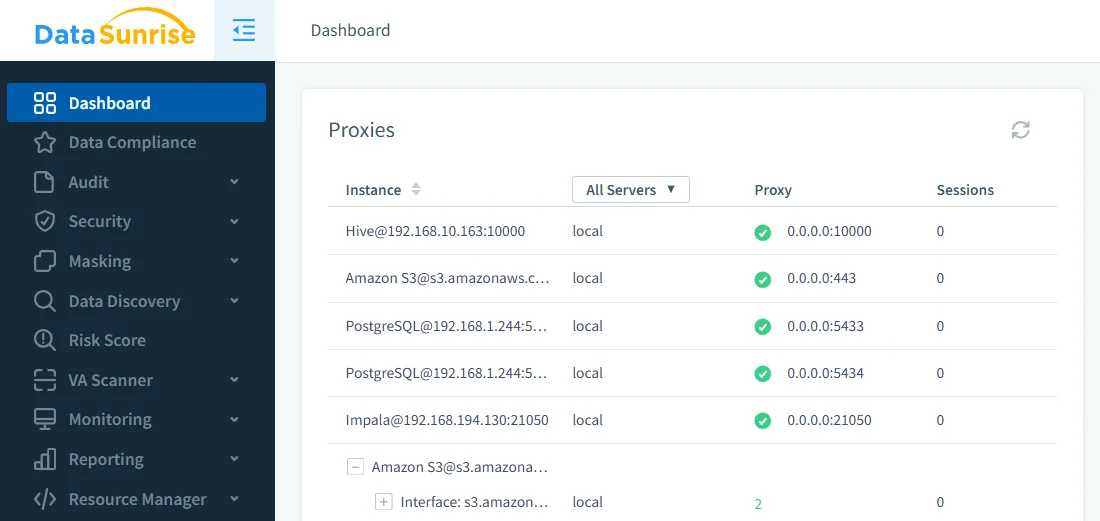

DataSunrise, le Cœur Défensif

Les menaces liées au phishing ne s’arrêtent pas à la boîte de réception — elles s’étendent aux bases de données, applications et stockages cloud une fois les identifiants volés. DataSunrise protège ces actifs grâce à :

- Pare-feu pour bases de données qui bloque les accès non autorisés suite à un vol d’identifiants par phishing.

- Masquage dynamique des données pour dissimuler les données sensibles lors des sessions potentiellement compromises.

- Traçabilité d’audit qui retrace toutes les actions post-phishing pour les enquêtes de conformité.

- Pilote de conformité automatisé garantissant l’alignement en temps réel avec le RGPD, HIPAA, et PCI DSS.

Contrairement aux outils de sécurité traditionnels, DataSunrise fournit une Automatisation de politique sans intervention, offrant une Protection Contextuelle sans nécessiter de réglages manuels.

Exemple : Collecte d’identifiants créée par l’IA

Une entreprise multinationale subit une violation après avoir reçu des emails de phishing hyper-personnalisés mimant son système RH.

Les attaquants utilisent des modèles texte génératifs pour créer un contenu spécifique aux employés et ont cloné le portail de connexion à l’aide d’outils de conception web IA.

Une fois les identifiants récoltés, ils accèdent aux bases de données internes pour exfiltrer les données de paie.

Avec DataSunrise déployé, la trajectoire de la violation aurait pu être contenue rapidement :

- Règles d’audit détectent des horaires de connexion irréguliers.

- Analyses comportementales les corrèlent avec un volume anormal de requêtes.

- Politiques de masquage limitent automatiquement la visibilité des données personnelles.

- Les tableaux de bord de conformité produisent instantanément des preuves d’analyse forensique.

Cet exemple illustre comment la combinaison détection IA et orchestration autonome de la conformité transforme la défense réactive en résilience prédictive.

Défis Éthiques et de Conformité

Le phishing généré par IA soulève aussi des questions éthiques et réglementaires. Les entreprises doivent s’assurer que leur propre usage des outils IA ne produit pas involontairement de contenu trompeur ou ne stocke pas de données synthétiques violant les lois sur la vie privée.

DataSunrise aide via la Découverte de données et la Protection continue des données — identifiant, chiffrant, et auditant toutes les informations sensibles utilisées dans les pipelines d’entraînement des LLM.

Cette capacité garantit une adoption responsable de l’IA sous des cadres tels que le Règlement Européen sur l’IA (EU AI Act) et le Cadre de gestion des risques IA du NIST.

Impact sur les Affaires

| Aspect | Sans défense adaptative IA | Avec IA Générative + DataSunrise |

|---|---|---|

| Latence de détection | 6 à 12 heures | Temps réel |

| Mauvais usage des identifiants | Souvent indétecté | Bloqué automatiquement |

| Réponse conformité | Rapports manuels | Preuves en un clic |

| Mises à jour des politiques | Conduites manuellement | Automatisation sans code |

Les entreprises adoptant une protection enrichie par IA bénéficient d’améliorations mesurables en rapidité de réponse, assurance conformité, et efficacité de confinement des violations.

Avenir de la Défense contre le Phishing Pilotée par IA

L’IA Générative continuera de brouiller la frontière entre communication humaine et machine. Pour y faire face, les futurs systèmes de sécurité devront intégrer la détection auto-apprenante, l’application contextuelle des politiques, et l’audit autonome.

La feuille de route de DataSunrise met l’accent sur :

- Détection comportementale suspecte basée sur ML pour une réponse adaptative au phishing.

- Calibration autonome de conformité garantissant la conformité des systèmes IA aux réglementations mondiales évolutives.

- Intégration multi-plateformes couvrant les environnements de données structurées, semi-structurées, et non structurées.

La convergence de l’IA et de la défense centrée sur la conformité marque la prochaine ère de résilience cybernétique en entreprise.

Conclusion

L’IA Générative a rendu les attaques de phishing plus convaincantes, évolutives, et difficiles à tracer. Combattre cette nouvelle vague nécessite de combiner analyses pilotées par IA et gouvernance stricte des données.

En intégrant le masquage intelligent, l’audit, et l’automatisation de conformité proposés par DataSunrise, les organisations peuvent atténuer à la fois les aspects humains et techniques de la tromperie alimentée par l’IA.

Découvrez le Gestionnaire de conformité DataSunrise et le Centre de sécurité IA pour apprendre comment votre entreprise peut rester en avance sur l’évolution des tactiques de phishing.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant