Surveillance de l’activité de la base de données

À mesure que les environnements de données s’étendent aux clouds et aux équipes réparties, ignorer l’activité des bases de données n’est plus envisageable. La surveillance de l’activité de la base de données (DAM) offre une visibilité en temps réel sur les requêtes, les connexions et les modifications de schéma, aidant ainsi les équipes à détecter les menaces, à faire respecter les politiques d’accès et à prouver leur conformité sans alourdir les opérations.

DataSunrise étend la surveillance aux plateformes hybrides et cloud. Grâce à la création de règles granulaires, à l’analyse en temps réel et à des alertes prêtes pour les SIEM, elle consolide les contrôles que les outils natifs dispersent sur des instances individuelles, réduisant ainsi les risques tout en maintenant les performances de la base de données.

Qu’est-ce que la surveillance de l’activité de la base de données ?

La surveillance de l’activité de la base de données (DAM) assure une supervision continue de toutes les opérations au sein d’une base de données. À l’image d’une caméra de sécurité, elle enregistre chaque requête et chaque modification, identifie les actions inhabituelles ou potentiellement dangereuses et maintient un historique d’audit complet. La DAM joue un rôle essentiel tant dans la prévention et l’atténuation des incidents en temps réel que dans la réalisation d’analyses forensiques complètes et fiables par la suite.

Pourquoi la surveillance est importante

Une plateforme DAM moderne permet aux organisations de :

- Identifier les accès non autorisés ou les tentatives d’exfiltration de données

- Satisfaire aux exigences réglementaires pour GDPR, HIPAA, PCI DSS et SOX

- Résoudre les problèmes de performance en obtenant une meilleure visibilité sur les requêtes

- Comprendre le comportement des utilisateurs grâce aux schémas d’accès

Caractéristiques clés des solutions DAM

1. Journalisation des requêtes en temps réel

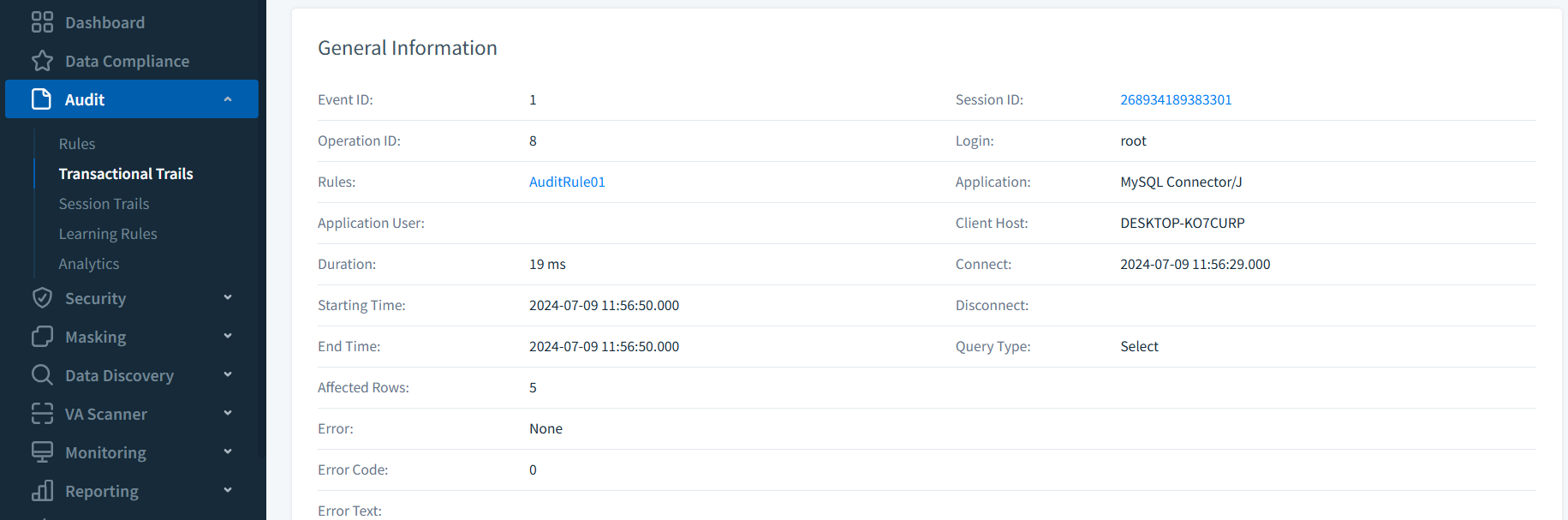

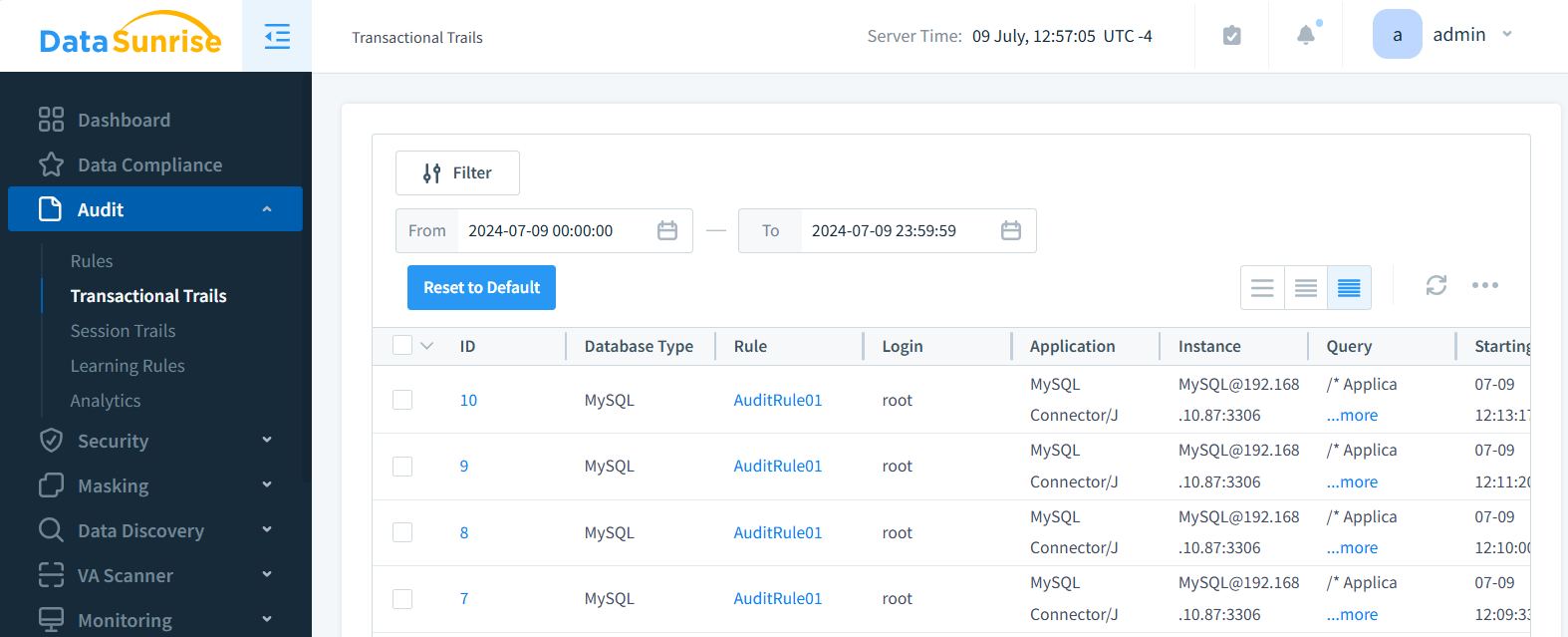

Les outils de premier plan capturent les instructions SQL, les opérations DML, les modifications de schéma et les événements d’authentification. Les Transactional Trails de DataSunrise enregistrent les instructions SELECT avec l’horodatage, les métadonnées de session et la taille de la réponse.

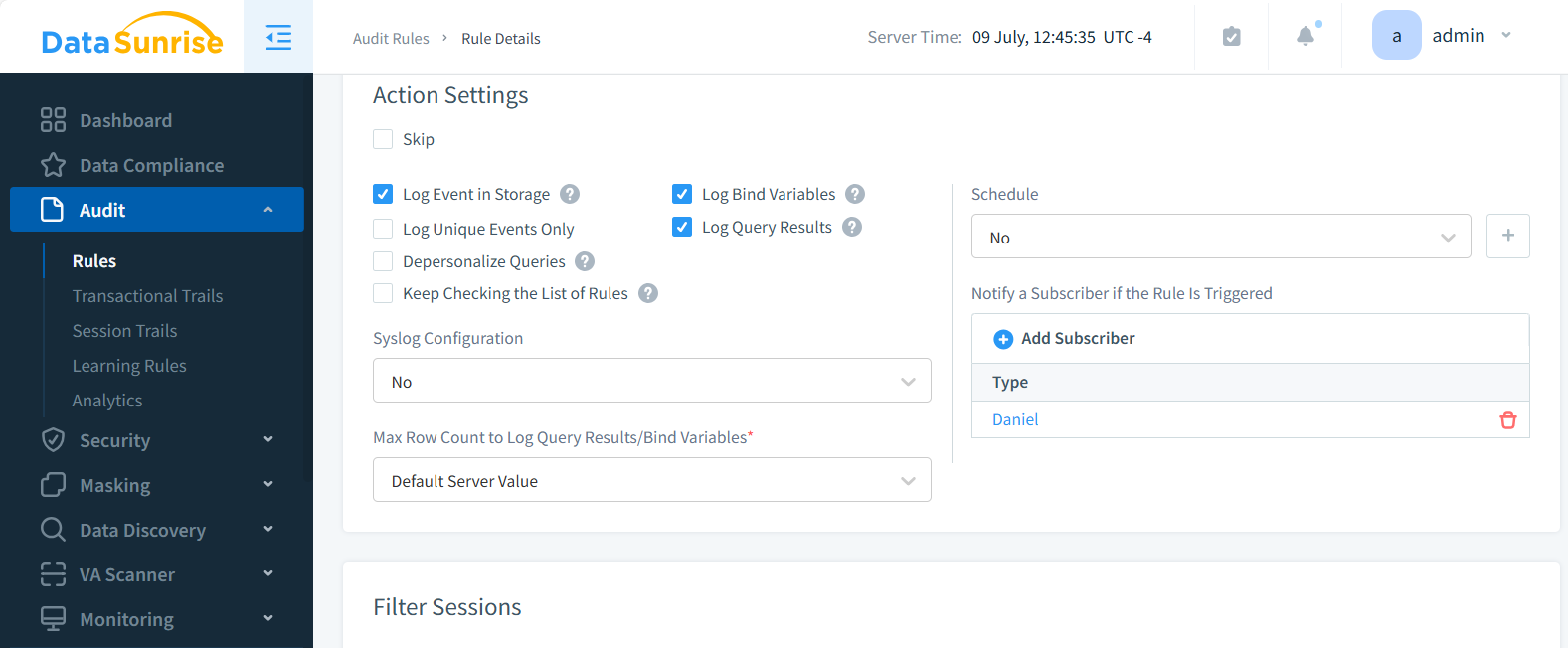

2. Alertes personnalisées et notifications

Lorsque des politiques sont violées ou que des anomalies apparaissent, les mécanismes d’alerte interviennent. DataSunrise prend en charge les intégrations avec Slack, l’email et les SIEM pour la réponse aux incidents.

Exemple : Alerte en temps réel via PostgreSQL + Webhook (DIY basique)

Pour les équipes ne disposant pas d’une plateforme DAM dédiée, il est possible de créer des alertes en temps réel basiques en utilisant des triggers PostgreSQL et des webhooks externes. Voici un exemple simplifié :

-- Créer une fonction pour notifier via un webhook externe

CREATE OR REPLACE FUNCTION notify_via_webhook()

RETURNS TRIGGER AS $$

DECLARE

payload JSON;

url TEXT := 'https://your-alert-endpoint.example.com/webhook';

BEGIN

payload := json_build_object(

'event_time', current_timestamp,

'user', current_user,

'action', TG_OP,

'table', TG_TABLE_NAME,

'data', row_to_json(NEW)

);

-- Envoyer le payload en utilisant pg_notify ou un script externe (pseudo)

PERFORM pg_notify('webhook_channel', payload::TEXT);

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

-- Attacher aux opérations sensibles

CREATE TRIGGER alert_on_change

AFTER INSERT OR UPDATE OR DELETE ON sensitive_data

FOR EACH ROW EXECUTE FUNCTION notify_via_webhook();

Cette approche manuelle nécessite des scripts complémentaires en dehors de la base de données pour consommer l’événement pg_notify et le transférer vers un webhook ou un système d’alerte. Bien qu’elle soit fonctionnelle dans de petites configurations, des plateformes comme DataSunrise simplifient ce processus en prenant en charge l’acheminement natif des alertes vers Slack, les outils SIEM et l’email, sans scripts personnalisés ni sondages excessifs.

3. Journaux d’audit persistants

Les journaux d’audit doivent être conservés pour satisfaire aux cadres de conformité et aux exigences d’enquête. Voici un exemple de trigger PostgreSQL qui enregistre l’activité des utilisateurs :

-- PostgreSQL : Exemple de journal d'audit basé sur trigger

CREATE TABLE user_activity_log (

id SERIAL PRIMARY KEY,

event_time TIMESTAMP DEFAULT current_timestamp,

username TEXT,

action TEXT,

table_accessed TEXT,

old_data JSONB,

new_data JSONB

);

CREATE OR REPLACE FUNCTION log_user_activity()

RETURNS TRIGGER AS $$

BEGIN

INSERT INTO user_activity_log(username, action, table_accessed, old_data, new_data)

VALUES (

current_user,

TG_OP,

TG_TABLE_NAME,

row_to_json(OLD),

row_to_json(NEW)

);

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER audit_sensitive_table

AFTER INSERT OR UPDATE OR DELETE ON customer_data

FOR EACH ROW EXECUTE FUNCTION log_user_activity();

Bien que cette méthode soit utile dans des environnements à petite échelle, elle manque d’évolutivité et de gestion centralisée. DataSunrise améliore cela en agrégeant les journaux sur plusieurs plateformes avec un filtrage structuré et un accès basé sur les rôles.

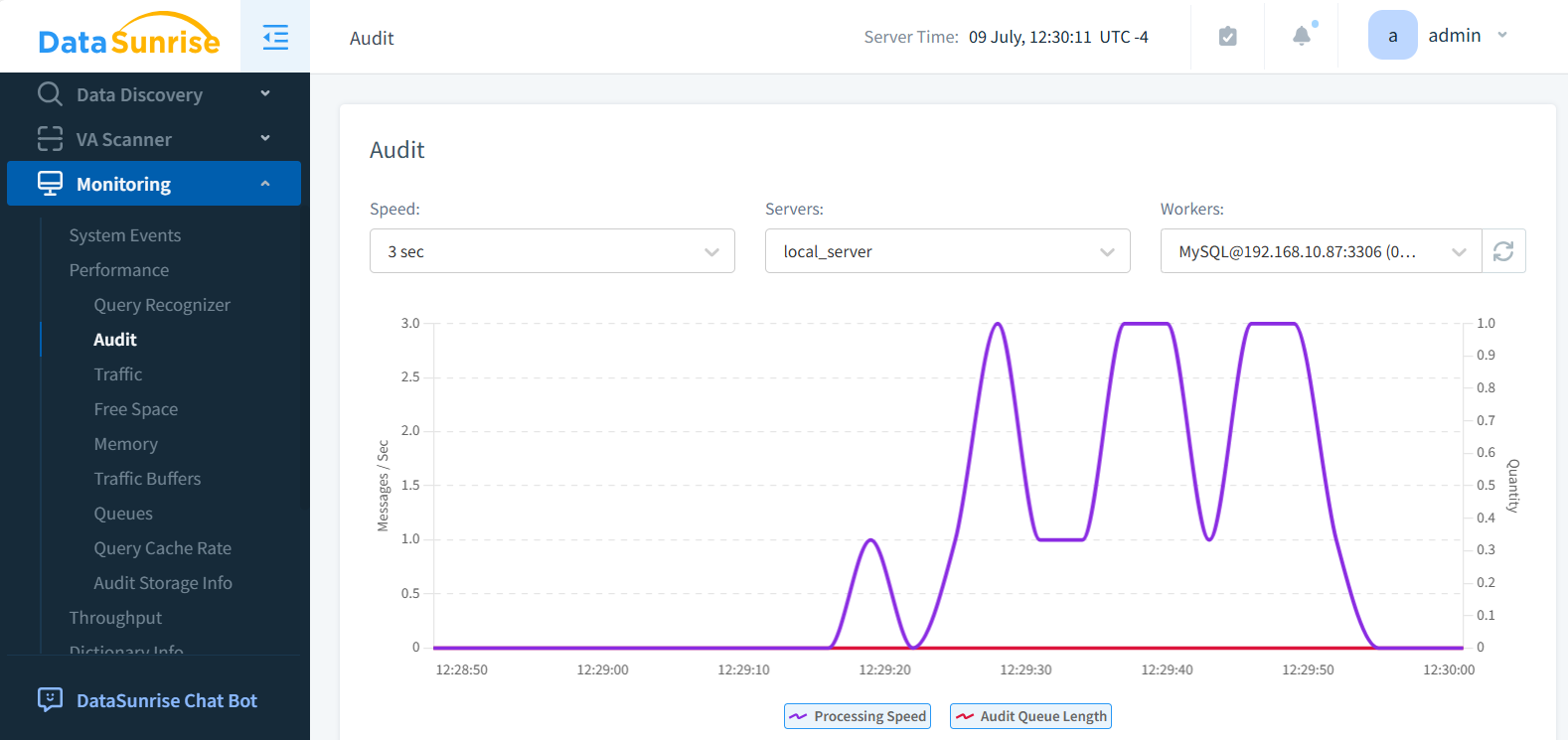

4. Surveillance de la performance

Au-delà du contrôle d’accès, la DAM aide les équipes à identifier les requêtes SQL inefficaces et les processus gourmands en ressources. En mode proxy, DataSunrise analyse la performance sans introduire de latence majeure.

5. Intégration SIEM et conformité

Les environnements d’entreprise nécessitent une visibilité sur l’ensemble de la pile technologique. Les outils DAM comme DataSunrise prennent en charge le transfert des journaux vers les systèmes SIEM et fournissent des API pour l’automatisation de la conformité.

Surveillance intégrée vs tiers : Comparaison des fonctionnalités

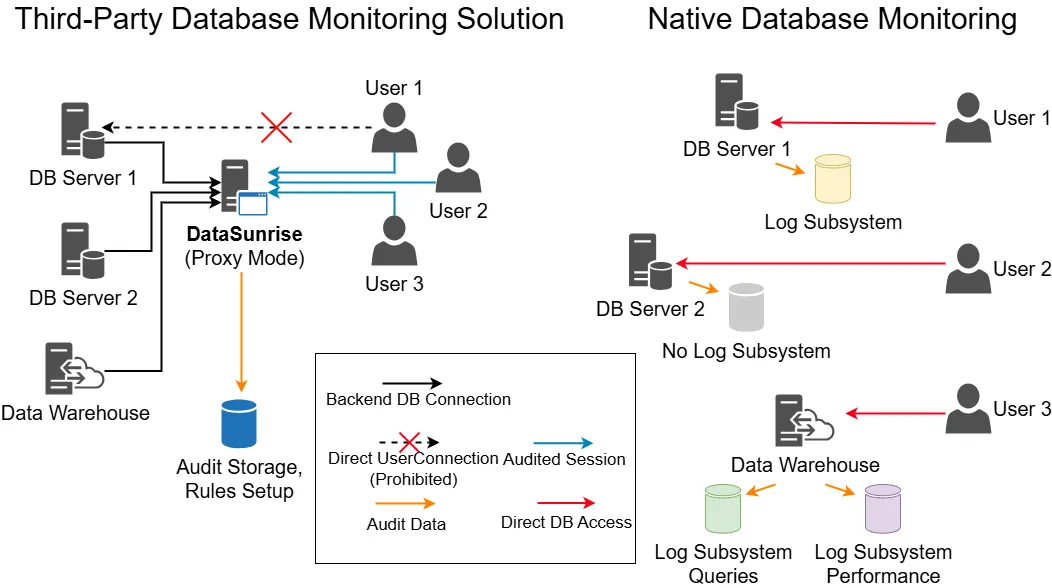

Pour illustrer la différence, comparons les outils natifs — en prenant PostgreSQL et MongoDB comme exemples — à une plateforme tierce consolidée comme DataSunrise. Bien que la journalisation intégrée offre un point de départ, elle est insuffisante en termes de visibilité centralisée, d’attribution des actions aux utilisateurs et d’automatisation de la conformité.

| Fonctionnalité | Intégré (PostgreSQL/MongoDB) | Tiers (DataSunrise) |

|---|---|---|

| Alertes en temps réel | Scripts manuels (triggers + NOTIFY) | Intégration native Slack, SIEM, Email |

| Journaux centralisés | Logs dispersés, par nœud | Journal d’audit unifié et interrogeable |

| Analyse du comportement utilisateur | Contexte de session limité | Suivi comportemental avec contexte |

| Gestion des règles | Scripts personnalisés uniquement | Moteur de politique piloté par GUI |

| Support de conformité | Journaux de base, exportations manuelles | Rapports et exportations conformes aux régulations |

PostgreSQL, par exemple, prend en charge une journalisation d’audit étendue grâce à l’extension pgAudit, bien que cela nécessite une configuration manuelle et ne dispose pas d’alertes intégrées. Par ailleurs, le Database Profiler intégré de MongoDB fournit un suivi détaillé des opérations, mais il ne corrèle pas les actions aux utilisateurs ni ne déclenche automatiquement des alertes. Ces outils natifs constituent un bon point de départ, mais ils manquent de contrôle centralisé, d’évolutivité et de profondeur d’intégration indispensables pour une surveillance de niveau entreprise — des capacités offertes par DataSunrise.

Les risques liés à l’absence de surveillance de l’activité de la base de données

Sans une solution DAM structurée, des lacunes en matière de sécurité et de conformité sont inévitables. La journalisation native ou les scripts ad hoc offrent rarement l’étendue, la corrélation et la conservation nécessaires aux audits modernes. Les problèmes courants incluent :

- Fuites de données non détectées – Sans alertes centralisées, une activité suspecte peut passer inaperçue pendant des semaines, voire des mois.

- Échecs de conformité – Des réglementations telles que le GDPR et la HIPAA exigent des journaux d’activité détaillés ; des enregistrements manquants ou incomplets peuvent entraîner des amendes.

- Journaux fragmentés – Les logs par nœud dispersent le journal d’audit, rendant les enquêtes lentes et incomplètes.

- Coûts élevés en informatique légale – Sans corrélation des événements, les enquêtes forensiques nécessitent un examen manuel des logs bruts.

- Points morts de performance – Sans surveillance au niveau des requêtes, les goulets d’étranglement et les SQL inefficaces restent cachés.

Des plateformes telles que DataSunrise éliminent ces risques en consolidant l’activité dans une source unique et interrogeable, en automatisant les alertes et en veillant à ce que les rapports de conformité soient toujours prêts à être exportés.

Bonnes pratiques pour une surveillance réussie

- Établir des bases pour le comportement normal

- Revoir régulièrement les alertes et les journaux d’audit

- Appliquer l’accès au moindre privilège et imposer la séparation des rôles

- Utiliser le masquage ou le chiffrement lorsque cela est possible (le masquage dynamique aide à réduire le bruit des alertes chez les utilisateurs non privilégiés)

- Ajuster les seuils de détection à mesure que de nouveaux risques émergent

Cas d’utilisation pratiques de la surveillance de l’activité de la base de données

Dans les services financiers, le DAM aide à détecter des transferts inhabituels ou des requêtes non autorisées dans les systèmes de paiement, soutenant ainsi directement la conformité PCI DSS et SOX. Les organisations de santé l’utilisent pour suivre chaque accès aux dossiers des patients, garantissant que les exigences d’audit HIPAA sont respectées sans ralentir les flux de travail cliniques.

Les agences gouvernementales se reposent sur le DAM pour contrôler l’activité des utilisateurs privilégiés, prévenant ainsi les menaces internes liées à des ensembles de données classifiés. Pour les fournisseurs de SaaS et de cloud, la surveillance joue un rôle crucial dans l’application de l’accès au moindre privilège dans des environnements multi-locataires, tout en repérant rapidement toute tentative d’exposition de données entre locataires.

Les plateformes d’e-commerce en bénéficient également, utilisant le DAM pour identifier des pics d’échecs de connexion ou des requêtes de commande anormales pouvant signaler des prises de contrôle de comptes ou des attaques par bourrage d’identifiants. Dans chaque cas, la surveillance de l’activité de la base de données offre à la fois une protection en temps réel et une visibilité forensique.

Conclusion

La surveillance de l’activité de la base de données constitue une couche critique de la sécurité des données moderne. Elle protège les actifs sensibles, accélère les enquêtes et garantit une transparence réglementaire à travers les environnements. Choisir la bonne plateforme rationalise ces tâches et fait évoluer la protection en fonction de votre infrastructure.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant