Test de pénétration : Une vue d’ensemble complète

Introduction

Dans le monde numérique actuel, les menaces cybernétiques deviennent de plus en plus sophistiquées. Ces menaces ont le potentiel de nuire aux organisations en exposant leurs données et leurs systèmes. Pour se protéger contre ces menaces, le test de pénétration est important.

Cela consiste à rechercher des vulnérabilités dans les réseaux, les applications et les systèmes d’une organisation en mimant de véritables attaques. Le test de pénétration, également connu sous le nom de pen testing ou de piratage éthique.

En identifiant et en corrigeant ces faiblesses de manière proactive, les entreprises peuvent renforcer leurs défenses et protéger les données sensibles contre les acteurs malveillants.

Qu’est-ce que le test de pénétration ?

Le test de pénétration est un processus systématique visant à évaluer la sécurité de l’infrastructure informatique d’une organisation en exploitant de manière sécurisée les vulnérabilités. Il fait appel à des professionnels autorisés appelés testeurs de pénétration ou hackers éthiques. Ils utilisent les mêmes techniques et outils que les attaquants malveillants pour tester les contrôles de sécurité d’une organisation. L’objectif est de détecter les faiblesses avant que les cybercriminels ne puissent les exploiter, afin que les organisations puissent se concentrer sur la correction des lacunes en matière de sécurité.

Étapes du test de pénétration

Le test de pénétration suit généralement une approche structurée pour garantir une évaluation complète de la posture de sécurité d’une organisation. Les étapes clés d’un test de pénétration comprennent :

- Planification et reconnaissance : Dans cette phase initiale, nous définissons la portée et les objectifs du test de pénétration. Les testeurs recueillent des informations sur les systèmes, les réseaux et les applications en utilisant des techniques OSINT telles que le Google dorking, l’analyse des médias sociaux et l’énumération DNS.

- Analyse : Les testeurs identifient l’environnement cible et emploient diverses techniques d’analyse pour identifier les points d’entrée potentiels et les vulnérabilités. Cette étape comprend l’analyse des ports, la cartographie du réseau et la détection de vulnérabilités à l’aide d’outils tels que Nmap, Nessus et Burp Suite.

- Accès initial : Les testeurs de pénétration tentent d’exploiter des vulnérabilités pour accéder aux systèmes sans autorisation. Cette étape peut impliquer des techniques telles que le cassage de mots de passe, l’ingénierie sociale et l’exploitation de vulnérabilités connues dans les logiciels ou les configurations.

- Maintien de l’accès : Après avoir obtenu l’accès avec succès, les testeurs cherchent à maintenir une présence persistante dans les systèmes compromis. Ils peuvent installer des portes dérobées, créer de nouveaux comptes utilisateurs ou établir des canaux de communication discrets afin de simuler les actions d’un attaquant.

- Analyse et rapport : Les testeurs analysent les résultats du test de pénétration et préparent un rapport détaillé lors de la phase finale. Le rapport présente les vulnérabilités découvertes, leur impact potentiel et des recommandations de remédiation. Il sert de feuille de route pour l’organisation afin de prioriser et corriger les faiblesses en matière de sécurité.

Méthodes de test de pénétration

Différentes méthodes peuvent être utilisées pour effectuer des tests de pénétration, chacune se concentrant sur différents aspects de la sécurité d’une organisation.

Test externe

Cette méthode évalue la sécurité des systèmes externes d’une entreprise, tels que les sites Web, les serveurs de messagerie et les pare-feux. Elle simule un cybercriminel tentant d’accéder sans autorisation.

Par exemple, un test pourrait tenter d’exploiter une vulnérabilité sur un site Web à travers une attaque de type cross-site scripting (XSS). Le testeur crée un code malveillant et l’introduit dans les zones de saisie du site Web. Si le code fonctionne, il s’exécute et le pirate pourrait accéder aux informations des utilisateurs ou effectuer des actions non autorisées.

Test interne

Le test interne se concentre sur la sécurité du réseau et des systèmes internes d’une organisation. Il prend en compte une menace provenant de l’intérieur ou un attaquant qui a déjà infiltré le réseau interne.

Pour illustrer, envisagez un scénario dans lequel un testeur de pénétration accède à la station de travail d’un employé par le biais de l’ingénierie sociale. Une fois à l’intérieur du réseau, le testeur tente d’élever ses privilèges, de se déplacer latéralement dans le réseau et d’accéder à des données sensibles.

Ce test démontre à quel point les menaces internes peuvent être dangereuses et souligne la nécessité de contrôles d’accès stricts et d’une séparation du réseau.

Test sans fil

Le test sans fil évalue la sécurité des réseaux sans fil d’une organisation, y compris le Wi-Fi et le Bluetooth. Il consiste à tenter d’intercepter le trafic sans fil, de craquer les clés de chiffrement et d’obtenir un accès non autorisé au réseau.

Par exemple, un testeur de pénétration peut installer un point d’accès rogue près des locaux de l’organisation ciblée. L’examinateur pourrait tromper les utilisateurs pour les amener à rejoindre un faux réseau, volant ainsi leurs données ou infectant leurs appareils avec des logiciels malveillants.

Test d’ingénierie sociale

L’évaluation de l’ingénierie sociale mesure l’aspect humain de la sécurité d’une organisation. Elle consiste à tromper les individus pour qu’ils révèlent des données confidentielles ou permettent l’accès à des systèmes sécurisés. Un exemple typique d’ingénierie sociale est le phishing.

Dans une évaluation de phishing, le testeur de pénétration envoie des courriels minutieusement conçus au personnel, imitant une correspondance authentique. L’objectif est de tromper les destinataires pour qu’ils divulguent leurs informations de connexion ou cliquent sur des liens malveillants. Les résultats de ces évaluations soulignent l’importance de former les employés à la sensibilisation à la sécurité.

Exemples de tests de pénétration et configuration préliminaire

Pour offrir une compréhension plus pratique du test de pénétration, explorons quelques exemples nécessitant des configurations préliminaires spécifiques.

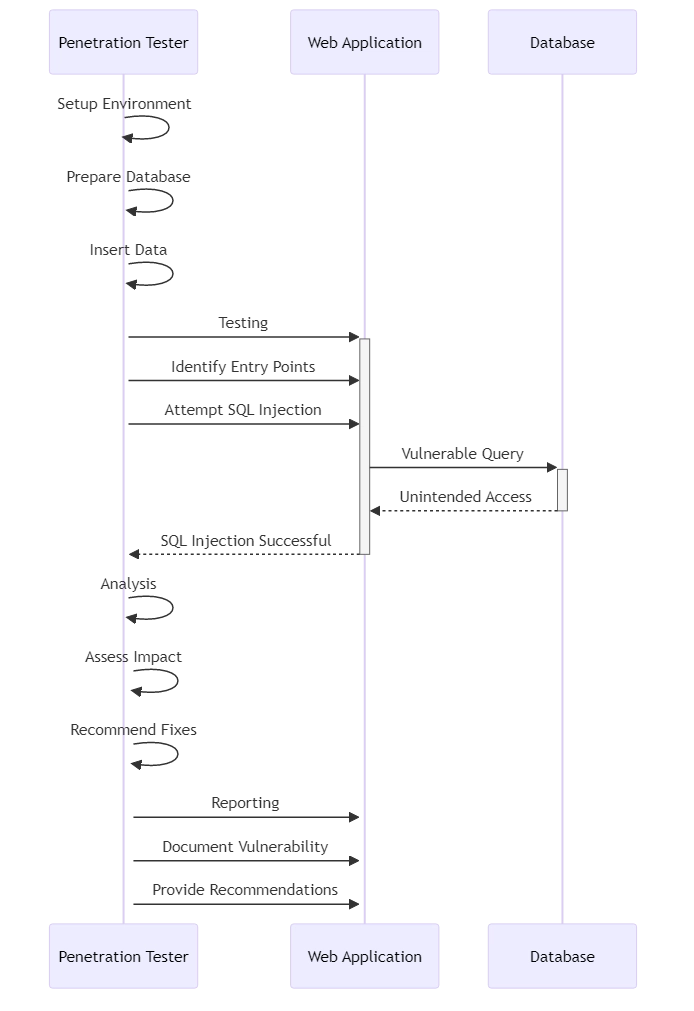

Vulnérabilité SQL Injection

Supposons qu’un testeur de pénétration évalue une application web utilisant une base de données MySQL. Pour vérifier la présence de vulnérabilités liées aux injections SQL, le testeur doit créer une configuration locale avec une structure de base de données similaire à celle du système cible.

Configuration préliminaire :

- Installer MySQL et créer une base de données nommée “webapp”.

- Construire une table appelée “users” comportant les colonnes “id”, “username” et “password”.

- Insérer des données d’utilisateurs exemples dans la table de base de données “users”.

Le testeur peut désormais rechercher des vulnérabilités d’injection SQL dans le formulaire de connexion ou la fonction de recherche de l’application web. La configuration initiale est complétée. Le testeur peut tenter d’exploiter toute vulnérabilité trouvée. Il peut utiliser des requêtes SQL malveillantes pour contourner l’authentification, accéder à des données sensibles ou modifier les enregistrements de la base de données.

Si un site web présente une vulnérabilité d’injection SQL, une personne pourrait pirater le système sans les identifiants corrects. Le testeur pourrait également être capable de voler des données utilisateur. Cela met en évidence l’importance d’une validation appropriée des entrées et de l’utilisation de requêtes paramétrées pour prévenir les attaques par injection SQL.

Test de segmentation du réseau

Dans cet exemple, le testeur de pénétration vise à évaluer l’efficacité des contrôles de segmentation du réseau d’une organisation. L’objectif est de déterminer si un attaquant peut passer d’une zone du réseau à une autre et atteindre des ressources restreintes.

Configuration préliminaire :

- Mettre en place un environnement de laboratoire virtuel avec plusieurs segments de réseau (par exemple, DMZ, réseau interne, réseau de production).

- Configurer des pare-feux et des listes de contrôle d’accès (ACL) pour appliquer les politiques de segmentation du réseau.

- Placer des ressources sensibles, telles qu’un serveur de base de données, dans le segment de production du réseau.

Le testeur de pénétration commence par accéder à un segment de réseau à faible sécurité, tel que la DMZ. De là, il tente de scanner et de cartographier le réseau interne, en identifiant les chemins potentiels vers le réseau de production. Le testeur cherche à accéder au serveur de base de données sans autorisation. Il recherche des erreurs ou des faiblesses dans les dispositifs ou serveurs réseau à exploiter.

Si les contrôles de segmentation du réseau sont correctement configurés et ajustés, le testeur ne devrait pas être en mesure d’accéder au réseau de production et au serveur de base de données confidentielles depuis la DMZ.

Cependant, si le testeur découvre des faiblesses, il pourra fournir des recommandations pour renforcer la segmentation du réseau et prévenir les déplacements latéraux.

Conclusion

Le test de pénétration constitue un élément vital de la stratégie de cybersécurité d’une organisation. En simulant des attaques réelles, le test de pénétration aide à identifier les vulnérabilités, à évaluer l’efficacité des contrôles de sécurité et à fournir des informations concrètes pour améliorer la sécurité.

Les organisations tirent profit de la réalisation régulière de tests de pénétration pour identifier et corriger les vulnérabilités avant qu’elles ne puissent être exploitées. Cette approche proactive réduit la probabilité de violations de données. En protégeant leurs systèmes et leurs données, les organisations peuvent mieux sécuriser les informations sensibles.

Les tests de pénétration doivent être effectués par des professionnels expérimentés. Ces professionnels doivent suivre des directives éthiques et se tenir informés des dernières méthodes d’attaque et des meilleures pratiques en matière de sécurité.

Les organisations doivent renforcer leurs mesures de sécurité pour assurer une protection solide. Cela peut être réalisé grâce à la gestion des vulnérabilités, à la formation des employés et à la planification de la réponse aux incidents. De plus, l’équipe doit effectuer des tests de pénétration pour améliorer encore davantage la sécurité.