AlloyDB pour PostgreSQL Audit Trail

AlloyDB pour PostgreSQL apporte une élasticité native du cloud au moteur Postgres que vous connaissez, mais avec un grand pouvoir vient une responsabilité stricte quant à qui fait quoi sur quelles données. Un Audit Trail d’AlloyDB pour PostgreSQL bien conçu passe rapidement d’une simple case à cocher de conformité à un atout stratégique pour la sécurité et l’analytique. Cet article aborde l’audit en temps réel, le masquage dynamique, la découverte des données, la configuration native de l’audit dans Google Cloud, l’exploitation de DataSunrise pour une inspection approfondie, ainsi qu’un aperçu de la manière dont l’IA générative (GenAI) peut révéler des anomalies furtives dans vos journaux.

Pourquoi un Audit Trail Moderne est Important

Des réglementations telles que les réglementations de conformité exigent des contrôles démontrables. Pourtant, un audit trail alimente également la criminalistique opérationnelle, l’analyse de l’usage et même l’optimisation des coûts. En coulisses, AlloyDB émet des charges utiles riches en Cloud Logging qui capturent chaque instruction, chaque changement de rôle et chaque point de contact réseau — le carburant brut pour des tableaux de bord en temps réel ou pour de l’apprentissage automatique en aval. Lorsqu’il est associé à la découverte des données et au masquage dynamique des données, vous bénéficiez d’une visibilité de bout en bout sans exposer des valeurs sensibles aux regards indiscrets.

Flux d’Audit en Temps Réel

AlloyDB enregistre les événements du moteur PostgreSQL dans Cloud Logging en quelques secondes. Transférez ces journaux vers Pub/Sub et diffusez-les dans BigQuery ou Splunk pour des requêtes instantanées et des alertes. Un exemple léger dans BigQuery pourrait ressembler à :

CREATE OR REPLACE EXTERNAL TABLE alloydb_audit.log_entries

WITH CONNECTION `projects/$PROJECT_ID/locations/$REGION/connections/alloydb_logging`;

SELECT

JSON_VALUE(log_entry, '$.protoPayload.authenticationInfo.principalEmail') AS actor,

JSON_VALUE(log_entry, '$.protoPayload.metadata.databaseName') AS database,

JSON_VALUE(log_entry, '$.protoPayload.metadata.statement') AS statement,

timestamp

FROM alloydb_audit.log_entries

WHERE timestamp >= TIMESTAMP_SUB(CURRENT_TIMESTAMP(), INTERVAL 15 MINUTE);

La requête se rafraîchit toutes les minutes dans Looker pour mettre en évidence toute activité suspecte, rendant l’audit en temps réel tangible plutôt que théorique.

Découverte des Données et Masquage Dynamique

Les moteurs de découverte parcourent les schémas, classifient les informations personnelles (PII) et alimentent les politiques que DataSunrise applique en ligne. Une fois que le moteur identifie une colonne comme étant un nom de titulaire de carte, une règle de masquage dynamique peut automatiquement remplacer des caractères pour toute session ne disposant pas du rôle d’Auditeur :

-- exécuté dans la console DataSunrise

ADD MASKING RULE mask_pan

ON TABLE sales.cards

COLUMN card_number STRATEGY partial(6, 4);

Parce que la règle se situe entre l’application et AlloyDB, les développeurs continuent de travailler avec le SQL habituel tandis que les auditeurs ne voient que ce qu’ils sont autorisés à consulter — une élégante application du principe du moindre privilège. La logique de masquage approfondi est expliquée plus en détail dans l’article de DataSunrise sur le masquage dynamique des données.

Paysage de Sécurité et de Conformité

Une seule faille peut éroder la confiance des clients plus rapidement que n’importe quelle campagne marketing ne peut la renforcer. Le Database Activity Monitoring ajoute une analyse comportementale, alertant lorsque les sessions s’écartent des normes établies. Des traces d’audit étroitement liées simplifient les attestations pour le RGPD, HIPAA, PCI-DSS et autres, comme détaillé dans l’article DataSunrise sur les réglementations de conformité. La détection avancée des menaces, les contrôles basés sur les rôles et le stockage chiffré — tous intégrés à AlloyDB — constituent les fondations sur lesquelles repose l’audit trail.

Configuration de l’Audit Natif dans Google Cloud

Dès la sortie d’usine, AlloyDB produit des journaux du moteur similaires à la sortie standard des paramètres PostgreSQL log_statement et log_connections, mais renforcés pour le cloud multi-locataire :

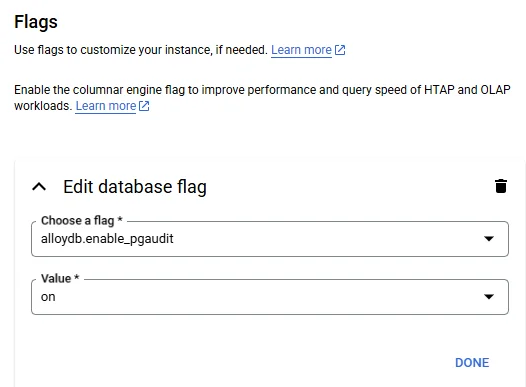

- Activer les Flags d’Audit – Dans la console Google Cloud, naviguez vers AlloyDB Clusters ➜ Configuration ➜ Flags et définissez

log_statement = 'all'ou des valeurs plus précises telles queddl. - Activer l’Extension pgAudit – AlloyDB est fourni avec pgAudit. Connectez-vous via psql et exécutez :

CREATE EXTENSION IF NOT EXISTS pgaudit; ALTER SYSTEM SET pgaudit.log = 'read, write, ddl'; SELECT pg_reload_conf(); - Exporter vers Cloud Logging – Par défaut, les entrées d’audit se retrouvent dans Cloud Logging sous le type de ressource

alloydb.googleapis.com/Cluster. Créez un sink vers BigQuery pour l’analytique à long terme ou vers Cloud Storage pour une archive à froid. - Affiner la Rétention & CMEK – Appliquez des politiques de rétention au niveau organisationnel et des clés de chiffrement gérées par le client pour satisfaire aux exigences de souveraineté régionale.

alloydb.enable_pgaudit dans Google Cloud.Parce qu’AlloyDB partage l’ADN de Postgres, les compétences en configuration de pgaudit se transfèrent sans heurts, tandis que vous bénéficiez de l’élasticité et de l’indexation automatique que Postgres seul ne peut offrir.

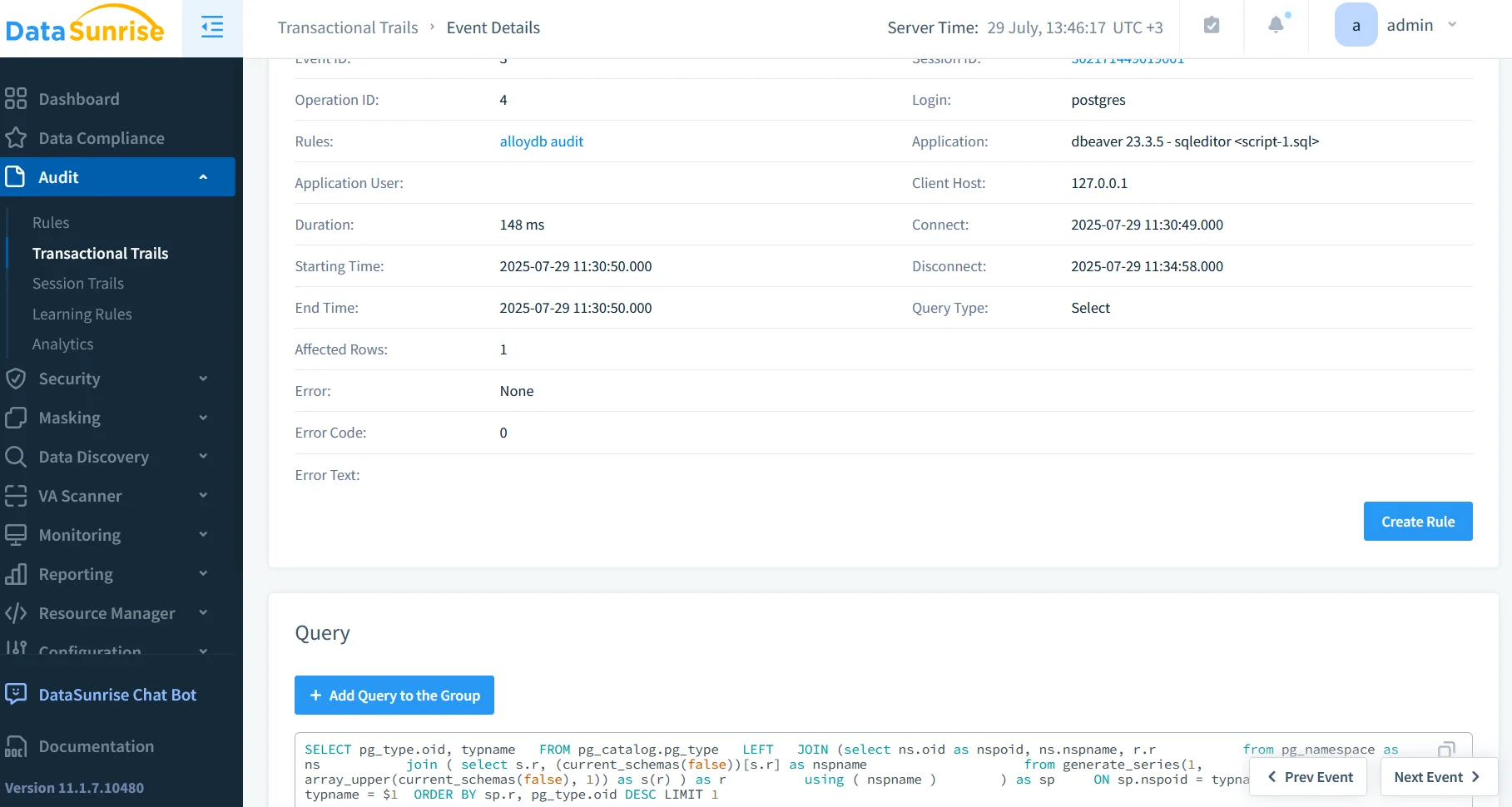

Renforcement avec l’Audit DataSunrise

Là où l’audit natif ne peut pas intercepter le trafic réseau chiffré ou appliquer des évaluations contextuelles de risque, DataSunrise comble le vide. Déployé sous forme de reverse proxy devant AlloyDB, il :

- Capture l’intégralité du SQL avant exécution, y compris les valeurs liées.

- Stocke des journaux d’audit

- Corrèle sessions, utilisateurs, adresses IP et identifiants d’applications pour le Database Activity Monitoring.

- Génère des rapports conformes (SOX, PCI-DSS) en quelques clics.

Un schéma de déploiement typique consiste à acheminer le trafic applicatif via DataSunrise sur un cluster régional GKE. Terraform peut attacher un équilibreur de charge externe global, avec une règle de transfert tcp:5432 ➜ datasunrise ➜ alloydb, préservant les listes blanches d’IP tout en ajoutant une inspection approfondie des paquets.

GenAI Rencontre l’Audit Trail

Les grands modèles de langage excellent étonnamment à repérer le novateur — ce que la plupart des moteurs de règles manquent. Injectez les journaux d’AlloyDB dans Vertex AI ou dans tout LLM sur site et invitez-le comme un analyste junior :

from vertexai.preview.language_models import ChatModel

import base64, json, google.cloud.logging_v2 as glog

client = glog.Client()

entries = client.list_entries(

filter_="resource.type=\"alloydb.googleapis.com/Cluster\" timestamp>\"2025-07-28T00:00:00Z\""

)

raw = "\n".join(json.dumps(e.to_api_repr()) for e in entries)

chat = ChatModel.from_pretrained("gemini-1.5-pro-preview")

response = chat.start_chat()

response.send_message(

"You are a SOC analyst. Highlight unusual multi-row DELETEs executed by service accounts "

"in the last 24h. Logs:\\n" + raw[:12000]

)

print(response.last)

Le modèle résume les pics dans les journaux (« ServiceAccount-A a supprimé 12× plus de lignes que la moyenne hebdomadaire à 02:14 UTC ») et recommande une action de suivi. Pour un flux de travail plus déterministe, associez les aperçus de GenAI à des politiques déterministes : si le modèle indique une sévrité ≥ 0,7, DataSunrise peut automatiquement mettre la session en quarantaine.

Tout Rassembler

Un Audit Trail d’AlloyDB pour PostgreSQL robuste ne se résume pas à une fonctionnalité isolée mais constitue un écosystème :

- Cloud Logging + pgAudit pour une couverture native.

- DataSunrise pour une inspection plus approfondie, le masquage et les artefacts de conformité.

- GenAI pour révéler le contexte que seuls les tableaux de bord ne peuvent fournir.

- Masquage Dynamique et Découverte des Données pour garder les secrets confidentiels tout en restant consultables.

Conclusion

L’expression-clé Audit de Base de Données pour AlloyDB pour PostgreSQL englobe bien plus que la simple conservation des journaux. Elle traduit un engagement envers la visibilité, la confidentialité et l’amélioration continue. En adoptant les outils natifs de Google Cloud, en y ajoutant le dispositif de sécurité DataSunrise et en expérimentant l’analyse pilotée par GenAI, les équipes peuvent transformer un arriéré d’audit en une barrière proactive qui évolue avec leurs charges de travail les plus ambitieuses. L’avenir de l’Audit Trail d’AlloyDB pour PostgreSQL consiste donc moins à réparer les brèches d’hier qu’à prédire celles de demain — dès aujourd’hui.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant