Journal d’Audit des Données pour AlloyDB pour PostgreSQL

Chaque responsable de la sécurité se pose inévitablement la même question : « Puis-je faire confiance aux chiffres de ma base de données ? »

Avec les stratégies du Journal d’Audit des Données pour AlloyDB pour PostgreSQL en place, la réponse devient un oui affirmatif. Cet article explique comment bâtir un registre vivant et consultable de chaque interaction avec vos données — en tirant parti des capacités d’audit natives de Google Cloud, de la puissante surcouche de DataSunrise, et d’une pointe d’IA générative pour la détection d’anomalies en temps réel.

Pourquoi un Journal d’Audit reste essentiel

Les acteurs malveillants automatisent, les réglementations prolifèrent, et les équipes d’ingénierie vont plus vite que jamais. Un journal d’audit est le récit immuable qui unifie ces forces : il prouve la conformité au RGPD, à la HIPAA, au PCI‑DSS et aux nouvelles lois sur l’IA, retrace les intrusions internes ou externes jusqu’au niveau des lignes, et alimente les analyses de sécurité ainsi que les pipelines d’apprentissage automatique avec des événements de haute fidélité. La présentation de Google Cloud qualifie d’ailleurs les journaux d’audit de « colonne vertébrale de votre gestion des risques ». (Documentation Sécurité & Confidentialité d’AlloyDB) Toutefois, les journaux bruts ne constituent que la moitié de l’ensemble. Nous commencerons par là, puis ajouterons le masquage, la découverte et le raisonnement génératif.

De la journalisation à l’intelligence en temps réel

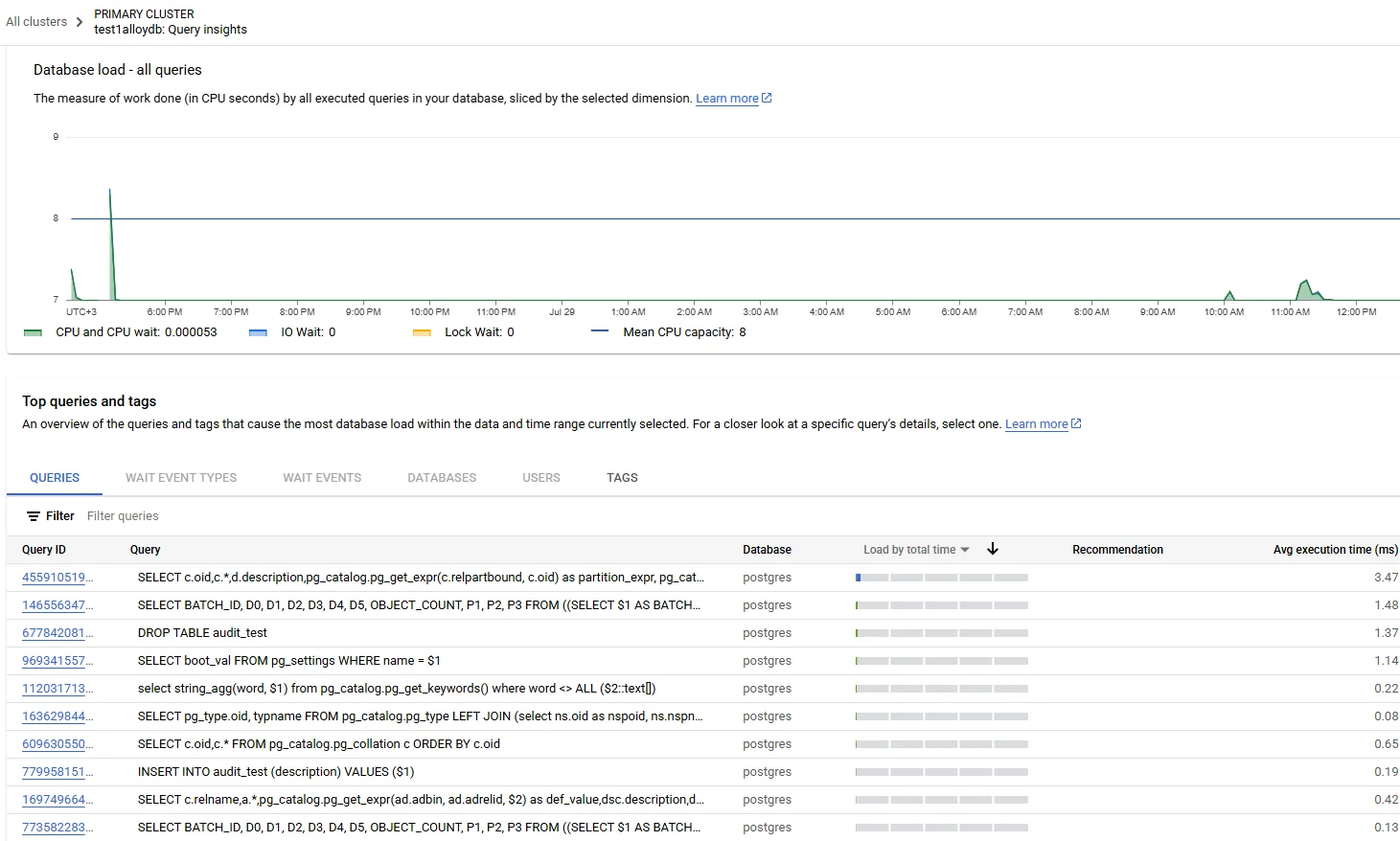

Un Journal d’Audit des Données pour AlloyDB pour PostgreSQL efficace repose sur la capture de toute activité au moment où elle se produit — pas d’exportations nocturnes, pas de zones d’ombre. Les deux flux natifs essentiels sont les Journaux d’Audit Cloud (Accès Administratif & aux Données) pour les événements au niveau de l’infrastructure (Configurer les Journaux d’Audit de l’Accès aux Données) et l’extension pgAudit pour un accès précis aux sessions et aux objets à l’intérieur d’AlloyDB (Afficher les journaux pgAudit dans AlloyDB). Une architecture courante envoie ces deux flux vers BigQuery pour une conservation à long terme et vers Google Security Operations ou un SIEM pour des requêtes en direct, généralement en moins de dix secondes — ainsi, « audit en temps réel » n’est pas qu’un argument marketing.

Conseil — Correlation rapide : stockez le session_id de pgAudit dans le champ protoPayload.authenticationInfo.principalEmail des Journaux d’Audit Cloud pour associer les instructions aux identités sans avoir recours à des acrobaties de jointures.

Audit natif : Activation de pgAudit sur AlloyDB

Malgré son aspect managé, AlloyDB reste Postgres en son cœur — ce qui signifie que l’extension pgaudit tant appréciée fonctionne tout simplement. Commencez par activer l’extension via le CLI de Google Cloud :

gcloud alloydb clusters update prod-cluster \

--database-flags shared_preload_libraries=pgaudit \

--database-flags pgaudit.log=read,write,ddl,role

Ensuite, rechargez ou redémarrez l’instance et vérifiez avec :

SHOW pgaudit.log;

SELECT pgaudit_get_current_config();

Les journaux apparaissent désormais dans cloudsql.googleapis.com/postgres.log et peuvent être filtrés par jsonPayload.msg. Puisque la grammaire et la sortie de pgAudit correspondent à celles de Postgres open source, les équipes migrantes de environnements auto-gérés n’ont aucune courbe d’apprentissage — un avantage supplémentaire pour la continuité opérationnelle.

Au-delà de l’essentiel : la couche d’audit DataSunrise

Les journaux natifs sont excellents, mais les piles de sécurité modernes nécessitent du contexte — réputation de l’utilisateur, classification des données, statut de masquage et référentiels comportementaux. DataSunrise s’intègre en tant que proxy en ligne ou agent, capturant les journaux d’audit au niveau des lignes, appliquant un masquage dynamique adaptatif aux risques pour que les analystes ne voient que des données obfusquées, exécutant des tâches de découverte de données qui étiquettent les nouvelles colonnes dès leur apparition, et offrant des outils LLM & ML qui apprennent les schémas de requêtes habituels et signalent les anomalies. Parce que DataSunrise peut lire les instructions pgAudit, vous ne doublez pas la charge de travail — vous l’enrichissez.

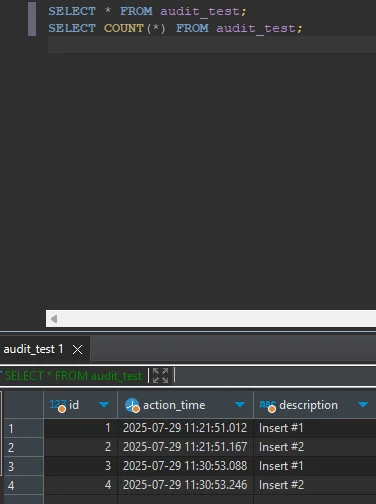

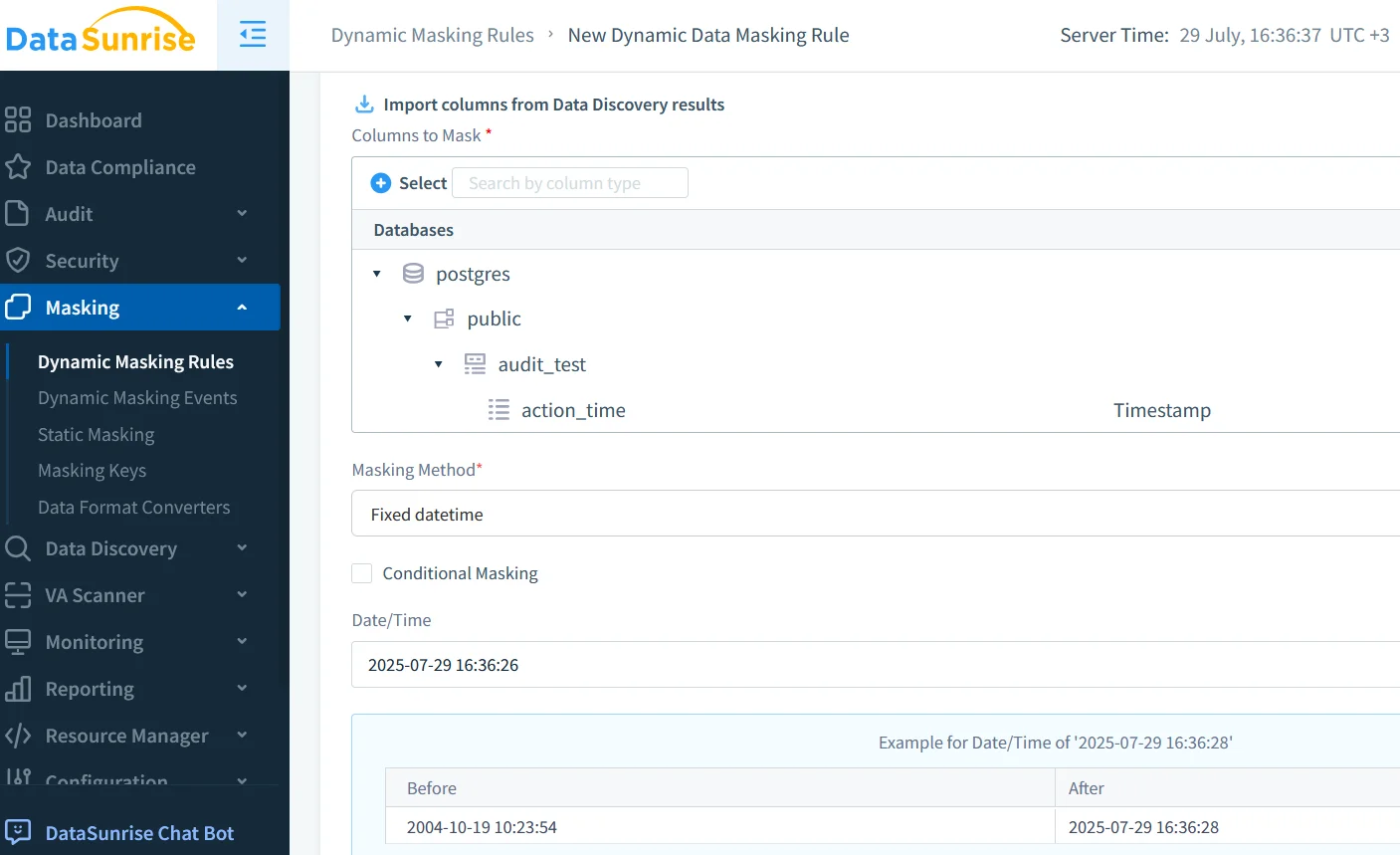

Masquage dynamique & Découverte des données : Garde-fous en action

Les journaux d’audit en temps réel sont les plus efficaces lorsque le périmètre d’impact est déjà réduit. La combinaison des événements pgAudit avec la pile de masquage et de découverte de DataSunrise répond instantanément à des questions telles que savoir si des données sensibles ont quitté le coffre-fort ou quand une nouvelle colonne SSN est apparue. Le résultat est un journal d’audit qui porte un poids sémantique — pas seulement des octets.

L’IA générative rencontre le journal d’audit

Les modèles de langage de grande taille excellent dans la reconnaissance de motifs dans du texte libre — exactement ce à quoi ressemblent les messages d’audit. Un exemple léger avec Vertex AI :

from vertexai.language_models import TextGenerationModel

model = TextGenerationModel.from_pretrained("gemini-pro")

log_line = "AUDIT: SESSION,1,SELECT,public.customers,id=42"

prompt = f"Rate the risk of this PostgreSQL audit event on a scale of 1‑5 and explain: {log_line}"

response = model.predict(prompt)

print(response.text)

Les équipes de sécurité envoient souvent les lignes pgAudit dans une Cloud Function qui appelle le modèle et publie des scores de risque élevés sur Slack — bouclant ainsi le lien entre les données brutes et l’action humaine en moins d’une minute.

Paysage de la sécurité et de la conformité

Un solide Journal d’Audit des Données pour AlloyDB pour PostgreSQL vous place en avance sur les auditeurs. La matrice ci-dessous montre comment les sources de journaux couvrent les exigences courantes :

| Exigence | Natif | DataSunrise | Remarque |

|---|---|---|---|

| RGPD Art. 30 enregistrements | ✔︎ pgAudit | ✔︎ Contexte utilisateur enrichi | Conservation ≥ 5 ans |

| HIPAA § 164.312(b) | ✔︎ Journaux d’Audit Cloud | ✔︎ Masquage & Alertes | Sommes de contrôle d’intégrité |

| PCI-DSS 10.x | ✔︎ pgAudit + BigQuery | ✔︎ Notifications en temps réel | En ligne 90 jours, archive 1 an |

Pour une exploration plus approfondie, consultez le guide de DataSunrise sur les réglementations en matière de conformité des données.

Rassembler le tout

Flux de bout en bout : pgAudit et les Journaux d’Audit Cloud alimentent un topic Pub/Sub ; un proxy DataSunrise enrichit les événements ; les Cloud Functions appellent l’IA générative pour l’évaluation des risques ; BigQuery stocke la table d’audit canonique (dataset.alloydb_audit) ; et des tableaux de bord dans Looker BI ou des notebooks permettent l’accès aux investigations. Une requête met en évidence les lectures suspectes de la dernière heure :

SELECT timestamp, actor_email, statement, risk_score

FROM `security.alloydb_audit`

WHERE risk_score >= 4

ORDER BY timestamp DESC

LIMIT 100;

Conclusion : Prêt pour l’avenir, convivial pour l’humain

Un journal d’audit est bien plus qu’une case à cocher de conformité — c’est votre récit de vérité en temps réel. En combinant la journalisation native d’AlloyDB, l’enrichissement de DataSunrise, et la puissance sémantique de l’IA générative, vous transformez des lignes de journaux denses en informations exploitables. Commencez modestement — activez pgAudit dès aujourd’hui — et itérez. Le résultat est un Journal d’Audit des Données pour AlloyDB pour PostgreSQL qui évolue avec votre entreprise, votre modèle de menace, et oui, même avec votre imagination.

Découvrez l’ensemble des capacités d’audit des données de DataSunrise et commencez votre aventure.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant