Sécurité Inspirée par les Données

La tâche de l’audit de données précède toujours la collecte d’analyses des données d’audit. Mais comment pouvons-nous simplifier ce processus ? DataSunrise propose une fonctionnalité qui relie les données d’audit brutes aux décisions de sécurité inspirées par les données : l’étiquetage des événements.

Avec l’étiquetage des événements, les utilisateurs peuvent annoter les événements avec des détails sur les données auxquelles la requête a accédé. Cela facilite l’analyse. Au lieu de passer au crible toutes les requêtes enregistrées, vous pouvez vous concentrer sur la collecte d’informations statistiques à partir des traces transactionnelles.

Au-delà de l’amélioration des données enregistrées, DataSunrise utilise ces informations supplémentaires pour le masquage dynamique ainsi que pour les règles d’audit et de sécurité. Cet article explore deux fonctionnalités clés : l’étiquetage des événements et les règles inspirées par les données. Alors que nous détaillons la règle de masquage dynamique, nous abordons également le filtre de données par type d’information pour les règles d’audit et de sécurité.

Étiquetage des Événements et Types d’Informations

Commençons par les Types d’Informations, que vous définissez dans la découverte des données – une étape cruciale. DataSunrise utilise ces Types d’Informations pour différencier les données dans les résultats de requête.

Les Types d’Informations fournissent une description des données, vous aidant à localiser des données spécifiques lors de la découverte. Mais ils font plus que cela. Le système utilise les mêmes Types d’Informations de la Découverte des Données pour étiqueter ou marquer les données dans les traces transactionnelles d’audit. Par la suite, vous pouvez exporter les journaux avec les données étiquetées. Comme mentionné précédemment, la fonctionnalité de masquage dynamique peut également déclencher des règles de masquage basées sur ces types de données.

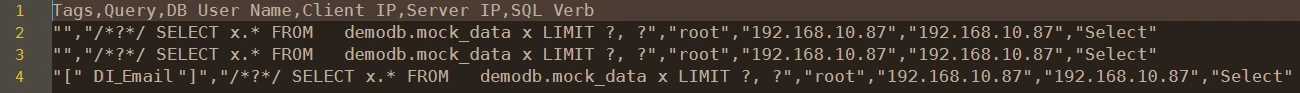

Voici comment les données étiquetées apparaissent dans le rapport CSV téléchargé :

Notez la ligne contenant le Type d’Information « DI_Email ».

En résumé, disposer du Type d’Information correct est essentiel pour un étiquetage efficace des événements. Dans la section suivante, nous expliquerons comment créer un Type d’Information.

Scénario Concret : Enquête sur les Menaces Plus Rapide

Imaginez un responsable conformité examinant des journaux d’activités suspectes dans un environnement MySQL. Sans l’étiquetage des événements, il doit décoder manuellement chaque résultat SQL pour déterminer si des données sensibles ont été impliquées. Avec l’étiquetage des événements associé aux Types d’Informations, il devient immédiatement évident quelles requêtes ont exposé des données personnelles, telles que des e-mails ou des numéros de carte de crédit, réduisant considérablement le temps d’enquête et le risque dans les environnements en production.

Les auditeurs ne veulent pas d’un amas de SQL brut – ils veulent des preuves. L’étiquetage des événements transforme des traces bruyantes en preuves, montrant non seulement ce qui a été exécuté, mais aussi quel type de données a été touché. En d’autres termes : quelques heures pour répondre aux questions d’audit, et non des semaines.

Alignement sur la conformité : L’association de l’étiquetage et du masquage, mappée au RGPD (pseudonymisation), HIPAA (journalisation des accès) et PCI DSS (masquage du PAN) rend triviales les demandes de démonstration. Pour les dirigeants : il s’agit de convertir le risque en métriques, et non en impressions.

Bénéfice opérationnel : Les analystes se concentrent sur des balises telles que DI_Email / DI_CreditCard au lieu d’examiner chaque SELECT *.

Les faux positifs diminuent ; le temps moyen de résolution (MTTR) diminue ; le moral augmente.

Avant l’étiquetage des événements

- Analyse manuelle des journaux par environnement

- Incertitude sur l’exposition de données personnelles ou de santé

- Assemblage manuel des preuves d’audit

Après l’étiquetage des événements

- Traces de requêtes enrichies avec des types d’informations

- Déclenchement automatique du masquage en cas de correspondance

- Exportation en un clic des preuves étiquetées

À faire

- Commencer par 2–3 types d’informations à fort signal (Email, PAN, PHI)

- Activer « Journaliser les résultats des requêtes » uniquement là où c’est nécessaire

- Acheminer les traces étiquetées vers le SIEM pour corrélation

À éviter

- Stocker l’intégralité des charges sensibles – préférez les balises

- Les expressions régulières non encadrées (risque de régression catastrophique)

- Étiqueter chaque colonne dans les chemins critiques (bruit et latence)

Pièges courants (et solutions rapides)

- Aucune balise n’apparaît ? Vérifiez que la source de l’attribut est RESULT_SET et que votre expression régulière correspond aux données réelles.

- Pic de latence ? Échantillonnez les grands ensembles de résultats et regroupez les écritures ; réduisez la portée du type d’information.

- Le masquage ne se déclenche pas ? Assurez-vous que le masquage dynamique utilise le filtre de données avec le même type d’information sur la même instance.

Le Type d’Information en Bref

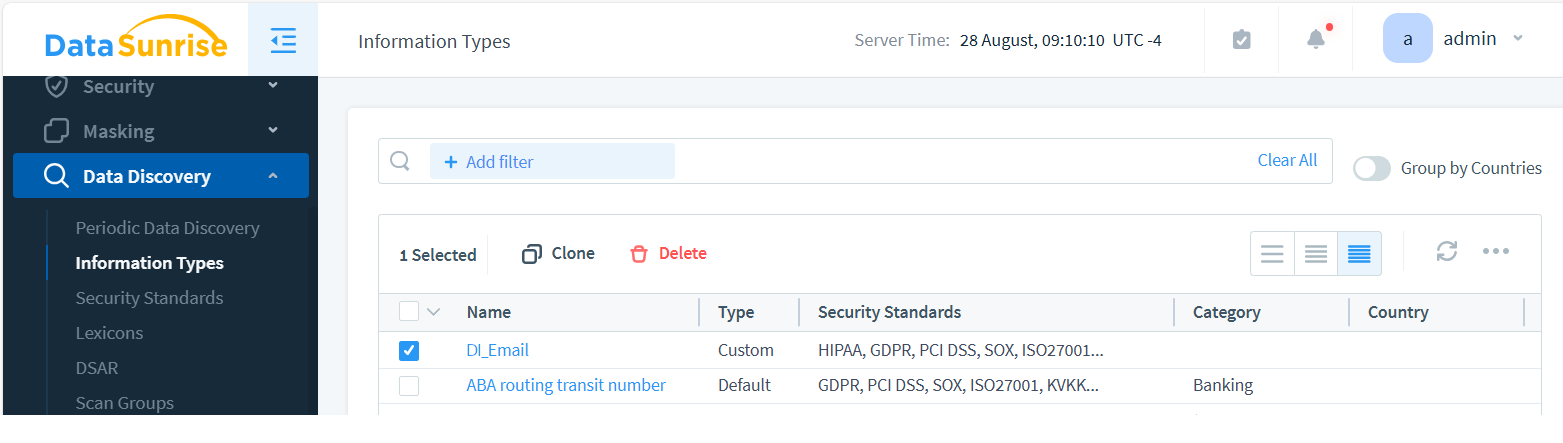

Accédez à la Découverte des Données et sélectionnez les Types d’Informations. Vous y trouverez tous les Types d’Informations disponibles dans DataSunrise. Gardez à l’esprit que beaucoup sont complexes et peuvent ne pas convenir à vos besoins spécifiques. C’est pourquoi, pour cette discussion, nous recommandons de créer un Type d’Information personnalisé et simple.

Un Type d’Information est défini par ses attributs, et il peut en comporter plusieurs. La correspondance avec l’un quelconque de ces attributs lie les données de la requête au Type d’Information. Pour notre exemple, nous allons créer le Type d’Information le plus simple avec un seul attribut (DI_EmailAttribute) — des données dans les résultats de requête contenant une chaîne d’e-mail comme [email protected].

# Créer le Type d'Information DI_Email via l'API REST

curl -X POST https://ds.example/api/infoTypes \

-H "Authorization: Bearer $TOKEN" \

-H "Content-Type: application/json" \

-d '{

"name":"DI_Email",

"description":"Adresses e-mail (regex)",

"attributes":[{

"name":"DI_EmailAttribute",

"pattern":".*@.*",

"source":"RESULT_SET"

}]

}'Contournez l’interface utilisateur et automatisez l’intégration en quelques secondes.

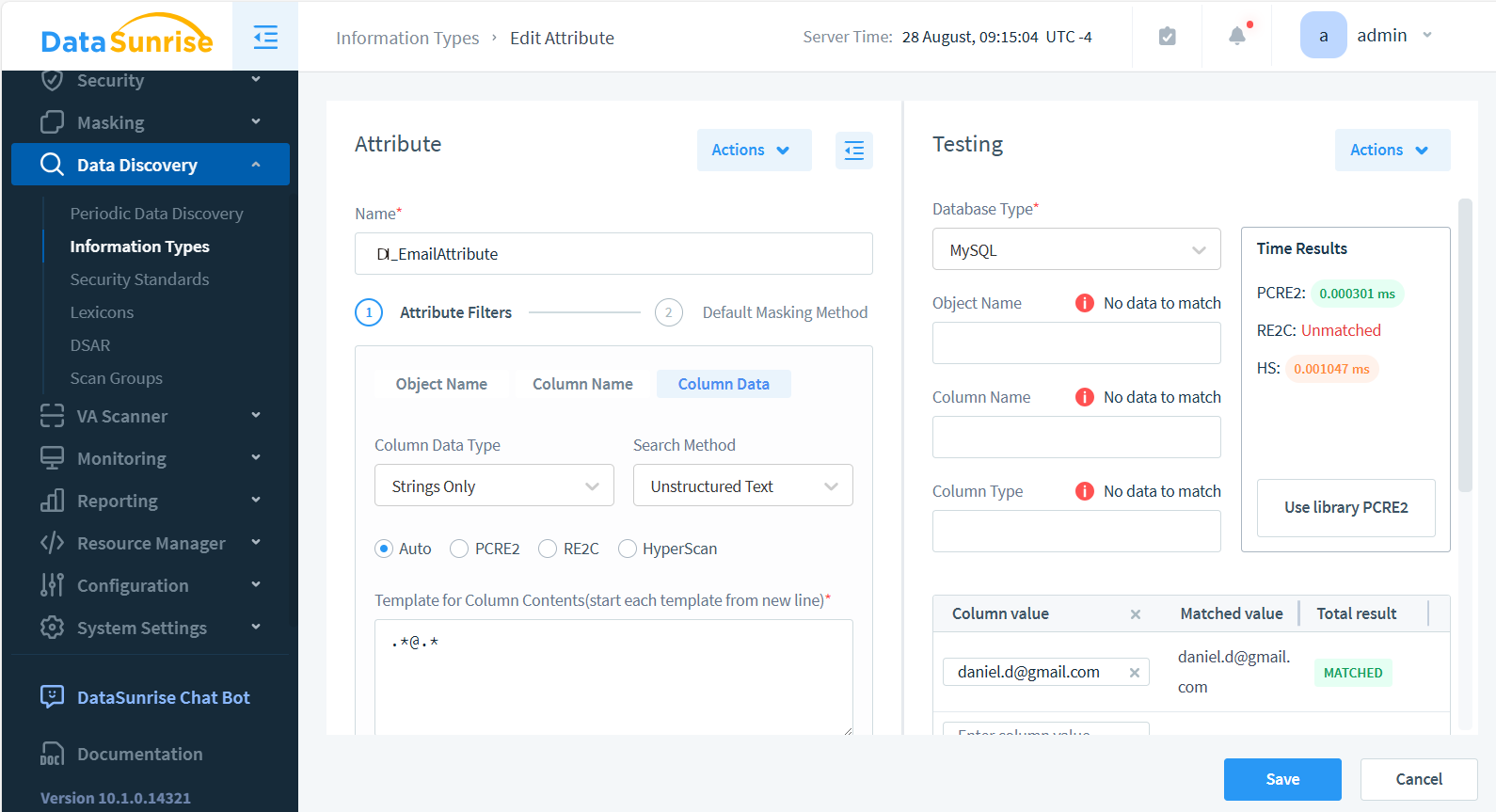

Nous n’entrerons pas dans trop de détails ici. La capture d’écran ci-dessous montre comment l’attribut est configuré.

Notez bien — vous pouvez tester la correspondance des attributs dans le panneau à droite. Par exemple, nous avons testé la chaîne [email protected] par rapport à l’expression régulière .*@.*, qui est définie dans le filtre d’attribut de la colonne.

En conséquence, nous avons créé le Type d’Information personnalisé DI_Email avec un attribut basé sur une expression régulière nommé DI_EmailAttribute. Ceci est présenté ci-dessous :

Dès qu’une requête passe par le proxy avec l’étiquetage des événements activé, le système marque les données. Ces informations précieuses peuvent ensuite être utilisées dans l’audit, les règles de sécurité et le masquage dynamique.

Gardez à l’esprit que pour l’étiquetage et le masquage dynamique dans la sécurité inspirée par les données, la fonctionnalité de Type d’Information fonctionne exclusivement avec des attributs basés sur les données.

Étiquetage des Événements dans l’Audit

Plongeons dans la première fonctionnalité de sécurité inspirée par les données : l’étiquetage des événements. Cette fonctionnalité vous permet de marquer les journaux de traces transactionnelles avec des balises supplémentaires décrivant le Type d’Information affecté par l’enregistrement de l’événement d’audit. Cela rationalise considérablement les décisions fondées sur les données dans les instances auditées et élimine la nécessité pour les utilisateurs d’analyser manuellement les résultats des requêtes.

Pour activer l’étiquetage des événements, assurez-vous d’abord que le Type d’Information fonctionne correctement. Vous pouvez le tester en exécutant une tâche de Découverte des Données. Si tout est en ordre, vous pouvez procéder à la création d’un Événement Étiqueté.

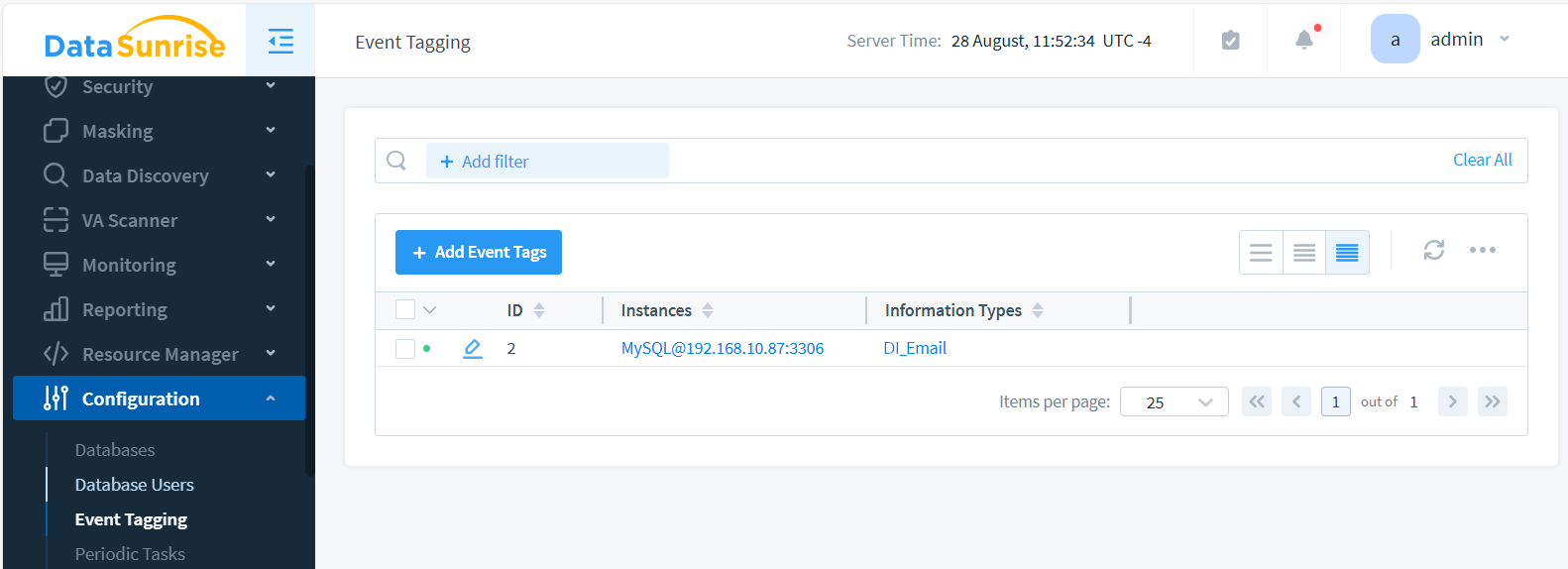

Ajouter l’Étiquetage des Événements pour l’Instance

Accédez à Configuration > Étiquetage des Événements et cliquez sur le bouton +Ajouter des Étiquettes d’Événements. Sélectionnez les cases à cocher à côté de(les) instance(s) de base de données sur lesquelles vous souhaitez auditer les données, ainsi que le Type d’Information. Puisque nous avons créé le Type d’Information DI_Email précédemment, nous l’utiliserons pour créer l’Étiquette d’Événement. Après avoir enregistré, votre liste de balises devrait ressembler à ceci :

Règle d’Audit pour Générer un Journal d’Audit Étiqueté

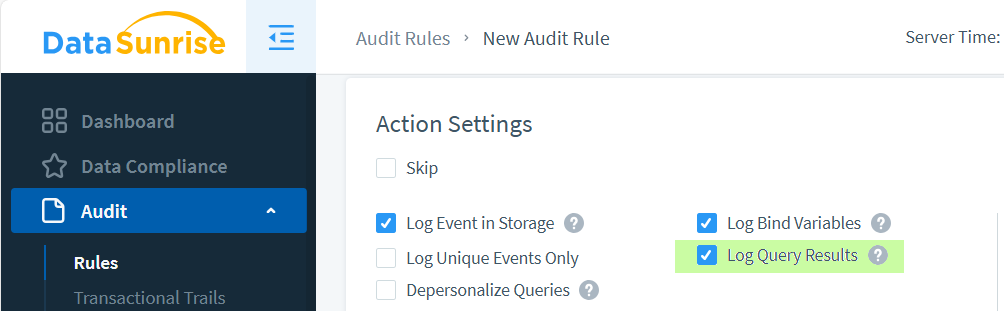

Accédez à « Audit » > « Règles » > « + Ajouter une Nouvelle Règle » pour créer une Règle d’Audit. Nommez-la « EmailAuditRule ». Activez « Journaliser les résultats des requêtes » et sélectionnez l’instance où vous avez préalablement configuré l’étiquetage des événements.

Nous sommes prêts à tester l’étiquetage des événements.

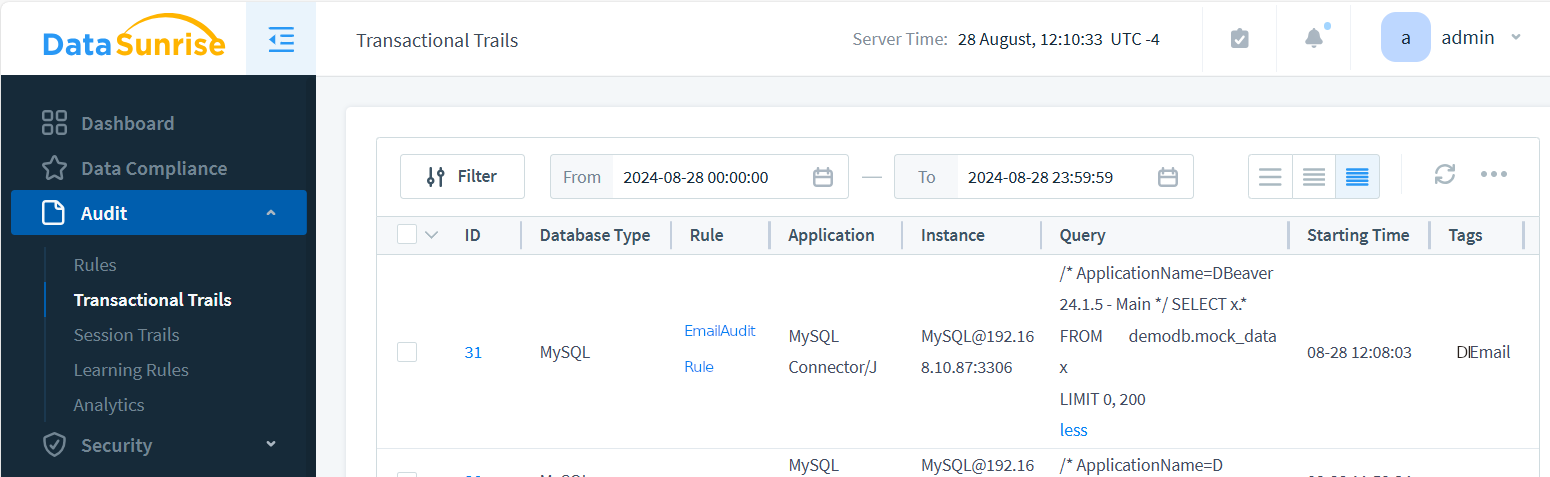

Faites une requête pour des données d’e-mails vers l’instance. Maintenant, lorsque les résultats des requêtes sont enregistrés dans les traces d’audit, vous verrez cette balise dans les traces transactionnelles :

L’image ci-dessus montre que la règle EmailAuditRule a été déclenchée par une requête SELECT * sur l’instance [email protected]. Cette requête a renvoyé des e-mails parmi d’autres données issues de la table mock_data, de sorte que l’événement d’audit est étiqueté avec l’Étiquette d’Événement DI_Email que nous avons créée.

Note importante : Si la règle de masquage inspirée par les données décrite ci-dessous est activée, l’étiquette de l’événement ne marquera pas l’événement de la trace d’audit.

Analyse des Données d’Audit Étiquetées

Une fois l’étiquetage des événements activé, il est possible de filtrer directement dans SQL les journaux enrichis avec des Types d’Informations ou de les transmettre à des plateformes SIEM. Cela réduit le temps d’enquête et aide à corréler les événements suspects.

Exemple avec PostgreSQL : Filtrer par Type d’Information

-- Afficher les 20 derniers événements d'audit impliquant des e-mails

SELECT event_time, actor, action, object, info_type

FROM ds_audit_trails

WHERE info_type = 'DI_Email'

ORDER BY event_time DESC

LIMIT 20;Exemple de Recherche avec Splunk

index=datasunrise_audit info_type=DI_CreditCard status=success

| stats count by actor, object, src_ipRègle d’Alerte SIEM (Sigma)

title: Exportation Massive de Données Personnelles

logsource:

product: database

detection:

sel:

info_type: DI_Email

affected_rows: '>1000'

condition: sel

level: highEn se basant sur info_type, les analystes peuvent se concentrer sur l’accès aux données sensibles sans avoir à analyser le SQL brut. Cela facilite la réponse à des questions de conformité telles que « Qui a consulté des données de santé la semaine dernière ? » ou le déclenchement d’alertes automatisées lorsque certains seuils sont dépassés.

Masquage pour une Sécurité Inspirée par les Données

Dans le chapitre précédent, nous avons configuré une règle d’audit et observé comment une balise était assignée à un événement lorsqu’il correspondait à notre Type d’Information personnalisé DI_Email. Cependant, les données étiquetées ont des applications bien plus précieuses que de simples rapports d’audit.

Explorons maintenant une autre utilisation de l’étiquetage des événements. Lorsque le Type d’Information DI_Email est détecté par le proxy, vous pouvez configurer diverses règles pour l’utiliser comme entrée. Les règles d’audit, de sécurité et de masquage peuvent toutes être déclenchées ou filtrées en utilisant ces balises supplémentaires. Dans cette section, nous expliquerons comment DataSunrise masque en temps réel les données marquées, en renvoyant des e-mails masqués au client de la base de données.

Pour y parvenir, il vous suffit de créer une Règle de Masquage Dynamique avec un Filtre de Données dans les Paramètres de Masquage. Voyons les détails.

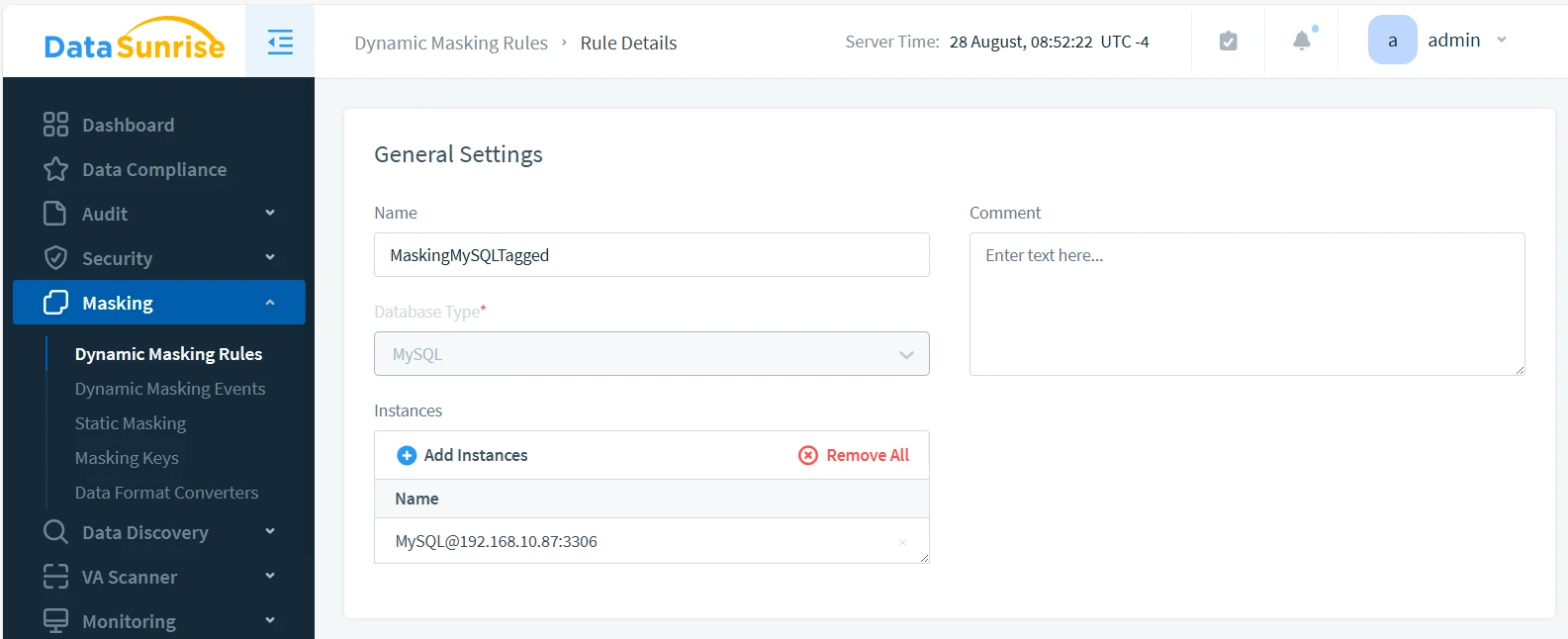

Créez la règle comme vous le feriez normalement sur la page Masquage > Règles de Masquage Dynamique. Sélectionnez l’instance de base de données où vous avez configuré l’étiquetage des événements — [email protected] dans ce cas. Activez la case à cocher « Journaliser l’Événement en Stockage ».

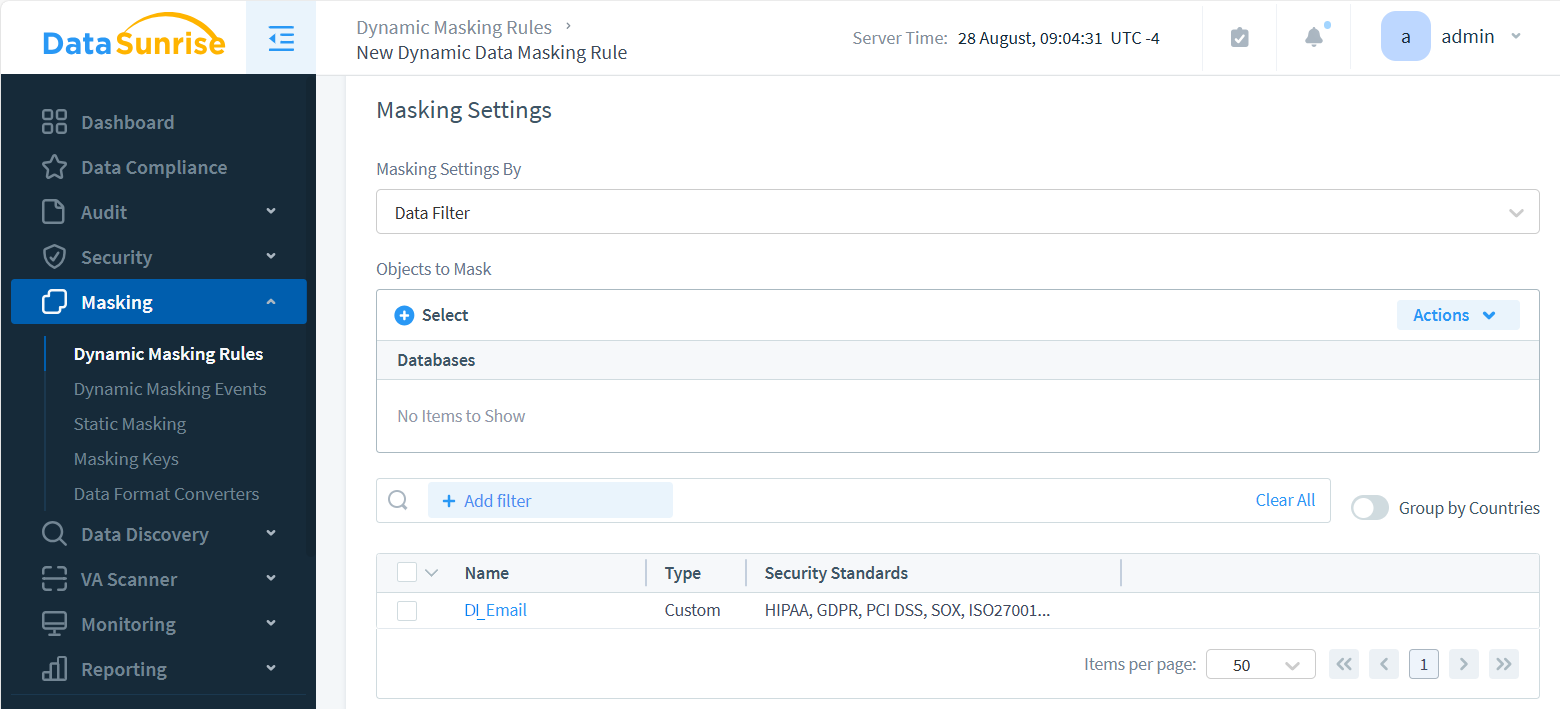

Dans les Paramètres de Masquage ci-dessous, nous avons défini le sélecteur déroulant « Masquer par » sur Filtre de Données. Cela nous permet d’utiliser les Types d’Informations pour le masquage.

Notez que le sélecteur des Objets à masquer est laissé vide. Cela signifie que tous les objets interrogés depuis l’instance masquée seront vérifiés pour voir s’ils correspondent au DI_EmailAttribute. S’ils correspondent, DataSunrise les masque. Utilisez le Sélecteur d’Objets pour ajouter des objets de base de données spécifiques comme conditions supplémentaires aux opérations de masquage.

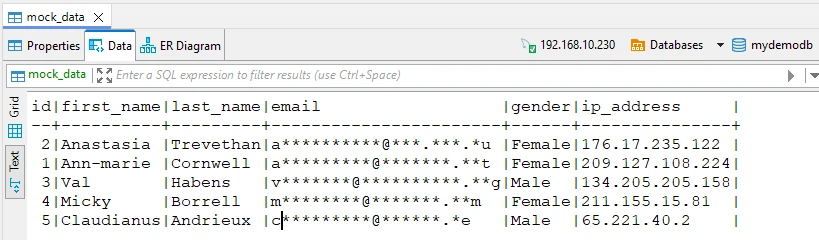

L’illustration ci-dessous montre le résultat. Nous avons interrogé les données via le proxy à l’aide de l’application cliente de base de données DBeaver. DataSunrise a automatiquement détecté et masqué les e-mails dans la réponse en se basant sur le Type d’Information trouvé dans les résultats de la requête :

Pièges Courants & Solutions

Aucune balise dans la trace d’audit ?

Vérifiez que l’expression régulière du Type d’Information correspond aux ensembles de résultats réels et que « Journaliser les résultats des requêtes » est activé dans la Règle d’Audit.

Le masquage ne se déclenche pas ?

Assurez-vous que la Règle de Masquage Dynamique cible la même instance où l’étiquetage des événements est configuré et que le « Filtre de Données » est défini sur le Type d’Information correct.

Haute latence des requêtes ?

Passez l’étiquetage des événements en mode échantillonnage ou regroupez les écritures des journaux, puis testez à nouveau l’empreinte CPU/mémoire.

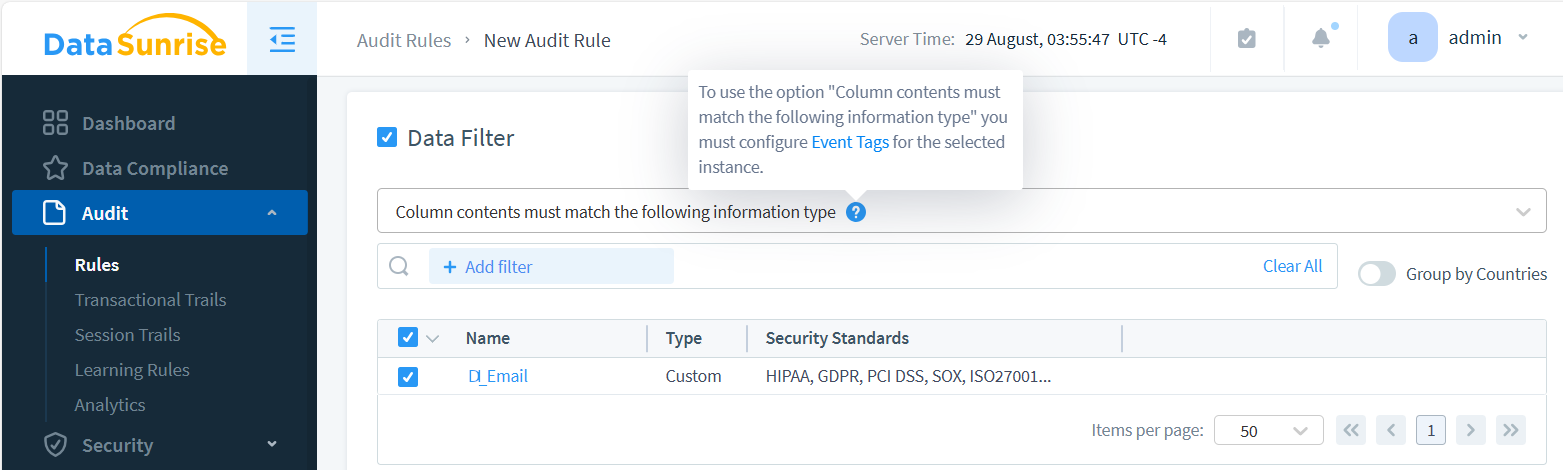

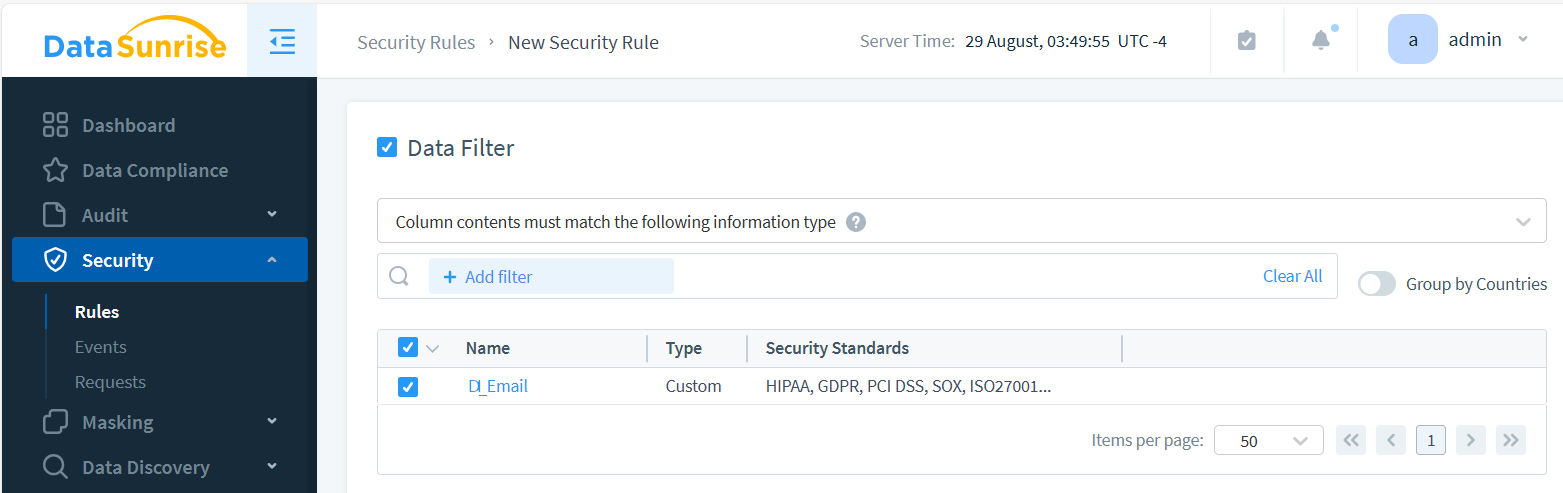

Sécurité Inspirée par les Données pour les Règles d’Audit et de Sécurité

Avec DataSunrise, vous pouvez exploiter les Types d’Informations et les Balises d’Événements dans le cadre des Règles d’Audit et des Règles de Sécurité pour déterminer si une requête doit être auditée ou bloquée. Les images ci-dessous montrent comment configurer le filtrage des données pour les règles d’audit et de sécurité.

Notez que si l’étiquetage des événements n’est pas configuré pour l’instance de base de données sélectionnée, l’option du Type d’Information ne sera pas disponible dans la section Filtre de Données. Activez la case à cocher « Journaliser l’Événement en Stockage » dans la règle de sécurité, car cela est requis pour le fonctionnement de la fonctionnalité inspirée par les données.

FAQ sur la Sécurité Inspirée par les Données

Qu’est-ce que l’étiquetage des événements dans DataSunrise ?

L’étiquetage des événements attache des balises (Types d’Informations) aux requêtes et à leurs résultats dans les traces d’audit. Il met en évidence si des données sensibles telles que des e-mails, des numéros de carte de crédit ou des informations de santé ont été touchées, simplifiant ainsi les enquêtes et les revues de conformité.

Comment l’étiquetage des événements aide-t-il à la conformité ?

En associant les requêtes aux Types d’Informations, l’étiquetage des événements facilite la démonstration de conformité avec le RGPD (pseudonymisation), HIPAA (journalisation des accès) et PCI DSS (masquage des données des titulaires de cartes). Les journaux montrent non seulement ce qui a été exécuté, mais aussi le type de données concerné.

Quelle est la différence entre l’étiquetage des événements et le masquage dynamique ?

L’étiquetage des événements enrichit les journaux d’audit avec des balises pour les données sensibles. Le masquage dynamique intervient en temps réel pour remplacer ces valeurs par des substituts obfusqués, garantissant ainsi que les utilisateurs non autorisés ne voient jamais les données originales.

Quels sont les pièges courants lors de l’utilisation de l’étiquetage des événements ?

- Aucune balise n’apparaît : vérifiez que les expressions régulières correspondent aux données réelles.

- Le masquage ne se déclenche pas : assurez-vous que les règles de masquage font référence au même Type d’Information et à la même instance.

- La latence : utilisez l’échantillonnage ou déchargez le stockage des journaux pour réduire la surcharge en cas de requêtes à haut volume.

L’étiquetage des événements peut-il alimenter d’autres règles de sécurité ?

Oui. Les données étiquetées peuvent déclencher des règles d’audit, des règles de sécurité et des règles de masquage, permettant ainsi des actions automatisées telles que le blocage de requêtes ou le masquage des résultats dès lors que des types sensibles sont détectés.

Conclusion

La sécurité inspirée par les données commence par l’étiquetage des informations capturées au niveau du proxy lors des interactions client-base de données. Avec l’étiquetage des événements, les organisations peuvent générer des journaux d’audit structurés qui s’intègrent parfaitement aux pipelines de données existants. En se fondant sur cette base, le masquage dynamique de données applique des vérifications basées sur les Types d’Informations pour appliquer une protection contextuelle, garantissant que les champs sensibles restent cachés lorsque cela est nécessaire.

DataSunrise propose une plateforme de sécurité complète qui combine le soutien à la conformité, la prévention des injections SQL, l’audit et le masquage avancé. Sa gamme d’outils comprend également la découverte automatique des données, la détection des vulnérabilités et des mesures de protection spécifiques aux modèles de langage. Pour le voir en action, demandez une démo interactive ou téléchargez une version d’essai gratuite de notre suite de sécurité des données.

Suivant