So konfigurieren Sie DataSunrise zur Maskierung von Daten für Amazon Athena

Wir erweitern unsere Möglichkeiten, indem wir Dynamic Masking für Amazon Athena einführen. Nun können Sie sensible Daten von Athena in Echtzeit verschleiern, um sie vor unbefugten Personen zu schützen.

Client-Anwendungen verwenden eine verschlüsselte Verbindung, um sich mit Athena zu verbinden. DataSunrise kann Daten in Athena nur im Proxy-Modus maskieren. Eine sichere Verbindung wird in diesem Fall in zwei Teile geteilt: von der Client-Anwendung zu DataSunrise und von DataSunrise zu Athena. Gleichzeitig wird das Serverzertifikat überprüft. Falls dieses Zertifikat selbstsigniert ist, könnten einige Anwendungen die Verbindung als unsicher ansehen und ablehnen.

DataSunrise verwendet standardmäßig ein selbstsigniertes SSL-Zertifikat, das zur Herstellung einer verschlüsselten Verbindung zwischen einer Client-Anwendung und einem DataSunrise-Proxy dient.

Es gibt zwei Optionen für eine Verbindung zu Athena über einen DataSunrise-Proxy:

- Verwenden Sie das selbstsignierte Zertifikat von DataSunrise;

- Verwenden Sie ein ordnungsgemäß signiertes SSL-Zertifikat einer bestimmten Zertifizierungsstelle.

Wenn ein Zertifikat authentisch ist, wird eine Verbindung hergestellt. Andernfalls wird es von einer Client-Anwendung als Man-in-the-Middle-Angriff betrachtet, und die Verbindung wird nicht hergestellt, es sei denn, die Client-Anwendung ist entsprechend konfiguriert. In diesem Artikel werden wir diesen Prozess anhand von DBeaver als Beispiel überprüfen.

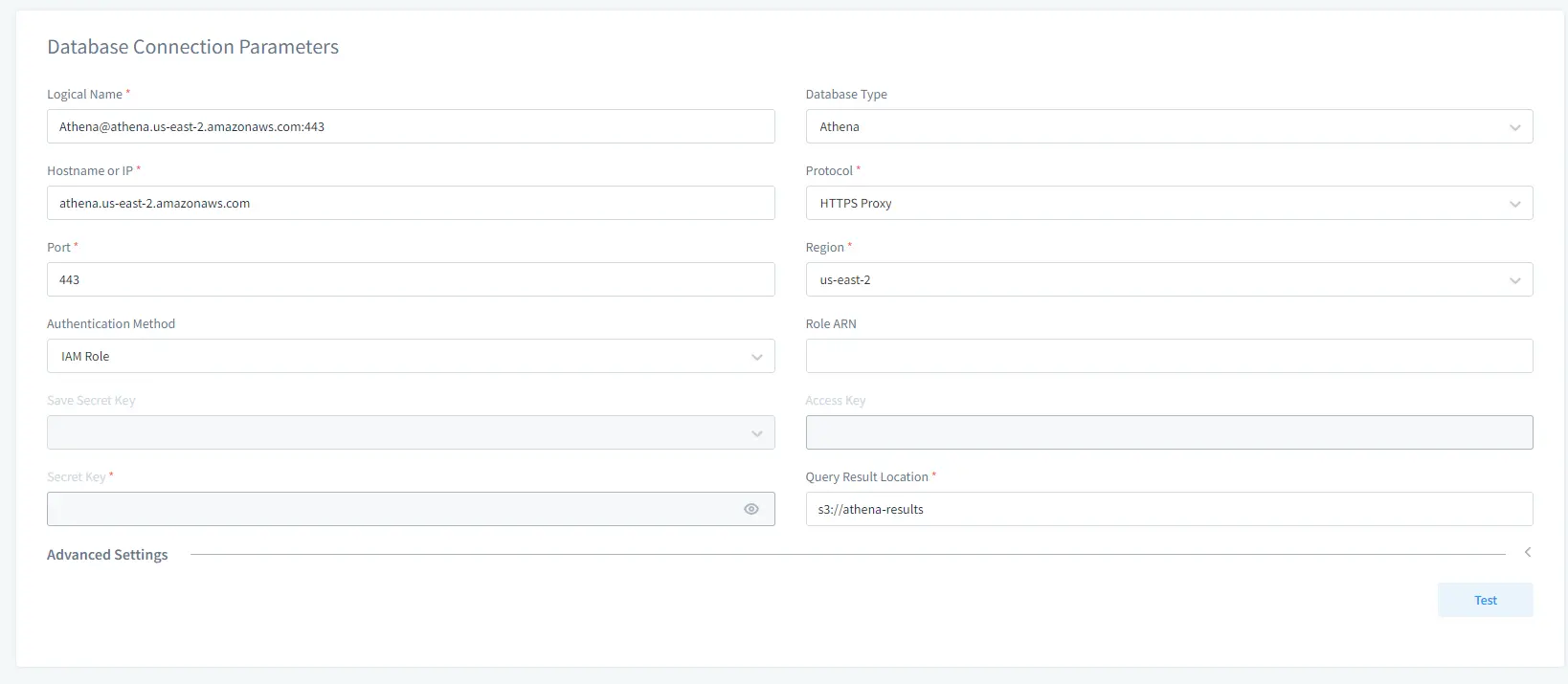

Erstellen einer Instanz für Amazon Athena

Zunächst müssen Sie eine Instanz für Athena in DataSunrise erstellen. Dies ist erforderlich, um ein Datenbankprofil zu erstellen. Der Anfang ist bei jeder Datenbank gleich: Geben Sie einfach die Verbindungsdetails für Ihr Athena ein. Beachten Sie, dass Abfrageergebnisse in S3-Buckets gespeichert werden, sodass Sie im Feld Query Result Location einen S3-Bucket angeben müssen.

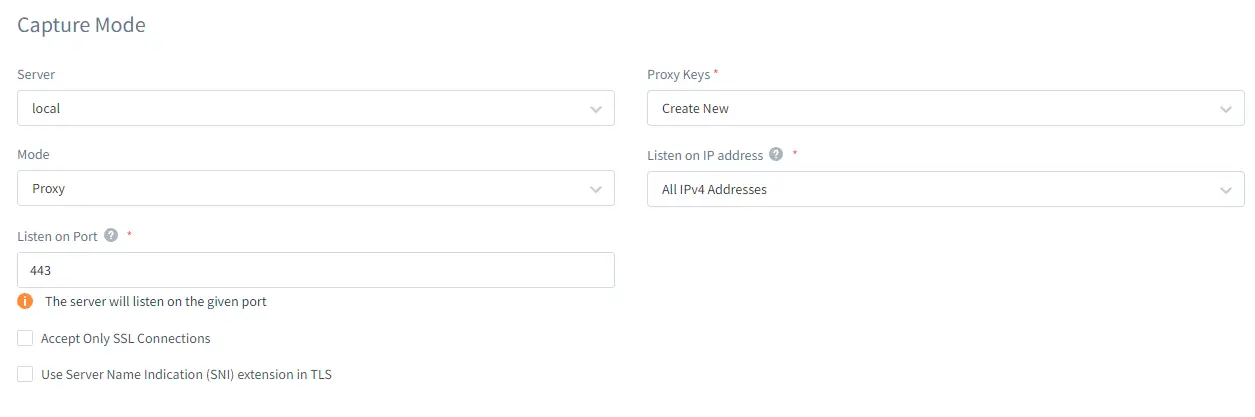

Wählen Sie im Abschnitt Capture Mode die Option Proxy. Im Feld Proxy Keys wählen Sie Create New, um eine neue SSL Key Group zu erstellen und Ihrem Proxy zuzuweisen.

Klicken Sie danach auf Save.

Zertifikat in den Keystore importieren

Führen Sie die folgenden Schritte aus:

- Nachdem Sie Ihrem Proxy in DataSunrise eine neue SSL Key Group zugewiesen haben, navigieren Sie zu Configuration → SSL Key Groups. Suchen Sie Ihre SSL Key Group in der Liste und öffnen Sie sie, kopieren Sie das Zertifikat aus dem entsprechenden Feld in eine Textdatei. Erstellen Sie beispielsweise eine Datei mit dem Namen dsca.crt und fügen Sie das Zertifikat dort ein. Legen Sie die Datei in den Ordner C:\athena ab.

- Öffnen Sie die Befehlszeile als Administrator und navigieren Sie zu Ihrem DBeaver-Installationsordner. Zum Beispiel C:\Program Files\DBeaver\jre\bin\.

- Fügen Sie Ihr Athena-Zertifikat zu cacerts hinzu, das sich in C:\Program Files\DBeaver\jre\lib\security befindet. Zum Beispiel:

keytool.exe -importcert -trustcacerts -alias dsca -v -keystore "C:/Program Files/DBeaver/jre/lib/security/cacerts" -file "C:/athena/dsca.crt" -storepass changeit

Einrichten und Ausführen von DBeaver

Da wir DBeaver verwenden, um Abfragen über den DataSunrise-Proxy an Athena zu senden, müssen Sie die Datei dbeaver.ini in Ihrem DBeaver-Installationsordner finden und mit einem Texteditor öffnen. Fügen Sie am Ende der Datei die folgenden Zeilen hinzu:

-Djavax.net.ssl.trustStore=<jks_file_path> -Djavax.net.ssl.trustStorePassword=<jks_file_password>

Beispiel:

-Djavax.net.ssl.trustStore=C:/Program Files/Java/jdk-11.0.1/lib/security/cacerts -Djavax.net.ssl.trustStorePassword=changeit

Führen Sie DBeaver mit den folgenden Parametern aus (Beispiel):

dbeaver.exe -vm "C:\Program Files\DBeaver\jre\bin" -vmargs -Djavax.net.ssl.trustStore="C:\Program Files\DBeaver\jre\lib\security\cacerts" -Djavax.net.ssl.trustStorePassword=changeit

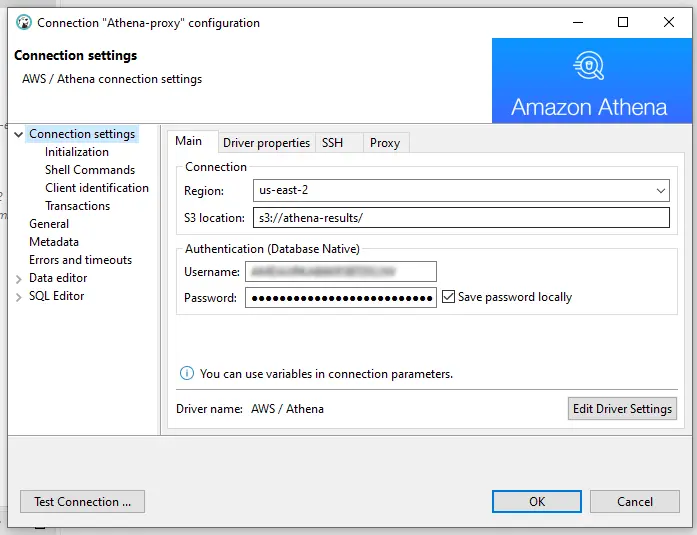

Verbindung über den Proxy mit DBeaver herstellen

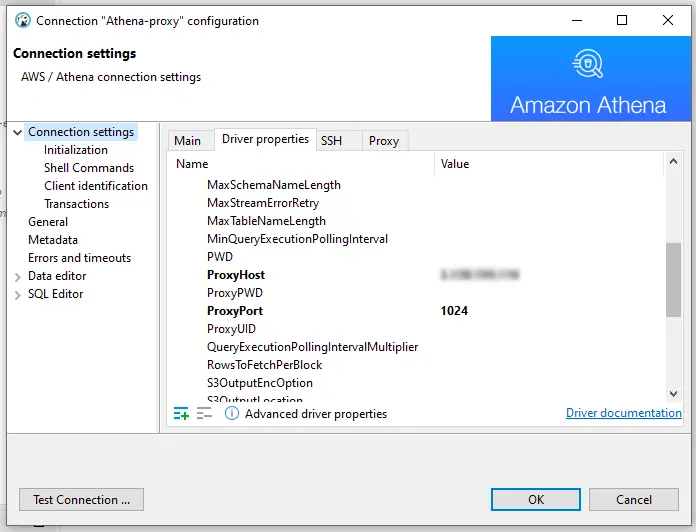

Konfigurieren Sie eine Verbindung zu Ihrem Athena über den DataSunrise-Proxy. Im Tab Driver properties stellen Sie ProxyHost und ProxyPort gemäß den Einstellungen Ihres Athena-Proxys ein.

Testen Sie anschließend die Verbindung. Nun sollten Sie in der Lage sein, eine Verbindung zu Ihrem Athena über den DataSunrise-Proxy herzustellen.

Konfigurieren von Dynamic Masking

Nachdem Sie einen Proxy konfiguriert haben, können Sie eine Dynamic Masking-Regel für Athena erstellen. Dieser Prozess ist einfach und bei jeder Datenbank anwendbar.

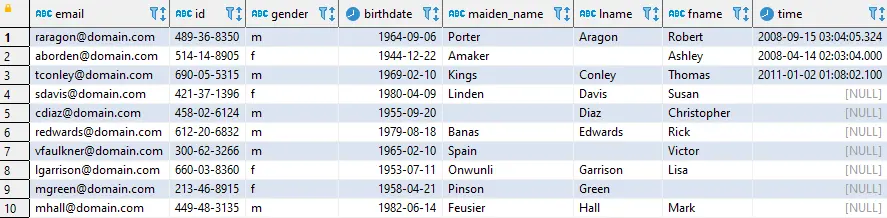

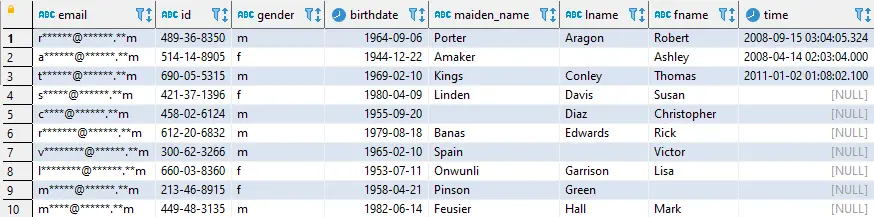

Nachfolgend ein Beispiel für eine Tabelle mit echten Daten bzw. maskierten E-Mail-Adressen:

Außerdem unterstützt DataSunrise aufgrund von NLP (Natural Language Processing) die Maskierung unstrukturierter Daten für Athena. Unstrukturierte Maskierung ermöglicht es Ihnen, sensible Daten in jeder Form und in jedem Format zu maskieren. Beispielsweise kann es sich um ein Word-Dokument oder eine PDF-Datei handeln. Sensible Daten werden dabei mit Sternchen (*) maskiert.

Dynamic Masking für Athena basiert auf der Modifizierung von Abfrageergebnismengen. Das bedeutet, dass eine Datenbank eine ursprüngliche Abfrage erhält und auch die Originaldaten zurückgibt. Die Maskierung erfolgt, während die Daten durch einen DataSunrise-Proxy geleitet werden, und der Client erhält anschließend die verschleierten sensiblen Daten.