Wie man die DB-Audit-Protokollierung für MS Azure MySQL konfiguriert

Neben anderen Funktionen verfügt DataSunrise über ein dediziertes Prüfwerkzeug, die DB-Audit-Protokollierung, das auf der Nutzung der nativen Audit-Werkzeuge und -Mechanismen der Datenbank basiert. In diesem Artikel erklären wir, wie Sie DataSunrise und Ihre MS Azure MySQL-Datenbank so konfigurieren, dass die DB-Audit-Protokollierung durchgeführt wird.

Beachten Sie, dass diese Anleitung alle erforderlichen Maßnahmen beschreibt, damit die DB-Audit-Protokollierung von Anfang an funktioniert. Nehmen wir an, dass Sie weder über eine Datenbank noch über die entsprechenden Azure-Ressourcen verfügen. Um die Schritte dieser Anleitung zu befolgen, benötigen Sie lediglich DataSunrise, das auf Ihrem Rechner installiert ist, sowie Zugang zum Microsoft Azure-Portal.

Anmeldung im Microsoft Azure-Portal

Melden Sie sich zunächst im Microsoft Azure-Portal an und folgen Sie den unten stehenden Schritten. Falls Sie mit der Benutzeroberfläche von Azure nicht vertraut sind, kann es hilfreich sein, das Suchfeld oben auf dem Bildschirm („Ressourcen, Dienste und Dokumentationen durchsuchen“) zu verwenden.

Registrierung einer Azure-Anwendung

DataSunrise wird diese Anwendung verwenden, um die MySQL-Protokolldateien aus dem Blob-Container, der Ihrem Speicherkonto zugeordnet ist, herunterzuladen. Folgen Sie dem folgenden Schritt:

1. Navigieren Sie zu App-Registrierungen -> Neue Registrierung und registrieren Sie Ihre Anwendung. Beachten Sie, dass Redirect URI (optional) nicht erforderlich ist.

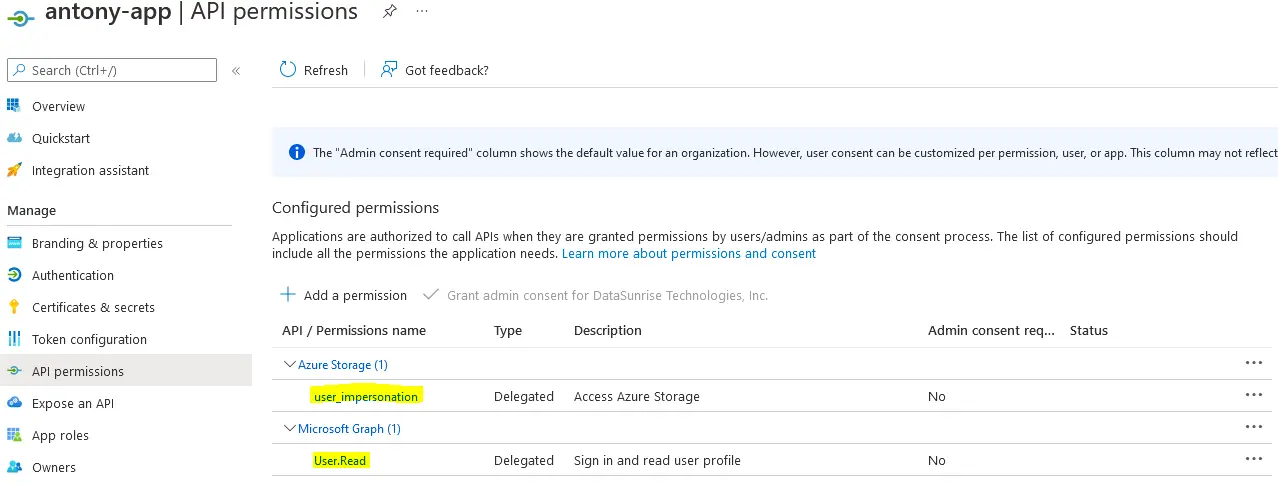

2. Gewähren Sie Ihrer Anwendung die Berechtigungen zum Zugriff auf Blob-Container.

Auf der Seite API-Berechtigungen klicken Sie auf Berechtigung hinzufügen

Im Tab Microsoft APIs wählen Sie Azure Storage und anschließend Delegierte Berechtigungen sowie user_impersonation aus:

Klicken Sie auf Berechtigungen hinzufügen, um die Änderungen zu übernehmen

3. Erstellen Sie ein Geheimnis (Secret) für Ihre Anwendung, damit Azure Ihre App identifizieren kann.

- Navigieren Sie zu Zertifikate und Geheimnisse

- Unter Client-Geheimnissen klicken Sie auf Neuen Client-Geheimnis, um ein neues Geheimnis zu erstellen. SPEICHERN SIE DEN GEHEIMSCHLÜSSEL IRGENDWO: Sie werden ihn später benötigen.

Erstellung einer Ressourcengruppe

Eine Ressourcengruppe ist erforderlich, um die mit Ihrer Datenbankumgebung verbundenen Entitäten (Ressourcen) zu enthalten.

Navigieren Sie zu Ressourcengruppen und erstellen Sie eine Ressourcengruppe.

Erstellung eines Speicherkontos

Das Speicherkonto wird Ihre MySQL-Protokolldateien enthalten. DataSunrise wird diese Protokolle von Ihrem Speicherkonto abrufen.

1. Navigieren Sie zu Speicherkonten und erstellen Sie ein Konto

2. Wählen Sie in den Einstellungen des Speicherkontos Ihre Ressourcengruppe aus und benennen Sie das Speicherkonto. Belassen Sie alle anderen Einstellungen auf den Standardwerten

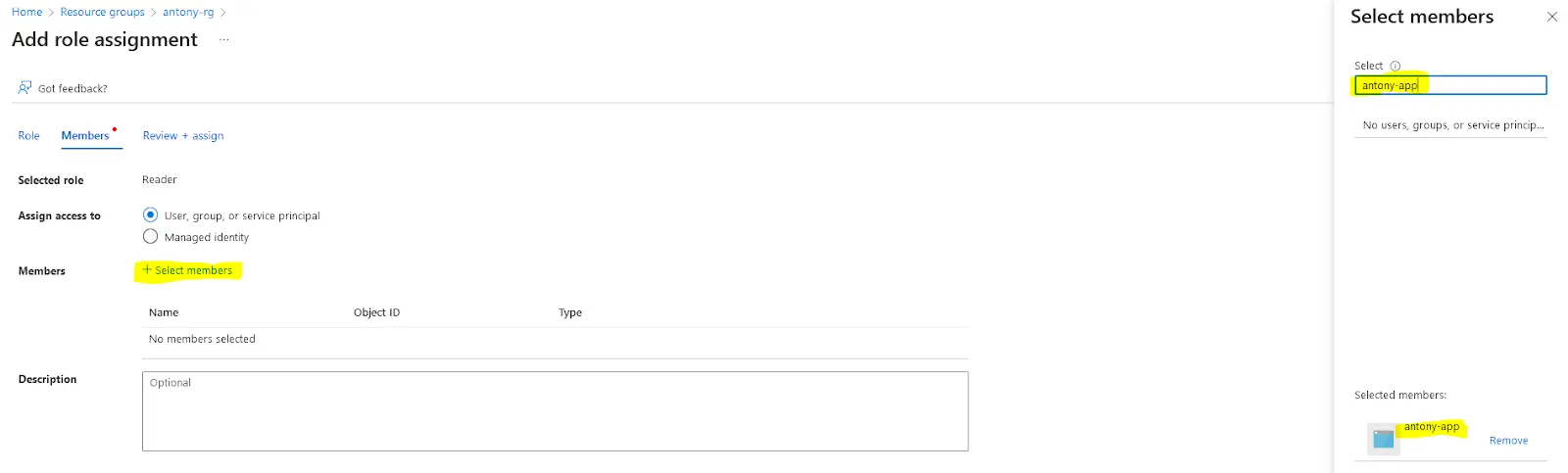

3. Navigieren Sie zu Zugriffskontrolle (IAM) und klicken Sie auf Hinzufügen -> Rollen zuweisen hinzufügen

Wählen Sie Reader: Weiter. Klicken Sie auf +Mitglieder auswählen und wählen Sie Ihre registrierte Anwendung aus. Überprüfen und zuweisen. Dies ist notwendig, damit Ihre Anwendung auf die Protokolldateien in den Blob-Containern Ihres Speicherkontos zugreifen kann:

4. Klicken Sie erneut auf Rollen zuweisen hinzufügen und wählen Sie Storage Blob Data Reader aus.

5. Klicken Sie auf +Mitglieder auswählen und wählen Sie Ihre registrierte Anwendung aus. Überprüfen und zuweisen

Erstellung eines MySQL-Datenbankservers

Erstellen Sie einen MySQL-Datenbankserver, falls Sie noch keinen besitzen. Andernfalls bearbeiten Sie die Einstellungen Ihrer Datenbank gemäß den folgenden Schritten:

1. Navigieren Sie zu Azure Database for MySQL Servers und erstellen Sie einen neuen Server: Gehen Sie zu Erstellen -> Flexibler Server -> Erstellen

2. Geben Sie alle erforderlichen Serverdetails an

3. Im Tab Netzwerk aktivieren Sie Öffentlicher Zugriff… und fügen die erforderlichen Firewall-Regeln hinzu. Schließen Sie die Bereitstellung ab.

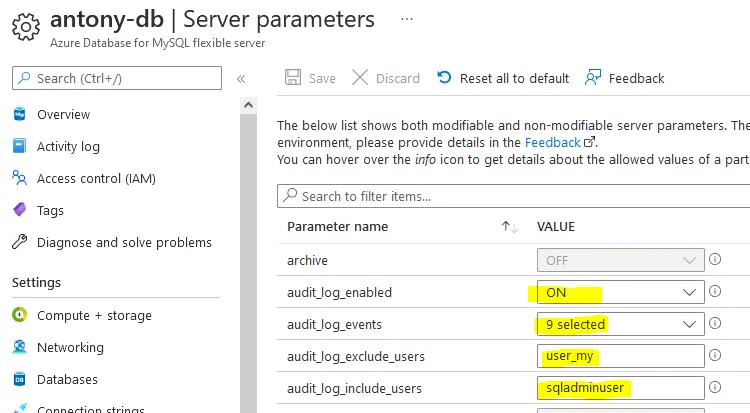

4. Navigieren Sie zu Ihrer MySQL-Datenbank -> Einstellungen -> Serverparameter und aktivieren Sie audit_log_enabled, um das native Auditing für Ihre Datenbank zu aktivieren. Wählen Sie die Ereignistypen aus, die protokolliert werden sollen, indem Sie audit_log_events konfigurieren. Fügen Sie MySQL-Benutzer, die in das Logging einbezogen oder davon ausgeschlossen werden sollen, hinzu, indem Sie audit_log_exclude_users bzw. audit_log_include_users konfigurieren.

Speichern Sie die Einstellungen.

5. Konfigurieren Sie Ihre Datenbank so, dass Protokolle in einem zugeordneten Speicherkonto gespeichert werden.

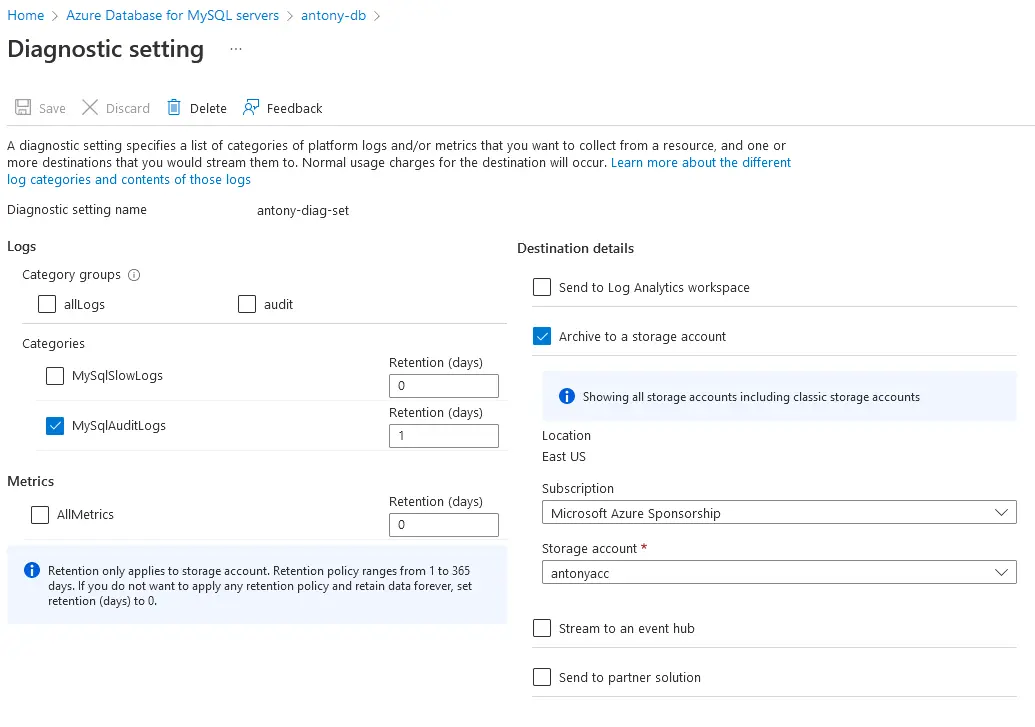

Navigieren Sie zu Überwachung -> Diagnostische Einstellungen -> Diagnostische Einstellung hinzufügen

Aktivieren Sie MySqlAuditLogs und Archiv in einem Speicherkonto und wählen Sie Ihr Speicherkonto aus:

Erstellung einer MySQL-Instanz in DataSunrise

Öffnen Sie die Webkonsole von DataSunrise und navigieren Sie zu Konfiguration -> Datenbanken, um eine MySQL-Datenbankinstanz zu erstellen (siehe Unterabschnitt „Erstellung eines Ziel-Datenbankprofils“ im Benutzerhandbuch von DataSunrise für weitere Details).

Sie müssen die folgenden Informationen angeben:

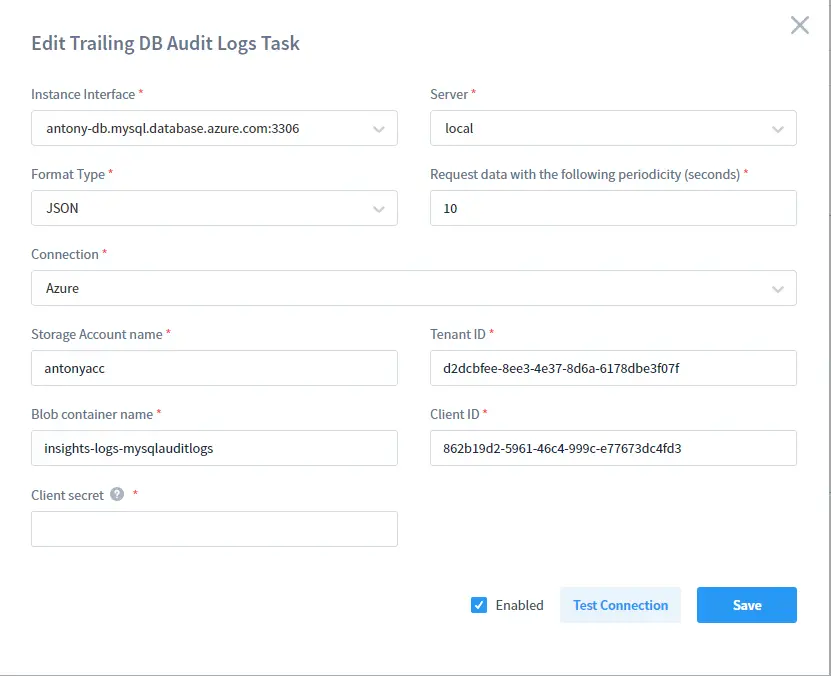

1. Wählen Sie in den Instanzeneinstellungen Trailing the DB Audit Logs aus. Füllen Sie alle erforderlichen Felder aus.

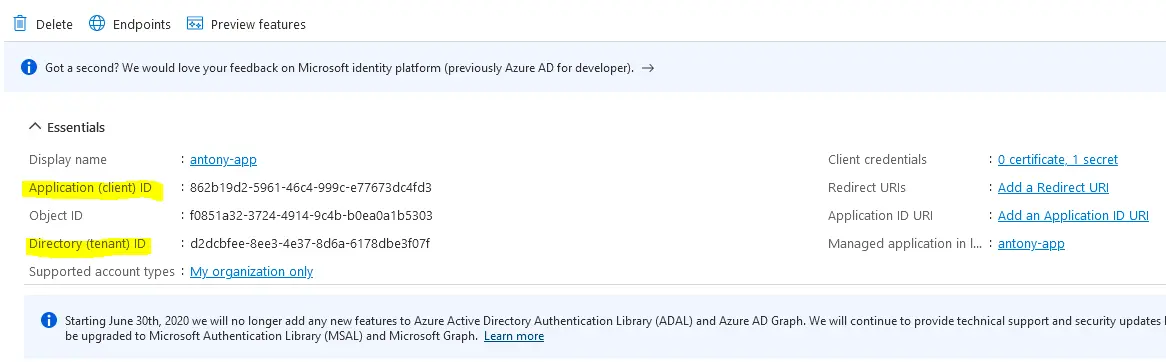

2. Kopieren Sie die ClientID und TenantID aus Ihrer Azure-Anwendung, damit DataSunrise die Anwendung zum Herunterladen Ihrer MySQL-Protokolldateien verwenden kann:

3. Geben Sie das zuvor gespeicherte Client-Geheimnis ein (siehe Schritt 3 der Registrierung einer Azure-Anwendung).

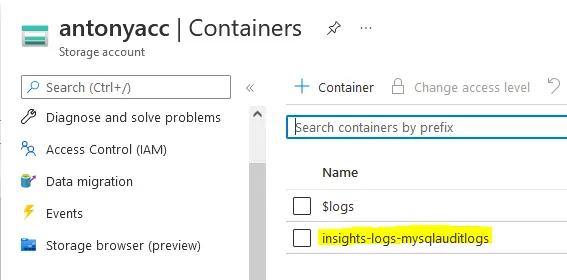

4. Geben Sie den Namen des Blob-Containers ein. Sie können den Namen Ihres Blob-Containers in Azure unter Speicherkonten -> Ihr Konto -> Container in Ihren Azure-Einstellungen finden:

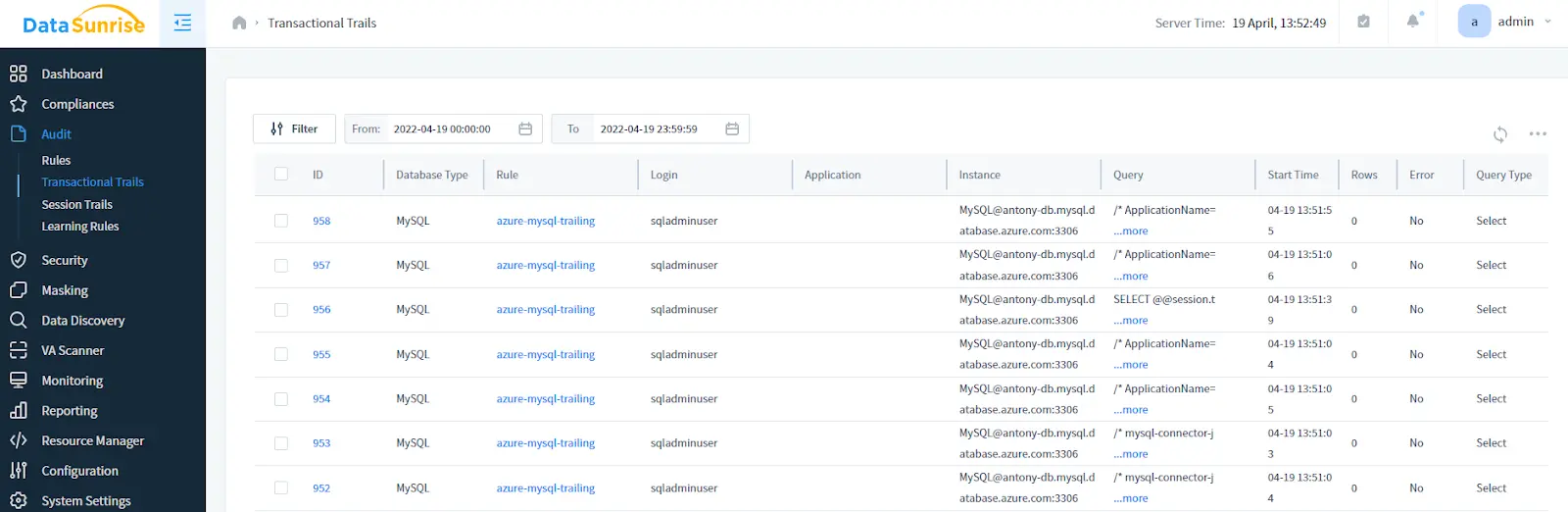

Audit-Ergebnisse

Erstellen Sie einige Audit-Regeln für Ihre MySQL-Datenbank (siehe Unterabschnitt „Erstellung einer Datenaudit-Regel“ im Benutzerhandbuch) und führen Sie einige Abfragen auf Ihrer MySQL-Datenbank aus. Navigieren Sie zu Audit -> Transaktionale Spuren, um die Audit-Ergebnisse anzuzeigen: