Was ist Datenmaskierung?

Was ist Datenmaskierung?

Um Datenmaskierung zu verstehen, ist es zunächst wichtig, das größere Umfeld zu betrachten: Angesichts der häufig in den Nachrichten auftretenden Datenpannen und strenger Datenschutzgesetze stehen Organisationen vor der Herausforderung, eine Balance zwischen der Sicherung von Informationen und deren Zugänglichkeit zu finden.

Bei der Datenmaskierung werden echte Daten absichtlich durch gefälschte, aber glaubwürdige Alternativen ersetzt. Dieser Ansatz hilft, sensible Informationen vor unbefugtem Zugriff zu schützen, während Unternehmen die Daten dennoch effektiv in Entwicklungs-, Test-, Analyse- und Drittanbietersettings verwenden können.

Um den wachsenden Datenschutzanforderungen und strengen Datenschutzvorgaben wie GDPR, HIPAA und PCI DSS gerecht zu werden, benötigen Organisationen skalierbare, richtlinienbasierte Maskierungsansätze. DataSunrise liefert umfassende statische und dynamische Maskierungslösungen unter Verwendung intelligenter Regeln, die sich automatisch an Benutzerrollen, den Kontext der Umgebung und Zugriffsanforderungen anpassen.

Effektive Maskierungsstrategien verändern den Umgang von Organisationen mit sensiblen Daten, ermöglichen eine sichere Zusammenarbeit mit externen Dienstleistern, schützen vor Insider-Bedrohungen und gewährleisten die Einhaltung von Vorschriften in komplexen, mehrschichtigen Umgebungen.

Warum Datenmaskierung in modernen Sicherheitsstrategien wichtig ist

Moderner Datenschutz geht weit über traditionelle Verschlüsselungsansätze hinaus. Datenmaskierung spielt eine entscheidende Rolle bei der Umsetzung des Prinzips der minimalen Berechtigung, sodass sensible Informationen geschützt bleiben, auch wenn autorisierte Benutzer mit eingeschränktem Datenzugriff arbeiten.

Ob unter GDPR in Europa, HIPAA im Gesundheitswesen oder PCI DSS im Finanzsektor – Organisationen müssen proaktive Datenschutzmaßnahmen nachweisen. Mit umfassenden Maskierungsrichtlinien können Teams Daten verarbeiten, analysieren und testen, ohne jemals die ursprünglichen sensiblen Werte unbefugtem Personal zugänglich zu machen.

Ohne Maskierung könnten auch gutmeinende interne Nutzer Einsicht in vertrauliche Daten erhalten, die sie nicht benötigen – was das Risiko von Datenlecks, Missbrauch oder regulatorischen Verstößen erhöht. Durch die Einführung von Maskierungsverfahren in den täglichen Arbeitsablauf reduzieren Organisationen das Risiko in Entwicklungsprozessen, Analysetools und im Austausch mit Dienstleistern erheblich, ohne dabei die Produktivität oder Datenqualität zu beeinträchtigen.

| Regelung | Klausel | Maskierungsanforderung |

|---|---|---|

| GDPR | Art. 32 | Pseudonymisierung personenbezogener Daten |

| PCI DSS 4.0 | 3.4 | PAN unlesbar machen (tokenisieren, maskieren) |

| HIPAA | §164.514(b) | 18 PHI-Kennungen anonymisieren |

| DORA | Art. 9 | Schützen von Datensätzen, die in Belastungstests verwendet werden |

Dynamische Maskierung ermöglicht den sicheren Zugriff auf laufende Produktionssysteme, während statische Maskierung bereinigte Datensätze erstellt, die ideal für Schulungsumgebungen, die Zusammenarbeit mit Dienstleistern oder Qualitätssicherungstests geeignet sind. DataSunrise vereinfacht beide Methoden durch intuitive Konfigurationsoberflächen und robuste Unterstützung für komplexe Datenbankschemata und hybride Cloud-Einsätze.

Typische Anwendungsfälle für Datenmaskierung

Organisationen setzen Datenmaskierung in verschiedenen Szenarien ein, um die Sicherheit zu gewährleisten und gleichzeitig den Geschäftsbetrieb zu ermöglichen:

- Zusammenarbeit mit Dienstleistern: Datensätze mit Drittpartnern teilen und dabei Kundengeheimnisse sowie wettbewerbsrelevante Informationen schützen

- Fehlervermeidung: Schutz vor unbeabsichtigter Offenlegung durch Bedienungsfehler, Verwaltungsfehler oder Fehlkonfigurationen

- Entwicklung und Testing: Bereitstellung realistischer Datensätze für Anwendungsprüfungen, maschinelles Lernen und Leistungsoptimierung ohne Datenschutzrisiken

- Analysen und Berichte: Datenwissenschaftlern und Analysten ermöglichen, mit produktionsähnlichen Daten zu arbeiten, während die Einhaltung von Datenschutzbestimmungen sichergestellt wird

Beispiele für maskierte Daten

Maskierungsstrategien variieren erheblich in Abhängigkeit von den Anforderungen an die Datenklassifizierung, den Benutzerberechtigungen und den spezifischen Compliance-Richtlinien. Einige Systeme verlangen eine vollständige Schwärzung, während andere eine formatbewahrende Substitution zulassen, die den Datenwert erhält. DataSunrise unterstützt beide Ansätze in strukturierten Datenbanken sowie in unstrukturierten Datenspeichern.

-- Vor der Maskierung: 4024-0071-8423-6700 -- Nach der Maskierung: XXXX-XXXX-XXXX-6700

| Maskierungsmethode | Originaldaten | Maskierte Daten |

|---|---|---|

| Kreditkartenmaskierung | 4111 1111 1111 1111 | 4111 **** **** 1111 |

| E-Mail-Maskierung | [email protected] | j***e@e*****e.com |

| URL-Maskierung | https://www.example.com/user/profile | https://www.******.com/****/****** |

| Telefonnummernmaskierung | +1 (555) 123-4567 | +1 (***) ***-4567 |

| IP-Adress-Randomisierung | 192.168.1.1 | 203.45.169.78 |

| Datum-Randomisierung mit Jahreserhaltung | 2023-05-15 | 2023-11-28 |

| Maskierung durch benutzerdefinierte Funktion | Secret123! | S****t1**! |

| Wörterbuchbasierte Substitution | John Smith, Software Engineer, New York | Ahmet Yılmaz, Data Analyst, Chicago |

Implementierungsschritte für die Datenmaskierung

Effektive Implementierungen der Datenmaskierung müssen mehrere entscheidende Anforderungen erfüllen, um sowohl die Sicherheit als auch den betrieblichen Nutzen zu gewährleisten:

- Datenentdeckung und -klassifizierung: Lokalisieren Sie sensible Felder in Ihrer gesamten Infrastruktur mithilfe von automatisierten Entdeckungstools, die PII, Finanzdaten und regulierte Informationen in Datenbanken und Anwendungen identifizieren.

- Richtlinienzuordnung und Rollendefinition: Erstellen Sie umfassende Maskierungsrichtlinien basierend auf Benutzerrollen, Datenempfindlichkeitsklassifikationen und regulatorischen Anforderungen, die spezifisch für Ihre Branche und geografische Präsenz sind.

- Regelkonfiguration und -tests: Definieren Sie granulare Maskierungsregeln auf Ebene des Schemas, der Tabelle, der Spalte oder des Datentyps, um sicherzustellen, dass die maskierten Daten die referentielle Integrität und Konsistenz der Geschäftslogik beibehalten.

- Validierung und Einsatz: Testen Sie die Maskierungsfunktionen gründlich in Staging-Umgebungen, bevor Sie in den Produktionseinsatz gehen, und stellen Sie sicher, dass die Anwendungen mit maskierten Datensätzen weiterhin korrekt funktionieren.

- Überwachung und Wartung: Implementieren Sie eine kontinuierliche Überwachung, um sicherzustellen, dass die Maskierungsrichtlinien auch bei der Weiterentwicklung von Datenstrukturen und der Einführung neuer sensibler Datentypen wirksam bleiben.

Arten der Datenmaskierung

| Algorithmus | Behält Format? | Risiko der Re-Identifikation | Optimal für |

|---|---|---|---|

| Schwärzung | Nein | Geringstes | Protokolle, Screenshots |

| Tokenisierung | Ja | Sehr niedrig* | Zahlungstoken |

| Randomisierung | Optional | Niedrig | PII-Datensätze |

| Formatbewahrende Verschlüsselung (FPE) | Ja | Sehr niedrig | Altsysteme |

*Vorausgesetzt, es gibt Tresor-basierte Detokenisierungs-Kontrollen.

Dynamische Maskierung

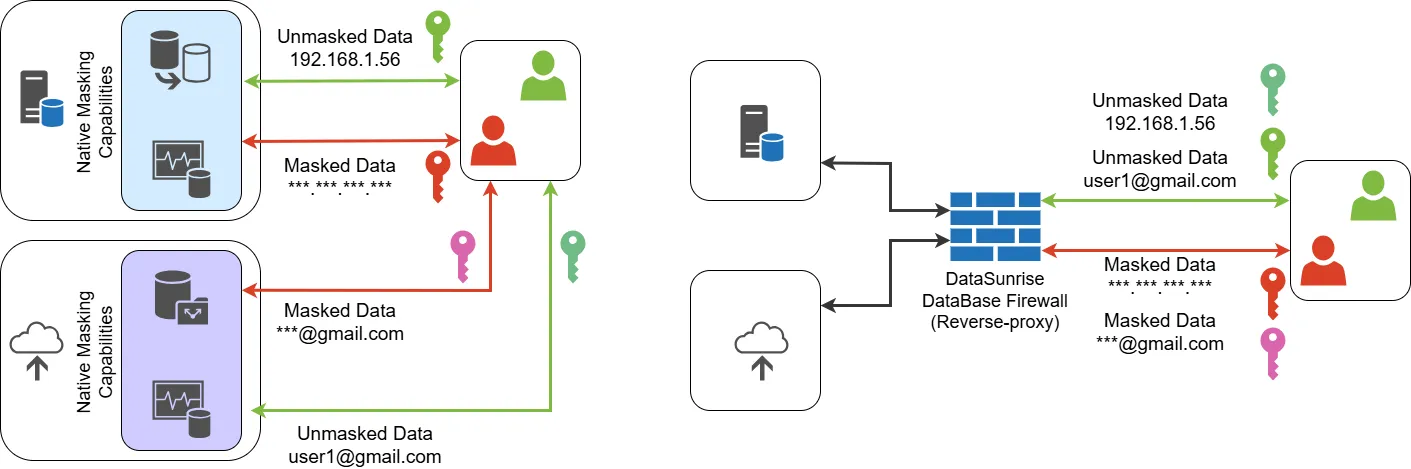

Dynamische Maskierung wendet Datenverschleierung während der Abfrageausführung an, ohne die Quelldaten dauerhaft zu verändern. Dieser Ansatz bietet ideale Echtzeit-Zugriffskontrollen in Multi-User-Produktionssystemen, in denen die Datenansicht dynamisch je nach Benutzerrolle und Zugriffskontext variieren muss.

CREATE VIEW masked_customers AS

SELECT

id,

name,

CASE

WHEN current_user = 'admin_user' THEN credit_card

ELSE regexp_replace(credit_card, '^\d{4}-\d{4}-\d{4}-(\d{4})$', 'XXXX-XXXX-XXXX-\1')

END AS credit_card

FROM customers;

Statische Maskierung

Statische Maskierung erstellt dauerhaft bereinigte Kopien von Produktionsdatenbanken, was einen sicheren Datenaustausch und eine Verteilung ohne Datenschutzbedenken ermöglicht. Diese maskierten Datensätze können sicher exportiert, mit externen Partnern geteilt oder für langfristige Analyseprojekte verwendet werden, ohne gegen Datenschutzvorschriften zu verstoßen. Dieser Ansatz ist besonders wertvoll für die Einhaltung von ISO 27001 und für die Vorbereitung auf behördliche Audits.

In-Place-Maskierung

Die In-Place-Maskierung transformiert Daten direkt in bestehenden Nicht-Produktionsdatenbanken, insbesondere während Vorabtests oder der Einrichtung von Sandbox-Umgebungen. Dieser Ansatz eliminiert die Notwendigkeit einer doppelten Speicherinfrastruktur, während gleichzeitig sichergestellt wird, dass Entwicklungsteams mit realistischen, aber geschützten Datensätzen arbeiten.

Wesentliche Anforderungen an die Maskierung

Effektive Implementierungen der Datenmaskierung müssen mehrere entscheidende Anforderungen erfüllen, um sowohl die Sicherheit als auch den betrieblichen Nutzen zu gewährleisten:

- Realistische Datenerhaltung: Maskierte Werte müssen funktional gültig und statistisch realistisch bleiben, um sicherzustellen, dass Anwendungen und Analyseprozesse weiterhin korrekt funktionieren.

- Unumkehrbare Transformation: Die Re-Identifikation der ursprünglichen Werte sollte mathematisch unwahrscheinlich sein, um eine unbefugte Rekonstruktion der Daten durch Musteranalyse oder Reverse Engineering zu verhindern.

- Konsequentes Verhalten: Die Maskierungslogik muss vorhersagbare, wiederholbare Ergebnisse in verschiedenen Umgebungen und Zeiträumen liefern, um die Datenintegrität und Funktionalität der Anwendungen zu gewährleisten.

- Leistungsoptimierung: Die Maskierungsprozesse sollten die Auswirkungen auf die Systemleistung und die Abfrageantwortzeiten minimieren, insbesondere in produktionsintensiven Umgebungen.

Geschäftliche Auswirkungen der Datenmaskierung

- Reduzierte Angriffsfläche: Bis zu 60 % weniger sensible Felder, die für unbefugte Benutzer sichtbar sind

- Compliance-Effizienz: Audit-Nachweise werden in Stunden statt Wochen erstellt

- Betriebsgeschwindigkeit: QA- und Testzyklen beschleunigen sich um ca. 30 % mit sicheren, produktionsähnlichen Datensätzen

- Geringeres rechtliches Risiko: Direkte Übereinstimmung mit den Klauseln von GDPR, HIPAA, PCI DSS

Branchenanwendungen

- Finanzen: Maskierung von PANs und PII für PCI DSS- und SOX-Berichte

- Gesundheitswesen: Anonymisierung von PHI, um die HIPAA-Datenschutzbestimmungen zu erfüllen

- SaaS & Cloud: Mandantenfähige Maskierung, um die GDPR-konforme Datentrennung zu gewährleisten

- Einzelhandel: Schutz der Kundendaten in Analysepipelines, ohne dabei an Erkenntnis zu verlieren

Native Datenmaskierungssnippets über verschiedene Plattformen

Die meisten Datenbanken bieten nur eine eingeschränkte native Maskierungsunterstützung, was oft benutzerdefinierten Code oder Erweiterungen erfordert. Nachfolgend finden Sie Beispiele aus SQL Server und Oracle:

SQL Server: Eingebaute dynamische Maskierung

-- Maskiere Kreditkarten-Spalte mit teilweiser Sichtbarkeit

CREATE TABLE Customers (

Id INT IDENTITY PRIMARY KEY,

FullName NVARCHAR(100),

CreditCard VARCHAR(19) MASKED WITH (FUNCTION = 'partial(0,"XXXX-XXXX-XXXX-",4)')

);

-- Ergebnis: 4111-2222-3333-4444 → XXXX-XXXX-XXXX-4444

Oracle: Virtual Private Database (VPD)-Richtlinie

BEGIN

DBMS_RLS.ADD_POLICY(

object_schema => 'HR',

object_name => 'EMPLOYEES',

policy_name => 'mask_ssn_policy',

function_schema => 'SEC_ADMIN',

policy_function => 'mask_ssn_fn',

statement_types => 'SELECT'

);

END;

/

Beide Beispiele demonstrieren plattformnative Maskierung, bieten jedoch nicht die Flexibilität, rollenbasierte Regeln gleichzeitig über mehrere Datenbanken hinweg anzuwenden.

Maskierung im Compliance-Kontext

Verschiedene Vorschriften definieren Maskierung entweder als Pseudonymisierung, Anonymisierung oder Datenminimierung. Eine typische Anforderung ist die Gewährleistung einer unumkehrbaren Transformation bei gleichzeitiger Erhaltung der Nutzbarkeit. Nachfolgend finden Sie eine schnelle Compliance-Zuordnung:

| Rahmenwerk | Maskierungsziel | Native Lücke |

|---|---|---|

| GDPR | Personenbezogene Daten pseudonymisieren | Keine konsistente rollenbasierte Maskierung |

| HIPAA | PHI-Kennungen de-identifizieren | Keine feldspezifische Richtlinienumsetzung |

| PCI DSS | Maskiere PAN außer BIN & letzten 4 | Plattformabhängig, nicht vereinheitlicht |

Native Maskierung erfüllt grundlegende Klauseln, aber einheitliche Plattformen wie DataSunrise bieten von Haus aus länderübergreifende Compliance-Abdeckung.

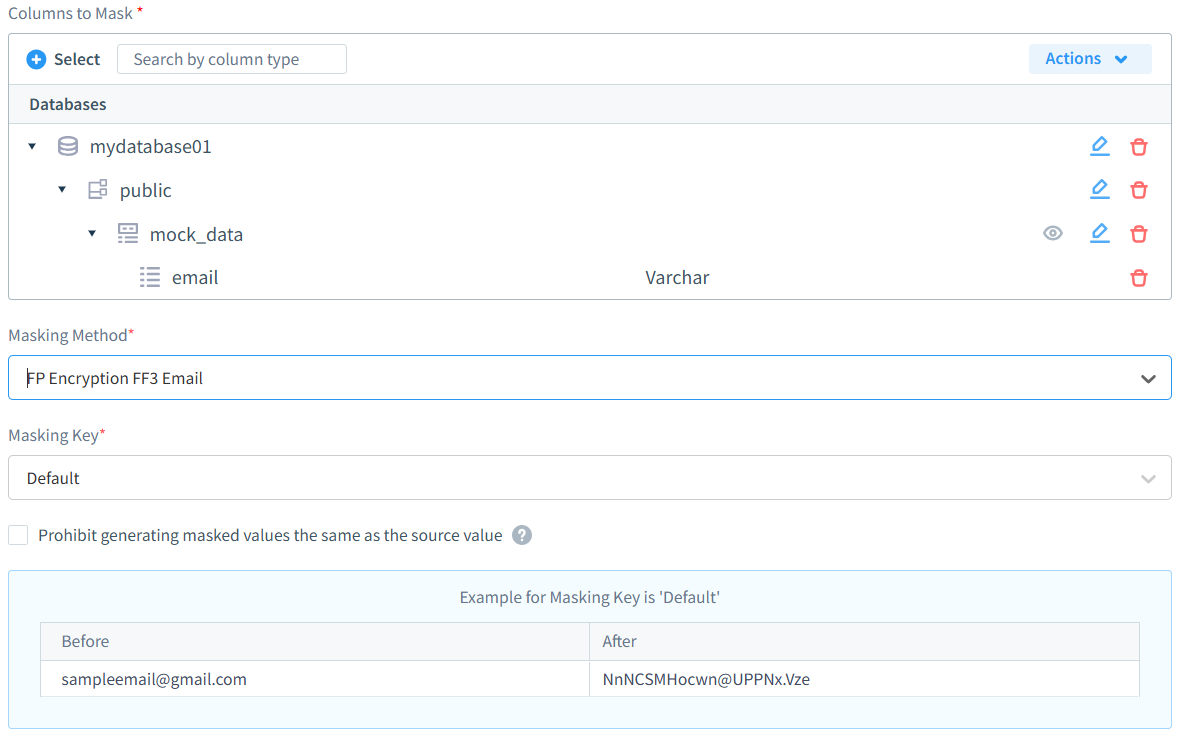

Datenmaskierung mit DataSunrise

DataSunrise bietet Maskierungsfunktionen auf Unternehmensniveau, die für moderne Datenschutzanforderungen entwickelt wurden:

- Flexible Maskierungsmodi: Umfassende Unterstützung für dynamische Maskierung in Echtzeit und statische, offline Maskierungstechniken, die es Organisationen ermöglichen, optimale Ansätze für unterschiedliche Anwendungsfälle zu wählen.

- Intelligente Zugriffskontrollen: Rollenbasierte Maskierungsrichtlinien und formatbeibehaltende Algorithmen, die den Nutzwert der Daten erhalten und gleichzeitig strenge Datenschutzmaßnahmen erzwingen.

- Unternehmensintegrationen: Nahtlose Integration in bestehende IAM-Systeme, SIEM-Plattformen und Richtlinienumsetzungs-Engines, um Sicherheitsoperationen und Compliance-Berichte zu optimieren.

- Compliance-Automatisierung: Integrierte Audit-Protokollierung und Reporting-Funktionen, die speziell für die Anforderungen von GDPR, PCI DSS, HIPAA und SOX entwickelt wurden.

- Skalierbare Architektur: Unterstützung für cloud-native, hybride und legacy Datenbankumgebungen mit minimaler Auswirkung auf die Leistung und hoher Verfügbarkeit.

Skalierung der Datenmaskierung in komplexen Umgebungen

Mit der Weiterentwicklung von Architekturen muss die Datenmaskierung über hybride Clouds, verteilte Microservices und gemischte Workloads hinweg skaliert werden. Organisationen haben oft Schwierigkeiten, eine konsistente Maskierungslogik über relationale Datenbanken, NoSQL-Datenbanken und sogar unstrukturierte Speicher wie Objektspeicher oder Protokolle hinweg aufrechtzuerhalten.

- Plattformübergreifende Richtliniendurchsetzung: Anwenden von Maskierungsregeln einheitlich über PostgreSQL, Oracle, SQL Server, MongoDB und Amazon S3, um konsistentes Verhalten und die Einhaltung von Vorschriften unabhängig von der Backend-Technologie sicherzustellen.

- Unterstützung unstrukturierter und halbstrukturierter Daten: Maskieren sensibler Werte, die in JSON, XML, Protokolldateien und nutzergenerierten Inhalten eingebettet sind, mittels regex-basierter oder wörterbuchbasierter Regeln.

- CI/CD-Maskierungsautomatisierung: Integrieren Sie Maskierungsvalidierungen in DevOps-Pipelines, indem Sie DataSunrise-Maskierungsregeln in Vorab-Bereitstellungsprozesse einbinden. So wird verhindert, dass unmaskierte sensible Felder in Staging- oder Testumgebungen gelangen.

- Validierungs- und QA-Frameworks: Führen Sie automatisierte Plausibilitätsprüfungen durch, um sicherzustellen, dass Maskierungsregeln nachgelagerte Analysen, Reporting-Dashboards oder Anwendungslogik nicht beeinträchtigen.

- Versionierung und Rollback der Richtlinien: Pflegen Sie versionierte Maskierungsrichtlinien, die ohne Ausfallzeit zurückgesetzt oder aktualisiert werden können – unerlässlich für agile Umgebungen und die Anpassung an regulatorische Änderungen.

Mit diesen Fähigkeiten entwickelt sich die Datenmaskierung von einer isolierten Kontrolle zu einer dynamischen, zentralen Datenschutzeinheit. Anstatt sich auf ad hoc Skripte oder isolierte Sicherheitspatches zu verlassen, erhalten Teams eine einheitliche Durchsetzungs-Engine, die sich an jede Umgebung anpassen kann – cloud-native, legacy oder beides.

Datenmaskierung FAQ

Was ist der Zweck der Datenmaskierung?

Die Datenmaskierung ersetzt sensible Werte durch realistische Ersatzwerte, um unbefugten Zugriff zu verhindern. Sie ermöglicht die sichere Nutzung von Datensätzen in Tests, Analysen und der Zusammenarbeit mit Dienstleistern, ohne dass die Originalinformationen preisgegeben werden.

Wie unterscheidet sich die Datenmaskierung von der Tokenisierung?

Während die Maskierung nicht umkehrbare Ersatzwerte für den Datenschutz und die Compliance erstellt, ersetzt die Tokenisierung Werte durch Tokens, die in einem Tresor gespeichert werden. Die Tokenisierung ermöglicht eine reversible Wiederherstellung und ist somit ideal für Zahlungsabwicklungen unter PCI DSS.

Welche Compliance-Rahmenwerke erfordern die Datenmaskierung?

Rahmenwerke wie GDPR (Pseudonymisierung), HIPAA (Anonymisierung) und PCI DSS (Maskierung von Kartendaten) fordern ausdrücklich die Maskierung oder gleichwertige Maßnahmen zum Schutz sensibler Felder.

Wann sollte dynamische bzw. statische Maskierung eingesetzt werden?

- Dynamische Maskierung: Echtzeitverschleierung während der Abfrageausführung; ideal für Produktionsdatenbanken mit rollenbasiertem Zugriff.

- Statische Maskierung: Erstellt bereinigte Datenbankkopien; am besten geeignet für Entwicklung, Tests und Zusammenarbeit mit Dienstleistern.

Was sind wesentliche Anforderungen für eine effektive Maskierung?

- Realistische Formate und Geschäftslogik beibehalten.

- Sicherstellen, dass Transformationen unumkehrbar sind.

- Konsistente, wiederholbare Regeln in verschiedenen Umgebungen anwenden.

- Geringe Latenz in Produktionssystemen aufrechterhalten.

Welche Tools vereinfachen die unternehmensweite Datenmaskierung?

DataSunrise bietet zentralisierte statische und dynamische Maskierung mit rollenbasierten Richtlinien, automatisierter Generierung von Compliance-Berichten und Integration in DevOps-Pipelines – und ersetzt so ad hoc Skripte und isolierte Lösungen.

Fazit

Mit dem raschen Wachstum an Daten und immer komplexeren Zugriffsanforderungen ist die Datenmaskierung zu einer Notwendigkeit geworden. Sie sichert sensible Informationen, während sie sichere Analysen, die Zusammenarbeit mit Partnern sowie Tests und Entwicklungen ermöglicht – ohne Geschäftsprozesse zu unterbrechen.

DataSunrise optimiert die Maskierung auf Unternehmensniveau für Cloud-, Hybrid- und On-Premise-Datenbanken. Von der Datenentdeckung bis zur Richtliniendurchsetzung und Compliance-Berichterstattung gewährleistet es einen starken Schutz bei minimalen Auswirkungen – sodass Teams sicher und produktiv arbeiten können.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen