Amazon S3-Daten-Audit-Trail

In modernen Cloud-Umgebungen enthält Amazon S3 häufig sensible Datensätze – von behördlichen Dokumenten über Machine-Learning-Modelle, personenbezogene Daten (PII) bis hin zu Gesundheitsakten. Das Erfassen eines strukturierten und angereicherten Audit-Trails der Aktivitäten auf Objektebene ist nicht nur für die Einhaltung von Vorschriften, sondern auch für proaktive Datensicherheit unerlässlich. Weitere Hinweise zum Umgang mit sensiblen Daten finden Sie in unserer Übersicht zu PII-Daten.

Dieser Artikel untersucht Architektur-Patterns, native AWS-Funktionalitäten und Mehrwertfunktionen von DataSunrise, die Protokolle in strategische Erkenntnisse umwandeln. Ergänzend empfehlen wir den Artikel über Datensicherheit und Schutzmaßnahmen in verteilten Umgebungen.

Nativer Amazon S3-Daten-Audit-Trail: Grundlagen und Einschränkungen

AWS bietet mehrere integrierte Optionen zur Aufzeichnung von S3-Aktivitäten:

- CloudTrail-Datenereignisse erfassen detaillierte Operationen wie

GetObject,PutObject,DeleteObject, ACL-Änderungen und Tagging. Die Protokollierung auf Objektebene muss für jeden Bucket aktiviert werden und verursacht zusätzliche Kosten. - Server-Zugriffsprotokolle zeichnen Metadaten auf Anforderungsebene (HTTP-Code, übertragene Bytes, Operationstyp) auf und müssen geparst werden, um Struktur zu extrahieren.

- Storage Lens und S3 Inventory bieten unternehmensweite Kennzahlen und Konfigurations-Snapshots – nützlich für Compliance-Prüfungen, jedoch nicht ausreichend für die forensische Aufarbeitung von Zugriffsevents.

Native Tools fehlen reichhaltiger Kontext zu Inhalten, dynamische Maskierung, Anomalieerkennung oder zentralisierte Audits über mehrere Konten hinweg. Diese Funktionen lassen sich mit statischer Maskierung und regelbasierter Auditierung in DataSunrise erweitern.

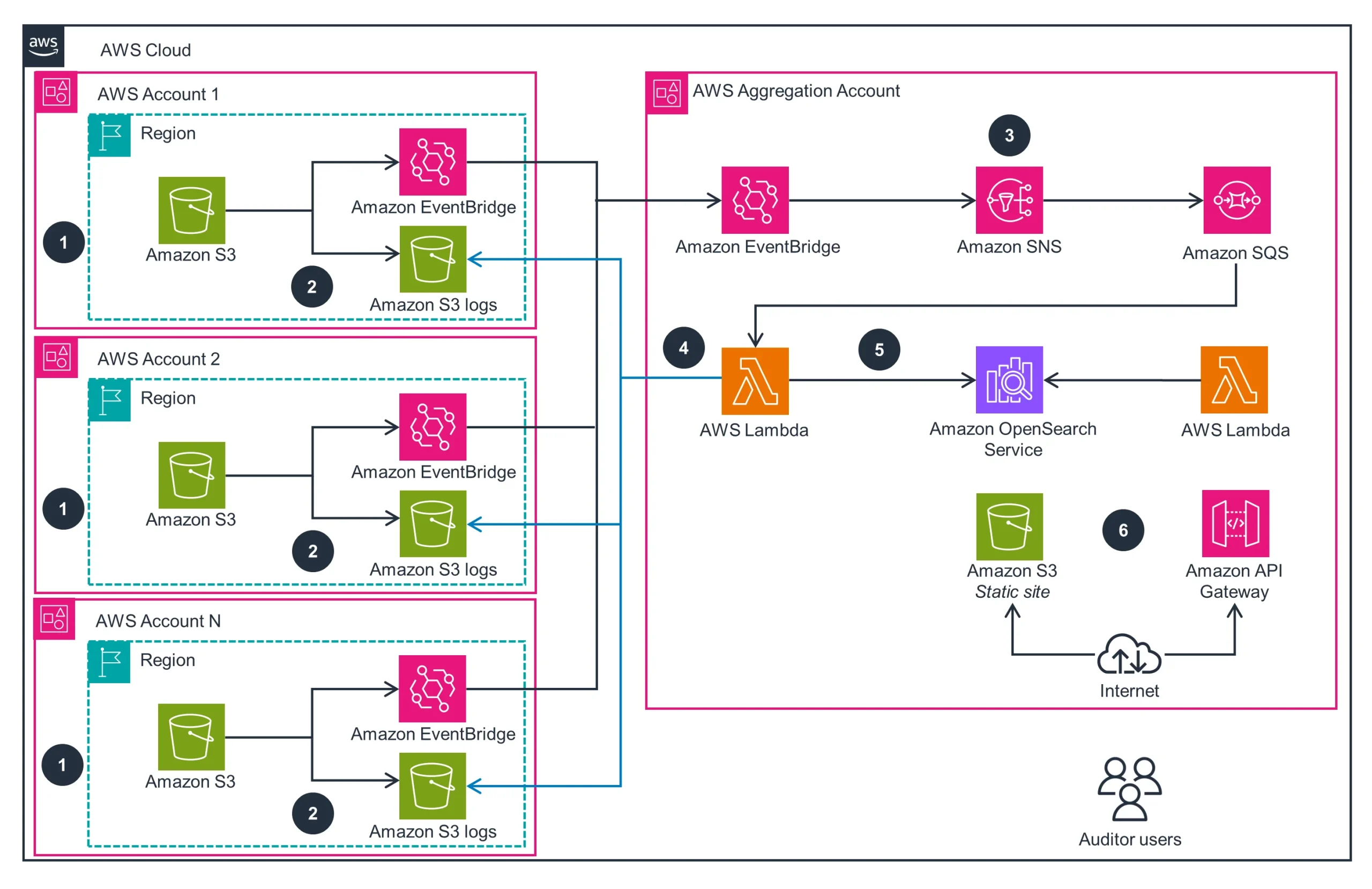

AWS-Architekturpattern: Zentrale Aktivitäts-Historie

Eine bewährte Architektur für die S3-Audit-Sichtbarkeit im Unternehmensmaßstab basiert auf einem zentralen Aggregationsmuster:

- Aktivieren Sie CloudTrail-Datenereignisse in jedem AWS-Konto.

- Leiten Sie Ereignisse über EventBridge in ein zentrales Aggregationskonto weiter.

- Puffern Sie Nachrichten mit SNS → SQS, die in Lambda verarbeitet werden.

- Verwenden Sie Lambda, um HEAD-Metadaten und Tag-Klassifizierungen hinzuzufügen.

- Indexieren Sie angereicherte Daten im Amazon OpenSearch Service.

- Bieten Sie eine Benutzeroberfläche über S3-Static-Hosting oder Kibana für interaktive Suchen an.

Diese Grundlage unterstützt Abfragen wie „alle GETs von GDPR-getaggten Schlüsseln in EU-West-1 in den letzten 7 Tagen.“ Ergänzend dazu können Sie Datenaktivitätsverläufe analysieren und verdächtiges Verhalten mit User Behavior Analytics korrelieren.

Plattformanreicherung: Warum DataSunrise den Audit-Wert verstärkt

DataSunrise übernimmt die oben beschriebene Architektur und erweitert sie durch intelligente Automatisierung, kontextbezogene Einblicke und integrierte Compliance-Unterstützung.

- Erkennung sensibler Daten: Durchsucht S3-Objekte nach PII, PHI, PCI mithilfe von OCR und NLP-basierter Erkennung, um Dateien dynamisch zu klassifizieren.

- Dynamische Datenmaskierung: Erzwingen Sie Maskierungsregeln basierend auf Benutzerrollen, IP-Bereichen oder zeitlichen Kontexten.

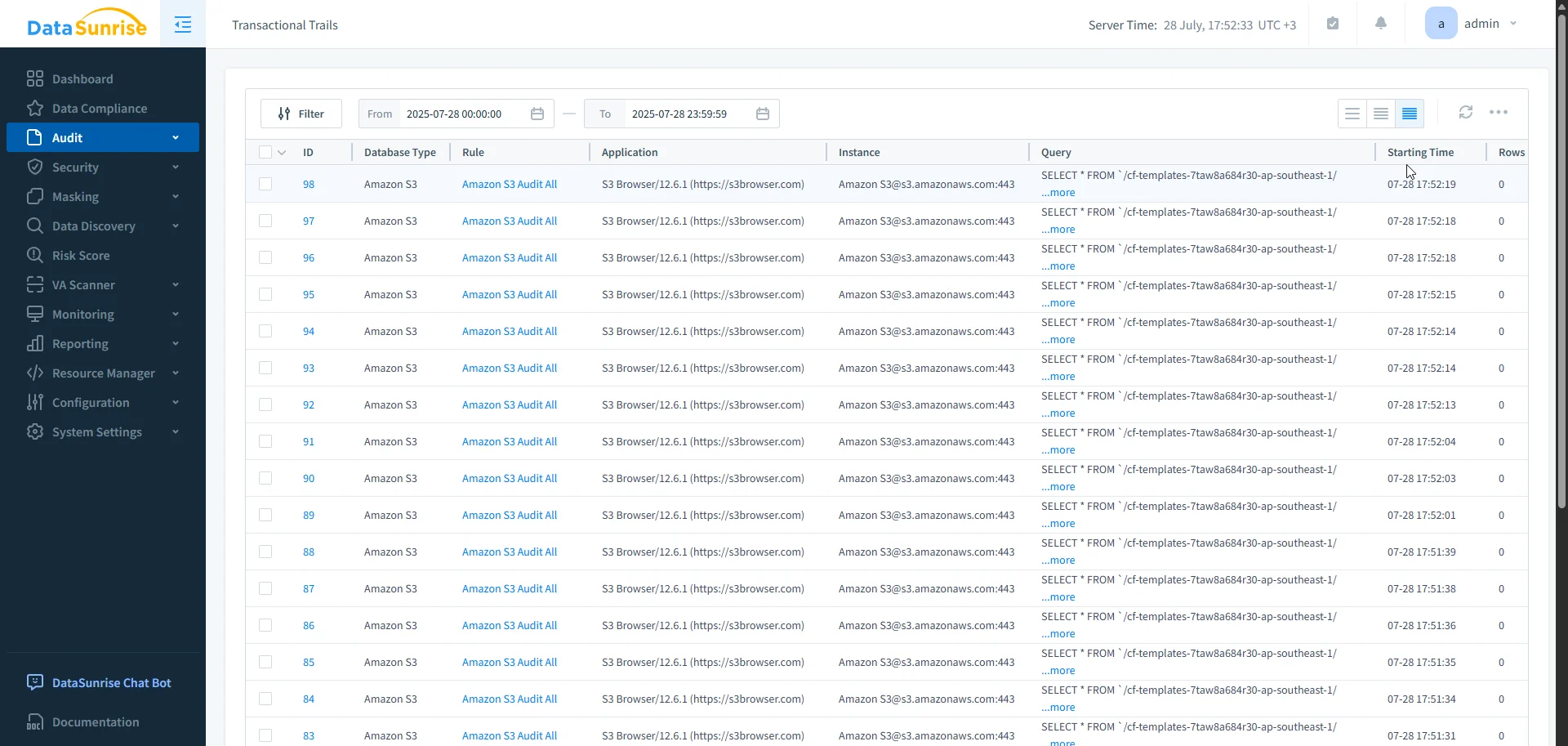

- Granulare Audit-Regeln: Konfigurieren Sie fein abgestimmte Audit-Richtlinien, die automatisch protokollieren oder blockieren, basierend auf Objekttyp, Tag und Benutzerverhalten.

- Benutzerverhaltensanalyse: Überwachen Sie Zugriffsmuster, um Anomalien und Bedrohungen in Echtzeit zu erkennen.

- Compliance-Automatisierung: Vorgefertigte Vorlagen und Berichtswerkzeuge für GDPR, HIPAA, PCI DSS und SOX.

- SIEM- & Benachrichtigungsintegration: Übermitteln Sie Alarme an Slack, Microsoft Teams, E-Mail oder direkt in Ihre SIEM-Pipeline.

Beispielarchitektur mit Anreicherungsschicht

Diese Architektur nutzt DataSunrise als intelligente Anreicherungsschicht über AWS-nativen Protokollen:

- Datenereignisse fließen in Aggregationspipelines

- HEAD-Metadaten und Inhaltsklassifizierungen werden automatisch angewendet

- Risikobewertung und Maskierung erfolgen in Echtzeit

- Ereignisse werden in OpenSearch oder in einer langfristigen Audit-Speicherung indexiert

- Berichte und Dashboards werden live für Prüfer und DevSecOps erstellt

Strategische Ergebnisse

| Ziel | Native AWS-Vorgehensweise | Mit DataSunrise |

|---|---|---|

| Sichtbarkeit sensibler Daten | Keine | Automatisierte Erkennung und Kennzeichnung |

| Zugriffsmaskierung | Manuelle Schwärzung | Rollen-/IP-/zeitbasierte Echtzeitmaskierung |

| Regelbasierte Filterung | Benutzerdefinierte Lambda-Logik | Konfigurierbare Audit-Regeln über die Benutzeroberfläche |

| Alarmierung bei risikoreichem Verhalten | Benutzerdefiniertes SIEM oder Skripte | Integrierte Anomalieerkennung und Alarm-Pipelines |

| Compliance-Berichterstattung | Athena + manuelle Berichtserstellung | One-Click-Vorlagen für Prüfer und Führungskräfte |

| Plattformübergreifende Korrelation | Getrennte Protokollierung pro Service | Vereinheitlichte S3 + Athena + RDS + MongoDB-Audits |

Erste Schritte mit dem Amazon S3-Daten-Audit-Trail in DataSunrise

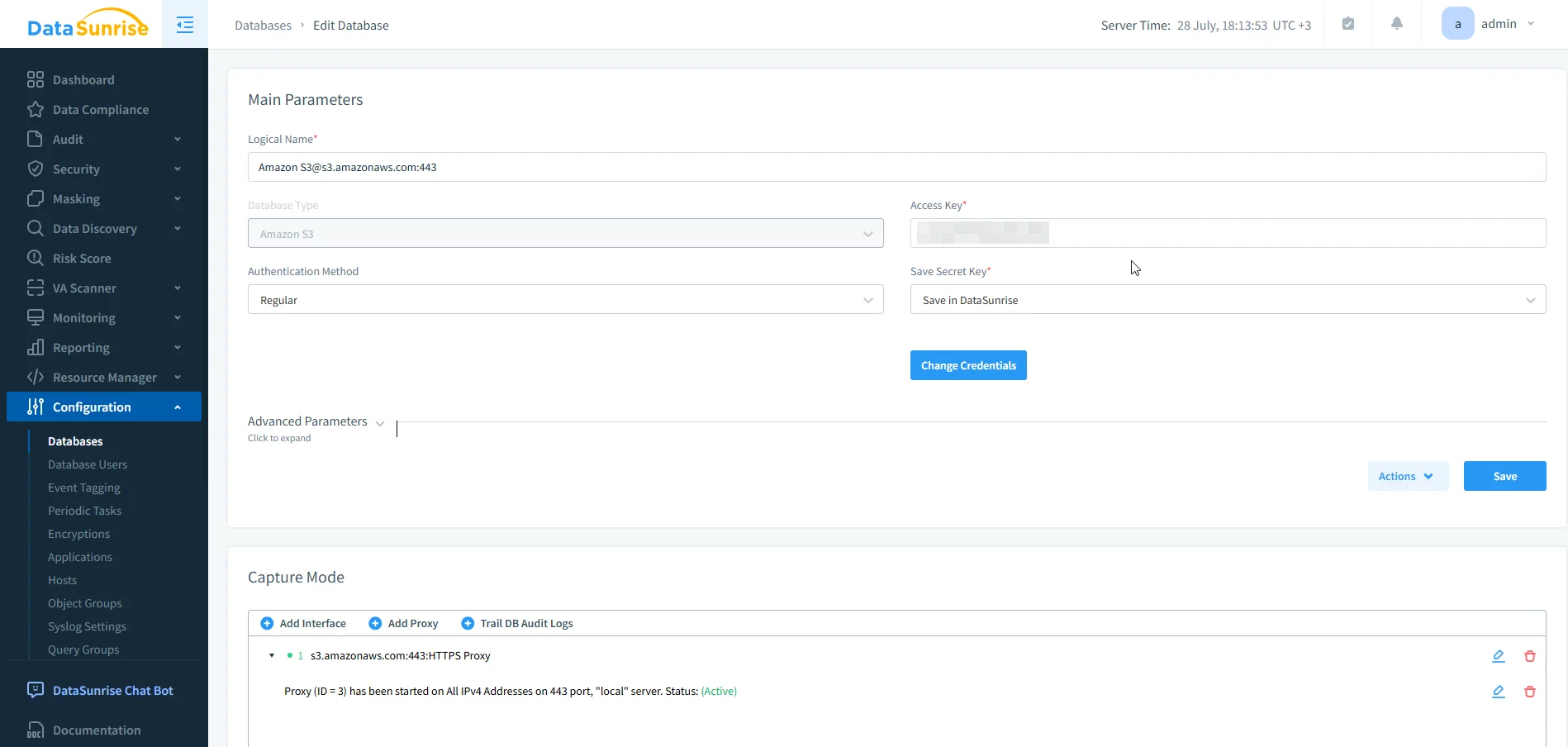

Um einen von DataSunrise unterstützten S3-Audit-Trail schnell bereitzustellen:

- Verbinden Sie Ihre S3-Umgebung mit DataSunrise (Proxy- oder CloudTrail-Modus)

- Definieren Sie Audit-Regeln für Zugriffstypen, Objekt-Tags oder Sensitivitätsstufen

- Aktivieren Sie Echtzeitmaskierung und Alarmregeln

- Integrieren Sie sich mit Dashboards, SIEM oder Slack-Benachrichtigungen

Fazit

Mit AWS-nativen Diensten erstellte Amazon S3-Daten-Audit-Trails bieten rohe Zugriffssichtbarkeit – doch DataSunrise ermöglicht Einsichten auf Inhaltsebene, risikobewusste Durchsetzung und prüfungsbereite Berichterstattung.

Durch die Kombination von Automatisierung mit tiefgehenden Audit-Fähigkeiten eröffnen Sie skalierbare Governance und verkürzen die Erkennungszeit.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen