Wie man MongoDB auditiert

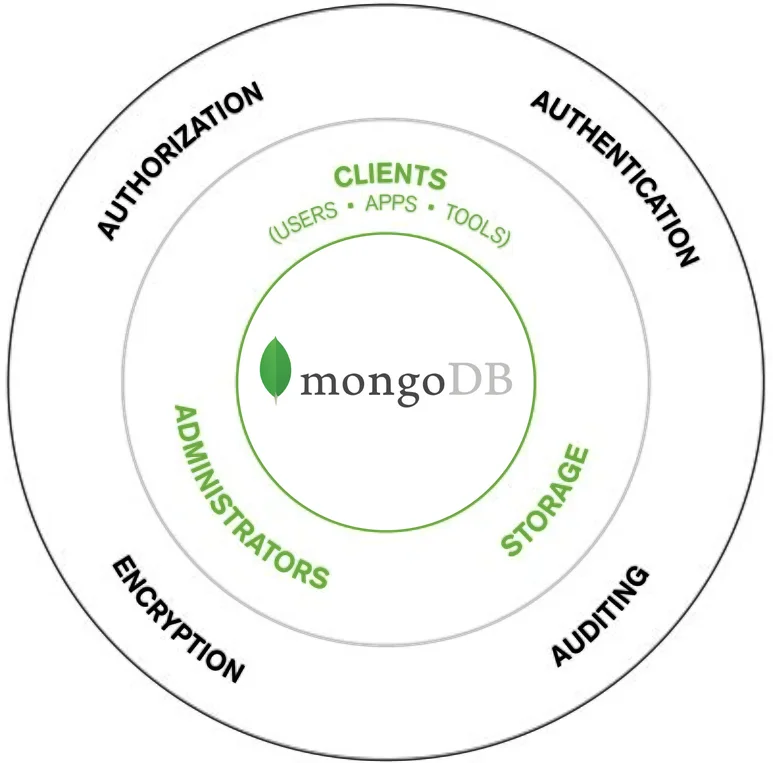

Die Überwachung (Auditing) von MongoDB ist essenziell für Organisationen, die mit sensiblen oder regulierten Daten umgehen. Sie ermöglicht das Nachverfolgen von Benutzeraktionen, das Erkennen von Anomalien und die Einhaltung von Standards wie DSGVO und HIPAA. Dieser Leitfaden behandelt die native Audit-Konfiguration von MongoDB – verfügbar in der MongoDB Enterprise Edition – und Verbesserungen mit DataSunrise, zusammen mit Strategien für Echtzeitüberwachung, dynamisches Maskieren, Erkennung und Compliance.

Warum Auditing wichtig ist

Audit-Logs sind das forensische Rückgrat der Datenbanksicherheit. Sie zeichnen auf, wer was, wann und wie zugegriffen hat. Diese Informationen helfen bei Untersuchungen, bestätigen die Einhaltung von Datenschutzvorschriften und unterstützen die betriebliche Transparenz. Ohne Auditing könnten böswillige Aktionen unentdeckt bleiben, bis erheblicher Schaden angerichtet wurde. Dies ist insbesondere in Branchen wie Finanzen, Gesundheitswesen und Regierung wichtig, wo Sicherheitsverletzungen zu regulatorischen Strafen, Reputationsverlust und Betriebsstörungen führen können.

Native MongoDB Audit-Konfiguration (Enterprise)

Das native Auditing-System von MongoDB ist nur in MongoDB Enterprise und MongoDB Atlas verfügbar. Es erfasst Datenbankereignisse mithilfe flexibler Filter. Um das Auditing zu aktivieren, bearbeiten Sie mongod.conf mit dem gewünschten Log-Ziel, Ausgabeformat und Ereignisfiltern:

auditLog:

destination: file

format: BSON

path: /var/log/mongodb/auditLog.bson

filter: '{ atype: { $in: ["createCollection", "update", "insert", "remove"] } }'

Starten Sie MongoDB mit:

mongod --config /etc/mongod.conf

Konvertieren Sie BSON-Logs in JSON zur Analyse:

bsondump /var/log/mongodb/auditLog.bson > auditLog.json

Konfigurationsbeispiele

Beginnen Sie mit Kommandozeilen-Flags:

mongod \

--auditDestination file \

--auditFormat BSON \

--auditPath /var/log/mongodb/auditLog.bson \

--auditFilter '{ atype: { $in: ["insert","update","remove"] } }' \

--config /etc/mongod.conf

Senden Sie Audit-Ereignisse an syslog:

auditLog:

destination: syslog

format: JSON

systemLog:

destination: syslog

verbosity: 0

Filtern nach Namensraum:

auditLog:

destination: file

format: JSON

path: /var/log/mongodb/audit.json

filter: '{ "param.ns": { $regex: "^sales\\." }, atype: { $in: ["insert","update","remove"] } }'

Filtern von Administratoraktionen für einen Benutzer:

auditLog:

destination: file

format: JSON

path: /var/log/mongodb/audit-admin.json

filter: '{ "users.user": "admin", atype: { $in: ["createUser","updateUser","grantRolesToUser","dropUser","authCheck"] } }'

Beispiel für ein Atlas/Enterprise-Ereignis:

{

"atype": "createUser",

"ts": { "$date": "2025-08-15T11:04:12.901Z" },

"local": { "ip": "127.0.0.1", "port": 27017 },

"remote": { "ip": "192.0.2.15", "port": 56024 },

"users": [{ "user": "admin", "db": "admin" }],

"param": { "db": "sales", "user": "reporter", "roles": [{ "role": "read", "db": "sales" }] },

"result": 0

}

Fortgeschrittenes Filtern ermöglicht das gezielte Erfassen bestimmter Benutzer, Rollen oder Operationen. Für Laufzeitkonfiguration:

db.adminCommand({

setParameter: 1,

auditAuthorizationSuccess: true

})

Siehe die MongoDB Audit-Log-Dokumentation und den Percona Audit Logging Guide.

Echtzeitüberwachung

Das native Auditing dient oft der Nachbetrachtung nach einem Vorfall. Kombinieren Sie es mit dem Database Activity Monitoring, um verdächtige Aktionen sofort zu erkennen, riskante Abfragen zu blockieren und Benachrichtigungen über integrierte Kanäle zu senden.

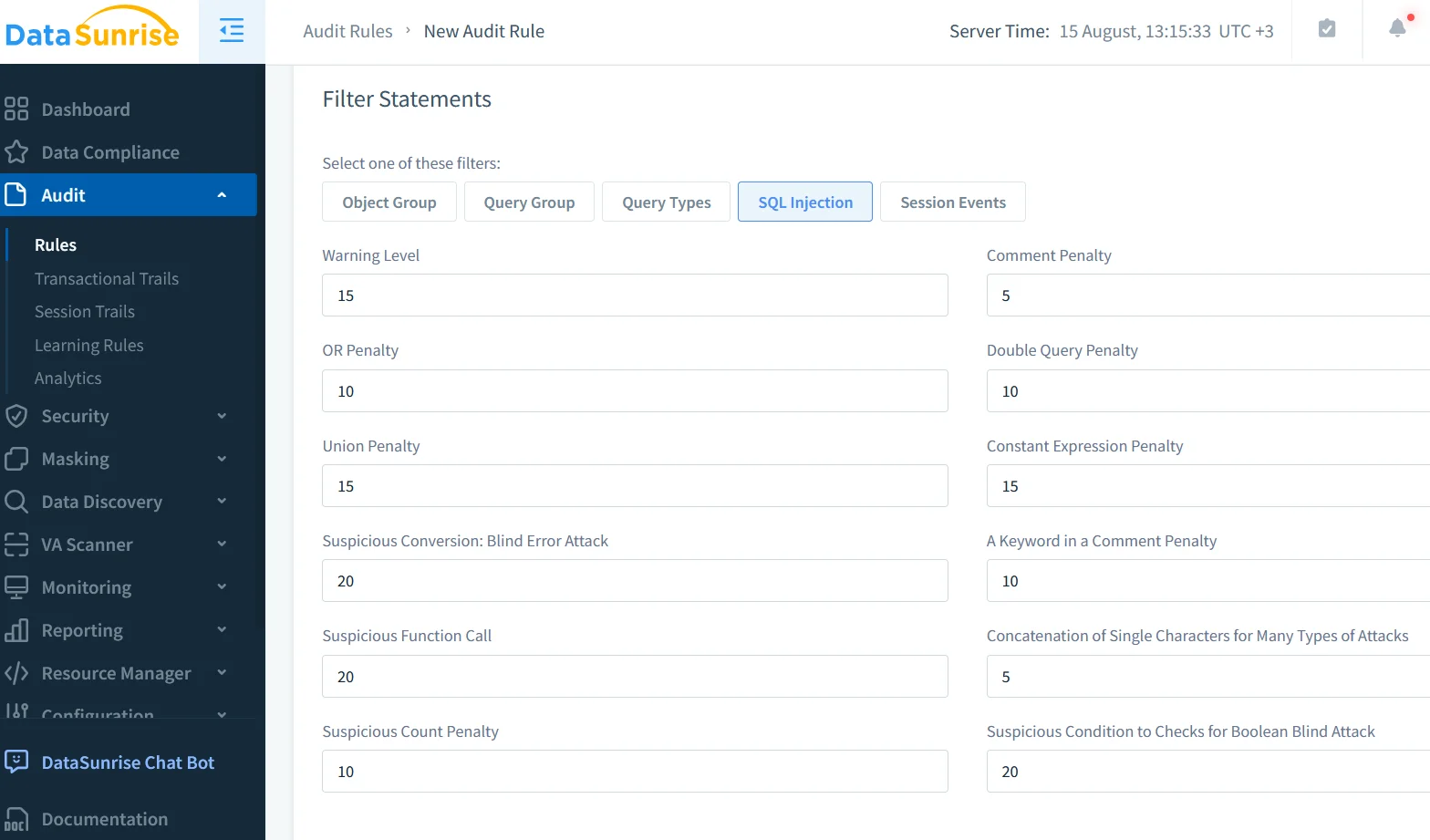

DataSunrise erweitert das native Auditing durch zentralisierte Unterstützung für mehrere Datenbanken, anpassbare Regeln und Echtzeit-Durchsetzung. Setzen Sie es als Reverse Proxy ein, definieren Sie überwachte Aktionen, legen Sie Benachrichtigungen fest und aktivieren Sie es.

Maskierung, Compliance und Erkennung

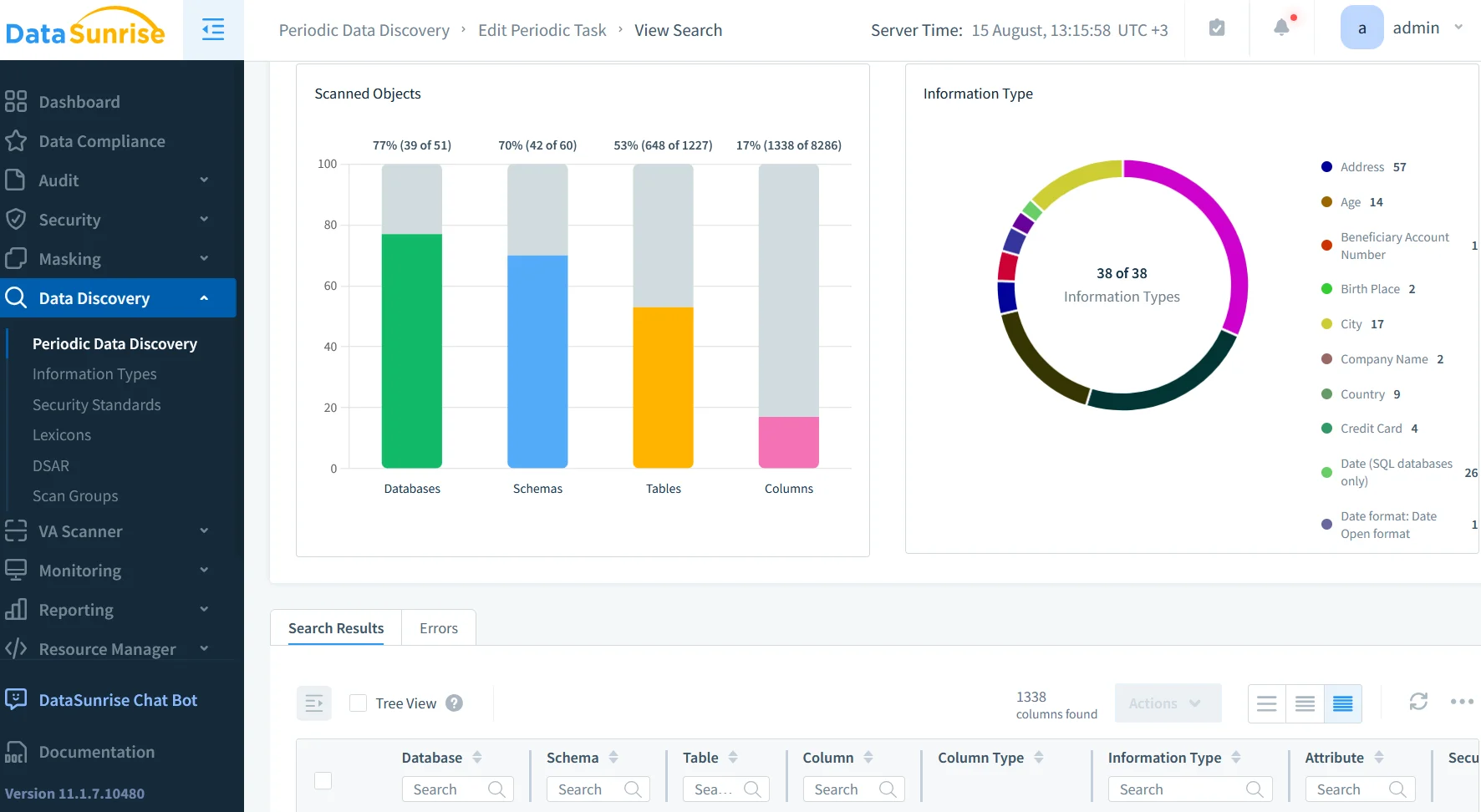

Dynamisches Maskieren verbirgt sensible Felder, ohne die gespeicherten Daten zu verändern. Die Datenerkennung durchsucht Sammlungen nach sensiblen Feldern und ermöglicht gezielte Audits. Für PCI DSS, SOX oder HIPAA-Compliance ordnet DataSunrise Audit-Richtlinien den Vorschriften zu, erstellt Berichte und automatisiert die Zustellung.

Kombiniertes Beispiel

Ein Einzelhandelsunternehmen nutzt das native Auditing, um Preisaktualisierungen zu protokollieren, und DataSunrise, um übermäßige Änderungen zu blockieren, Lieferantendaten zu maskieren und Manager zu benachrichtigen. Halten Sie Filter spezifisch, um die Last zu reduzieren, sichern Sie Logs, automatisieren Sie Überprüfungen mit SIEM, integrieren Sie Bedrohungserkennung und testen Sie Konfigurationen regelmäßig. Siehe das MongoDB Audit-Handbuch und die Atlas Sicherheitsdokumentation.

Feature-Vergleichstabelle

| Feature | Native MongoDB Enterprise Audit | DataSunrise Audit |

|---|---|---|

| Verfügbarkeit | Nur Enterprise / Atlas | Unterstützt über 40 Datenbanken |

| Ereignisfilterung | Ja, über Konfiguration oder CLI | Ja, mit GUI und fortgeschrittener Logik |

| Echtzeit-Benachrichtigungen | Nein | Ja |

| Datenmaskierung | Nein | Dynamische & statische Maskierung |

| Datenerkennung | Nein | Integrierte Erkennung sensibler Daten |

| Compliance-Zuordnung | Manuell | Automatisiert mit Compliance Manager |

| Integration | Syslog, Datei | E-Mail, Slack, MS Teams, SIEM |

Fazit

Zu wissen, wie man MongoDB auditiert bedeutet, das Enterprise-Auditing für detaillierte Aufzeichnungen und DataSunrise für Prävention, Maskierung und Compliance-Automatisierung zu nutzen. Zusammen schaffen sie einen robusten, mehrschichtigen Ansatz für die Datenbanksicherheit.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen