Apache Cassandra Datenbank-Aktivitätsverlauf

Apache Cassandra bleibt eine bevorzugte Wahl für Organisationen, die hohe Verfügbarkeit, Skalierbarkeit und Fehlertoleranz benötigen. Doch um Sicherheit und Compliance zu gewährleisten, ist ein strukturierter Apache Cassandra Datenbank-Aktivitätsverlauf erforderlich, der Ereignisse in Echtzeit erfasst, Maskierung anwendet, sensible Daten entdeckt und regulatorische Standards unterstützt.

Warum der Datenbank-Aktivitätsverlauf wichtig ist

Von Finanzsystemen bis hin zu IoT-Plattformen speichert Cassandra geschäftskritische Daten, die vor unbefugtem Zugriff und Manipulation geschützt werden müssen. Ohne eine ordnungsgemäße Überwachung können schon kleine Anomalien unbemerkt bleiben. Ein robuster Aktivitätsverlauf bietet Einblick in Abfragemuster, Anmeldeversuche, Schemaänderungen und ungewöhnliche Datenzugriffe. Er unterstützt das Datenbank-Aktivitätsmonitoring für die Echtzeiterkennung, erleichtert forensische Untersuchungen nach Vorfällen und liefert einen Nachweis der Einhaltung von Vorschriften. Zudem hilft er, performancebeeinflussende Abfragen zu identifizieren, was Administratoren wertvolle operationelle Einblicke verschafft.

Native Cassandra-Auditierung

Die AuditLogging-Funktion von Apache Cassandra ermöglicht es Administratoren, Authentifizierungs-, Autorisierungs- und Datenänderungsereignisse zu protokollieren.

Aktivieren Sie die native Audit-Protokollierung in cassandra.yaml:

audit_logging_options:

enabled: true

logger: BinAuditLogger

included_keyspaces: ["*"]

Gewähren Sie Protokollierungsrechte mit CQL:

ALTER ROLE audit_user WITH OPTIONS = {

'grant_audit_logging' : 'true'

};

Fragen Sie Audit-Protokolle direkt ab:

SELECT * FROM system_auth.audit_log WHERE keyspace_name='payments' LIMIT 50;

Audit-Protokolle können in SIEM-Tools wie Elasticsearch oder Splunk exportiert werden, um Korrelations- und Visualisierungsprozesse zu unterstützen. Während die native Protokollierung wichtige Operationen erfasst, fehlen ihr Funktionen wie automatisierte Benachrichtigungen, Maskierung auf Feldebene und angereicherter Ereigniskontext.

Erweiterung der Auditierung mit DataSunrise

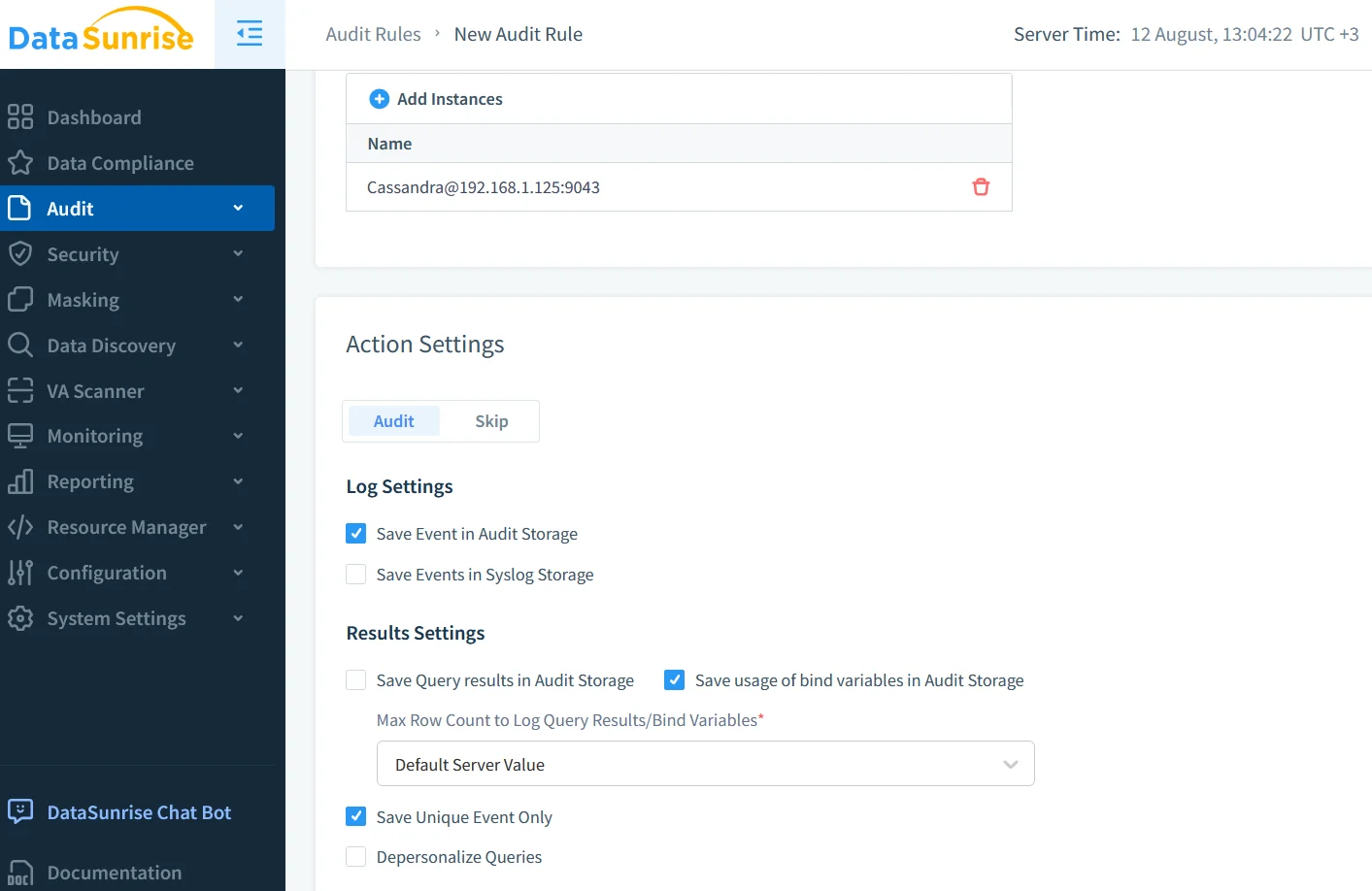

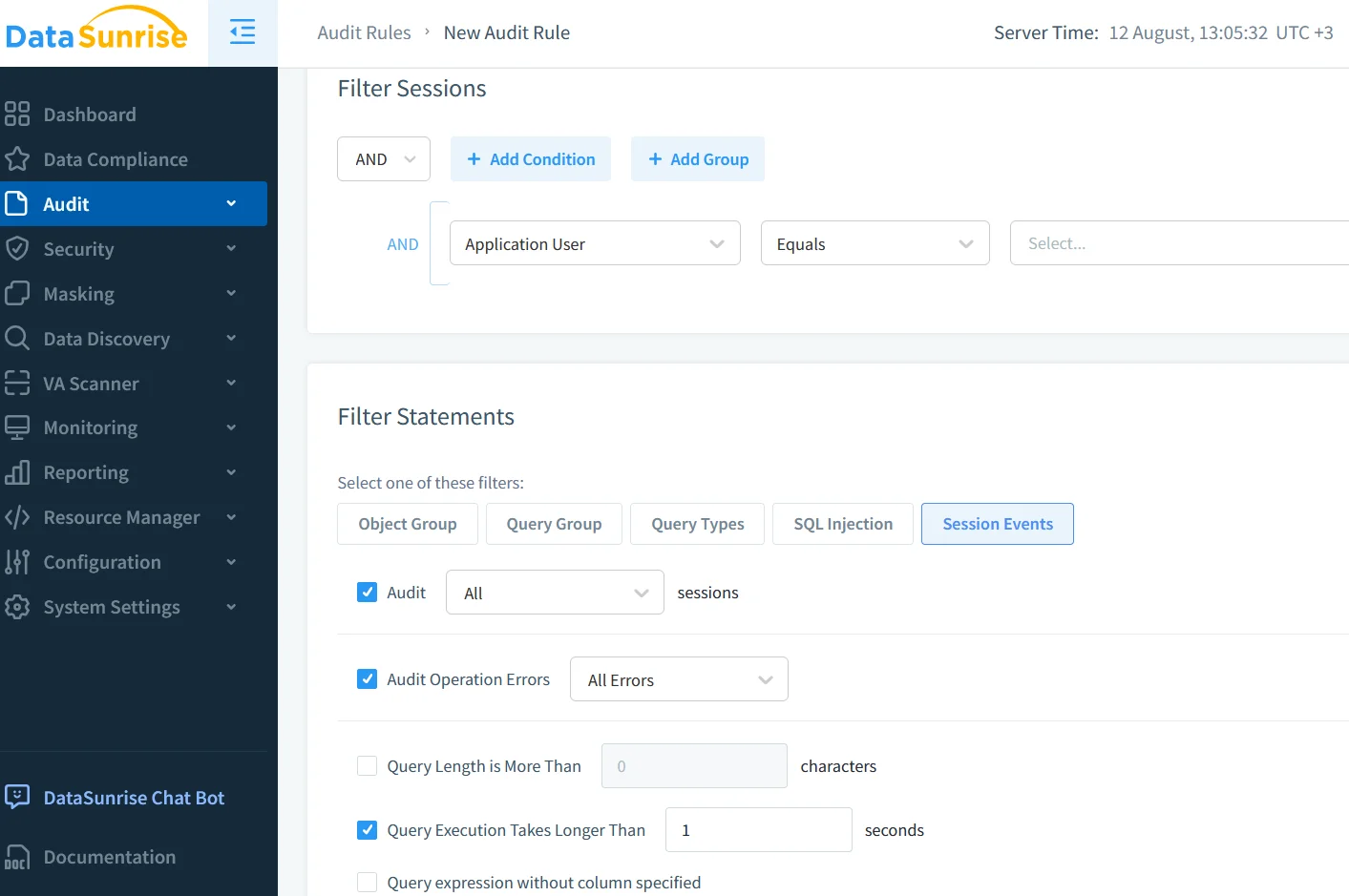

DataSunrise Data Audit erweitert die Funktionen von Cassandra um:

- Echtzeit-Streaming zu Sicherheits-Dashboards

- Dynamische Maskierung für sensible Spalten

- Regelbasierte Auditierung mit benutzer- und rollenspezifischen Bedingungen

- Automatisierte Zuordnung zu GDPR, HIPAA und PCI DSS

Beispiel einer Audit-Regel in DataSunrise:

CREATE AUDIT RULE cassandra_audit_rule

ON cassandra_db.payments

WHEN query_type = 'SELECT' AND column IN ('credit_card', 'ssn')

THEN log_event, mask_data;

Dies stellt sicher, dass nicht privilegierte Benutzer maskierte Daten sehen, während berechtigte Rollen vollständige Sichtbarkeit haben.

Echtzeitwarnungen und Bedrohungserkennung

DataSunrise integriert sich mit Slack, MS Teams und E-Mail, um sofortige Warnmeldungen zu senden, wenn festgelegte Sicherheitsgrenzwerte überschritten werden. Es kann ungewöhnliche Abfragevolumina erkennen, verdächtige Zugriffsversuche blockieren und Verstöße gegen Richtlinien protokollieren. Zum Beispiel könnte eine Warnung ausgelöst werden, wenn ein Benutzer innerhalb kurzer Zeit mehr als 100.000 Datensätze aus einem sensiblen Keyspace abruft.

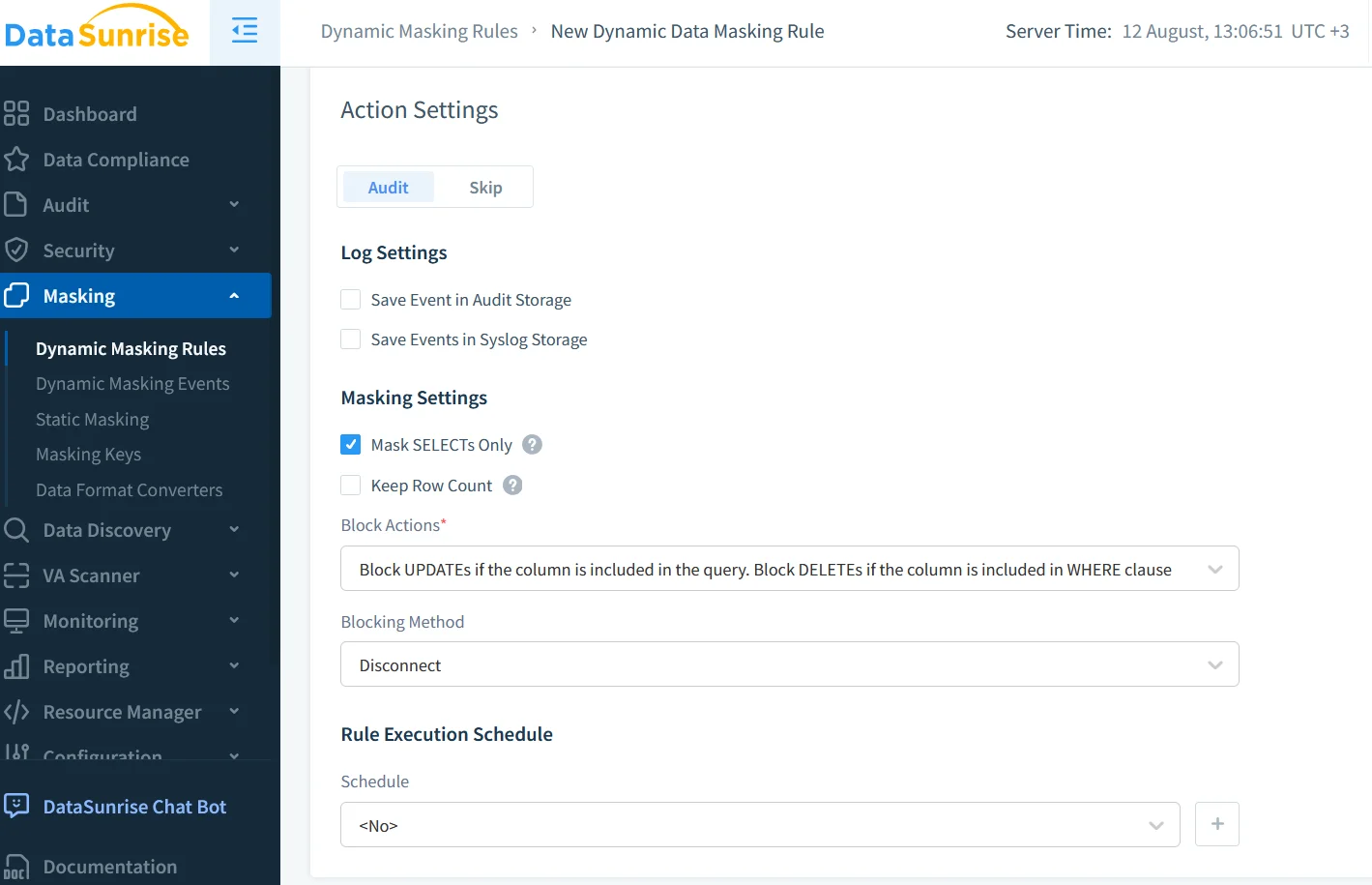

Dynamische Datenmaskierung

Die dynamische Maskierung verbirgt sensible Informationen in Echtzeit, ohne gespeicherte Werte zu verändern. In Cassandra-Umgebungen wendet DataSunrise bedingte Maskierungsregeln an – es werden teilweise Kreditkartennummern oder anonymisierte persönliche Identifikationsmerkmale angezeigt, abhängig von der Rolle des Anfragenden (RBAC). Dies ist wesentlich, um Compliance-Anforderungen zu erfüllen, ohne legitime Geschäftsanfragen einzuschränken.

Erkennung sensibler Daten

Mithilfe von Data Discovery können Administratoren Cassandra-Keyspaces scannen, um PII, PHI und finanzielle Daten zu lokalisieren. Die Ergebnisse der Erkennung fließen direkt in Audit- und Maskierungsrichtlinien ein und gewährleisten so eine umfassende Abdeckung. Dieser Prozess hält auch den Apache Cassandra Datenbank-Aktivitätsverlauf im Einklang mit sich entwickelnden Datenstrukturen.

Compliance-fähige Sicherheitsarchitektur

Compliance in Cassandra-Umgebungen erfordert:

- Strenge Zugriffskontrollen (POLP)

- Ende-zu-Ende-Verschlüsselung für Daten während der Übertragung

- Audit-Verlauf, der an Rahmenwerke wie GDPR, HIPAA und PCI DSS angepasst ist

Die Kombination aus nativen Audit-Protokollen und den erweiterten Daten von DataSunrise ermöglicht es Organisationen, compliancefertige Berichte zu erstellen. Diese Berichte können monatlich oder vierteljährlich geplant werden, wodurch die manuelle Arbeitsbelastung während Audits reduziert wird.

Praktischer Anwendungsfall

Betrachten Sie einen Gesundheitsdienstleister, der Patientendaten in Cassandra speichert. Die native Audit-Protokollierung ist in allen Keyspaces aktiviert, und die Protokolle werden an ein zentrales SIEM gesendet. DataSunrise erfasst diese Protokolle in Echtzeit, wendet dynamische Maskierung auf PHI an, wenn sie von nicht-klinischem Personal abgerufen werden, und sendet Warnmeldungen bei Zugriffen außerhalb der genehmigten Zeiten. Vierteljährlich werden automatisch Compliance-Berichte erstellt, die detaillierte Zugriffsprotokolle für die behördliche Überprüfung zeigen.

Fazit

Ein umfassender Apache Cassandra Datenbank-Aktivitätsverlauf ist sowohl für die operative Kontrolle als auch für die Einhaltung von Vorschriften unerlässlich. Während die native Audit-Protokollierung von Cassandra eine Grundlage bietet, werden ihre Möglichkeiten durch die Integration mit DataSunrise optimal erweitert. Diese Kombination ermöglicht kontinuierliche Überwachung, proaktive Bedrohungserkennung und dynamischen Schutz sensibler Daten, sodass Cassandra-Cluster in komplexen, stark frequentierten Umgebungen sowohl sicher als auch compliant bleiben.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen