Daten-Auditspuren

Einführung

Nach einem Tessian-Bericht geben mehr als ein Drittel der Mitarbeiter zu, dass sie sensible Daten nicht ordnungsgemäß behandeln. Zusammen mit der Tatsache, dass 88 % der Sicherheitsverletzungen auf menschliche Fehler zurückzuführen sind, ist eine solide Daten-Auditspur eine grundlegende Voraussetzung für jede ernsthafte Sicherheitsstrategie.

Starke Daten-Audit-Praktiken und klare Richtlinien zur Datenbanksicherheit verwandeln Rohprotokolle in verwertbare Beweise für die Vorfallreaktion und die Compliance.

Warum Auditspuren jetzt wichtiger denn je sind

Auditspuren sind mehr als nur Häkchen auf der Compliance-Checkliste – sie sind strategische Werkzeuge für Sicherheit, Governance und Entscheidungsfindung. Mit dem wachsenden Insider-Risiko und der Zunahme von verdecktem Zugriff in hybriden Cloud-Umgebungen benötigen Sie eine Methode, jeden Berührungspunkt zu verfolgen und zu verifizieren.

Eine zentralisierte, zuverlässige Auditspur ermöglicht es Teams:

- Die Verantwortung der Benutzer für jede Aktion sicherzustellen

- Die Reaktionszeit bei Sicherheitsvorfällen zu verkürzen

- Das Risiko durch schleichende Berechtigungsvergrößerung und verdeckten Zugriff zu reduzieren

- Compliance während Audits ohne Überraschungen nachzuweisen

Was ist eine Daten-Auditspur?

Im Kern ist eine Daten-Auditspur ein strukturiertes, chronologisches Protokoll von Aktivitäten, die sensible Daten betreffen. Sie zeigt, wer auf Daten zugegriffen hat, welche Änderungen vorgenommen wurden und wann Löschvorgänge stattfanden. Dadurch bietet sie einen vollständigen Überblick über Datenbewegungen und -modifikationen, was essenziell ist, um unautorisierte Aktionen nachzuvollziehen und interne Prozesse zu validieren.

| Feld | Beispiel | Warum es wichtig ist |

|---|---|---|

| user_id | [email protected] | Verknüpft jede Aktion mit einer Identität |

| src_ip | 203.0.113.42 | Geolokalisierung & Anomalieprüfungen |

| action | UPDATE | Schnelle Filterung in SIEM-Regeln |

| object | customers.ssn | Identifiziert sensible Vermögenswerte |

| affected_rows | 1 024 | Erkennung von Massenexporten |

| status | success | Erkennt fehlgeschlagene oder abgelehnte Versuche |

Audit-Spur Glossar (Schnellübersicht)

- Transaktionale Spuren

- DataSunrise’s indiziertes Protokoll von Abfragen, Benutzern, Sitzungen und Ergebnissen – exportierbar als CSV oder PDF, mit optionaler SIEM-Integration.

- Datenklassifizierung

- Kennzeichnen Sie PII-, PHI- und PCI-Daten, um Entdeckungs-, Audit- und Maskierungsmaßnahmen zu priorisieren.

- RLS (Zeilenbasierte Sicherheit)

- Beschränkt den Zeilenzugriff basierend auf Benutzerrollen – essenziell, um eine Auditierung nach dem Prinzip der minimalen Berechtigungen in großem Maßstab durchzusetzen.

- SIEM

- Ein Security Information and Event Management-System, das Audit-Protokolle zur Korrelation, Alarmierung und Bedrohungserkennung verarbeitet.

- Woche 1 – Entdecken — sensible Tabellen scannen und klassifizieren

- Woche 2 – Pilot — Proxy-Logging in einer Datenbank aktivieren

- Woche 3 – Alarm — 3 bis 5 Anomalie-Regeln anpassen, an SIEM weiterleiten

- Woche 4 – Automatisieren — Maskierung und tägliche Beweissammlungen ausrollen

Methoden zur Implementierung von Daten-Auditspuren

Verwendung integrierter Datenbankwerkzeuge

Die meisten Datenbanken bieten native Audit-Logging-Funktionen, die Benutzersitzungen verfolgen und DML-Operationen protokollieren können. Während sie für einfache Szenarien nützlich sind, fehlt diesen Werkzeugen oft eine zentrale Übersicht, plattformübergreifende Unterstützung und Echtzeit-Alarmierung.

-- PostgreSQL: Zeilenbasierte Daten-Auditspur

CREATE TABLE data_audit_log (

id SERIAL PRIMARY KEY,

table_name TEXT,

action TEXT,

user_name TEXT,

old_data JSONB,

new_data JSONB,

executed_at TIMESTAMP DEFAULT current_timestamp

);

CREATE OR REPLACE FUNCTION audit_row_changes()

RETURNS TRIGGER AS $$

BEGIN

INSERT INTO data_audit_log(table_name, action, user_name, old_data, new_data)

VALUES (

TG_TABLE_NAME,

TG_OP,

session_user,

row_to_json(OLD),

row_to_json(NEW)

);

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trigger_audit_changes

AFTER INSERT OR UPDATE OR DELETE ON sensitive_data

FOR EACH ROW EXECUTE FUNCTION audit_row_changes();

# docker-compose.yml — tragbares Audit-Labor

version: "3.8"

services:

postgres:

image: postgres:16

environment:

POSTGRES_PASSWORD: secret

volumes:

- ./init/:/docker-entrypoint-initdb.d/

datasunrise:

image: datasunrise/datasunrise:latest

ports:

- "11000:11000" # Web UI

- "5432:5432" # Proxy zu Postgres

depends_on:

- postgres

Starte Postgres + DataSunrise mit einem Befehl für einen lokalen Testlauf.

Drittanbieter-Plattformen für Audit-Management

Organisationen setzen häufig externe Plattformen ein, um die Audit-Kontrolle zu verbessern. Eine Lösung wie DataSunrise bietet fortschrittliche Filtermöglichkeiten, anpassbare Regeln, Echtzeitbenachrichtigungen und zentralisierte Protokollierung – alles, was notwendig ist, um eine Auditspur auf Unternehmensniveau zu betreiben.

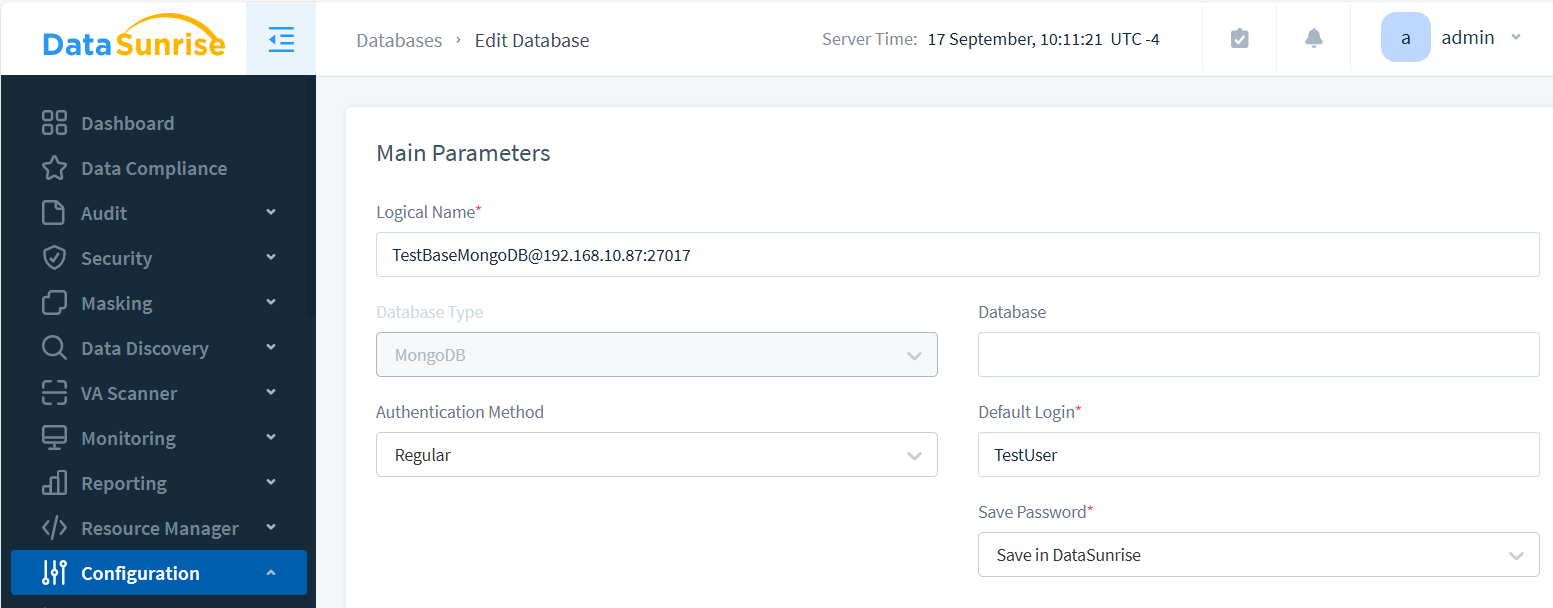

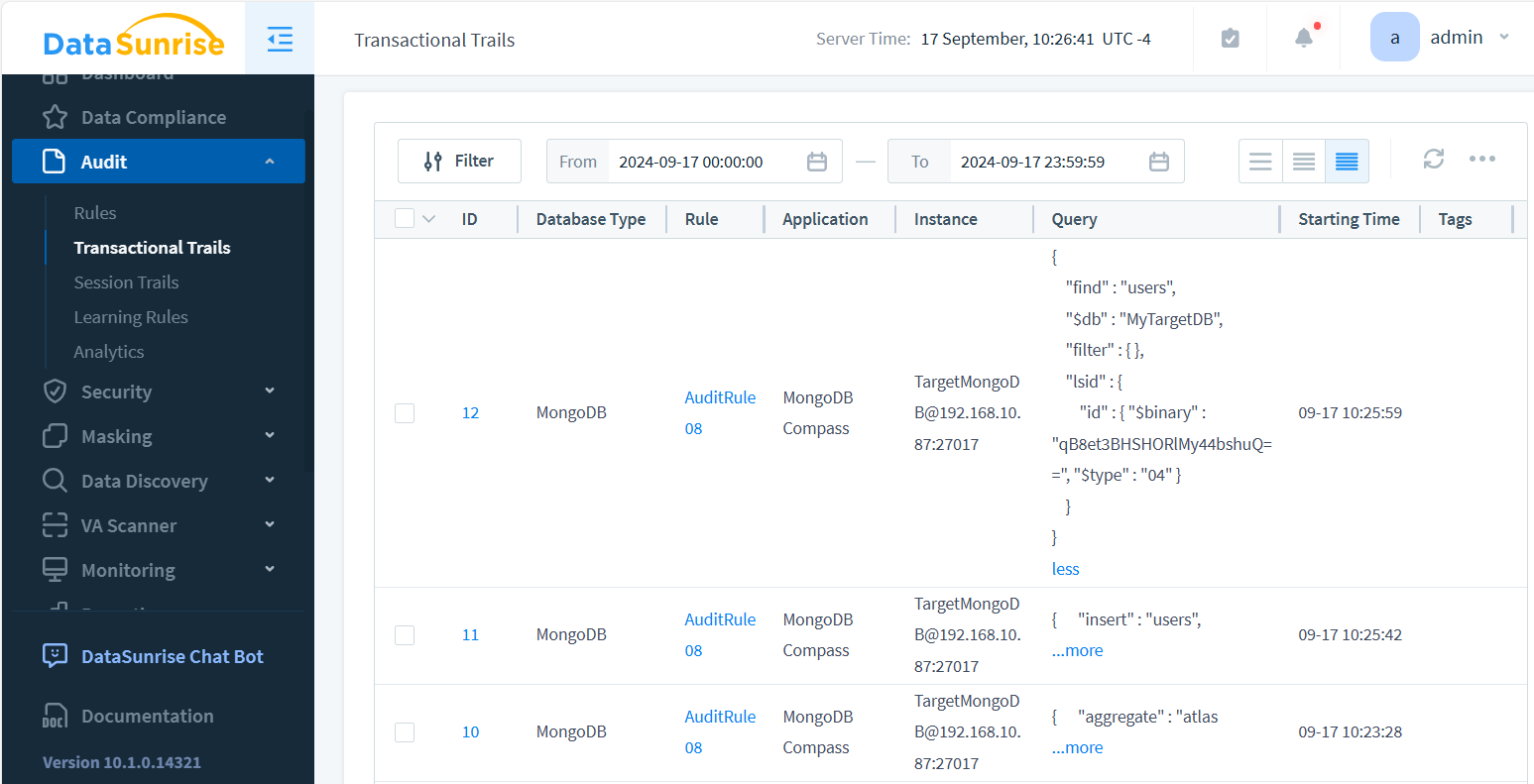

Daten-Auditspuren in DataSunrise anzeigen

- Melden Sie sich in der Weboberfläche an

- Navigieren Sie zu “Instances” → “Neue Instanz hinzufügen”

- Geben Sie den Datenbanktyp und die Verbindungseinstellungen ein

- Erstellen und aktivieren Sie eine Audit-Regel

- Führen Sie Beispielabfragen aus, um Audit-Einträge zu generieren

Um die Protokolle zu überprüfen, navigieren Sie zu “Audit → Transaktionale Spuren.”

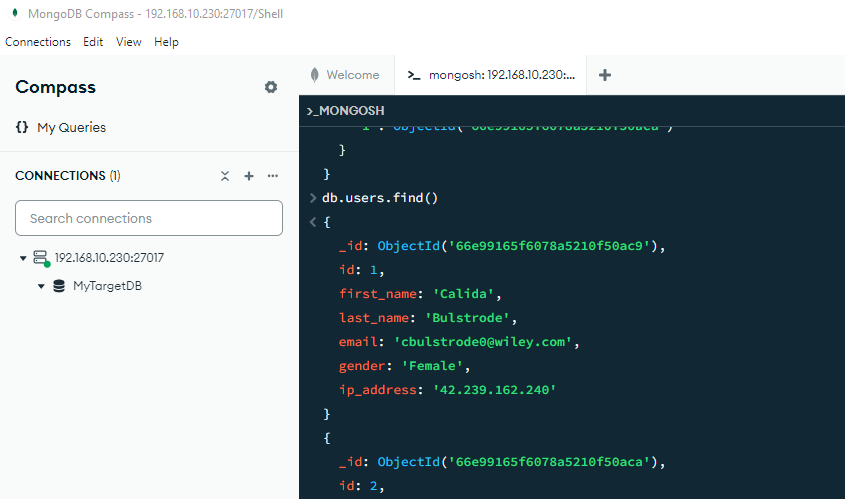

Auditspur-Beispiel in MongoDB Enterprise

Häufige Probleme mit Auditspuren & Lösungen

Keine Protokolle angezeigt?

Stellen Sie sicher, dass der Proxy-Port von allen Anwendungen genutzt wird und „Log Queries“ in Ihrer Regel aktiviert ist.

Starkes Speicherwachstum?

Aktivieren Sie das Abtasten von Ergebnismengen oder lagern Sie Kaltlogs in S3 mit Lebenszyklusrichtlinien aus.

Latenzspitzen nach Aktivierung von Triggern?

Fügen Sie Audit-Reihen in Batches ein und setzen Sie commit_interval = 5s, um Schreib-I/O zu reduzieren.

Anforderungen

- MongoDB Enterprise und Compass

- Administratorrechte auf dem MongoDB-Server

C:\Program Files\MongoDB\Server\7.0\bin\mongod.exe --version

Auditierung aktivieren

mongod.exe --dbpath "C:\Program Files\MongoDB\Server\7.0\data\db" --auditDestination file --auditFormat JSON --auditPath "C:\Program Files\MongoDB\Server\7.0\data\db\auditLog.json"

Ereignisse generieren & überprüfen

Führen Sie Aktionen in Compass oder der CLI aus, um Ereignisse auszulösen, und überprüfen Sie anschließend auditLog.json, um die Ergebnisse zu sehen. Hinweis: MongoDB Enterprise protokolliert Leseoperationen nicht.

Vorteile zentralisierter Daten-Audit-Spur-Werkzeuge

- Einheitliche Audit-Kontrolle über mehrere Datenbankplattformen hinweg

- Erweiterte Filtermöglichkeiten für schnelle Ereignisbewertung

- Echtzeitalarmierung über Slack- oder E-Mail-Integration

- Vorgefertigte Berichte für PCI DSS, HIPAA und GDPR

- Skalierbarer Speicher und hochdurchsatzfähige Erfassung von Ereignissen

Native Protokollierung vs. DataSunrise: Was ist der Unterschied?

| Fähigkeit | Native DB-Protokollierung | DataSunrise |

|---|---|---|

| Plattformübergreifende Auditierung | Nein | Ja |

| Echtzeit-Alarmierungen | Nein | Ja |

| Integration der Datenklassifizierung | Nein | Ja (PII, PCI, benutzerdefinierte Typen) |

| Exportierbare Berichte (PDF, CSV) | Manuell | Ja |

| Granularität der Audit-Richtlinien | Begrenzt | Spalten-, rollen-, zeit- oder abfragebasiert |

Wie man eine robuste und aussagekräftige Auditspur erstellt

Protokollierungsumfang

Nicht alle Daten müssen gleich intensiv überwacht werden. Konzentrieren Sie Ihre Auditspur auf risikoreiche Datenbereiche – wie Finanzunterlagen, Gesundheitsinformationen, Authentifizierungstoken oder personenbezogene Identifikatoren. Priorisieren Sie Operationen wie SELECT (insbesondere bei sensiblen Spalten), INSERT/UPDATE/DELETE in Kern-Tabellen und Berechtigungsanhebungen. Dieser fokussierte Ansatz reduziert Protokollrauschen, verbessert die Durchsuchbarkeit und minimiert den Speicherbedarf. In Multi-Mandanten-Systemen sollten die Protokolle pro Kunde oder Schema kategorisiert werden, um die Übersichtlichkeit über verschiedene Umgebungen hinweg zu gewährleisten.

Integrität & Aufbewahrung

Eine Auditspur ist nur so gut wie ihre Vertrauenswürdigkeit. Speichern Sie Protokolle in manipulationssicheren Formaten – entweder durch die Verwendung von unveränderbaren Speichern oder durch kryptografische Hashes, die die Integrität überprüfen. Ziehen Sie zusätzliche Sicherungsmechanismen oder die Auslagerung in externe Speicher wie Redshift, S3 oder Azure Blob mit Versionierung in Betracht. Richten Sie die Aufbewahrungsintervalle an den strengsten Vorschriften aus, die für Ihr Unternehmen gelten (z. B. 6 Jahre für SOX, rollierende 12 Monate für PCI DSS). Die Aufbewahrung hängt auch von internen Forensik- und rechtlichen Prüfungszeiträumen ab – finden Sie das richtige Gleichgewicht zwischen regulatorischer Compliance und operativer Kapazität.

Alarmierung & Erkennung

Moderne Audit-Systeme müssen über das bloße Protokollieren hinausgehen. Implementieren Sie Alarmregeln, die Anomalien wie Zugriffe außerhalb der Geschäftszeiten, Massenexporte oder den Zugriff von unbekannten Geolokationen kennzeichnen. Nutzen Sie Sitzungsmetadaten und Identitätskontexte, um Alarme anzureichern, bevor sie an SIEM-Plattformen weitergeleitet werden. Ziehen Sie in Betracht, Tools wie Slack oder PagerDuty zu integrieren, um hochpriorisierte Ereignisse direkt an die Einsatzteams zu senden. Ist alles richtig eingerichtet, wird Ihre Auditspur zu einem aktiven Mechanismus der Bedrohungserkennung – und nicht nur zu einem Instrument für Nachanalysen.

# Leite DataSunrise-Ereignisse an AWS CloudWatch Logs weiter

aws logs put-log-events \

--log-group-name "datasunrise-audit" \

--log-stream-name "prod-db-01" \

--log-events "timestamp=$(date +%s%3N),message='${JSON_PAYLOAD}'"

Compliance-Ausrichtung

Jede Vorschrift hat spezifische Audit-Anforderungen. GDPR schreibt Transparenz und Nachvollziehbarkeit der Nutzung personenbezogener Daten vor. HIPAA erfordert Zugriffs-Audits für geschützte Gesundheitsinformationen. PCI DSS verlangt, dass jedes Ereignis einem authentifizierten Benutzer zugeordnet wird. Gestalten Sie Ihr Audit-Schema so, dass für jedes Ereignis Benutzeridentität, Quell-IP, Aktionstyp, Zielobjekt und Ergebnisstatus protokolliert werden. Erstellen Sie standardisierte Berichtsvorlagen für Audit-Teams und Regulierungsbehörden und automatisieren Sie deren Erstellung, um den manuellen Aufwand vor Audits zu reduzieren.

Möchten Sie Bedrohungen in Echtzeit erkennen?

Probieren Sie unsere interaktive Demo aus und erleben Sie, wie DataSunrise’s Alarmierungs-, Maskierungs- und Auditspurbssysteme zusammenarbeiten, um einen mehrschichtigen Schutz und umfassende Compliance-Sichtbarkeit in einem Dashboard zu bieten.

Schnellstart: Minimale Daten-Auditspur-Pipeline (30 Minuten)

Diese geführte Abfolge standardisiert die Sammlung und Weiterleitung, sodass Sie eine End-to-End-Auditspur schnell validieren und anschließend skalieren können. Sie ergänzt die native Protokollierung und zentralisiert Beweise für Untersuchungen und Compliance.

Voraussetzungen

- Zugang zu einer Datenbank (z. B. PostgreSQL/SQL Server/MySQL) und ein nicht-produktives Schema

- DataSunrise-Instanz mit Konsolenzugriff (Datenbank-Audit, Aktivitätsüberwachung)

- Ein Zielort für Ereignisse (SIEM, CloudWatch oder ähnliches)

Schritte

- Definieren Sie den Umfang der Zielobjekte. Beginnen Sie mit einer risikoreichen Tabelle und zwei Aktionen (z. B.

SELECTundUPDATE), um ein gutes Signal-Rausch-Verhältnis zu gewährleisten. - Registrieren Sie die Datenbank in DataSunrise. Gehen Sie zur Konsole → Instanzen → Neue Instanz hinzufügen → geben Sie die Verbindungsdetails ein. Überprüfen Sie die Verbindung.

- Erstellen Sie eine Audit-Regel. Gehen Sie zu Audit → Regeln → wählen Sie Objekte und Aktionen aus. Aktivieren Sie die Abfrageprotokollierung; erfassen Sie optional Parameter nur für sensible Spalten.

- Leiten Sie Ereignisse an Ihr SIEM weiter. Konfigurieren Sie einen ausgehenden Connector oder HTTP-Endpunkt. Beispiel (Splunk HEC):

# Senden Sie ein Testereignis (URL/TOKEN ersetzen)

curl -k https://splunk.example:8088/services/collector \

-H "Authorization: Splunk $HEC_TOKEN" \

-d '{"event":{"source":"datasunrise","action":"select","object":"public.customers","actor":"app_reader","status":"success"}}'- Erzeugen Sie Aktivität. Führen Sie eine einfache Abfrage gegen die definierte Tabelle aus, um mindestens drei Ereignisse zu erzeugen (Lesen, Schreiben, verweigert).

- Überprüfen Sie in DataSunrise. Gehen Sie zu Audit → Transaktionale Spuren und bestätigen Sie Zeitstempel, Akteur, Objekt, Aktion und Status. Vergleichen Sie dies mit dem SIEM.

- Stellen Sie Integrität & Aufbewahrung sicher. Aktivieren Sie einen unveränderbaren Speicher (WORM) für Kaltlogs oder fügen Sie eine Hash-Ketten-Prüfung hinzu (siehe den Abschnitt „Manipulationssicher“ auf dieser Seite).

Optional: pgaudit aktivieren (PostgreSQL)

# postgresql.conf shared_preload_libraries = 'pgaudit' pgaudit.log = 'read,write,ddl' pgaudit.log_parameter = on -- In SQL (pro DB) CREATE EXTENSION IF NOT EXISTS pgaudit;

Go/No-Go KPIs für diesen Pilot

- Abdeckung: 100% der definierten Objekte/Ereignisse erscheinen in den Spuren

- MTTD (Pilot): < 5 Minuten von Ereignis bis Alarm

- Geräuschverhältnis: < 20% nicht verwertbare Ereignisse

- Integritätsprüfungen: null Fehler über 24 Stunden

Native Audit-Beispiele über PostgreSQL hinaus

Jede Datenbankfamilie hat ihre eigenen Eigenheiten in der Audit-Protokollierung. Nachfolgend werden zwei häufige Ansätze vorgestellt, auf die Sicherheitsteams oft zurückgreifen, bevor sie zu zentralisierten Lösungen wechseln:

SQL Server: Dateibasiertes Auditing

-- Audit-Schreibvorgang in Datei aktivieren

CREATE SERVER AUDIT AuditFile

TO FILE (FILEPATH = 'C:\SQLAudits\', MAXSIZE = 500 MB, MAX_ROLLOVER_FILES = 10)

WITH (ON_FAILURE = CONTINUE);

ALTER SERVER AUDIT AuditFile WITH (STATE = ON);

-- Erfassung von Lese-/Schreibaktivitäten in einer Datenbank

CREATE DATABASE AUDIT SPECIFICATION AuditSpec

FOR SERVER AUDIT AuditFile

ADD (SELECT, INSERT, UPDATE, DELETE ON DATABASE::FinanceDB BY PUBLIC)

WITH (STATE = ON);

-- Schneller Rückblick

SELECT event_time, server_principal_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

ORDER BY event_time DESC;

MySQL Enterprise: JSON-Auditprotokoll

-- Aktivieren Sie das Audit-Plugin

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Protokollieren Sie alles im JSON-Format (im Produktionsumfeld einschränken)

SET PERSIST audit_log_format = JSON;

SET PERSIST audit_log_policy = ALL;

-- Überprüfen Sie den Plugin-Status

SHOW PLUGINS LIKE 'audit%';

-- Audit-Protokolle werden geschrieben in

/var/lib/mysql/audit.log

Native Protokolle sind nützlich, aber jedes DBMS erzeugt unterschiedliche Formate. Die Korrelation über Plattformen hinweg wird schnell zu einer manuellen Last.

Reale Ergebnisse von Daten-Auditspuren

| Ergebnis | Native Protokolle | Mit DataSunrise |

|---|---|---|

| Vorbereitungszeit für Audits | Manuelle Exporte (Tage) | Automatisiert, exportfertig (Stunden) |

| Vorfallserkennung | Reaktiv, nach einem Sicherheitsverstoß | Echtzeitalarme mit Sitzungs-Kontext |

| Compliance-Abdeckung | Teilweise, DB-spezifisch | Plattformübergreifend, 100% Schemaabdeckung |

Wer profitiert?

- Finanzen: Unautorisierte Transaktionen und Insider-Zugriff nachvollziehen (SOX)

- Gesundheitswesen: Überwachen Sie den Umgang mit PHI für HIPAA-Audits

- SaaS-Anbieter: Nachweis der Mandantentrennung und Verantwortlichkeit

- Regierung: Stärken Sie die Transparenz beim Datenzugriff

Manipulationssicherheit bei Auditspuren

Für die Compliance reicht es nicht, Protokolle zu sammeln – Sie müssen auch nachweisen, dass diese nicht verändert wurden. Ein einfaches Muster ist das Verketten kryptografischer Hashes über Auditzeilen in PostgreSQL:

-- Voraussetzungen: pgcrypto-Erweiterung

CREATE EXTENSION IF NOT EXISTS pgcrypto;

-- Nur-Anfüge-Tabelle

CREATE TABLE audit_chain (

id BIGSERIAL PRIMARY KEY,

actor TEXT,

action TEXT,

ts TIMESTAMPTZ DEFAULT now(),

prev_hash BYTEA,

row_hash BYTEA

);

-- Einfügen mit Hash-Kette

CREATE OR REPLACE FUNCTION audit_chain_append()

RETURNS TRIGGER AS $$

DECLARE

v_prev BYTEA;

BEGIN

SELECT row_hash INTO v_prev FROM audit_chain ORDER BY id DESC LIMIT 1;

NEW.prev_hash := v_prev;

NEW.row_hash := digest(coalesce(NEW.actor,'')||'|'||coalesce(NEW.action,'')||'|'||coalesce(NEW.ts::text,'')||encode(coalesce(NEW.prev_hash,'\x'),'hex'), 'sha256');

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_chain

BEFORE INSERT ON audit_chain

FOR EACH ROW EXECUTE FUNCTION audit_chain_append();

-- Integritätsprüfung

WITH ordered AS (

SELECT id, row_hash, prev_hash,

lag(row_hash) OVER (ORDER BY id) AS expected_prev

FROM audit_chain

)

SELECT * FROM ordered WHERE prev_hash IS DISTINCT FROM expected_prev;

Die abschließende Abfrage darf keine Zeilen zurückgeben. Jegliche Ausgabe deutet auf Manipulation oder eine Unterbrechung der Kette hin.

Moderne Architektur für skalierbare Daten-Auditspuren

Die Gestaltung eines effektiven Systems für Daten-Auditspuren geht über das bloße Protokollieren von Ereignissen hinaus – es erfordert einen gut durchdachten Ansatz, der Leistung, Compliance und Vorfallreaktion in Einklang bringt. Im Folgenden finden Sie die Kernschichten, die Sie bei jeder modernen Implementierung berücksichtigen sollten:

- Protokollierungsschicht: Erfasst DML-, DDL- und Authentifizierungsereignisse aus Datenbanken, APIs und Data Lakes. Nutzen Sie Agenten, Trigger oder proxy-basierte Plattformen wie DataSunrise, um sicherzustellen, dass keine kritische Aktivität übersehen wird.

- Speicherschicht: Bewahren Sie Protokolle in manipulationssicheren oder versionierten Speichern wie Amazon S3, Azure Blob Storage oder ausschließlich anfügender PostgreSQL-Tabellen auf. Aktivieren Sie Verschlüsselung und fein abgestufte Zugriffskontrollen.

- Parsing & Normalisierung: Wandeln Sie heterogene Protokolle in ein einheitliches Schema um – Benutzer, Aktion, Zielobjekt, Ergebnis, Zeitstempel und Quelle. Dies vereinfacht Abfragen, Filterung und Compliance-Audits.

- Erkennung & Alarmierung: Korrulieren Sie Protokolldaten mit Verhaltensmodellen, um Anomalien wie Massenabfragen, ungewöhnliche Loginzeiten oder unautorisierte Schemaänderungen zu kennzeichnen. Integrieren Sie diese in SIEM- oder SOAR-Plattformen zur Eskalation.

- Reporting & Aufbewahrung: Erstellen Sie auditbereite Berichte für GDPR, HIPAA, PCI DSS und SOX. Speichern Sie Protokolle entsprechend Ihres jeweils längsten anwendbaren Aufbewahrungsfensters und stellen Sie deren Manipulationssicherheit mithilfe von Checksummen oder blockchainbasierten Append-Only-Techniken sicher.

Unternehmen, die ihre Daten-Auditspur mit Blick auf Skalierbarkeit und Automatisierung gestalten, sind besser auf forensische Untersuchungen, behördliche Prüfungen und Reaktionen auf Insider-Bedrohungen vorbereitet. Ein reaktives Protokollierungssystem ist nicht mehr ausreichend – Ihre Auditspur muss proaktiv, anpassungsfähig und beweisbar sein.

Fazit

Daten-Auditspuren sind entscheidend, um Transparenz, Verantwortlichkeit und eine stärkere Widerstandsfähigkeit zu erreichen. Sie liefern den Kontext hinter jeder Aktion, helfen Teams, Risiken zu identifizieren, effektiv zu reagieren und den Compliance-Anforderungen mit Zuversicht gerecht zu werden.

Obwohl native Protokolle eine Grundlage bieten, liefern Lösungen wie DataSunrise die Skalierbarkeit, Intelligenz und Flexibilität, die für Audits auf Unternehmensebene erforderlich sind. Entdecken Sie unsere interaktive Demo oder besuchen Sie die Produktübersicht, um zu erfahren, wie Sie die Governance heute verbessern können.