Navigieren durch Datenschutzbestimmungen

Einführung

Daten sind zu einem der wichtigsten Vermögenswerte moderner Organisationen geworden. Mit dieser Bedeutung geht die Pflicht einher, sie zu schützen. Dies ist die Aufgabe der Datenschutzbestimmungen – Rahmenwerke, die geschaffen wurden, um sicherzustellen, dass Unternehmen personenbezogene Informationen sicher, verantwortungsbewusst und im Einklang mit internationalen Standards verwalten.

Verständnis der Datenschutzbestimmungen

Der Datenschutz konzentriert sich darauf, den gesetzlichen Anforderungen zu folgen, die festlegen, wie sensible oder personenbezogene Informationen erhoben, gespeichert, verarbeitet und geschützt werden. Diese Vorschriften sollen Einzelpersonen vor Missbrauch, Datenlecks und unbefugtem Zugriff auf ihre Daten schützen.

Bekannte Beispiele für diese Rahmenwerke sind:

- DSGVO – setzt den Standard für den Datenschutz innerhalb der Europäischen Union

- HIPAA – reguliert Gesundheitsdaten in den Vereinigten Staaten

- PCI DSS – schützt Zahlungs- und Kreditkartendaten branchenübergreifend

Die Zuordnung der Anforderungen jedes Rahmenwerks zu spezifischen technischen Sicherheitsmaßnahmen – wie Zugriffskontrollen und Data Masking – vereinfacht die Implementierung und verbessert die Audit-Bereitschaft.

Wo die Compliance gilt: Häufige Datenquellen

Datenschutzbestimmungen betreffen mehrere Kategorien von Informationen, die von Organisationen verarbeitet werden, darunter:

- Kundendaten: Kontaktdaten, Rechnungsinformationen, Kaufhistorie

- Mitarbeiterakten: Sozialversicherungsnummern, Leistungsbeurteilungen, Gesundheitsversicherungsleistungen

- Finanzsysteme: Transaktionen, Bankinformationen, Kreditwürdigkeit

- Medizinische Aufzeichnungen: Elektronisch geschützte Gesundheitsinformationen (ePHI)

Da das Datenvolumen wächst und die digitale Infrastruktur sich ausweitet, ist es entscheidend, starke Compliance-Prinzipien auf jede Datenquelle anzuwenden, um die rechtliche und operative Kontinuität zu gewährleisten.

| Stufe | Beispiele | Kontrollen |

|---|---|---|

| Öffentlich | Marketingbroschüren | Keine / MD5-Prüfsumme |

| Intern | Mitarbeiterverzeichnis | MFA, VPN |

| Vertraulich | Kunden-E-Mails, Rechnungen | Rollenspezifischer Zugriff, TLS |

| Eingeschränkt | Sozialversicherungsnummern, Kartendaten, ePHI | Feldbezogenes Maskieren, HSM-unterstützte Schlüssel |

Sicherheitsgrundlagen der Compliance

Die meisten Compliance-Rahmenwerke basieren auf grundlegenden Prinzipien der Informationssicherheit. Diese sind nicht als optionale Vorschläge zu verstehen – sie sind verpflichtende Kontrollen, die das Risiko von Verlust, Diebstahl oder unbefugtem Zugriff verringern. Zu den wesentlichen Komponenten gehören:

- Zugriffskontrollen: Beschränken Sie den Zugriff ausschließlich auf autorisiertes Personal

- Verschlüsselung: Schützen Sie Daten im Ruhezustand und während der Übertragung

- Datenbackups: Sicherstellen, dass Daten im Falle eines Systemausfalls verfügbar sind

- Regelmäßige Audits: Überprüfen Sie die Wirksamkeit der Sicherheit und identifizieren Sie Schwachstellen

Durch die Implementierung dieser Kontrollen zeigen Unternehmen ihr Engagement für eine gute Datenverwaltung und gewinnen das Vertrauen von Aufsichtsbehörden, Kunden und Geschäftspartnern.

Praxisbeispiele zur Daten-Compliance

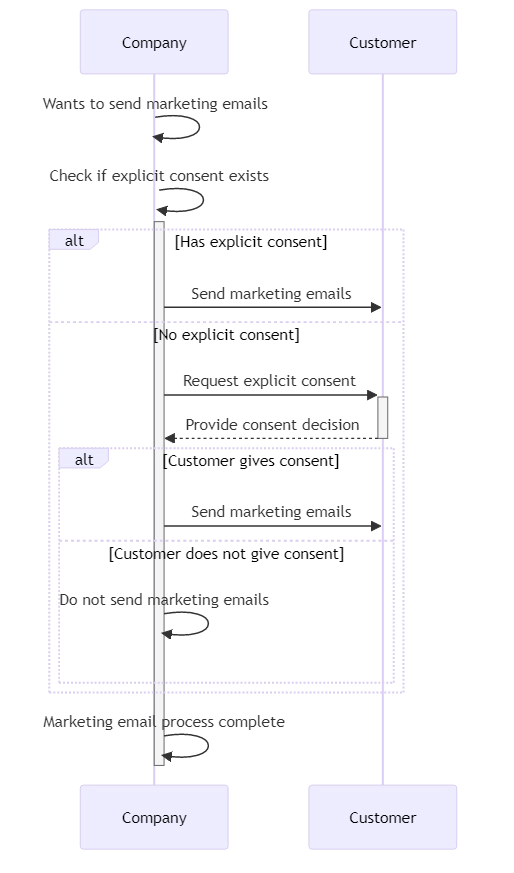

DSGVO: Einwilligungs- und Löschungsrechte

Unter der DSGVO muss jede Organisation, die Daten von EU-Bürgern verarbeitet, strenge Transparenz- und Einwilligungsrichtlinien einhalten. Beispielsweise erfordert das Versenden von Marketing-E-Mails, dass Unternehmen:

- Deutlich angeben, welche Daten erhoben werden und zu welchem Zweck

- Eine ausdrückliche Einwilligung (Opt-in) einholen

- Jederzeit Opt-out- und Löschoptionen anbieten

Die Nichteinhaltung dieser Verpflichtungen kann zu erheblichen Geldbußen und einem Reputationsverlust führen. Daher ist ein robustes Einwilligungsmanagement für die Einhaltung der DSGVO unerlässlich.

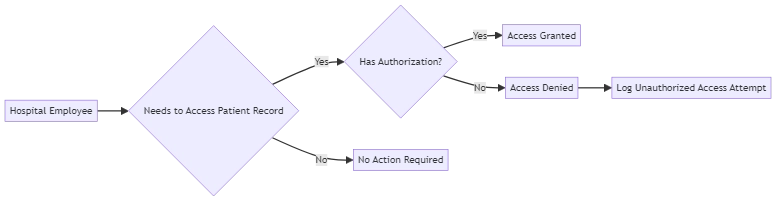

HIPAA: Zugriffprotokollierung im Gesundheitswesen

HIPAA fordert eine detaillierte Protokollierung, wie und wann auf Patientendaten zugegriffen wird. Organisationen müssen wissen:

- Welcher Nutzer auf den Datensatz zugegriffen hat

- Den Zeitpunkt und das Datum des Zugriffs

- Die Art der Interaktion (z. B. Ansicht, Bearbeitung, Löschung)

Hier ist ein vereinfachtes Beispiel für einen PostgreSQL-Protokollierungsmechanismus, der eine HIPAA-konforme Nachvollziehbarkeit unterstützt:

-- PostgreSQL: Einfaches HIPAA-Stil Zugriffprotokoll

CREATE TABLE ephi_access_log (

id SERIAL PRIMARY KEY,

user_name TEXT,

action TEXT,

accessed_at TIMESTAMP DEFAULT current_timestamp,

table_name TEXT,

query TEXT

);

CREATE OR REPLACE FUNCTION log_access()

RETURNS EVENT_TRIGGER AS $$

BEGIN

INSERT INTO ephi_access_log(user_name, action, table_name, query)

VALUES (

current_user,

tg_tag,

tg_table_name,

current_query()

);

END;

$$ LANGUAGE plpgsql;

Allerdings hat die native Protokollierung ihre Grenzen. Eine Plattform wie DataSunrise bietet erweiterte Funktionen wie Leseebenen-Tracking, Anomalieerkennung und nahtlose SIEM-Integration – was technischen und regulatorischen Anforderungen entspricht.

Herausforderungen in der Daten-Compliance

Die Einhaltung von Datenschutzbestimmungen ist nicht ohne Hürden. Organisationen stehen häufig vor Herausforderungen wie:

- Ständige Weiterentwicklung der Vorschriften: Schritt zu halten mit Änderungen in Datenschutzgesetzen wie der DSGVO oder HIPAA.

- Datenvolumen: Verwaltung zunehmender Mengen sensibler Daten über verschiedene Plattformen hinweg.

- Bewusstsein der Mitarbeiter: Sicherstellen, dass Mitarbeiter die Wichtigkeit von Datensicherheit und Datenschutz verstehen.

- Compliance-Erschöpfung: Die Balance zwischen den Compliance-Bemühungen und den täglichen Geschäftsabläufen finden.

Die Bewältigung dieser Herausforderungen erfordert nicht nur die Einhaltung der Vorschriften, sondern auch einen proaktiven Ansatz unter Einsatz der richtigen Werkzeuge und Richtlinien zur Risikoabwägung. Untersuchungen aus der Global Compliance Survey von PwC zeigen konstant, dass Organisationen branchenübergreifend vor den gleichen Compliance-Herausforderungen stehen, was die universelle Natur dieser Datenschutzhürden unterstreicht.

Native Compliance Protokollierungsbeispiele

Jedes Compliance-Rahmenwerk erwartet von Organisationen, dass sie die Verantwortlichkeit der Nutzer und die Integrität der Audits nachweisen können. Die meisten Datenbanken bieten grundlegende Hooks, aber diese funktionieren jeweils unterschiedlich. Hier sind zwei gängige native Ansätze:

SQL Server: Audit für PCI DSS & SOX

-- Erstellen eines Server-Audits

CREATE SERVER AUDIT PCI_Audit

TO FILE (FILEPATH = 'C:\SQLAudits\', MAXSIZE = 1 GB, MAX_ROLLOVER_FILES = 10);

ALTER SERVER AUDIT PCI_Audit WITH (STATE = ON);

-- Aktivität im Schema FinanceDB erfassen

CREATE DATABASE AUDIT SPECIFICATION PCI_DB_Audit

FOR SERVER AUDIT PCI_Audit

ADD (SELECT, INSERT, UPDATE, DELETE ON SCHEMA::FinanceDB BY PUBLIC),

ADD (SCHEMA_OBJECT_CHANGE_GROUP);

ALTER DATABASE AUDIT SPECIFICATION PCI_DB_Audit WITH (STATE = ON);

-- Überprüfung der letzten Audit-Einträge

SELECT event_time, server_principal_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -2, GETDATE());

MySQL: Enterprise Audit JSON Logs

-- Aktivieren des Audit-Plugins

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Alle Aktivitäten protokollieren (Einschränkung auf Tabellen in der Produktion)

SET PERSIST audit_log_policy = ALL;

SET PERSIST audit_log_format = JSON;

-- Protokolle anzeigen

tail -f /var/lib/mysql/audit.log

Native Protokollierung kann den Zugriffsverlauf nachweisen, erfordert jedoch umfangreiche Anpassungen, um die Reporting-Standards der DSGVO oder HIPAA zu erfüllen. Hier kommen Automatisierungsplattformen ins Spiel.

Sicherung der Integrität von Audit-Logs

Für die Compliance reicht es nicht aus, Audit-Daten zu sammeln – es muss bewiesen werden, dass diese nicht verändert wurden. Eine gängige Technik ist das Verketten kryptografischer Hashes über die Zeilen hinweg in PostgreSQL:

-- Erfordert pgcrypto

CREATE EXTENSION IF NOT EXISTS pgcrypto;

CREATE TABLE audit_events (

id BIGSERIAL PRIMARY KEY,

actor TEXT,

action TEXT,

ts TIMESTAMPTZ DEFAULT now(),

prev_hash BYTEA,

row_hash BYTEA

);

CREATE OR REPLACE FUNCTION audit_events_chain()

RETURNS TRIGGER AS $$

DECLARE v_prev BYTEA;

BEGIN

SELECT row_hash INTO v_prev FROM audit_events ORDER BY id DESC LIMIT 1;

NEW.prev_hash := v_prev;

NEW.row_hash := digest(

coalesce(NEW.actor,'') || '|' || coalesce(NEW.action,'') || '|' || NEW.ts::text || '|' || encode(coalesce(NEW.prev_hash,'\x'),'hex'),

'sha256'

);

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_chain

BEFORE INSERT ON audit_events

FOR EACH ROW EXECUTE FUNCTION audit_events_chain();

Führen Sie eine Verifizierungsabfrage aus, um zu prüfen, ob der prev_hash jeder Zeile mit dem vorherigen Datensatz übereinstimmt. Jede Abweichung signalisiert Manipulation – was die Anforderungen von SOX und DSGVO in Bezug auf Integrität unterstützt.

DSGVO Maximalbußgeld

20 Mio €

oder 4 % des weltweiten Umsatzes

HIPAA Stufe 4

1,9 Mio $

pro Verstoß, jährliche Obergrenze

PCI DSS

500 Tsd $

pro Vorfall + Aufschlag

Wöchentlicher Compliance-Gesundheitscheck

Datenbank-Aufgaben

- Überprüfen, ob Backups abgeschlossen und Wiederherstellung getestet wurden

- Admin-Zugangsdaten rotieren, falls älter als 90 Tage

- Fehlgeschlagene Anmeldeversuche im SIEM analysieren

Anwendungsebene

- Sicherheitslücken-Scan für Abhängigkeiten durchführen (z. B. Snyk)

- Sicherstellen, dass TLS-Zertifikate in weniger als 30 Tagen ablaufen, und Alarme prüfen

Mitarbeiteraufklärung

- 60-Sekunden-Phishing-Testmail versenden

- Wöchentlichen Sicherheitstipp im Intranet veröffentlichen

Compliance-Ergebnisse, die zählen

| Ergebnis | Ohne Automatisierung | Mit DataSunrise |

|---|---|---|

| Audit-Vorbereitung | Manuelle Evidenzsammlung (Wochen) | Vorgefertigte Berichte (Stunden) |

| Erkennung von Sicherheitsverstößen | Reaktiv, nach Vorfall | Echtzeit-Alarme & Anomalieerkennung |

| Regulatorisches Risiko | Hohes Risiko für Bußgelder | Abgestimmte Kontrollen für DSGVO, HIPAA, PCI DSS |

Anwendungsfälle in der Industrie

- Finanzen: SOX-bereite Protokolle und PCI DSS-Zahlungssicherheit

- Gesundheitswesen: Vollständige Nachvollziehbarkeit von PHI für HIPAA-Audits

- SaaS/Cloud: Mandantenübergreifende Aktivitätsüberwachung zur DSGVO-Verantwortlichkeit

- Öffentlicher Sektor: Manipulationssichere Protokolle zur Unterstützung von Transparenzvorgaben

Automatisierung: Ein strategischer Vorteil in der Compliance

Manuelles Compliance-Management führt oft zu Verzögerungen, blinden Flecken und inkonsistenter Durchsetzung. Aus diesem Grund setzen zukunftsorientierte Organisationen zunehmend auf Automatisierungsplattformen wie DataSunrise, um Richtlinien durchzusetzen, Anomalien zu erkennen und Echtzeit-Compliance-Berichte zu erstellen. Durch die Integration von Compliance-Automatisierung in den täglichen Betrieb reduzieren Unternehmen den Aufwand, beschleunigen Audits und gewährleisten die Einhaltung von Richtlinien – selbst wenn Datenumgebungen komplexer werden.

# datasunrise_report.yml — wöchentliches ISO 27001 Evidenzpaket

report:

title: "ISO 27001 Annex A.12 Audit Log Review"

schedule: "0 3 * * 1" # montags, 03:00 UTC

include:

- failed_logins

- privilege_escalations

- data_export > 10k rows

deliver_via:

email:

to: [email protected]

attach: PDF

Legen Sie diese Datei unter /opt/datasunrise/reports/ ab; die Plattform plant die Generierung automatisch.

Skalierung der Daten-Compliance mit einer Policy-gesteuerten Architektur

Compliancestandards auf Unternehmensebene enden nicht bei Verschlüsselung oder Protokollierung – es geht darum, Kontrollen mit klaren, durchsetzbaren Datenrichtlinien in Einklang zu bringen. Die effektivsten Compliance-Programme setzen auf policy-basierte Architekturen, welche die Vorschriften spezifischen technischen Sicherheitsmaßnahmen und Verhaltensregeln zuordnen.

- Datenklassifizierungsrichtlinien: Identifizieren und kennzeichnen Sie PII, PHI und Finanzdaten mithilfe automatisierter Discovery-Tools. Wenden Sie Maskierung, Alarmierung oder Verschlüsselung basierend auf dem Sensibilitätsgrad und der Benutzerrolle an.

- Aufbewahrungsrichtlinien: Definieren Sie zeitbasierte Regeln gemäß den Vorschriften (z. B. 7 Jahre für SOX, 1 Jahr für PCI DSS), um zu steuern, wann Daten gelöscht oder archiviert werden dürfen. Stellen Sie sicher, dass diese Richtlinien auf der Speicherebene durchgesetzt werden.

- Zugriffskontrollrichtlinien: Nutzen Sie Zero-Trust-Prinzipien, um den Zugriff nach IP-Bereich, Rolle oder Risikowert zu beschränken. Überwachen und protokollieren Sie Abweichungen von der Richtlinie mit kontextbezogenen Alarmen, die an SIEM-Plattformen gesendet werden.

- Audit-Richtlinien: Erstellen Sie geplante, fokussierte Audit-Berichte für DSGVO, HIPAA, ISO 27001 und mehr. Plattformen wie DataSunrise ermöglichen es Teams, Richtlinienregeln in YAML oder über eine grafische Benutzeroberfläche zu definieren und sie in Multi-Cloud-Umgebungen anzuwenden.

Durch die Einführung von Policy-as-Code schaffen Organisationen eine flexible Grundlage für die Skalierung der Compliance über Teams, Regionen und Technologiestacks hinweg – ohne sich auf fragile manuelle Checklisten oder isolierte Werkzeuge zu verlassen.

FAQ zu Datenschutzbestimmungen

Wie lange sollten wir Audit-Logs aufbewahren?

Richten Sie sich nach dem strengsten Rahmen: SOX kann eine Aufbewahrung von bis zu 7 Jahren erfordern; PCI DSS erwartet in der Regel ca. 12 Monate. Definieren und setzen Sie Richtlinien für jedes Datenset durch und wenden Sie, falls erforderlich, unveränderlichen Speicher an.

Brauchen wir einen Datenschutzbeauftragten (DPO)?

Die DSGVO schreibt einen DPO vor, wenn ein großflächiges Monitoring oder die Verarbeitung von besonderen Kategorien von Daten erfolgt. Andernfalls benennen Sie einen verantwortlichen Inhaber und dokumentieren Sie die Zuständigkeiten, um die Compliance-Bereitschaft nachzuweisen.

Was bedeutet Datenschutz-Compliance?

Datenschutz-Compliance bedeutet, Gesetze und Vorschriften einzuhalten, die regeln, wie sensible Daten erhoben, verarbeitet, gespeichert und geteilt werden. Dadurch wird der Schutz persönlicher und finanzieller Informationen vor Missbrauch oder Offenlegung gewährleistet.

Welche Vorschriften sind am weitesten verbreitet?

Zu den weithin angewandten Rahmenwerken zählen DSGVO (EU-Datenschutz), HIPAA (US-Gesundheitsdaten) und PCI DSS (Sicherheit von Zahlungskarten). Viele Organisationen fallen unter mehrere Rahmenwerke.

Welche Datenquellen unterliegen den Compliance-Regeln?

Kundendaten, Mitarbeiterdateien, medizinische Daten und finanzielle Transaktionen sind üblicherweise reguliert. Protokolle, Backups und abgeleitete Datensätze können ebenfalls im Geltungsbereich liegen, wenn sie sensible Felder enthalten.

Wie können Organisationen die Einhaltung nachweisen?

- Führen Sie Audit-Logs und Zugriffsaufzeichnungen mit Integritätsprüfungen.

- Setzen Sie Zugriffskontrollen, Verschlüsselungs- und Maskierungsrichtlinien ein.

- Erstellen Sie Evidenzberichte für Aufsichtsbehörden und Auditoren.

- Belegen Sie Aufbewahrungs-, Lösch- und Einwilligungspraktiken.

Welche Werkzeuge vereinfachen die Compliance?

Plattformen wie DataSunrise automatisieren die Entdeckung sensibler Daten, zentralisierte Auditierung, Echtzeitalarmierung und Compliance-Berichterstattung – was den manuellen Aufwand und das Audit-Risiko reduziert.

Fazit

Vorschriften wie DSGVO, HIPAA und PCI DSS setzen den Standard für den verantwortungsvollen Umgang mit Daten. Sie fördern Transparenz, minimieren Risiken und schützen die Privatsphäre des Einzelnen. Für jede Organisation ist die Einhaltung nicht nur eine gesetzliche Verpflichtung – sie ist ein strategischer Vorteil.

Compliance ist jedoch ein sich ständig veränderndes Ziel. Gesetze entwickeln sich weiter, Bedrohungen passen sich an und manuelle Arbeitsabläufe können nicht immer mithalten. Hier kommt die Automatisierung ins Spiel. Mit DataSunrise können Sie Audits automatisieren, Sicherheitsrichtlinien durchsetzen und Compliance-Berichte erstellen – ohne den Geschäftsbetrieb zu stören.

Robuste Compliance schafft Vertrauen, reduziert das Risiko von Sicherheitsverletzungen und hält Sie von regulatorischen Problemen fern. Seien Sie proaktiv. Seien Sie sicher. Buchen Sie eine Live-Demo, um zu sehen, wie DataSunrise Ihnen seit dem ersten Tag Kontrolle über die Compliance verschafft.