Dynamische Datenmaskierung

Einleitung

Die dynamische Datenmaskierung wendet Schutzmaßnahmen sofort zur Laufzeit der Abfrage an, indem sensible Felder entsprechend den Benutzerrollen, Sitzungsattributen oder der Anwendungslogik verborgen werden. Dies stellt sicher, dass regulierte Daten – einschließlich Kreditkartennummern, E-Mail-Adressen und anderer personenbezogener Daten – sicher bleiben, ohne dass die zugrunde liegenden Datensätze verändert oder normale Abläufe behindert werden. Berechtigte Benutzer erhalten den Originalwert, während nicht autorisierte Benutzer maskierte oder teilweise Daten erhalten. Durch die Risikominimierung erleichtert die dynamische Maskierung die Einhaltung von Vorschriften und verstärkt die Sicherheit in der gesamten Umgebung.

Organisationen, die der DSGVO, HIPAA oder PCI DSS unterliegen, nutzen diese Methode zunehmend, um einen Zero-Trust-Zugang durchzusetzen. In diesem Artikel vergleichen wir die dynamische mit der statischen Maskierung, überprüfen native Optionen in populären Datenbanken und zeigen, wie DataSunrise dynamische Maskierung ohne Schemaänderungen oder Codeanpassungen ermöglicht.

Statische vs. Dynamische Datenmaskierung

Was ist dynamische Datenmaskierung?

Dynamische Datenmaskierung ist eine Echtzeit-Technik, um sensible Daten während der Abfrageausführung zu verbergen. Im Gegensatz zu statischen Methoden schützt sie Produktionsdaten in Echtzeit, indem maskierte Ergebnisse an nicht autorisierte Benutzer zurückgegeben werden – ohne die Quell-Datenbank zu verändern.

| Funktion | Statische Datenmaskierung | Dynamische Datenmaskierung |

|---|---|---|

| Funktionsweise | Erstellt eine maskierte Kopie der Datenbank für Nicht-Produktionszwecke | Maskiert Abfrageergebnisse in Echtzeit basierend auf Benutzer oder Kontext |

| Originaldaten | Permanente Ersetzung im maskierten Datensatz | Bleiben unverändert im Quellsystem |

| Hauptanwendungsfälle | Testen, Entwicklung, Übergabe an externe Dienstleister | Produktivumgebungen, Compliance, Zero-Trust |

| Flexibilität | Schwer zu ändern, sobald angewendet | Richtlinienbasiert und einfach anzupassen |

| Compliance | Gut für Datenminimierung | Ausgezeichnet für Zugriffskontrolle und Audit-Logging |

Warum dynamische Maskierung in Live-Umgebungen statischer Maskierung überlegen ist

Statische Maskierung funktioniert in Entwicklungs- und Testumgebungen, scheitert jedoch schnell in Live-Umgebungen mit mehreren Rollen. Jede Richtlinienänderung erfordert das erneute Erstellen, Validieren und Bereitstellen maskierter Datensätze – ein zeitaufwändiger und fehleranfälliger Prozess. Die dynamische Maskierung umgeht diese Probleme, indem sie sich sofort anpasst. Die Ergebnisse variieren je nach Benutzerrolle und Kontext: Ein QA-Ingenieur sieht möglicherweise teilweise Werte, während ein Support-Mitarbeiter nur redigierte Ausgaben sieht. Dieselbe Abfrage liefert rollenangepasste Antworten ohne Duplikate oder veraltete Daten.

Da sie sich in Echtzeit anpasst, beschleunigt die dynamische Maskierung die Einhaltung von Vorschriften und reduziert das Risiko einer unbeabsichtigten Datenoffenlegung. In Kombination mit Protokollierung und kontextbezogenen Filtern wird sie zur praktischsten Lösung für Umgebungen, in denen Daten sensibel sind, der Zugriff variiert und Compliance verpflichtend ist.

In Verbindung mit Protokollierung und kontextbezogenen Filtern macht diese Flexibilität die dynamische Maskierung zur bevorzugten Lösung für Live-Umgebungen, in denen Daten sensibel sind, der Zugriff unterschiedlich erfolgt und Compliance nicht verhandelbar ist.

Integrierte Unterstützung in beliebten Datenbanken

Mehrere Plattformen bieten nativen oder pluginbasierten Support für Maskierung. Zum Beispiel:

- PostgreSQL: Maskierung über Views oder Erweiterungen wie pg_maskdata

- Oracle: Data Redaction für rollenbasierte Maskierung

- SQL Server: Eingebaute dynamische Maskierung für bestimmte Felder

Hier ein Beispiel, wie PostgreSQL Maskierung mit einem View simuliert:

CREATE OR REPLACE VIEW masked_users AS

SELECT

id,

name,

CASE

WHEN current_user = 'auditor' THEN 'XXXX-XXXX-XXXX-' || RIGHT(card_number, 4)

ELSE card_number

END AS card_number,

email

FROM users;

Obwohl diese Methode in einfachen Setups effektiv ist, wird sie schwer skalierbar über mehrere Datenbanken oder dynamische Rollen hinweg. Genau hier vereinfacht DataSunrise die Implementierung, indem es maskierte Ergebnisse in verschiedenen Umgebungen bereitstellt, ohne dass SQL oder Schemas verändert werden müssen.

Dynamische Maskierung mit DataSunrise

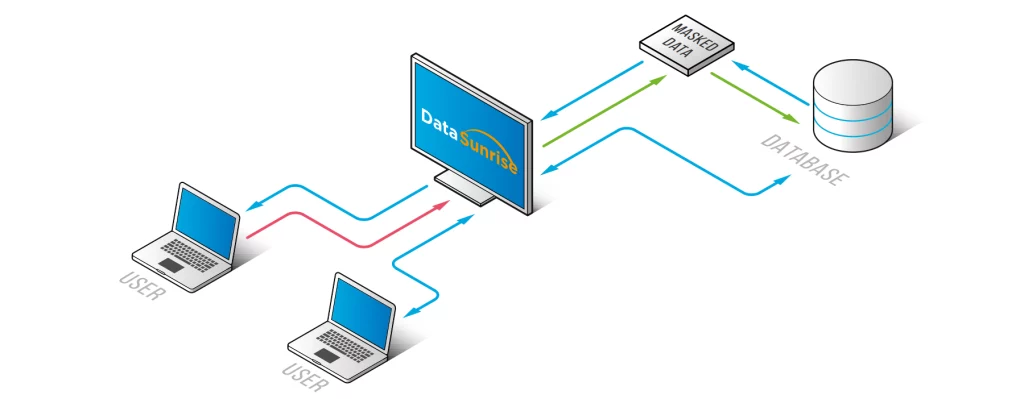

DataSunrise fungiert als transparenter Proxy zwischen Ihren Anwendungen und Datenbanken. Folglich werden Abfragen abgefangen und Maskierungsregeln angewendet, bevor die Daten den Benutzer erreichen. Es unterstützt:

Der Konfigurationsprozess wird vollständig über eine benutzerfreundliche Oberfläche abgewickelt. Wichtiger noch: Es sind weder Codeanpassungen noch Schemaänderungen erforderlich.

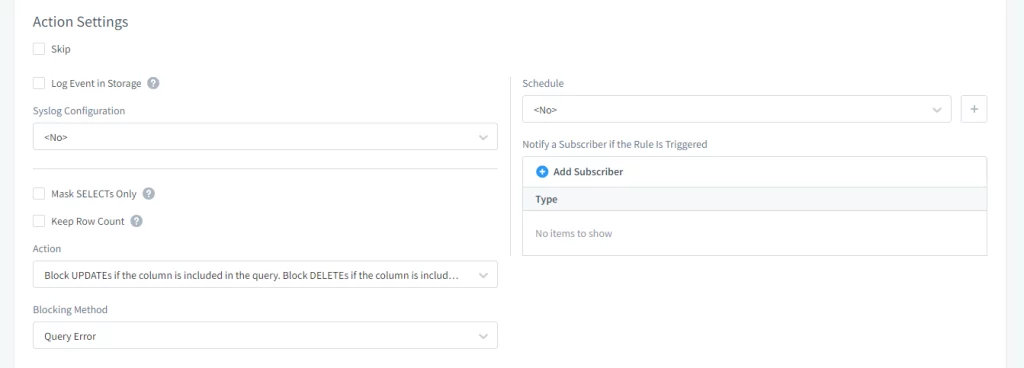

1. Aktionen-Einstellungen

Administratoren können steuern, ob Maskierungsvorgänge protokolliert, Warnungen ausgelöst oder Aktualisierungsvorgänge auf maskierten Feldern blockiert werden.

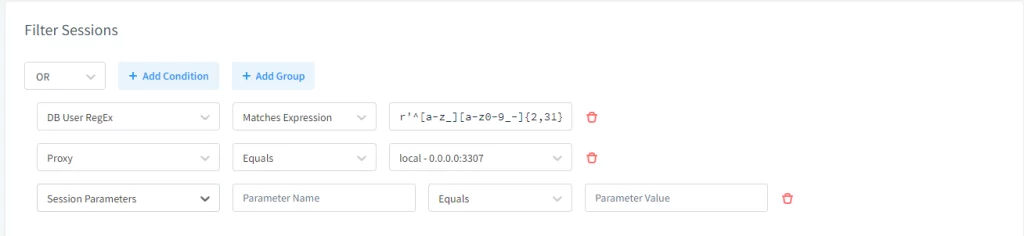

2. Filter-Einstellungen

Dieser Abschnitt definiert, wann und wo die Maskierung angewendet werden soll – basierend auf Benutzeridentität, IP-Bereich, Quellanwendung oder sogar Netzwerkpfaden. Dadurch wird eine kontextabhängige Durchsetzung ermöglicht.

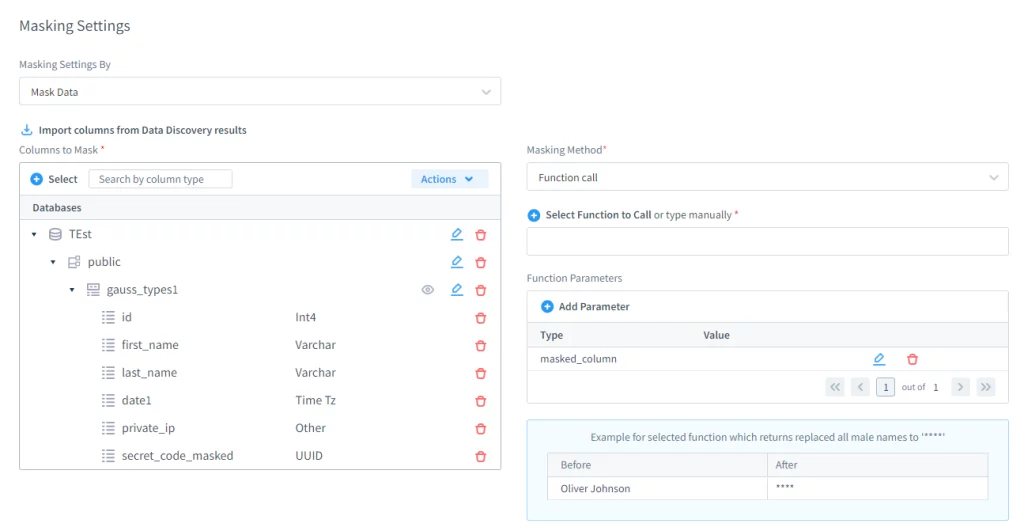

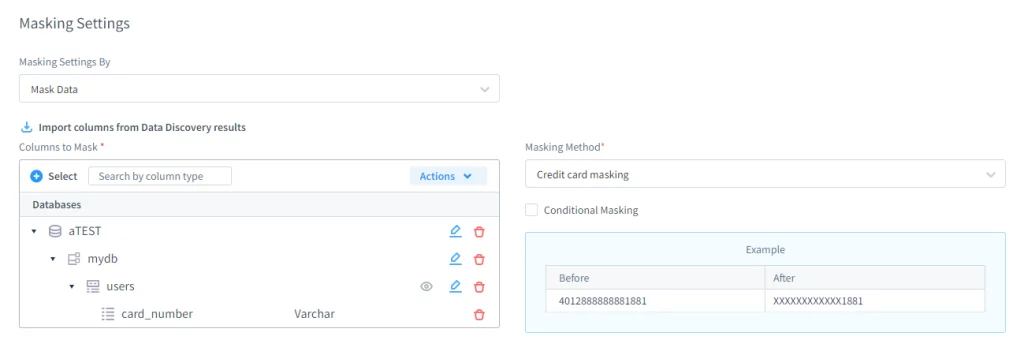

3. Maskierungs-Einstellungen

Administratoren können spezifische Schemas, Tabellen und Felder zum Schutz auswählen. Zusätzlich können sie Maskierungsmethoden unter Verwendung integrierter Logik oder benutzerdefinierter Lua-Skripte definieren.

4. Maskierungs-Protokolle

Wenn die Protokollierung aktiviert ist, wird jedes Maskierungsereignis aufgezeichnet. Dadurch erhalten Organisationen einen auditbereiten Einblick in das Wann und Wie der angewendeten Maskierung.

Häufige Fallstricke bei der Implementierung der dynamischen Maskierung

Die dynamische Maskierung kann nach hinten losgehen, wenn sie nicht präzise umgesetzt wird. Häufige Fehler sind:

- Übermaskierung: Zu viele Daten werden verborgen, selbst für Rollen, die einen teilweisen Zugang benötigen.

- Schwache Richtlinienfilter: Zu breit gefasste Maskierungsregeln ohne kontextbezogene Bedingungen.

- Blinde Flecken: Das Versäumnis, mehrere Zugangspunkte wie APIs, Exporte oder Analysewerkzeuge abzudecken.

Mit DataSunrise werden diese Risiken durch granulare Regeln, Protokollierung und in der Benutzeroberfläche integrierte Echtzeit-Testtools minimiert.

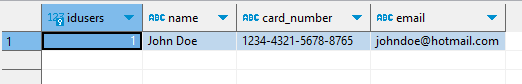

PostgreSQL-Anwendungsfall mit DataSunrise

Ein typischer Anwendungsfall könnte eine users-Tabelle beinhalten, die Kreditkartendaten enthält. Mit konfigurierte DataSunrise wird die Kreditkartennummer basierend auf den Benutzerrechten maskiert:

Administratoren definieren dieses Verhalten über die GUI, anstatt das Schema zu ändern:

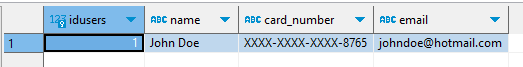

Folglich sehen Benutzer ohne erweiterte Zugriffsrechte nur maskierte Werte:

Das Ereignis wird zudem automatisch in den Audit-Protokollen erfasst:

Vorteile der Verwendung von DataSunrise zur Maskierung

- Schützt personenbezogene Daten, Zugangsdaten und finanzielle Daten zur Abfragezeit

- Unterstützt plattformübergreifende Bereitstellungen, ohne dass Code neu geschrieben werden muss

- Wendet granulare Richtlinien unter Verwendung von Rollen, Filtern und Logik an

- Bietet Audit-Trails für Transparenz und Compliance

Praktische Ansätze zur dynamischen Maskierung

| Ansatz | Funktionsweise | Beispielszenario |

|---|---|---|

| Rollenbasiert | Maskiert oder gibt Felder basierend auf Benutzerrechten frei | Supportmitarbeiter sehen teilweise Kreditkartennummern, während Betrugsanalysten die vollen Werte sehen |

| Kontextbezogen | Passt die Maskierung je nach Standort, Gerät oder Sitzungstyp an | Vertrauenswürdige Firmennetzwerke zeigen mehr Daten als Remote-Anmeldungen |

| Zeitlich begrenzt | Gewährt temporären Zugriff mit automatischem Ablauf | Genehmigte Benutzer können Gehaltsdaten für einen festgelegten Zeitraum einsehen, danach wird die Maskierung reaktiviert |

Die dynamische Maskierung passt den Schutz an reale Geschäftskontexte an, anstatt eine einheitliche Regel anzuwenden.

Schnelle FAQ: Dynamische Maskierung

Beeinflusst die Maskierung die Abfrageleistung?

Typischerweise minimal, wenn die Regeln eingegrenzt sind. DataSunrise wendet Richtlinien auf der Proxy-Ebene an, um umfangreiche Datenbankanpassungen zu vermeiden.

Kann die Maskierung über Exporte oder BI-Tools umgangen werden?

Nur, wenn diese Wege nicht im Geltungsbereich sind. Schließen Sie APIs, Exporte und Analysekonnektoren in Ihre Maskierungsregeln ein, um Lücken zu vermeiden.

Wie wähle ich die zu maskierenden Felder aus?

Beginnen Sie mit der Datenerkennung, um PII/PHI/PCI-Felder zu klassifizieren, und wenden Sie dann Richtlinien basierend auf Sensibilität und Rolle an.

Wie kann ich die Einhaltung der Vorschriften nachweisen?

Nutzen Sie die Audit-Protokolle der Maskierungsvorgänge sowie die Aktivitätsüberwachung, um zu zeigen, wer was wann und unter welcher Richtlinie gesehen hat.

Fazit

Die dynamische Datenmaskierung erzwingt den Minimalzugriff auf sensible Felder, ohne Datensätze zu duplizieren oder Schemas zu verändern. Durch die Anpassung der Ergebnisse an Rolle, Standort und Risikofaktoren wird die Datenoffenlegung reduziert, während die Produktivsysteme schnell und nutzbar bleiben.

Kombiniert mit Datenerkennung, Protokollierung und einheitlichen Richtlinienmustern wird die dynamische Maskierung zu einer zuverlässigen Kontrolle sowohl für Compliance- als auch Sicherheitsteams. Sie skaliert über Datenbanken und Anwendungen hinweg, liefert Nachweise darüber, wer wann auf welche Daten zugegriffen hat, und verwandelt Zugriffskontrolle in eine wiederholbare Praxis statt einer Flickschusterei.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladenNächste