Google Cloud SQL-Daten-Audit-Trail

Einführung

Ein Google Cloud SQL-Daten-Audit-Trail ist die systematische Aufzeichnung von datenbankbezogenen Ereignissen, die den Zugriff, die Änderung oder den Transfer von Daten betreffen. Er bildet das Rückgrat der operativen Verantwortlichkeit, da er es ermöglicht, Dateninteraktionen bis zu ihrem Ursprung zurückzuverfolgen.

Für Organisationen, die SQL Server in Google Cloud SQL betreiben, besteht das Ziel nicht nur darin, Aktivitäten zu protokollieren, sondern dies auf eine Weise zu tun, die Compliance-Vorgaben, operative Sicherheit und forensische Analysen unterstützt. In diesem Artikel werden wir die Kernkomponenten eines Daten-Audit-Trails, Muster für die native SQL Server-Konfiguration und Möglichkeiten zur Erweiterung der Sichtbarkeit mit Werkzeugen wie DataSunrise untersuchen.

Was einen Daten-Audit-Trail von allgemeinem Auditing unterscheidet

Obwohl das SQL Server-Auditing alle administrativen und operativen Aktivitäten innerhalb einer Datenbankumgebung umfassen kann, hat ein Daten-Audit-Trail einen spezifischeren Fokus – er verfolgt den vollständigen Lebenszyklus von Dateninteraktionen. Er zeichnet auf, wer auf einen Datensatz zugegriffen oder ihn verändert hat, wann und wo dieser Zugriff erfolgte, welche genauen Änderungen am Inhalt oder an der Struktur vorgenommen wurden und ob diese Aktionen den festgelegten Sicherheitsrichtlinien entsprachen.

In regulierten Branchen ist dieses Detaillierungsniveau nicht nur eine Best Practice, sondern oft eine gesetzliche Anforderung. Ein gut gepflegter Daten-Audit-Trail kann der entscheidende Faktor zwischen dem Nachweis der Compliance und dem Risiko kostspieliger Strafen sein.

Kernkomponenten eines Cloud SQL-Daten-Audit-Trails

- Datenzugriffsereignisse –

SELECT-Abfragen, Datenexporte, Berichtsgenerierung - Datenänderungsereignisse –

INSERT,UPDATE,DELETE, Massenladungen - Schemaänderungen –

CREATE,ALTER,DROPfür Tabellen oder Sichten - Berechtigungsänderungen –

GRANT,REVOKE, Änderungen in der Rollenzugehörigkeit - Zugriffskontext – Anmeldequelle, Client-Anwendung, IP und Protokoll

Native SQL Server-Muster für Daten-Audit-Trails

SQL Server bietet mehrere Möglichkeiten, datenzentrierte Ereignisse zu erfassen. In Google Cloud SQL für SQL Server können diese an die Anforderungen einer verwalteten Umgebung angepasst werden.

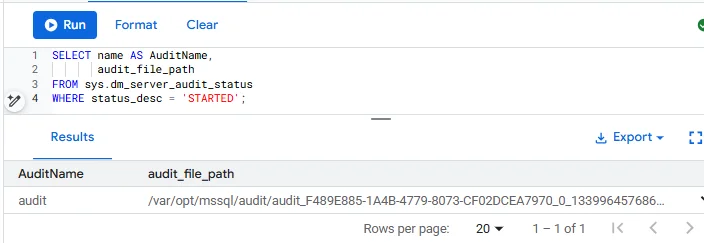

Auditierung im lokalen Audit-Verzeichnis

In Google Cloud SQL ist das direkte Speichern von .sqlaudit-Dateien auf der verwalteten Instanz eine gängige Methode, wenn Sie eine detaillierte Kontrolle über die Speicherung und den Export der Audit-Logs beibehalten möchten. Durch das Schreiben in das Audit-Verzeichnis der Instanz können Sie diesen Pfad später einem Cloud Storage-Bucket zuordnen oder automatisierte Exportjobs für eine zentralisierte Aufbewahrung und Analyse verwenden.

CREATE SERVER AUDIT DataTrail_Audit

TO FILE (

FILEPATH = '/var/opt/mssql/audit/', -- Audit-Verzeichnis von Cloud SQL

MAXSIZE = 256 MB,

MAX_ROLLOVER_FILES = 50

)

WITH (

QUEUE_DELAY = 1000,

ON_FAILURE = CONTINUE

);

ALTER SERVER AUDIT DataTrail_Audit WITH (STATE = ON);

In dieser Konfiguration:

FILEPATHgibt das Audit-Verzeichnis von Cloud SQL an.MAXSIZEundMAX_ROLLOVER_FILESdefinieren die Dateigröße und die Aufbewahrung, bevor ein Roll-over erfolgt.QUEUE_DELAYbestimmt, wie schnell Ereignisse in die Festplatte geschrieben werden, in Millisekunden.ON_FAILURE = CONTINUEstellt sicher, dass die Datenbank weiterläuft, auch wenn beim Audit-Logging ein Fehler auftritt.

Diese Methode integriert sich gut in GCP-Audit-Log-Pipelines – sobald .sqlaudit-Dateien vorhanden sind, können sie regelmäßig in Cloud Storage exportiert, in Cloud Logging eingelesen oder mit BigQuery für tiefere Einblicke in Compliance und Sicherheit analysiert werden.

Überwachung von Schema- und Berechtigungsänderungen

Über den einfachen Datenzugriff hinaus sollte ein robuster Daten-Audit-Trail strukturelle Änderungen überwachen, die die Sicherheit oder Integrität von Datensätzen beeinträchtigen.

CREATE DATABASE AUDIT SPECIFICATION AuditSchemaAndPermissions

FOR SERVER AUDIT DataTrailAppLog

ADD (SCHEMA_OBJECT_CHANGE_GROUP),

ADD (DATABASE_PERMISSION_CHANGE_GROUP)

WITH (STATE = ON);

Diese Gruppen erfassen Aktionen wie das Erstellen neuer Tabellen, das Ändern bestehender oder das Ändern von Benutzerzugriffsrechten. Weitere Optionen finden Sie in Microsofts vollständiger Liste der Audit-Aktionsgruppen.

Extended Events für zielgerichtete Datenüberwachung

Extended Events können konfiguriert werden, um sehr spezifische Datenoperationen zu erfassen, ohne das vollständige Auditing zu aktivieren.

CREATE EVENT SESSION DataTrail_XE

ON SERVER

ADD EVENT sqlserver.sql_statement_completed(

WHERE sqlserver.database_name = 'SalesDB'

AND (sqlserver.sql_text LIKE 'INSERT%' OR sqlserver.sql_text LIKE 'UPDATE%')

)

ADD TARGET package0.ring_buffer;

ALTER EVENT SESSION DataTrail_XE ON SERVER STATE = START;

Diese Sitzung filtert ausschließlich INSERT– und UPDATE-Anweisungen in der SalesDB-Datenbank, wodurch das Log-Volumen reduziert wird, während der Fokus auf sensible Schreibzugriffe gelegt wird.

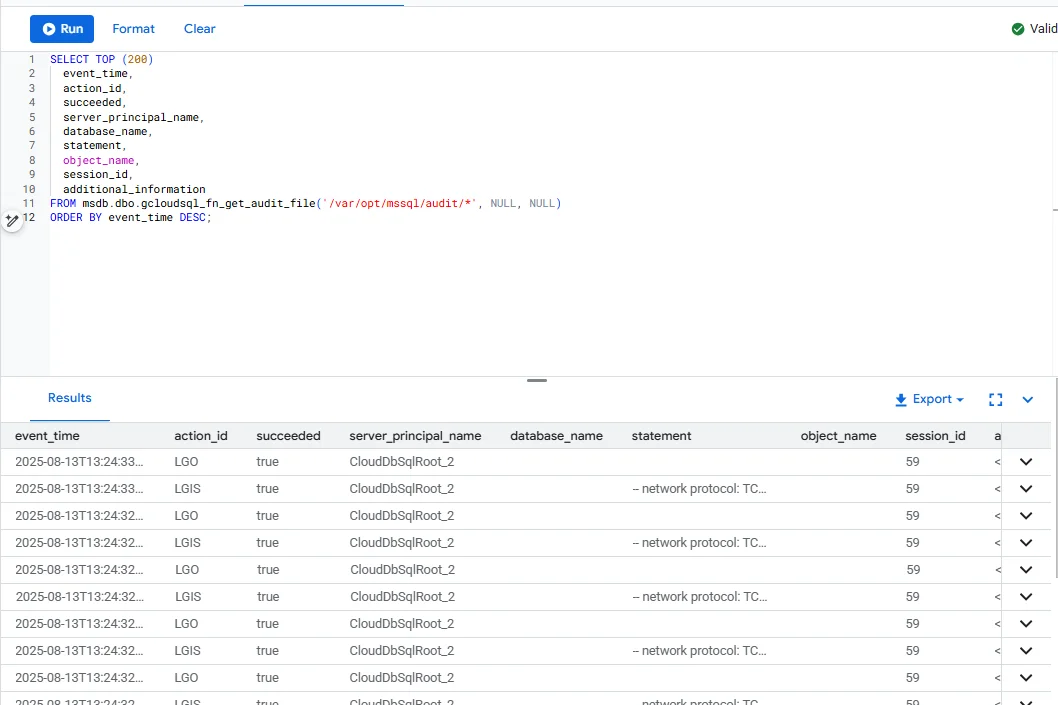

Abfragen und Überprüfen von Daten-Audit-Ereignissen

Wenn Sie Audit-Aufzeichnungen auf der Instanz in Dateien schreiben, können Sie diese direkt in Cloud SQL Studio, SQL Server Management Studio (SSMS) oder Azure Data Studio mit der Hilfsfunktion msdb.dbo.gcloudsql_fn_get_audit_file lesen.

SELECT TOP (200)

event_time,

action_id,

succeeded,

server_principal_name,

database_name,

statement,

object_name,

session_id,

additional_information

FROM msdb.dbo.gcloudsql_fn_get_audit_file('/var/opt/mssql/audit/*', NULL, NULL)

ORDER BY event_time DESC;

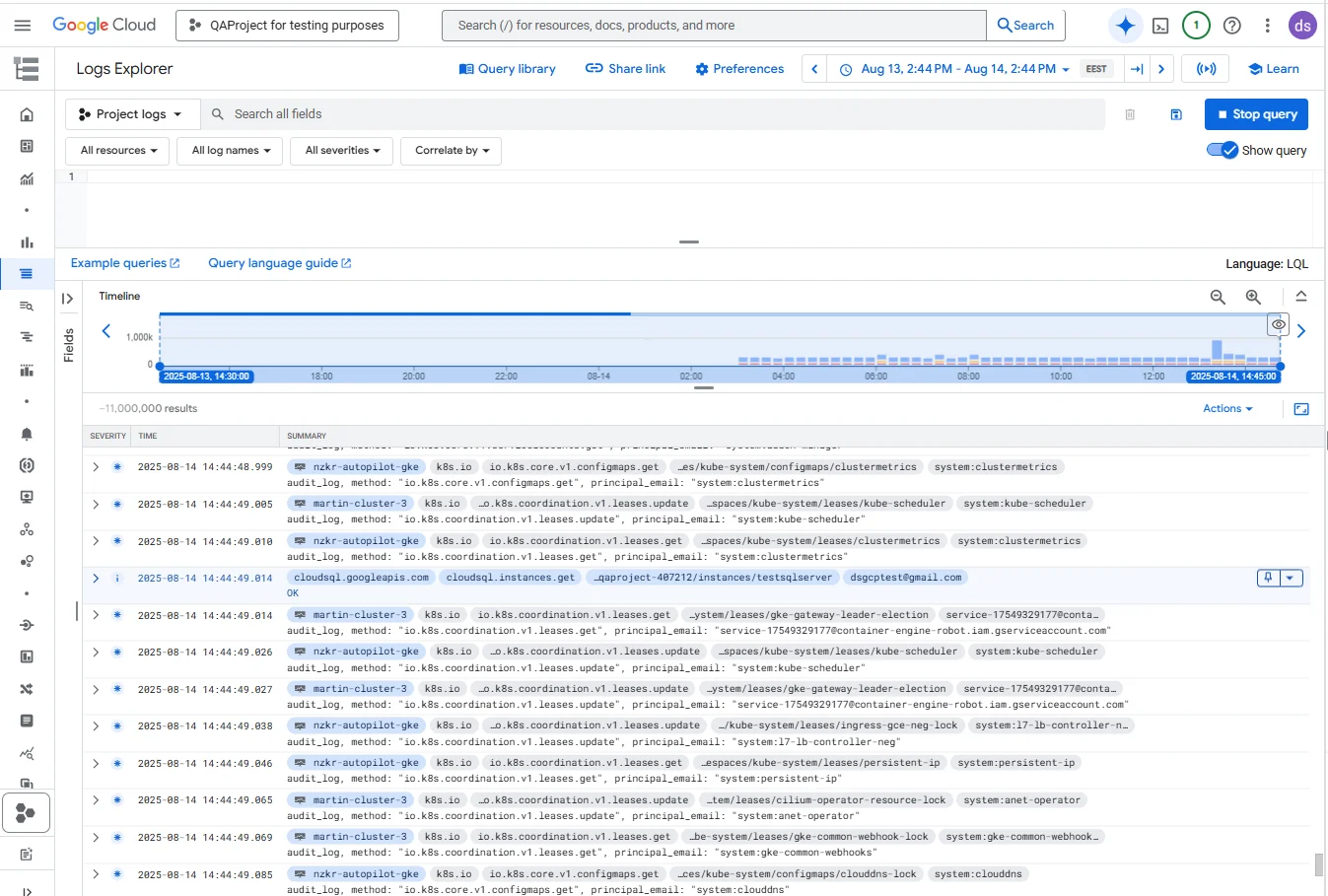

Nutzung von Google Cloud Logging für Audit-Trails

Cloud Logging kann als zentralisierte Zielgruppe für Ihre SQL Server-Audit-Daten dienen. Wenn Audit-Ereignisse in das Anwendungsprotokoll geschrieben oder von SQL Server exportiert werden, können sie in Cloud Logging eingelesen werden, wo sie indexiert, durchsuchbar und mit anderen GCP-Ressourcen-Protokollen korreliert werden.

Innerhalb der Logs Explorer-Oberfläche können Administratoren nach Ressourcen filtern, beispielsweise nach einer spezifischen Cloud SQL-Instanz, um den Fokus auf relevante Datenbankereignisse einzugrenzen. Diese Umgebung ermöglicht auch die korrelationsübergreifende Verknüpfung von Diensten – beispielsweise das Angleichen von SQL Server-Zugriffsprotokollen mit VPC-Netzwerkaktivitätsprotokollen oder das Verfolgen von Änderungen in IAM-Richtlinien. Administratoren können die Logging Query Language (LQL) nutzen, um präzise Suchen basierend auf Ereignistyp, Benutzeridentität oder Zeitspanne durchzuführen.

Die Oberfläche bietet zudem Visualisierungsfunktionen, die es ermöglichen, Aktivitätsmuster über die Zeit hinweg grafisch darzustellen. Dies erleichtert es, ungewöhnliche Anstiege in Abfragen oder Konfigurationsänderungen zu erkennen und deren Ursache schnell zu untersuchen.

Herausforderungen bei der Aufrechterhaltung eines robusten Daten-Audit-Trails

Selbst bei sorgfältiger Planung können die nativen SQL Server-Audit-Funktionen in Google Cloud SQL in bestimmten betrieblichen Szenarien unzureichend sein.

| Herausforderung | Beschreibung | Beispiel / Auswirkungen |

|---|---|---|

| Fragmentierte Sichtbarkeit über verschiedene Umgebungen | In Multi-Instance- oder Hybridumgebungen sind Protokolle je Datenbank isoliert. Die Korrelation von Ereignissen zwischen Produktions- und Reporting-Replikas erfordert oft das manuelle Exportieren, Zusammenführen und Normalisieren von Protokollen – zu langsam für die Echtzeit-Erkennung von Bedrohungen. | Ein Benutzer greift kurz nach Schemaänderungen in der Produktion auf sensible Kundendaten in einer Reporting-Datenbank zu. Ohne zentrale Korrelation könnten diese Aktionen als nicht miteinander zusammenhängend erscheinen. |

| Exposition sensibler Daten in Protokollen | Das native Auditing zeichnet den vollständigen SQL-Anweisungstext auf. Wenn ein Abfrageergebnis personenbezogene Daten (PII), gesundheitsbezogene Daten (PHI) oder Finanzdaten enthält, kann dies im Audit-Eintrag erscheinen. Ohne Maskierung können alle mit Protokollzugang diese Daten einsehen. | Dies führt zu einem Compliance- und Sicherheitsrisiko, da rohe sensible Daten in den Protokollen gespeichert werden. |

| Statischer Audit-Umfang | Audits basieren auf vordefinierten Aktionsgruppen oder manueller Objektauswahl. Das Hinzufügen neuer Tabellen oder Spalten erfordert eine Neukonfiguration und einen Neustart des Audits – was in dynamischen Entwicklungsumgebungen nicht ideal ist. | Verzögerungen bei der Abdeckung neuer sensibler Objekte können zu Lücken in der Überwachung führen. |

| Begrenzter Kontext für die Anomalieerkennung | Protokolle sind transaktionale Aufzeichnungen ohne Kontext dazu, ob eine Aktivität routinemäßig oder verdächtig ist. Ohne verhaltensbasierte Vergleichswerte verschmelzen ungewöhnliche Muster mit dem normalen Datenverkehr. | Potenzielle Bedrohungen bleiben unentdeckt, da sie keinen vordefinierten Alarm auslösen. |

| Minimale Automatisierung der Berichterstattung | Native Werkzeuge können Protokolle ausgeben, formatieren sie jedoch nicht in compliance-konforme Berichte. Zusätzliche Verarbeitung und Dokumentation sind erforderlich. | Erhöhter Zeitaufwand und Aufwand während Compliance-Audits, was zu verpassten Fristen führen kann. |

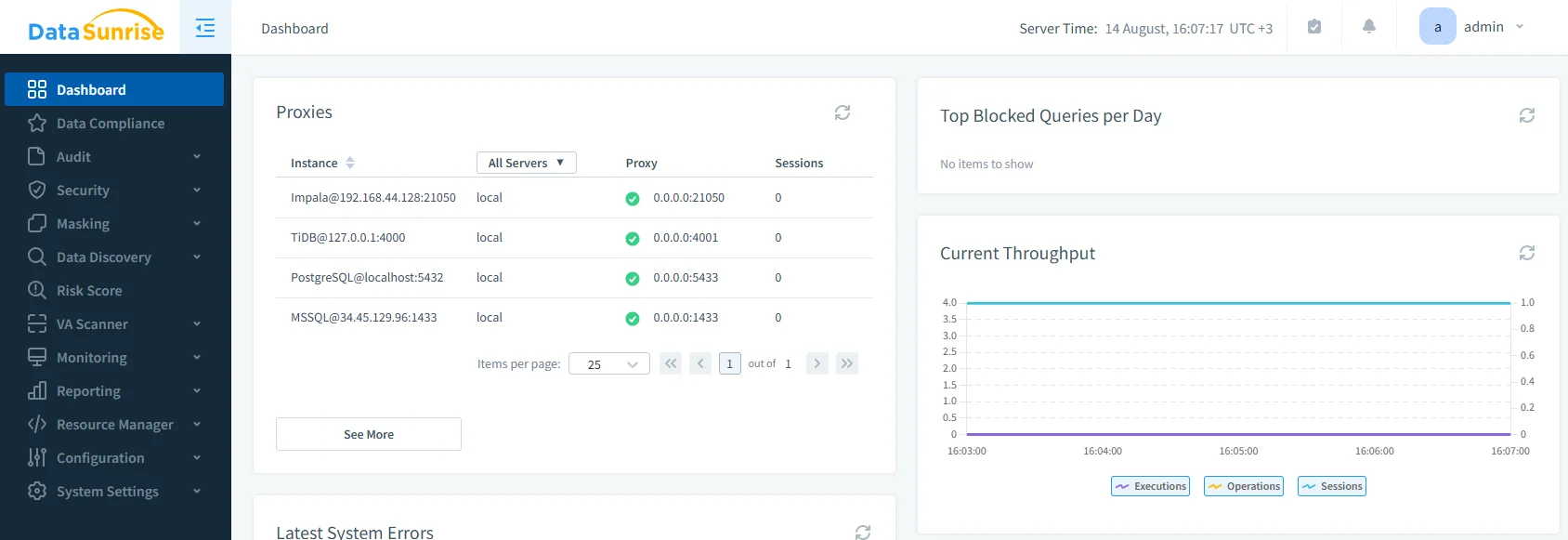

Data Audit-Trail mit DataSunrise verbessern

Um diese betrieblichen Herausforderungen zu bewältigen, kombiniert DataSunrise die Datenbank-Aktivitätsüberwachung, dynamisches Datenmasking und automatisierte Compliance-Berichterstattung, um ein intelligentes, zentrales Daten-Audit-Framework zu schaffen.

Instanzübergreifende Korrelation – Nutzt die Aktivitätsüberwachungs-Engine, um Protokolle von allen Google Cloud SQL-Instanzen in einem einheitlichen Analyse-Dashboard zu konsolidieren.

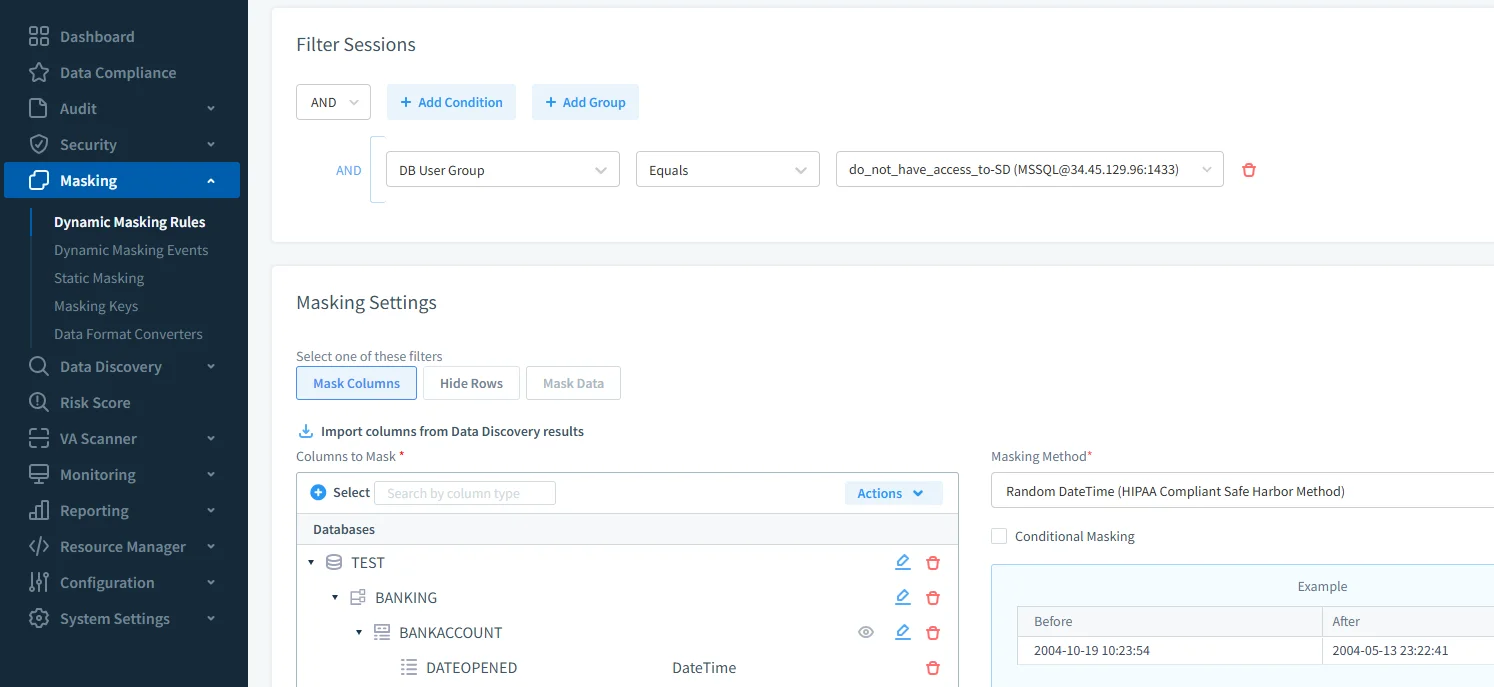

Die DataSunrise-Administrationskonsole zeigt einen MSSQL-Proxy-Listener neben anderen Engines, den Ausgangspunkt für die zentrale Durchsetzung von Audit- und Maskierungsrichtlinien. Rollenbasiertes Datenmasking – Wendet dynamische Maskierungsregeln an, sodass sensible Felder in Audit-Einträgen für unautorisierte Benutzer verborgen bleiben, ohne die gespeicherten Daten zu verändern.

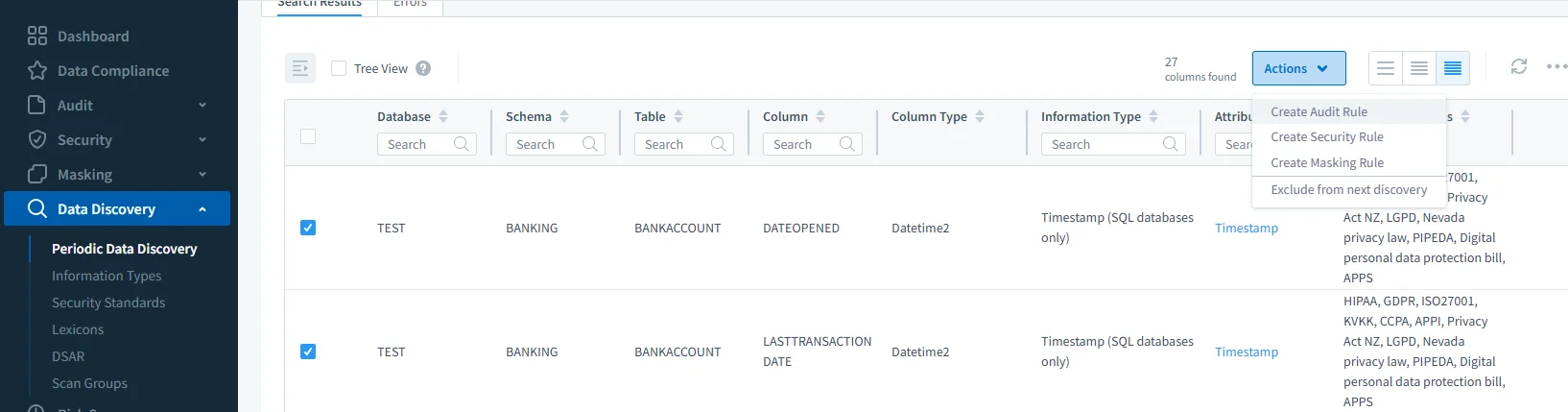

Erstellung einer rollenbezogenen Maskierungsregel, die HIPAA-sensitive DateTime-Werte auf BANKING.BANKACCOUNT zufällig ändert, angewendet nur auf die ausgewählte DB-Benutzergruppe. Dynamische Anpassung des Umfangs – Arbeitet mit dem Modul zur Datenerkennung zusammen, um neue Objekte mit sensiblen Daten zu identifizieren und automatisch in die Audit-Abdeckung einzubeziehen.

Die periodische Datenerkennung identifiziert sensible Spalten und bietet Ein-Klick-Aktionen, um Audit- oder Maskierungsregeln direkt aus den Ergebnissen zu erstellen. Verhaltensbasierte Warnungen – Nutzt die Echtzeit-Überwachung, um Abweichungen von etablierten Abfragemustern oder unerwartetes Zugriffsverhalten zu kennzeichnen.

Integrierte Compliance-Vorlagen – Generiert prüferfertige Berichte für GDPR, HIPAA, PCI DSS und SOX direkt über die Compliance-Manager-Oberfläche.

Praktische Schritte für einen nachhaltigen Daten-Audit-Trail

- Früh zentralisieren – Protokolle in einen einheitlichen Speicher oder eine SIEM-Plattform streamen, um zukünftige Korrelationsprobleme zu vermeiden.

- Maskierung durchsetzen – Dynamische Maskierungsrichtlinien konfigurieren, um sensible Werte in Protokollen zu schützen.

- Umfang automatisiert aktualisieren – Regelmäßig auf Schemaänderungen überprüfen und die Audit-Abdeckung anpassen.

- Verhaltensanalysen integrieren – Werkzeuge einsetzen, die den Abfragekontext verstehen und nicht nur die Anzahl der Abfragen.

- Dokumentieren und vierteljährlich überprüfen – Führen Sie einen Audit-Trail Ihres Audit-Trails, dokumentieren Sie Regeländerungen, Berichtserstellungen und den Zugriff auf die Protokolle selbst.

Fazit

Ein Google Cloud SQL-Daten-Audit-Trail ist am effektivsten, wenn er darauf ausgelegt ist, sich mit Ihrer Umgebung weiterzuentwickeln. Während die nativen Funktionen von SQL Server das „Was“ und „Wann“ des Datenzugriffs erfassen können, liefert die Kombination mit einer Lösung wie DataSunrise das „Warum“ und „Was ungewöhnlich ist“ – so werden statische Aufzeichnungen in umsetzbare Erkenntnisse verwandelt. Dieser mehrschichtige Ansatz erfüllt Compliance-Anforderungen und stärkt gleichzeitig die Sicherheitslage Ihrer Google Cloud SQL-Bereitstellungen.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen