IBM Db2-Datenkonformitätsautomatisierung

Vorschriften wie GDPR, HIPAA, PCI DSS und SOX stellen strenge Anforderungen daran, wie Organisationen Daten verwalten und schützen. Die Einhaltung dieser Standards erfordert mehr als nur sicheren Speicher: Teams müssen nachverfolgen, wer auf die Informationen zugegriffen hat, belegen, dass der Zugriff legitim war, und gegebenenfalls das Maskieren oder Beschränken sensibler Felder durchsetzen.

IBM Db2 bietet native Funktionen für Auditing, Überwachung und rollenbasierte Zugriffskontrolle, die diese Ziele unterstützen. In der Praxis stellen Administratoren jedoch oft fest, dass die Tools manuell und fragmentiert sind – Protokolle sind über verschiedene Ansichten verteilt, die Berichterstattung erfordert individuelle Skripterstellung, und Berechtigungen werden schwer überprüfbar, wenn Datenbanken wachsen.

Dieser Artikel untersucht die integrierten Konformitätsfunktionen von Db2, erklärt, wo sie unzureichend sind, und zeigt, wie DataSunrise dabei hilft, die Compliance in Db2-Umgebungen zu automatisieren.

Die Herausforderungen der Db2-Compliance verstehen

Die Architektur von Db2 bringt mehrere Hürden bei der Einhaltung von Vorschriften mit sich:

- Detaillierte Überwachungsanforderungen – Jeder SELECT, INSERT oder DELETE muss nachvollziehbar sein.

- Offenlegung sensibler Daten – Personenbezogene Daten (PII) und Finanzaufzeichnungen müssen maskiert oder eingeschränkt werden.

- Rollen- und Berechtigungsmanagement – Abweichungen in Berechtigungen und inkonsistente Rollenvergabe erschweren Audits.

- Audit-Komplexität – Native Audit-Logs erfordern manuelle Auswertung und es fehlt an zentralisierter Berichterstattung.

Ja – derzeit ist es etwas überladen. Es gibt sechs Unterabschnitte mit mehreren SQL-Beispielen, die den Fokus verwässern können. Für die Compliance-Dokumentation müssen nicht alle Systemansichten im Detail aufgeführt werden.

Hier ist eine schlankere Neufassung, die die wesentlichsten nativen Db2-Funktionen (Audit, Überwachung, Berechtigungen) beibehält und dabei einige der zusätzlichen Details kürzt:

Native Db2-Compliance-Funktionen

Db2 beinhaltet Überwachungs- und Auditing-Tools, die die Grundlage von Compliance-Programmen bilden. Die nützlichsten Funktionen sind Prüfpfade, Aktivitätsüberwachung und Berechtigungsprüfungen.

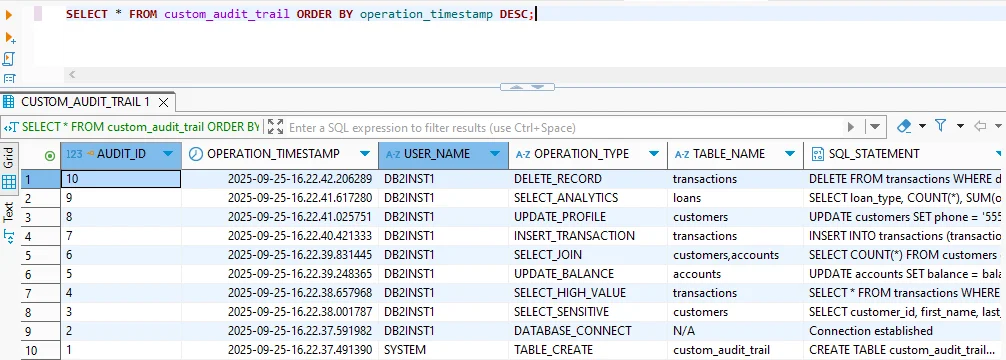

1. Benutzerdefinierter Prüfpfad

Benutzerdefinierte Audit-Tabellen können sensible Operationen für eine spätere Überprüfung aufzeichnen:

SELECT * FROM custom_audit_trail

ORDER BY operation_timestamp DESC;

Administratoren können nach Ereignistyp filtern, um kritische Aktionen wie sensible Abfragen oder finanzielle Transaktionen zu isolieren.

2. Aktivitäts- und Anwendungsüberwachung

Db2 stellt Überwachungsansichten zur Verfügung, die die Datenbankaktivität bestimmten Benutzern und Anwendungen zuordnen:

SELECT APPLICATION_NAME, SESSION_AUTH_ID, TOTAL_APP_COMMITS

FROM SYSIBMADM.MON_CONNECTION_SUMMARY;

Für die Live-Sitzungsverfolgung:

SELECT APPL_NAME, AUTHID, APPL_STATUS

FROM SYSIBMADM.APPLICATIONS;

Diese Transparenz ist entscheidend, um während eines Audits die Verantwortlichkeit nachzuweisen.

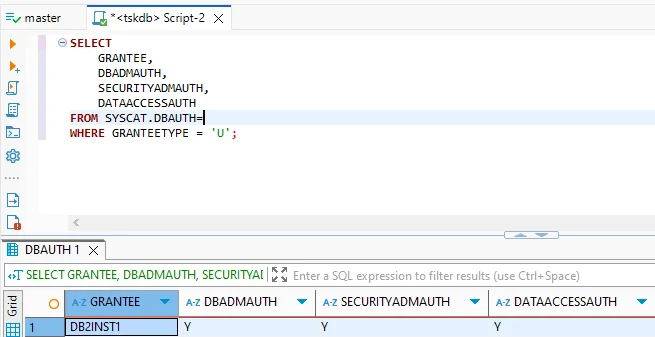

3. Berechtigungs- und Autorisierungsprüfungen

Db2 speichert Benutzerautorisierungen in Systemkatalogen, was schnelle Überprüfungen der Zugriffsrechte ermöglicht:

SELECT GRANTEE, DBADMAUTH, SECURITYADMAUTH, DATAACCESSAUTH

FROM SYSCAT.DBAUTH

WHERE GRANTEETYPE = 'U';

Die regelmäßige Überprüfung dieser Ausgabe gewährleistet, dass die Berechtigungen den Compliance-Anforderungen entsprechen.

Einschränkungen nativer Compliance-Ansätze

Obwohl diese Tools die Grundlagen abdecken, gibt es bemerkenswerte Lücken:

| Einschränkung | Auswirkung | Risikostufe |

|---|---|---|

| Manuelle Konfiguration der Audit-Regeln | Menschliche Fehler und Inkonsistenz | Hoch |

| Keine automatisierte Datenerkennung | Sensible Daten könnten ungeschützt bleiben | Kritisch |

| Begrenzte Berichtsfähigkeiten | Zusätzlicher manueller Aufwand während Audits | Mittel |

| Komplexes Berechtigungsmanagement | Schwierig, Rollenausweitung bei Skalierung zu validieren | Hoch |

Automatisierung der Db2-Compliance mit DataSunrise

DataSunrise erweitert die Fähigkeiten von Db2, indem es Compliance-Kontrollen automatisiert:

- Automatisierte Erkennung sensibler Daten – Durchsucht Db2-Schemata nach regulierten Daten (PII, PCI, PHI).

- Dynamische Datenmaskierung – Maskiert sensible Werte zur Abfragezeit, ohne dass Schemaänderungen erforderlich sind.

- Zentralisiertes Audit & Überwachung – Konsolidiert Protokolle und bietet Echtzeit-Dashboards.

- Compliance-Autopilot – Passt Richtlinien automatisch an, wenn neue Daten oder Rollen erscheinen.

- Prüfungsbereite Berichte – Erzeugt mit einem Klick Berichte für GDPR, HIPAA, PCI DSS und SOX.

Schritt-für-Schritt Compliance-Automatisierung mit DataSunrise

-

DataSunrise bereitstellen

Verbinden Sie DataSunrise mit Ihren Db2-Instanzen unter Verwendung der für Ihre Umgebung passenden Bereitstellungsoption – Proxy-Modus für Inline-Durchsetzung, Sniffer-Modus für passive Überwachung oder Log-Tailing, wenn kein Inline-Zugriff möglich ist. -

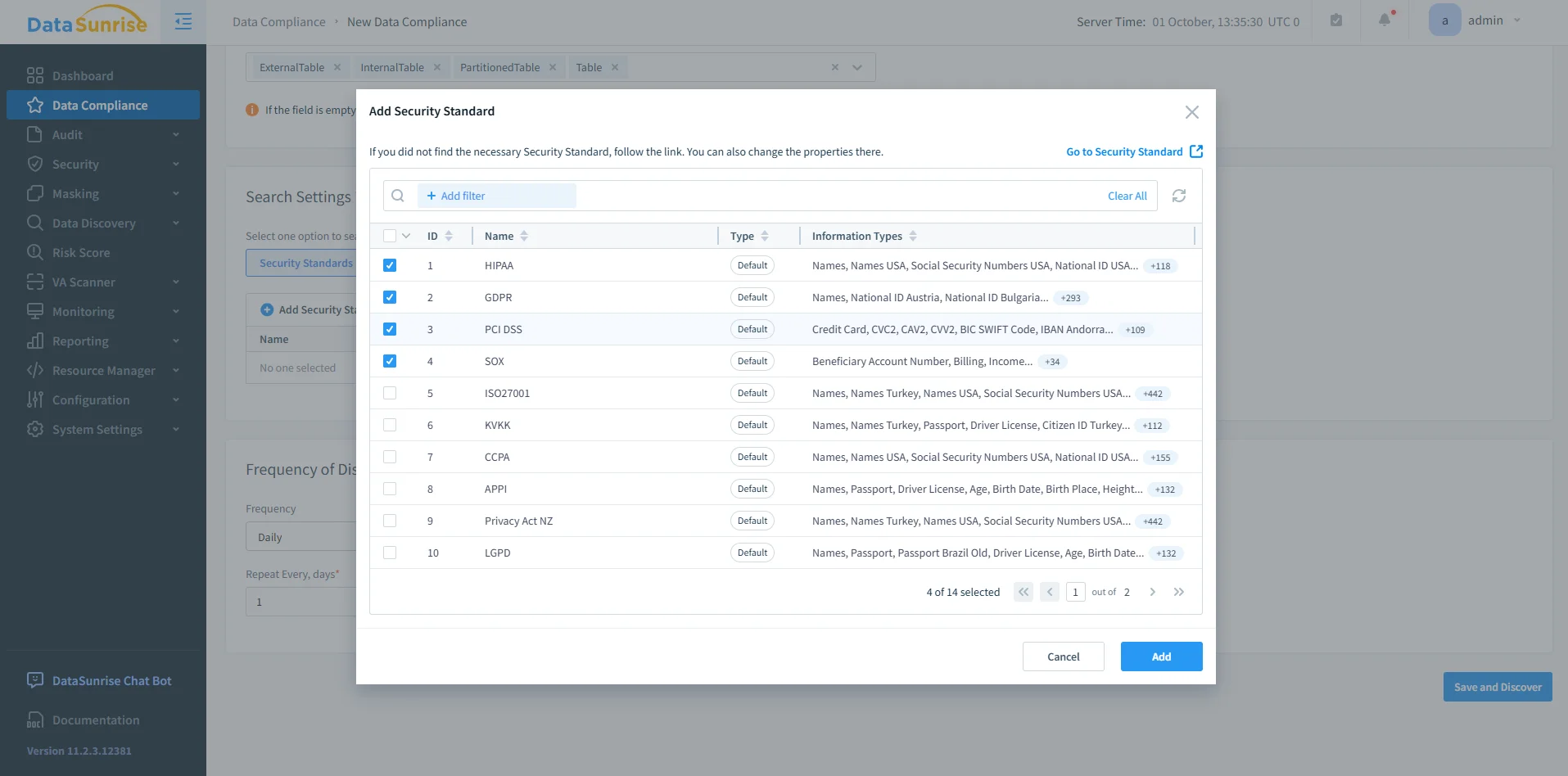

Fügen Sie eine Daten-Compliance-Regel hinzu

Klicken Sie im Abschnitt Daten-Compliance auf + Daten-Compliance hinzufügen. Hier definieren Sie Compliance-Objekte, indem Sie die Db2-Instanz auswählen, die Suchkriterien festlegen und die Regel mit Audit- oder Maskierungsaktionen verknüpfen. Anstatt vorgefertigte GDPR/HIPAA/PCI-Vorlagen zu verwenden, erstellen Sie Richtlinien, die den in Ihrer Umgebung geltenden Vorschriften entsprechen.

Auswahl der DataSunrise-Sicherheitsstandards – Hinzufügen einer Compliance-Regel durch Auswahl von Standards wie HIPAA, GDPR, PCI DSS und SOX. -

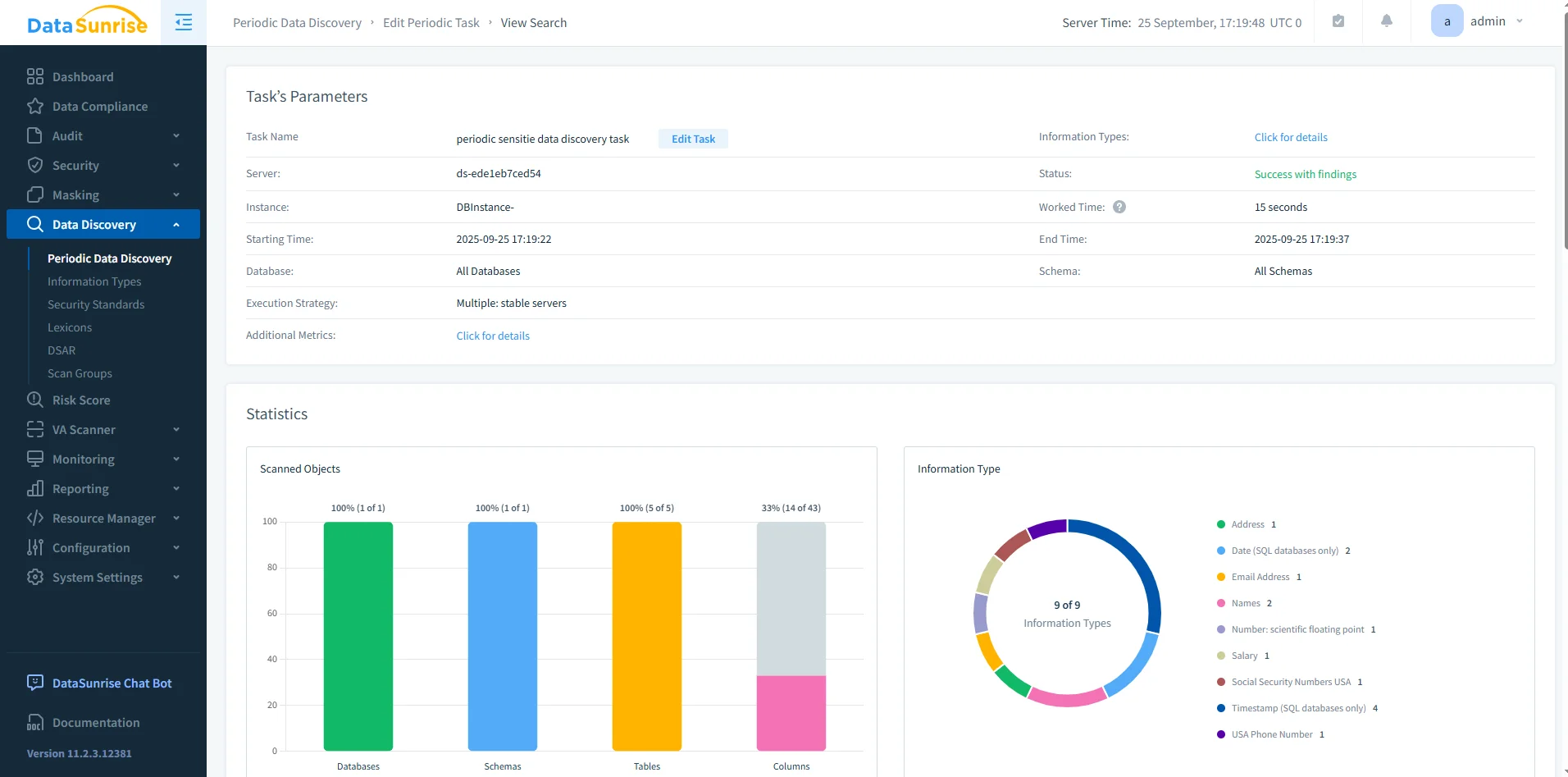

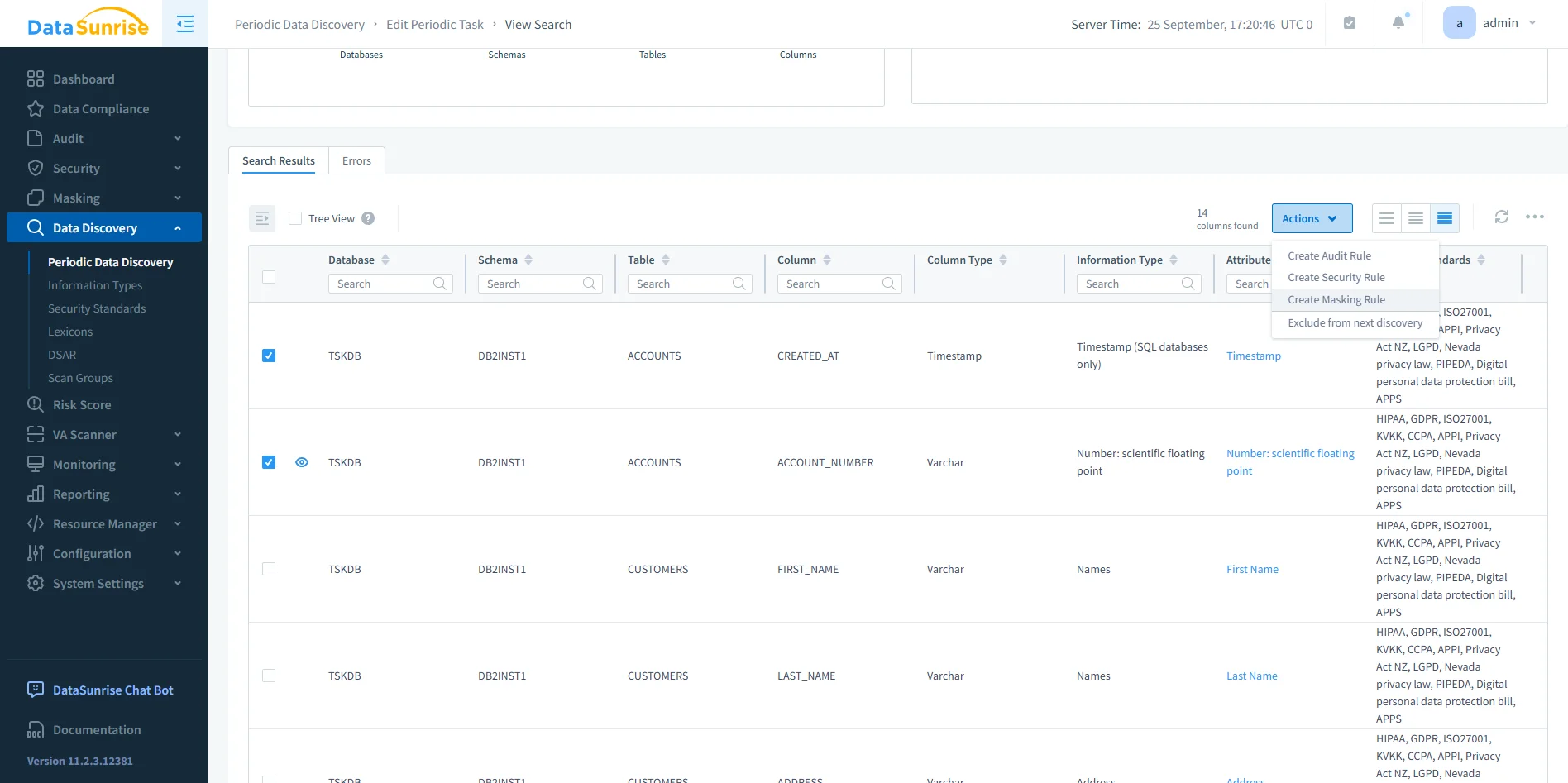

Führen Sie die Erkennung sensibler Daten durch

Verwenden Sie das Modul Erkennung sensibler Daten, um Db2-Schemata zu durchsuchen und regulierte Felder wie SSNs, Kreditkartennummern oder PHI zu erkennen. Die Ergebnisse der Erkennung können direkt in Ihre Compliance-Regeln einfließen.

DataSunrise Periodisches Datenerkennungs-Dashboard – Ergebnisse einer Erkennungsaufgabe mit Statistiken zu gescannten Datenbanken, Schemata, Tabellen und sensiblen Spalten. -

Schützen Sie Ihre Daten mittels Richtlinien

Wenden Sie Durchsetzungsmaßnahmen an über dynamische Datenmaskierung, Datenbank-Firewall oder Überwachungsalarme. Diese Richtlinien stellen sicher, dass sensible Daten zur Abfragezeit kontrolliert werden.

DataSunrise Datenentdeckungs-Ergebnisse – Detaillierte Liste von Db2-Tabellen und Spalten mit identifizierten sensiblen Datentypen, verknüpft mit den geltenden Vorschriften. -

Erstellen Sie Audit-Berichte

Verwenden Sie das Berichtsmodul, um prüfungsbereite Nachweise zu generieren. Berichte können geplant oder on-demand erstellt werden, wodurch manuelle Log-Überprüfungen entfallen.

Vorteile automatisierter Compliance

Organisationen, die DataSunrise mit Db2 einführen, verzeichnen messbare Verbesserungen in mehreren Bereichen:

| Vorteil | Beschreibung |

|---|---|

| 80–90% Arbeitsaufwandsreduzierung | Automatisierte Erkennung, Maskierung und Berichterstattung reduzieren den manuellen Aufwand erheblich. |

| Echtzeit-Durchsetzung | Sicherheits- und Compliance-Richtlinien werden sofort auf Db2-Abfragen angewendet. |

| Konsistente Berichterstattung | Einheitliche Berichte bieten eine einzige, verlässliche Informationsquelle für Prüfer und Teams. |

| Zukunftssichere regulatorische Ausrichtung | Richtlinien passen sich automatisch an, wenn sich Compliance-Rahmenwerke weiterentwickeln. |

Fazit

IBM Db2 bietet starke Grundlagen für Compliance durch Prüfpfade, Überwachungsansichten und Berechtigungsprüfungen. Allerdings bleiben diese Tools manuell und fragmentiert.

Mit DataSunrise erhalten Db2-Umgebungen automatisierte Erkennung, Maskierung, zentralisierte Überwachung und Echtzeit-Compliance-Berichterstattung. Diese Kombination verwandelt Compliance von einer ressourcenintensiven Belastung in ein anpassungsfähiges, automatisiertes Framework.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen